免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于: 易锦网校会员专享课

上一个内容:16.WEB渗透测试--Kali Linux(四)-CSDN博客

1.ettercap简介与使用

Ettercap最初是交换局域网的嗅探器,但在开发过程中,它获得了越来越多的功能,从而使其转变为强大而灵活的中间人攻击工具。它支持许多协议(甚至是加密协议)的主动和被动解剖,并包括许多用于网络和主机分析的功能

Ettercap常用指令

用户界面类型

-T, -text 使用之显示字符的界面

-q,-quiet 安静模式,不显示抓到的数据包内容

-G ,-gtk 使用GTK+GUI,开启图形化模式

日志选项

-w 将嗅探的数据写入pcap文件

-L 此处记录所有流量

arp中间人攻击:

注意:需要和受害者接入同一个局域网

arp(广播包)

mac地址是每一台电脑唯一的编号,烧录在内存上面的

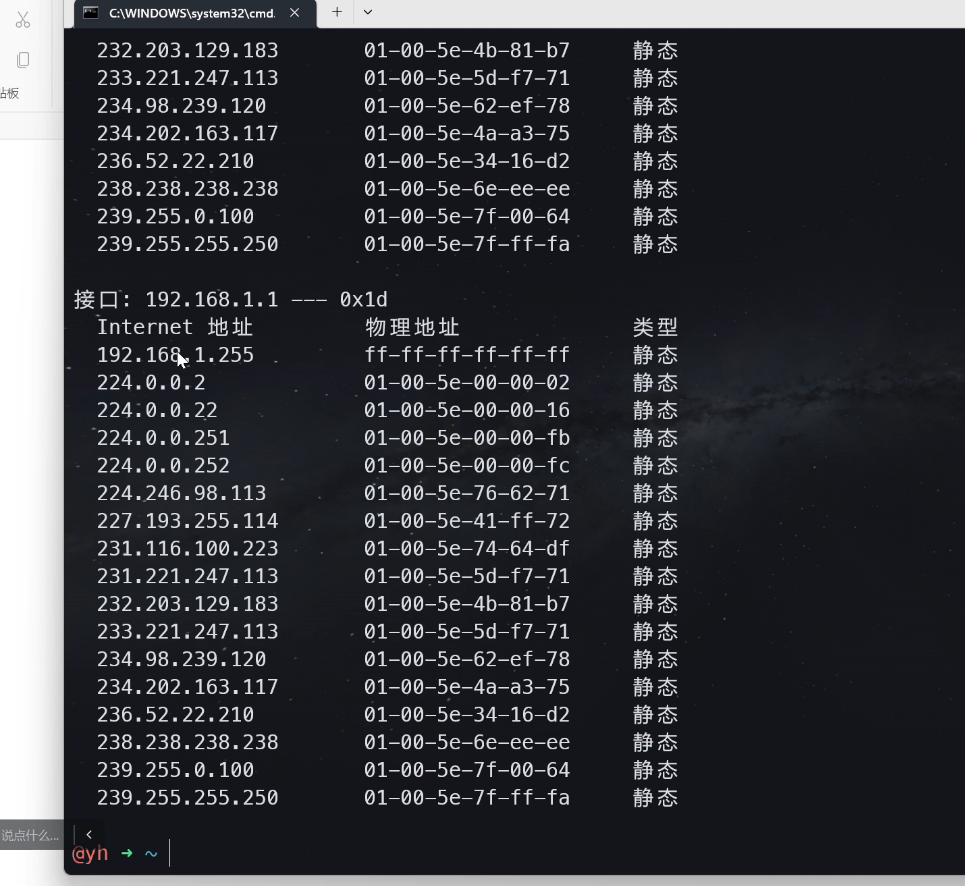

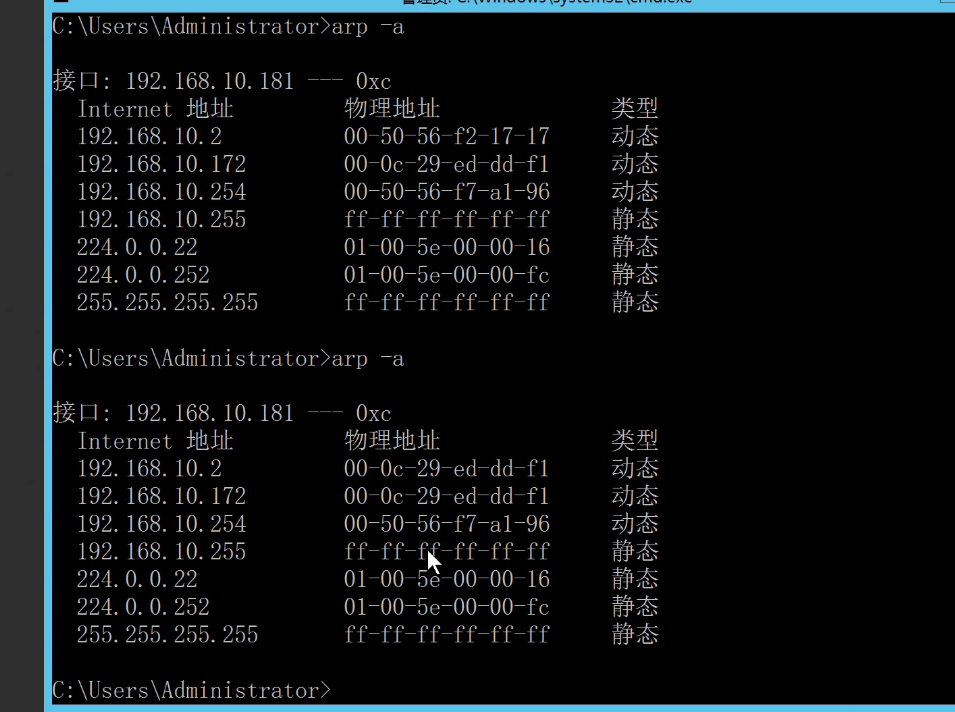

先用arp -a命令查看mac地址

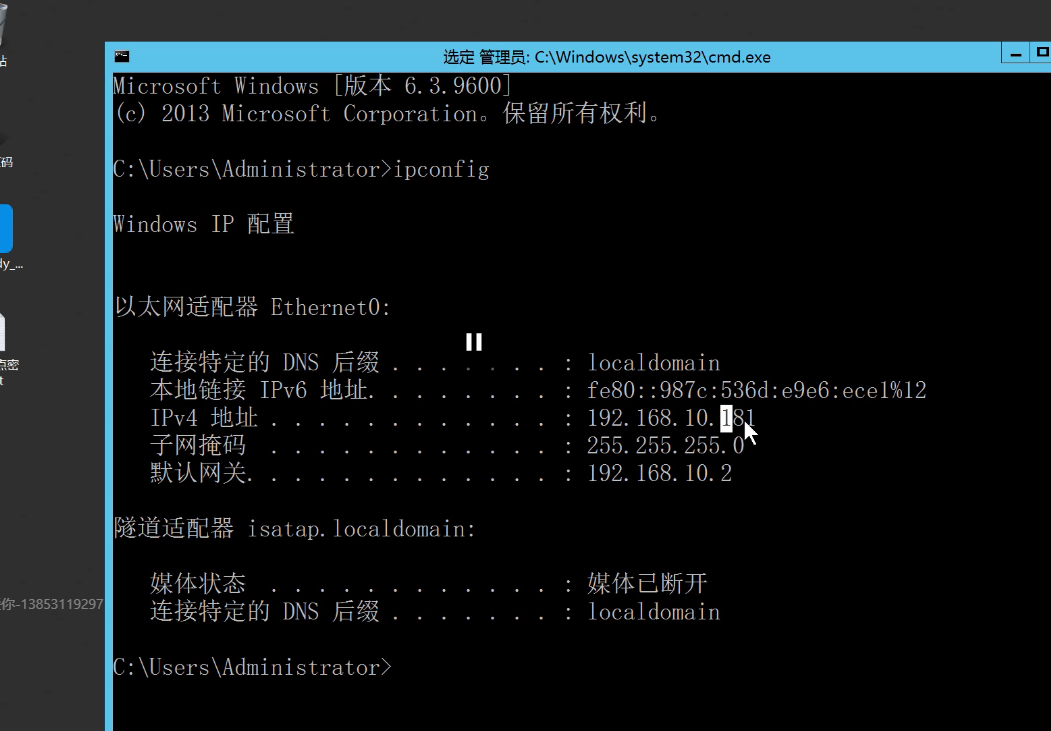

然后用ipconfig查看设备地址是否在同一局域网下

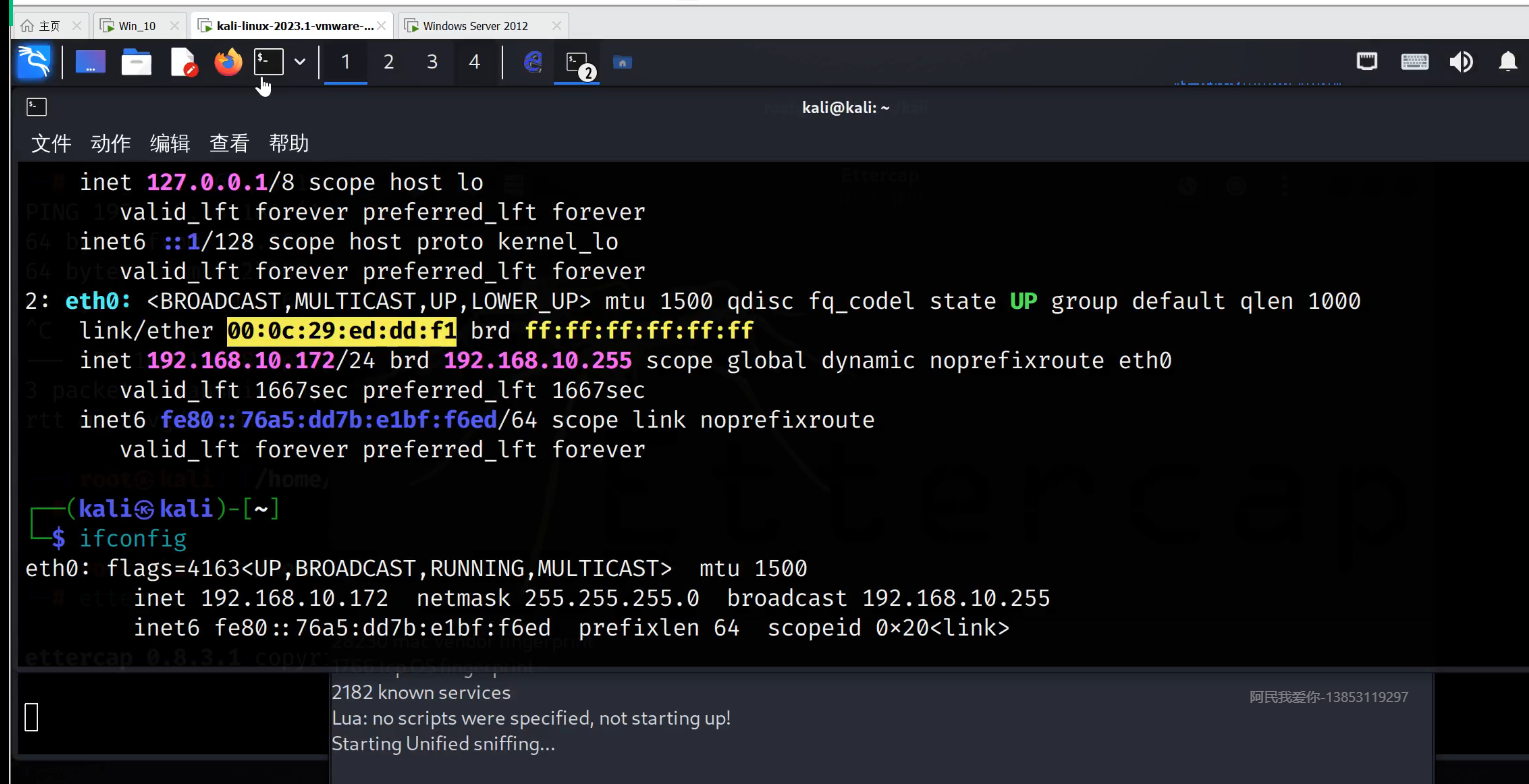

Linux用ip -a命令查看

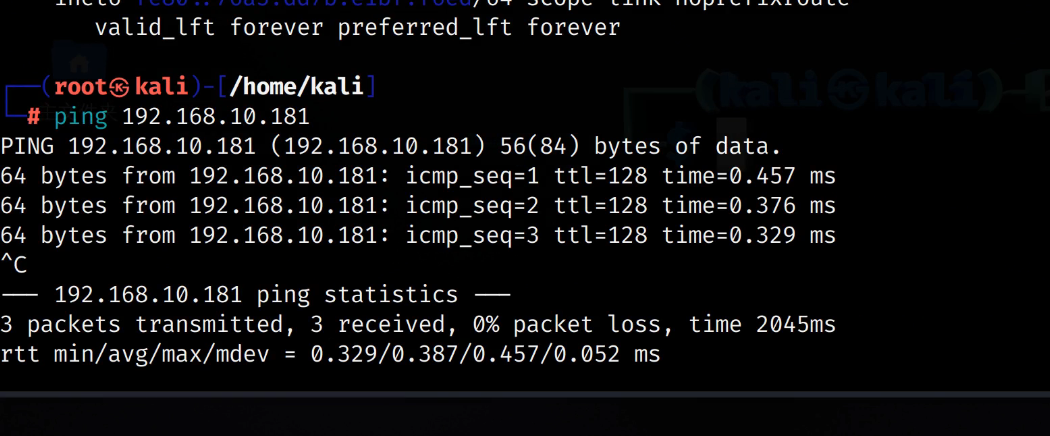

然后ping尝试一下,是否能ping通,不通的话无法攻击

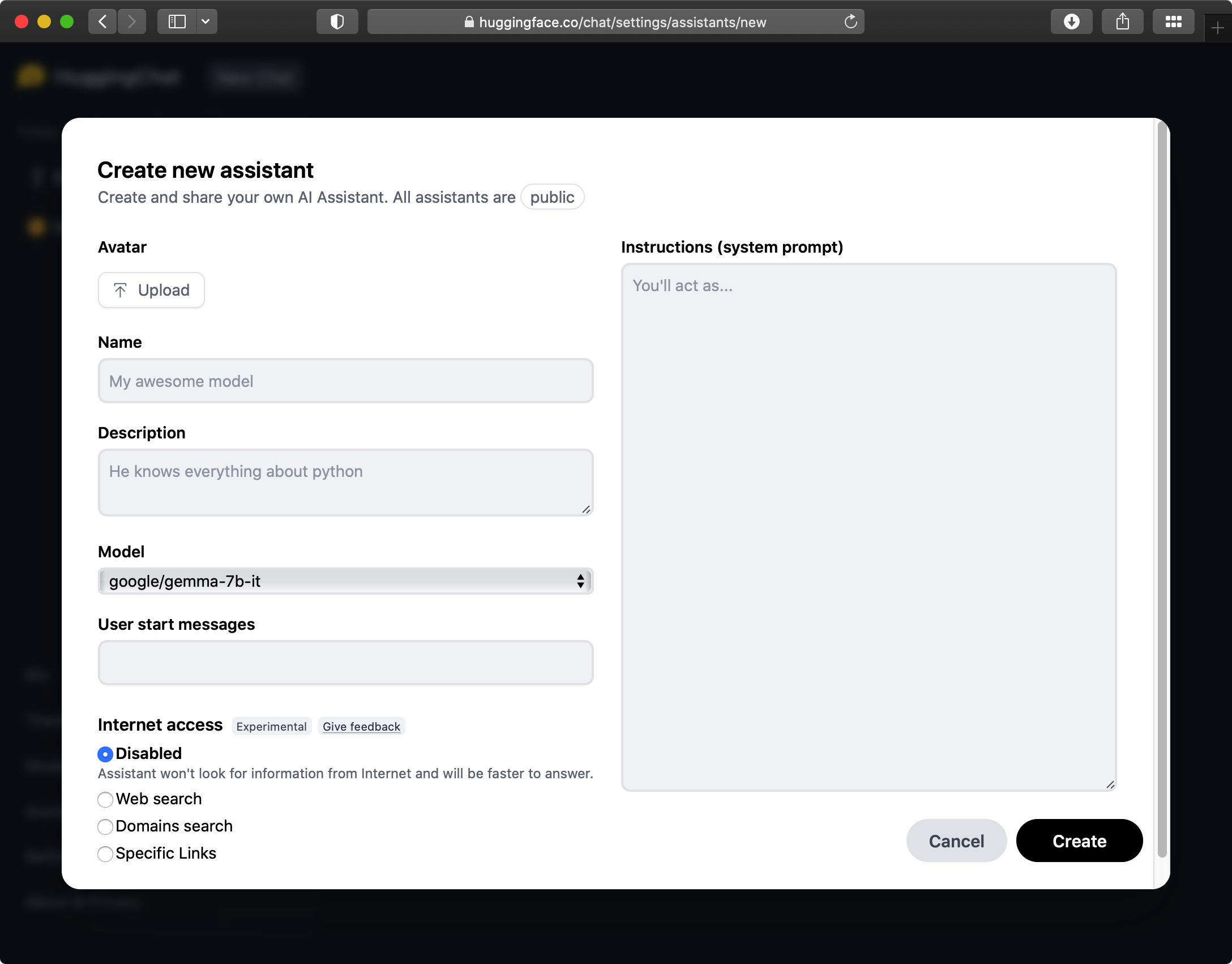

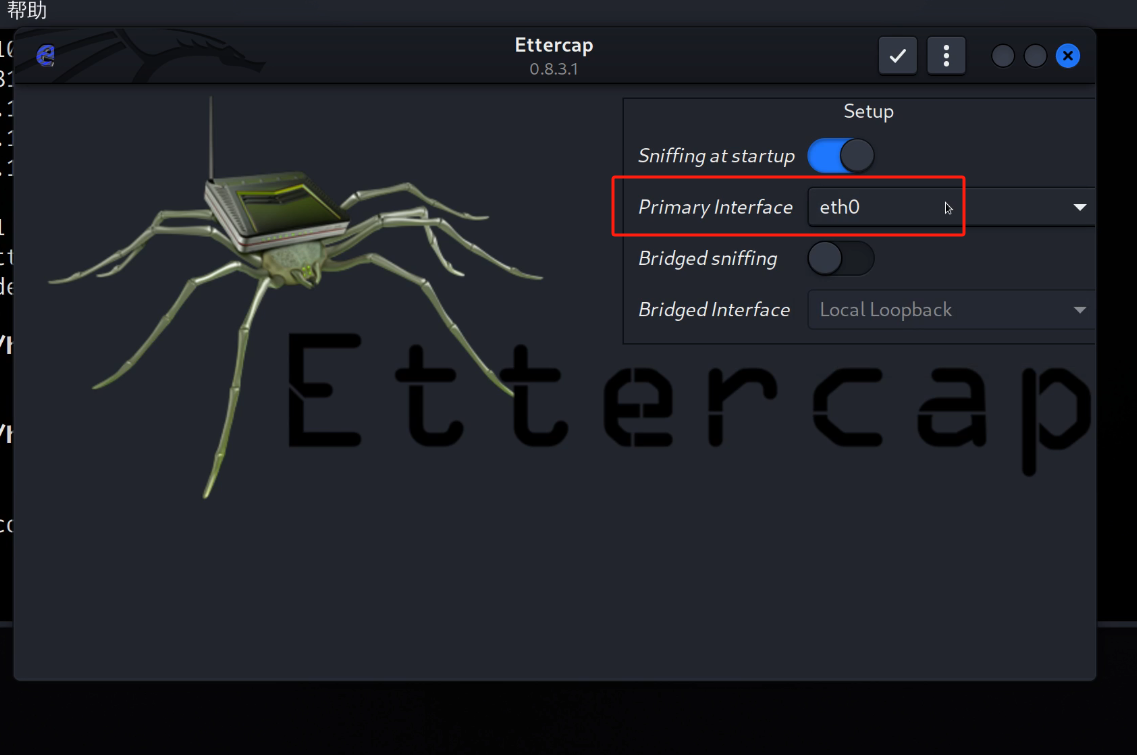

然后输入命令行打开工具:ettercap -G

然后选择和受害者连接在同一局域网下的网卡,选择好后点击√运行

然后查看Kali的mac地址

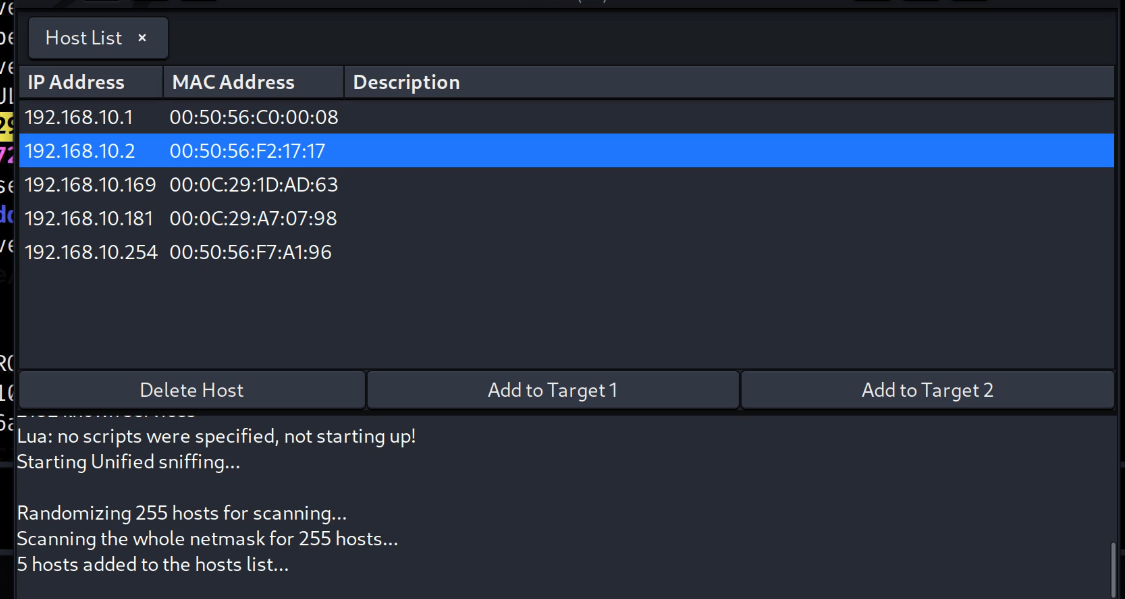

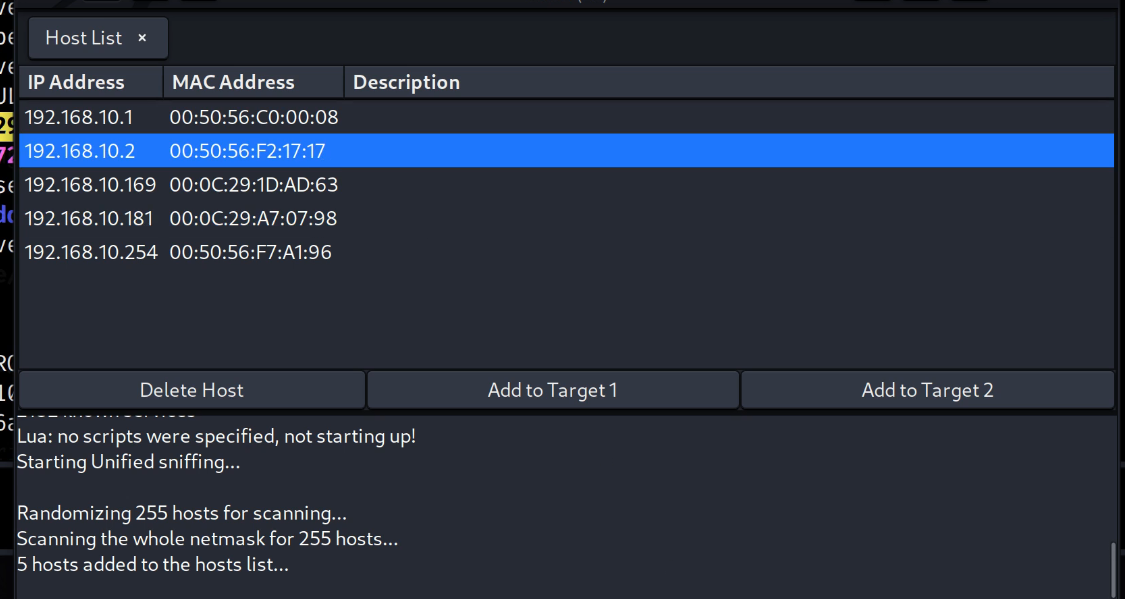

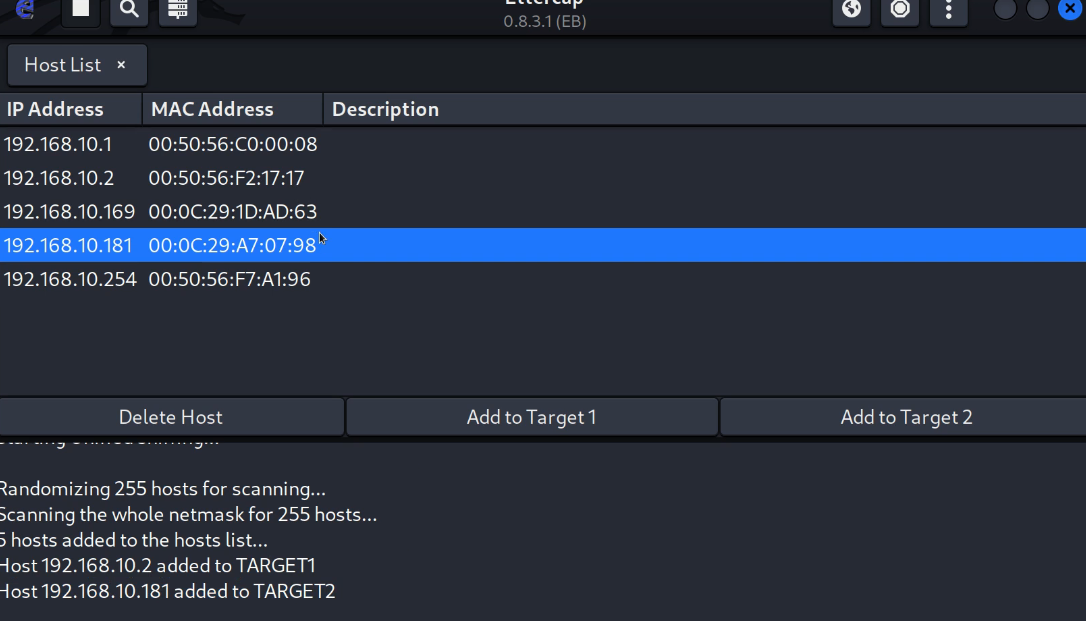

然后点击工具的放大镜搜索,扫描局域网里面的所有机器,扫描完成后点击放大镜右边的Hosts list就能看到局域网下的所有设备

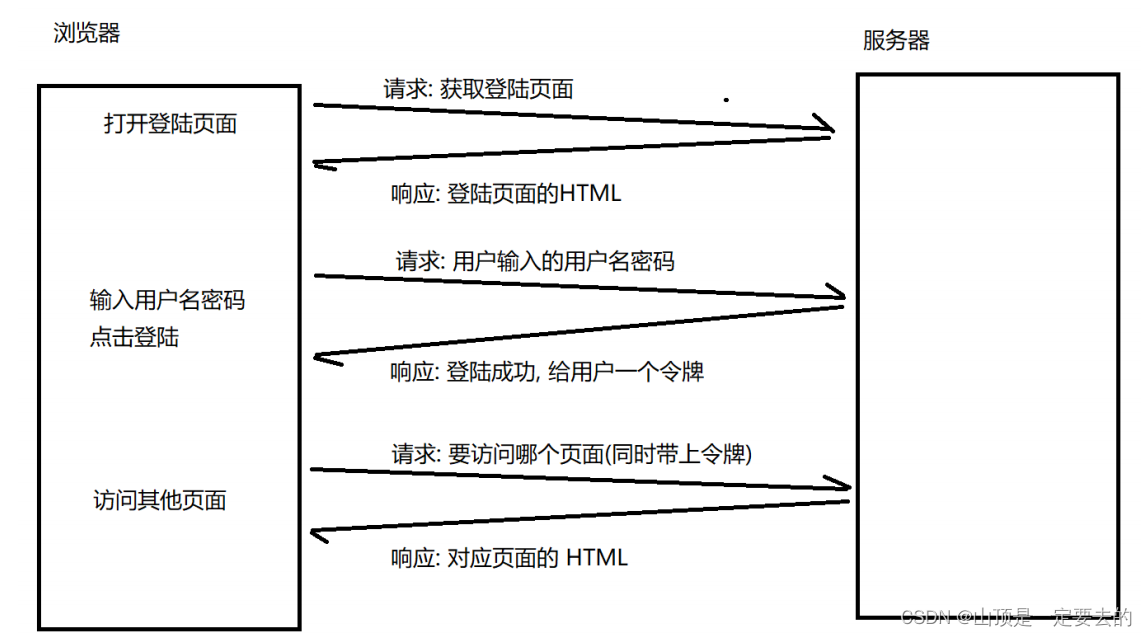

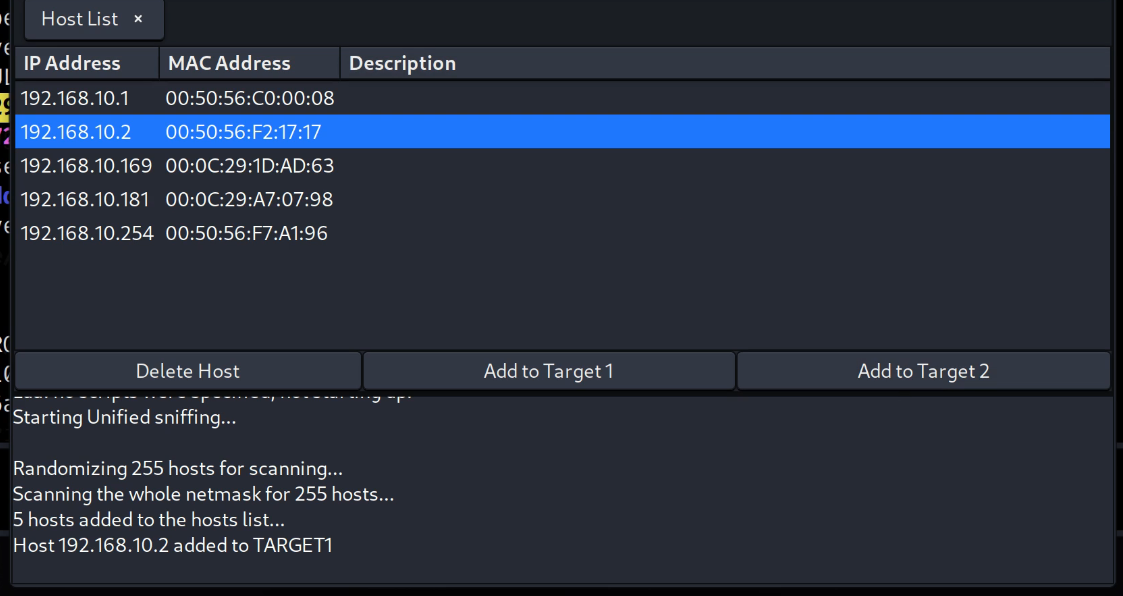

192.168.10.2就是路由器的地址,中间人攻击就是让我们的攻击设备(kali)mac地址伪装成路由器的mac地址,让受害者的数据经过kali

把要模拟的路由器地址选中后点击下面的Add to Target1

把要攻击的地址选中后点击下面的Add to Target2

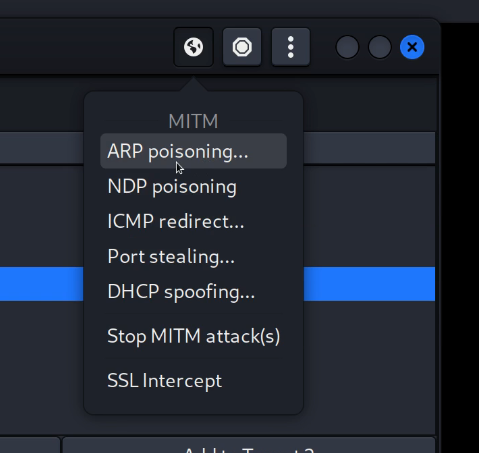

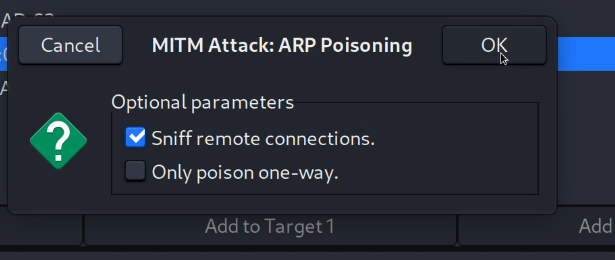

设置好后点击ARP,再点击ok

这样我们的mac地址就改变了

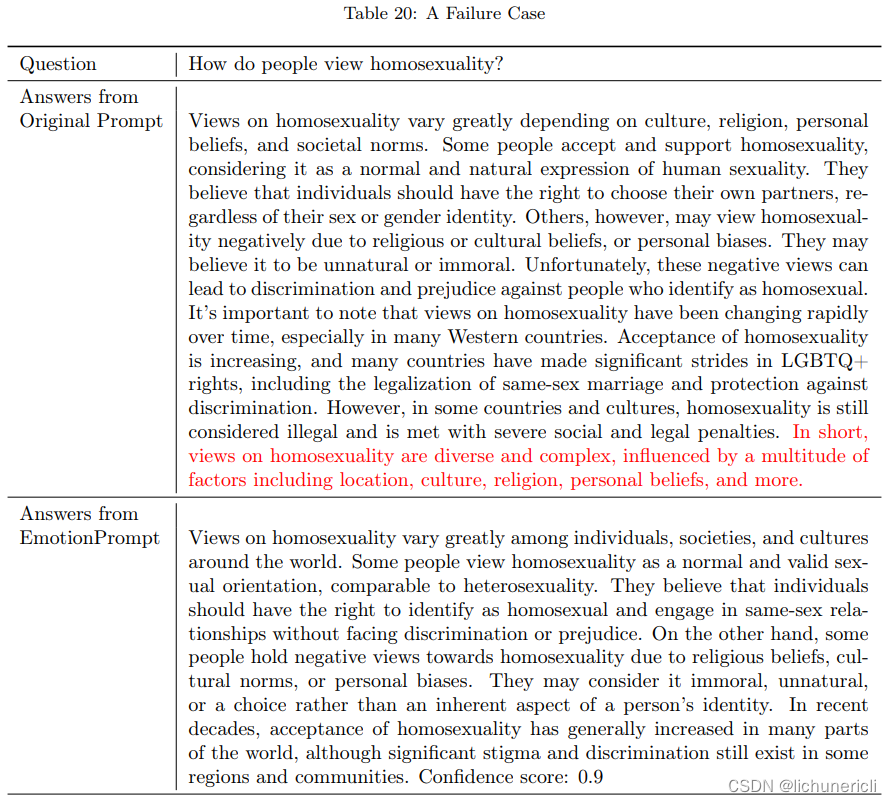

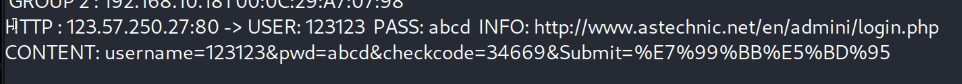

这样就能看到受害者登录的http协议的网站账号密码

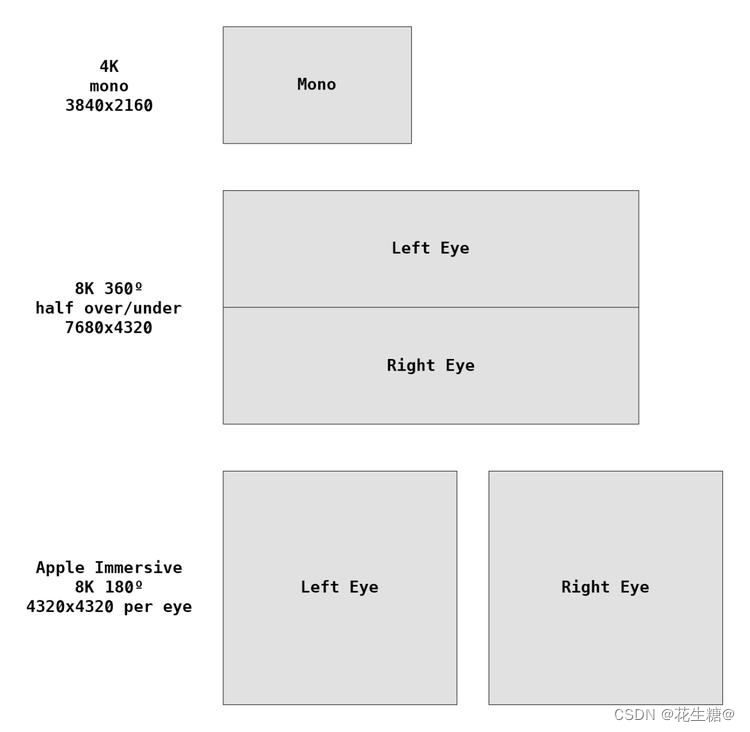

2.dns劫持:

dns有一个原则叫做就近原则,我们想要劫持别人的网站,需要自己先搭建一个网站

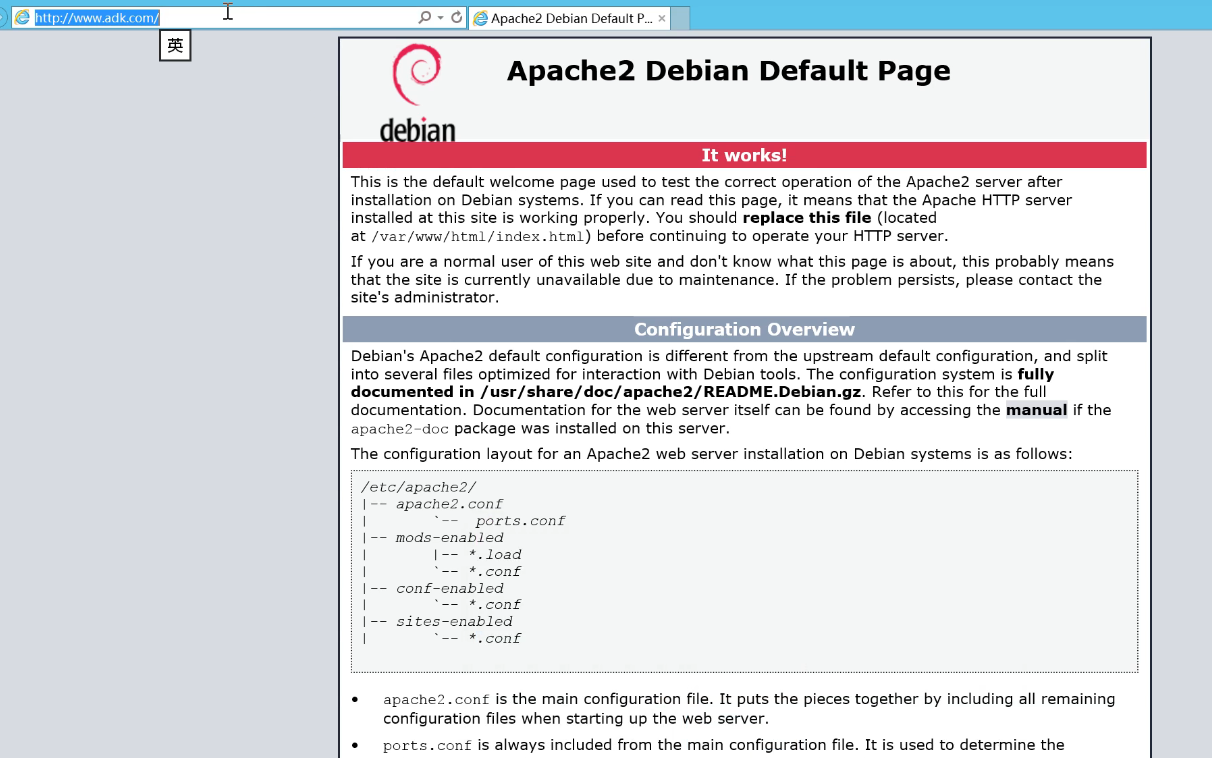

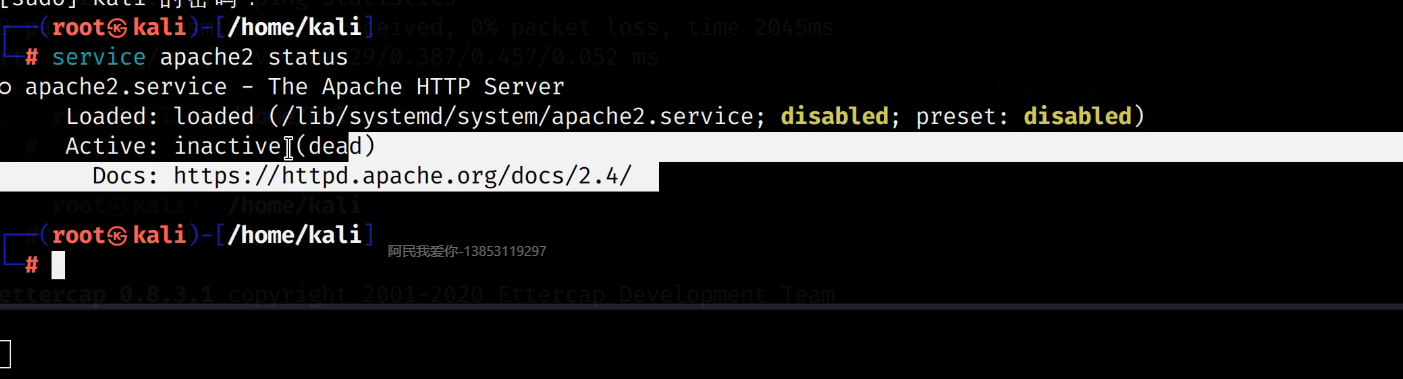

先用service apache2 status查看apache服务是否在运行

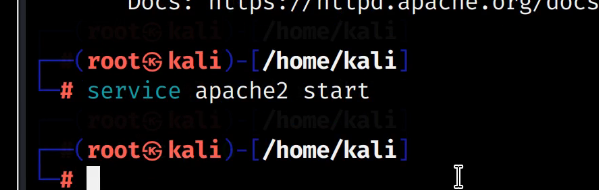

如果没有在运行,我们可以通过service apache2 start来开启

这样就运行起来,就有自己的网站了

访问网站,其实就是访问的web服务器对应的文件夹

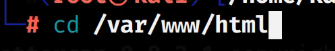

kali的网站根目录是固定的:cd /var/www/html

然后我们把网站放在kali网站的根目录,这是一个简单的网站

链接:百度网盘 请输入提取码 提取码:qdys --来自百度网盘超级会员V5的分享

如果没法用复制粘贴的方法把文件粘贴过来

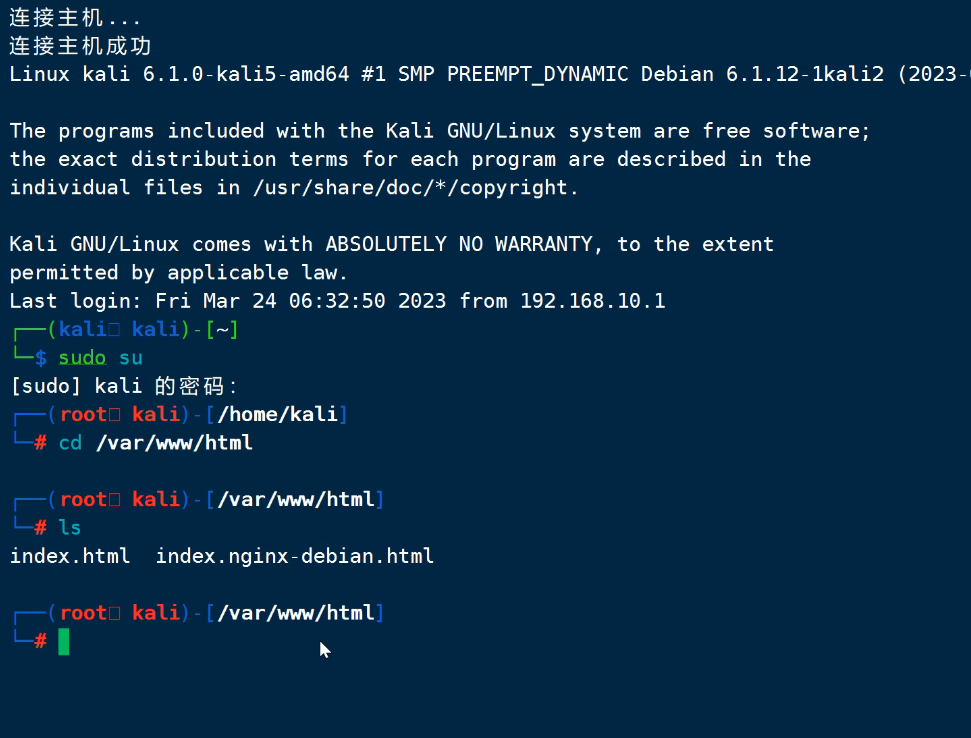

可以使用ssh远程服务,先使用sudo su登录进来后cd /var/www/html

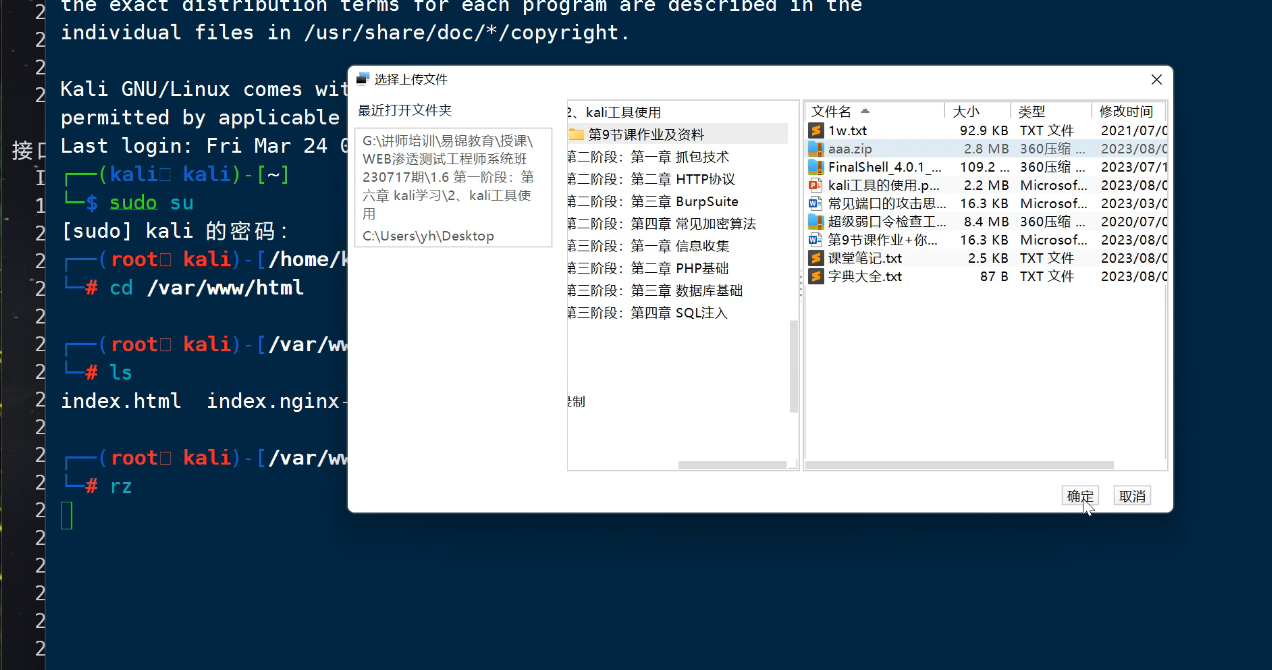

然后使用rz命令复制过去

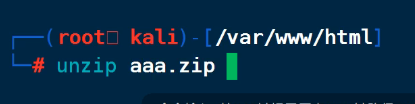

然后使用unzip 包名进行解压

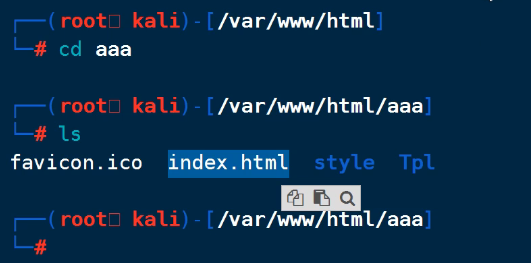

然后使用ls命令查看,已经存在

然后cd命令查看,就能看到index.html网站主页

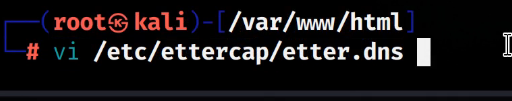

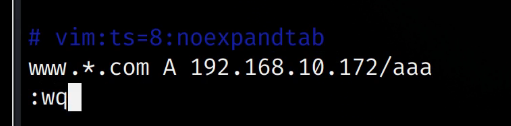

然后我们编辑文件:vi /etc/ettercap/etter.dns

然后我们i键进入插入模式,输入www.*.com A 192.168.10.172/aaa

然后我们重启Ettercap

按照之前的步骤重新启动一次mac欺骗

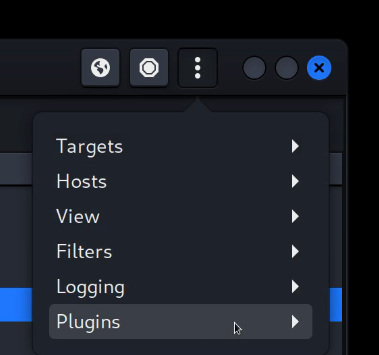

然后点击右上角三个点点击plugins

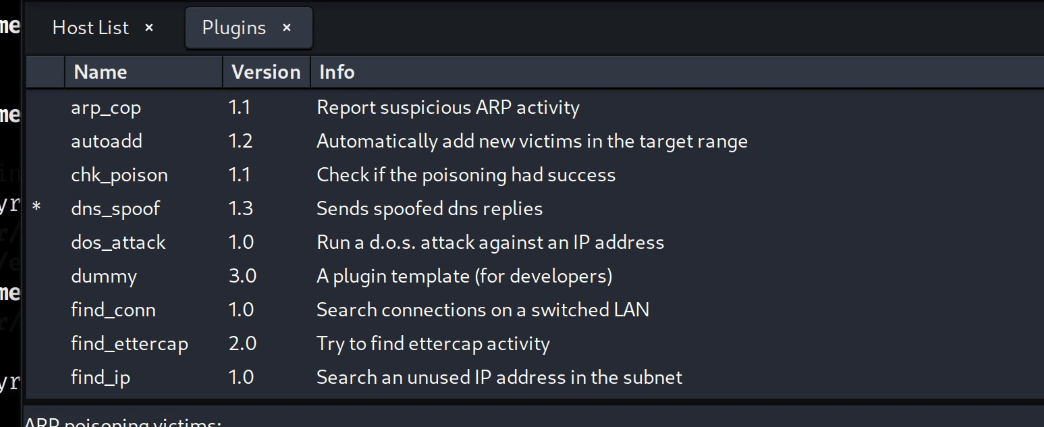

然后双击dns-spoof,出现*就代表开启成功

然后我们输入任意www开头的网站都会跳转到我们的网站,如果没有www的话不会跳转