在最近的测试中发现一个问题

某些高校在在登陆教务平台登陆的时候没有设置验证码

而且重点是 他写的很清楚 密码是身份证后六位

以下是我的一些思路和过程中解决的办法

part1信息搜集

学生的学号是很有规律的 例如我的学号 就是入学年份+专业代码+班级+学号

每个大学学号规则不一样 但是你可以查询一些学号相关的信息 然后找出规律

密码就是单纯的利用字典去爆破,就是去爆破那些没有修改密码的同学,比如默认身份证后六位

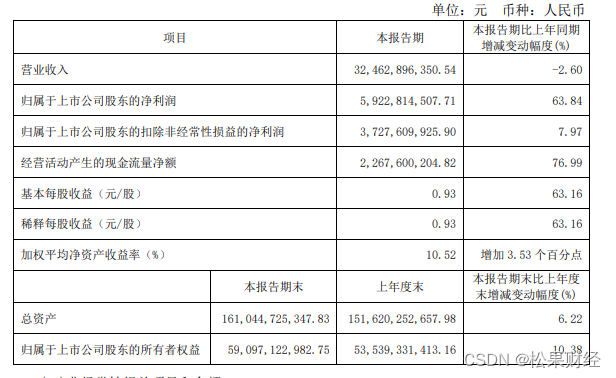

part2 危害分析

登陆了教务系统 会导致个人相信信息的泄露 信息泄露又怎么样 现在谁不是在互联网下裸体的 确实 但是比如说一个特定的环境 不法分子掌握了一个孩子详细的信息 诈骗 你可能会觉得骗不了现在的孩子 但是孩子的父母呢?

如果存在越权(平面)可以去修改一些别的已经改了密码同学的账号密码

选课方向可以修改

严重的如果存在垂直越权….

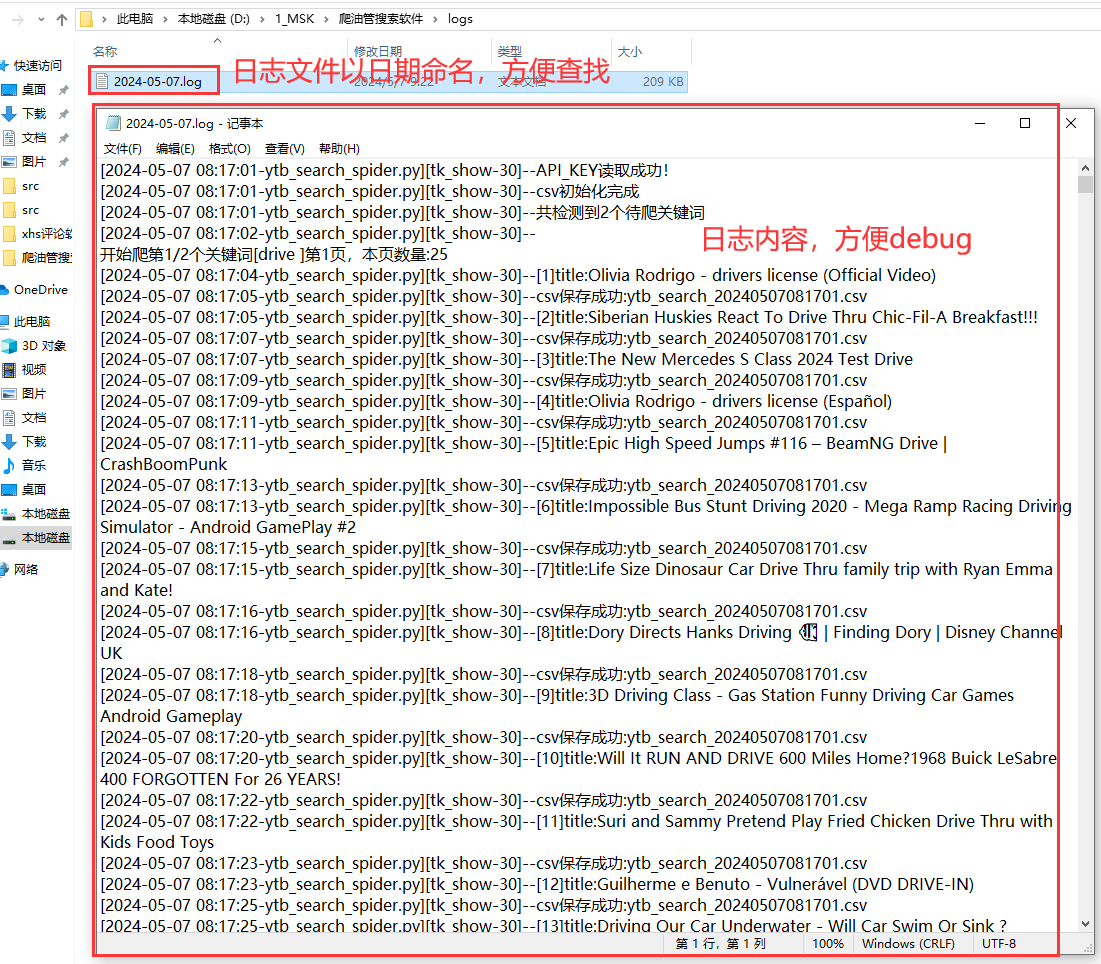

part3 实战记录

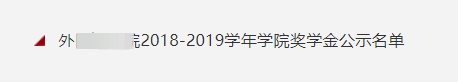

百度搜索xx大学学号/奖学金公示/降级公示/国家奖学金公示/党员公示/…./

甚至去大学的官网你可以下载到一些表格 里面有大量的学生信息 学号+姓名+班级

但我们只需要学号!

………诸如此类

好的 在一番搜集后 发现了这个学校的一批学号

那么下一步就来了

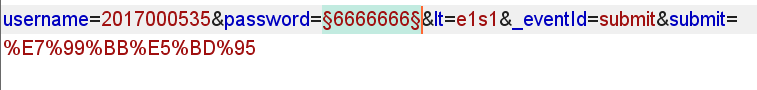

![]()

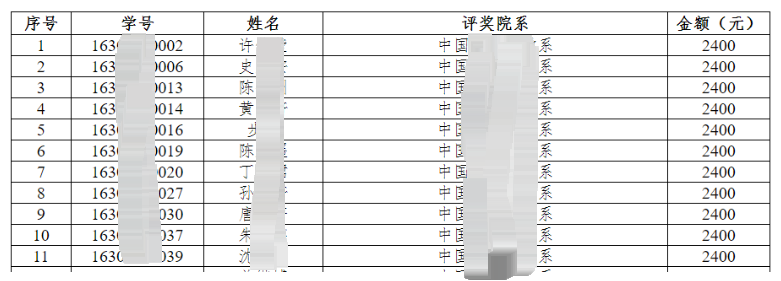

其实看看这个账号 已经能得出一些信息

2017级000535肯定不是专业代码

专业代码相关信息 可以百度

那测试一下

2017000536

2017000537

……….

因为他会提示密码错误/账号不存在

如果单纯提示密码错误,那证明 账号是正确的 即存在这个账号

如果单纯提示账号错误,那证明 账号不存在

如果提示账号/密码错误 那证明 什么都证明不了 两者可能都错 可能一者对

据我的判断该校学号分布是

年份+000+入学录取的顺序

假如是2020年9.1第一个录取

学号应为202000001

按照我已经知道的确定的一些学号开始爆破吧

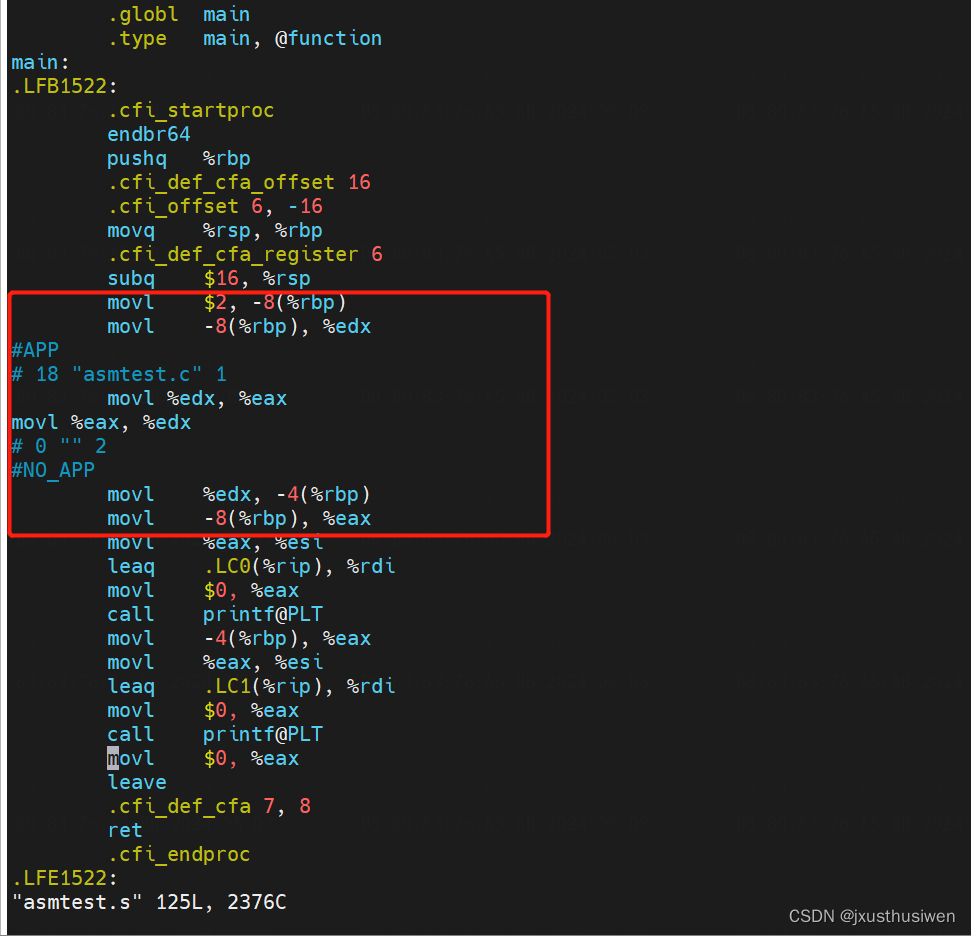

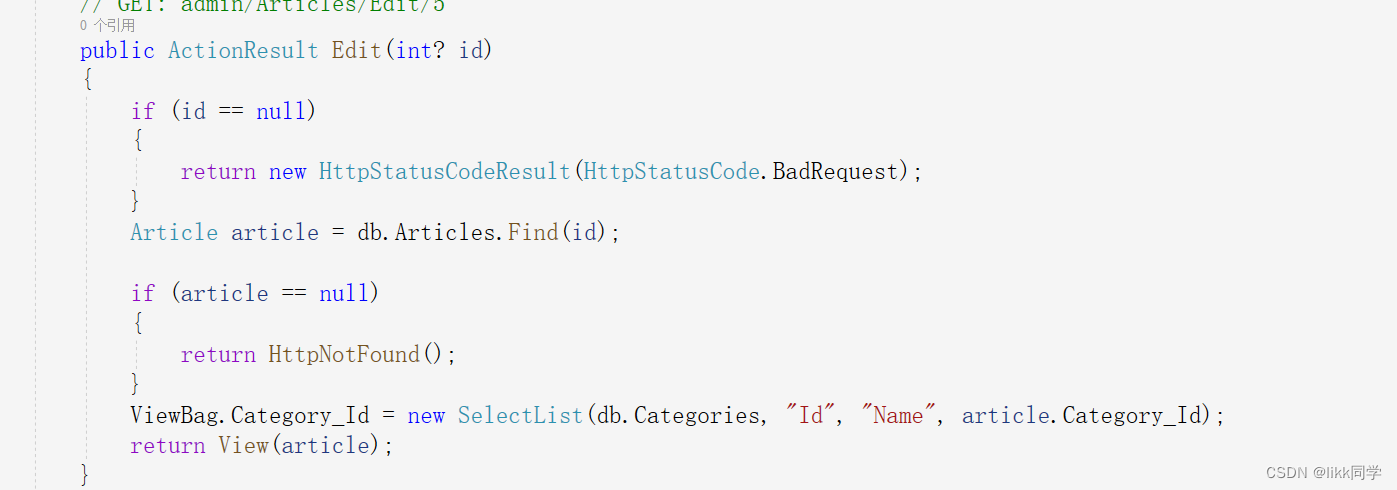

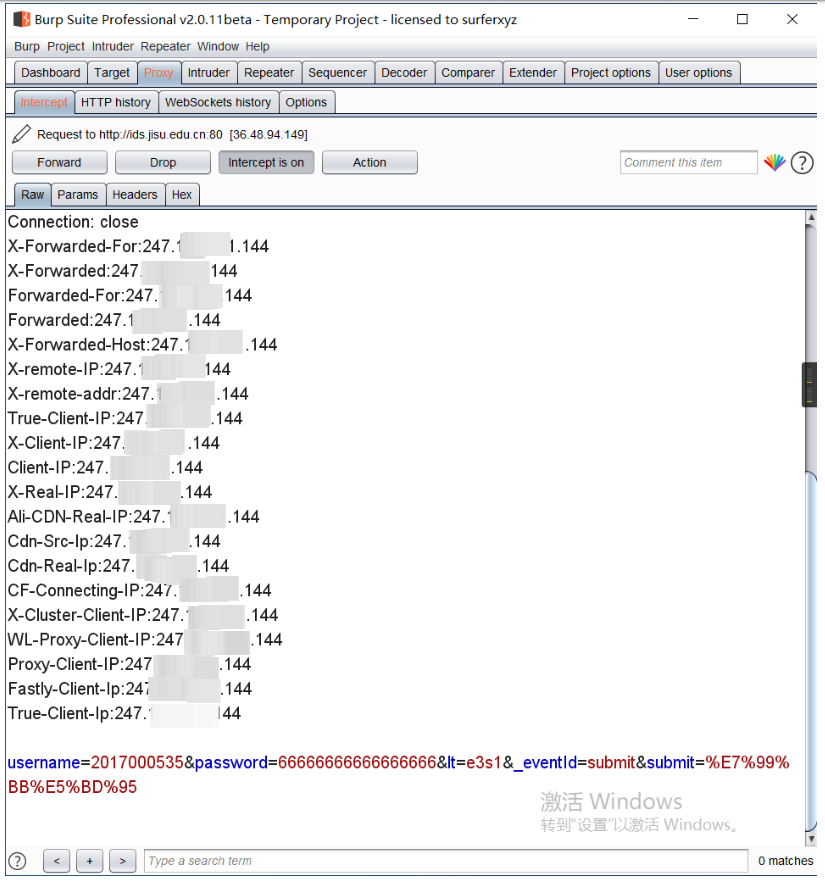

抓包 放入intruder 模块

选中要爆破的部分

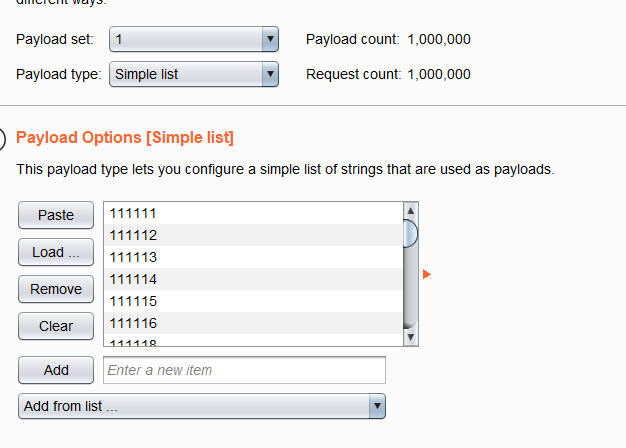

选中字典

因为她提示了 默认是后六位

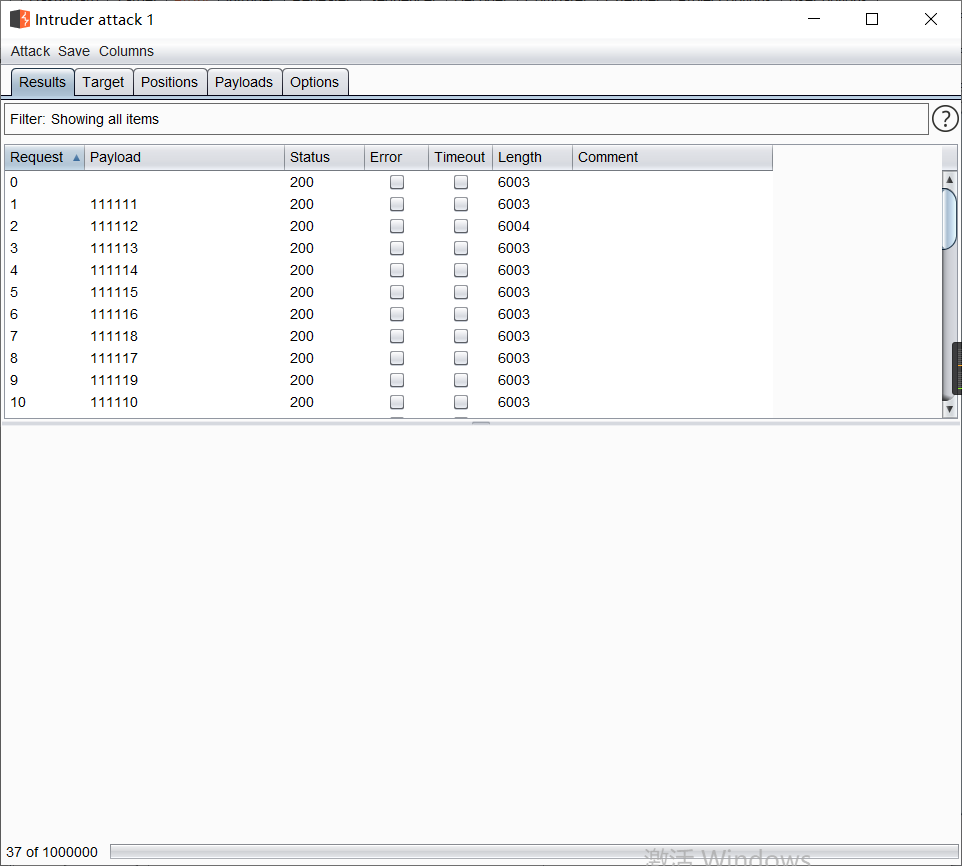

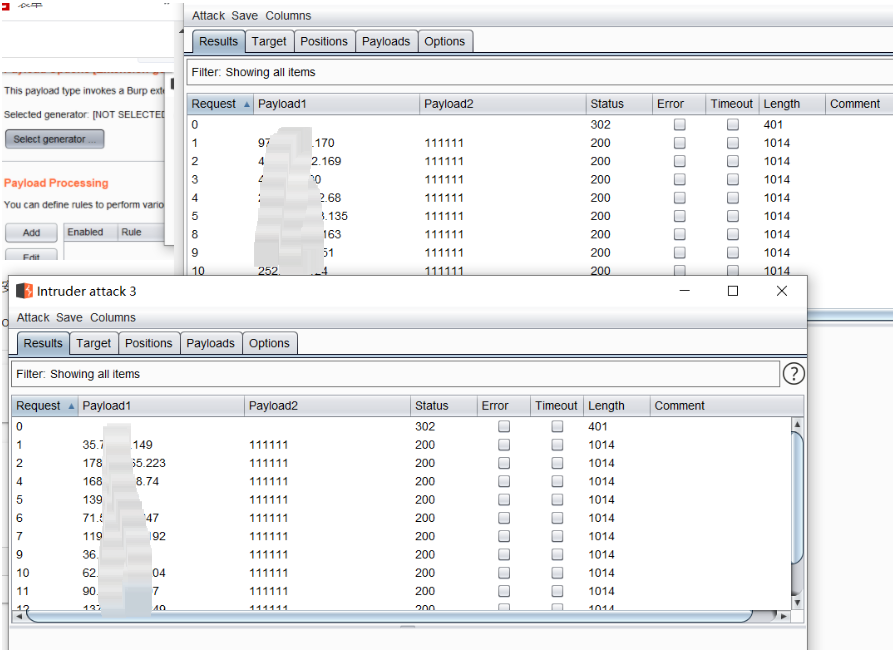

开始跑包

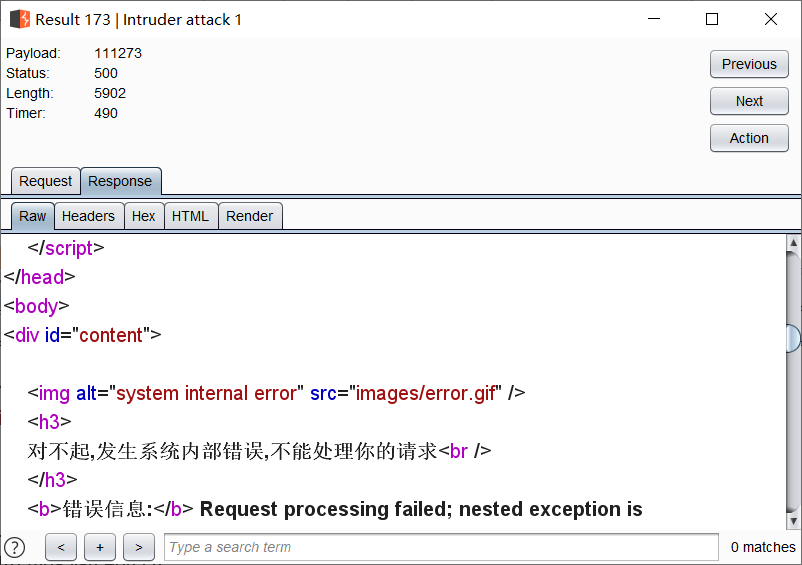

好的 她确实没有验证码 但是他拦截了

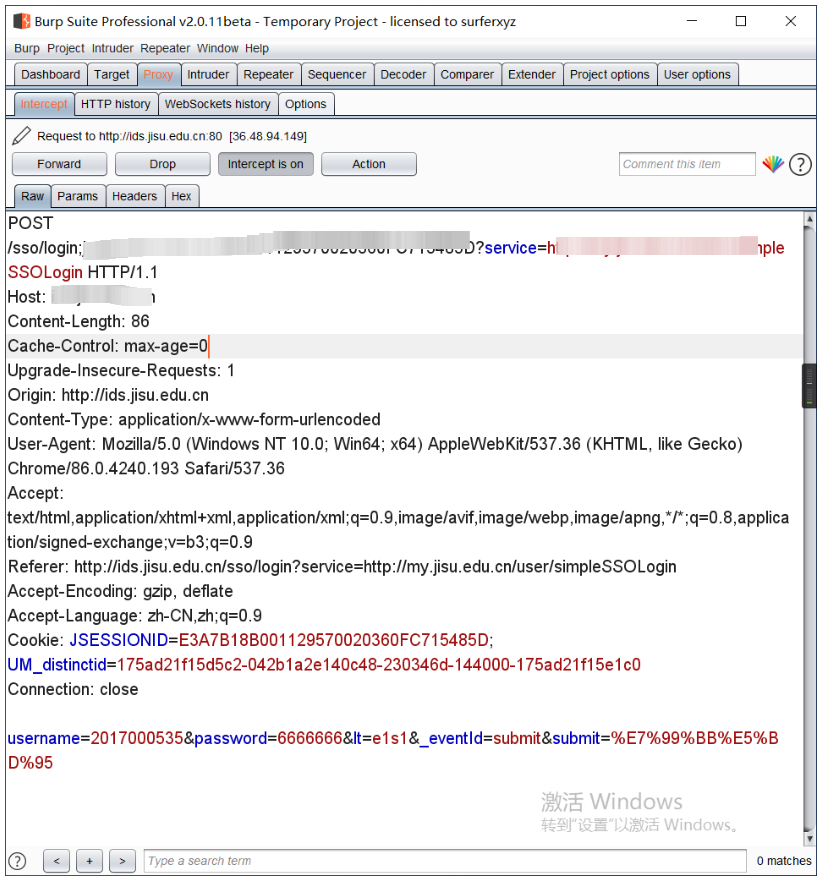

为什么拦截

我的想法是短时间内同ip的大量访问导致他的拦截

怎么解决?

我想了想 百度在此刻也有很多人去同时访问一些东西,为什么没有拦截呢?

可能是他的吞吐量支持,也可能是他去限制了同一ip在短时间内的访问次数

如果过多 直接拦截!

重头戏

那么怎么样去在跑包的时候去修改自己的ip?

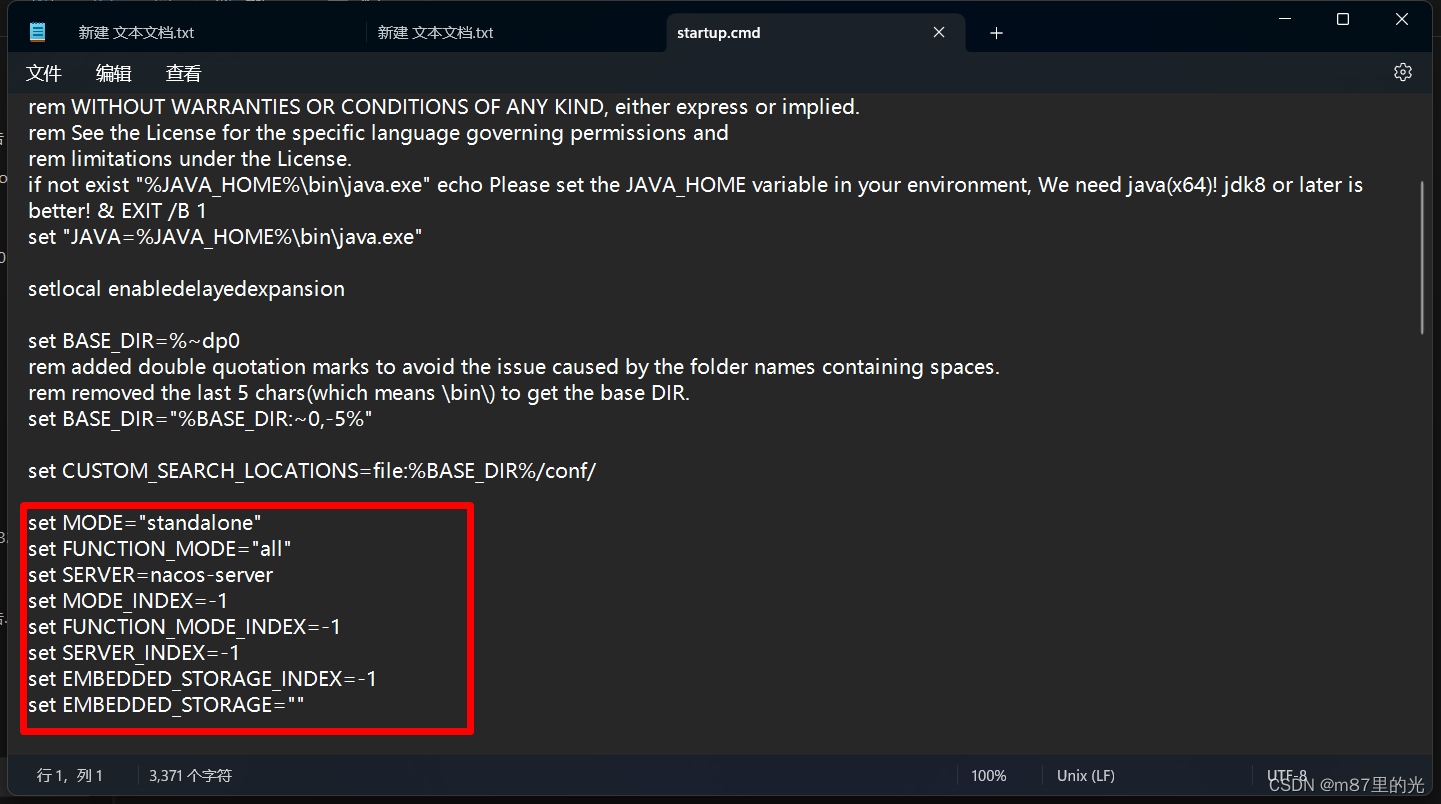

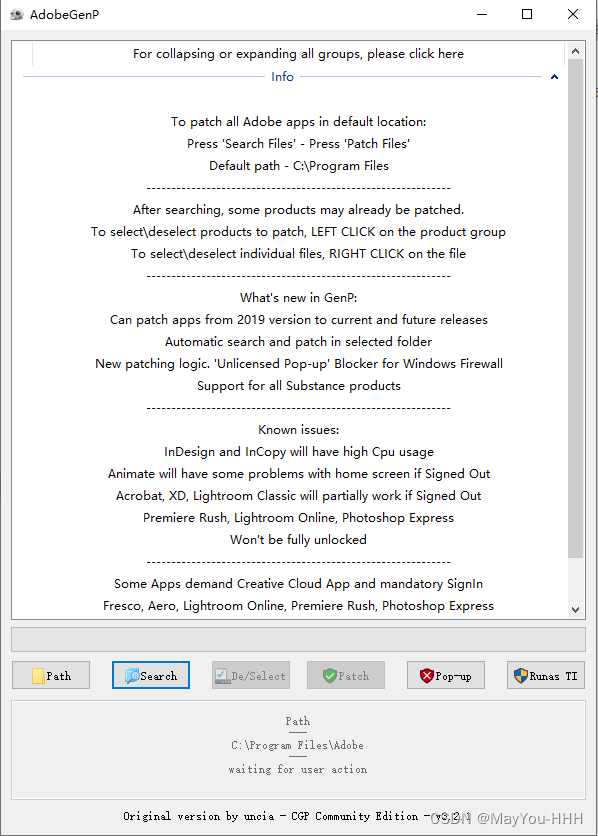

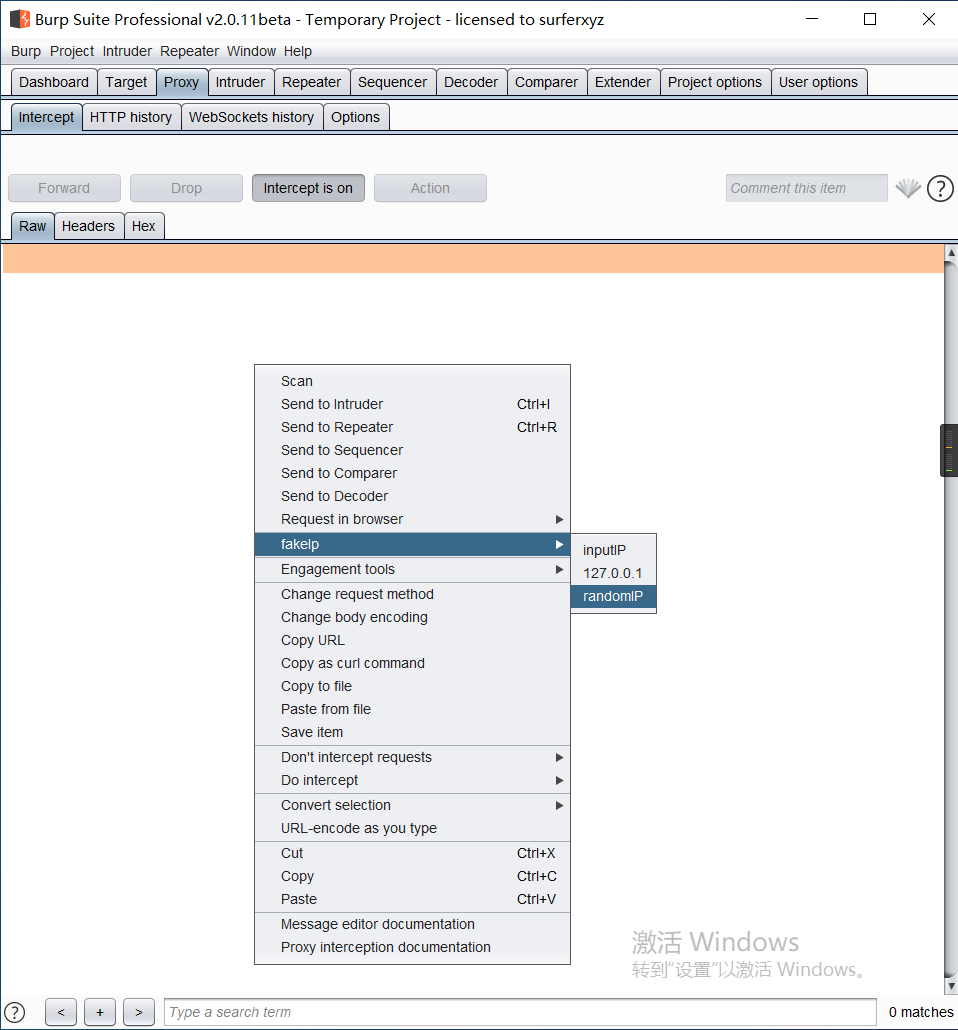

BurpSuitFake

好的 看着这个fake就知道他是伪造了一些东西的

安装过程

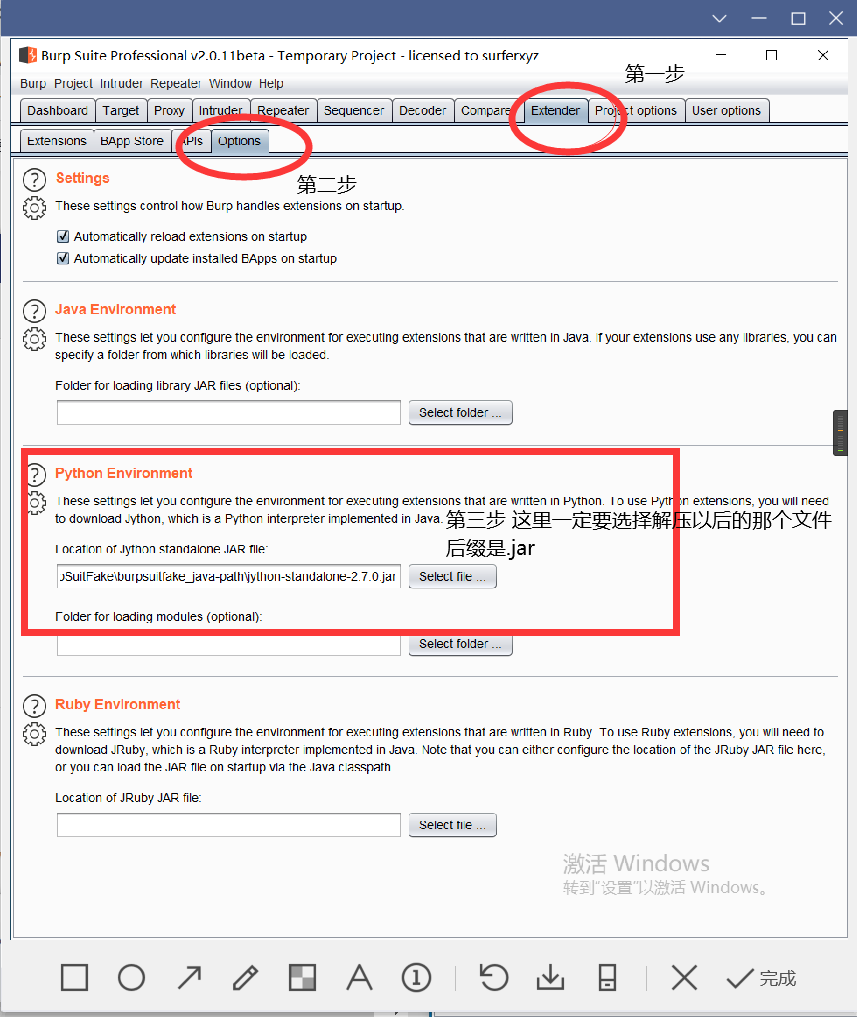

1.安装组件jython-standalone-2.7.0

安装的网址:

http://search.maven.org/remotecontent?filepath=org/python/jython-standalone/2.7.0/jython-standalone-2.7.0.jar**

他是个jar的文件 作用是把Python代码转换成Java代码的编译器。

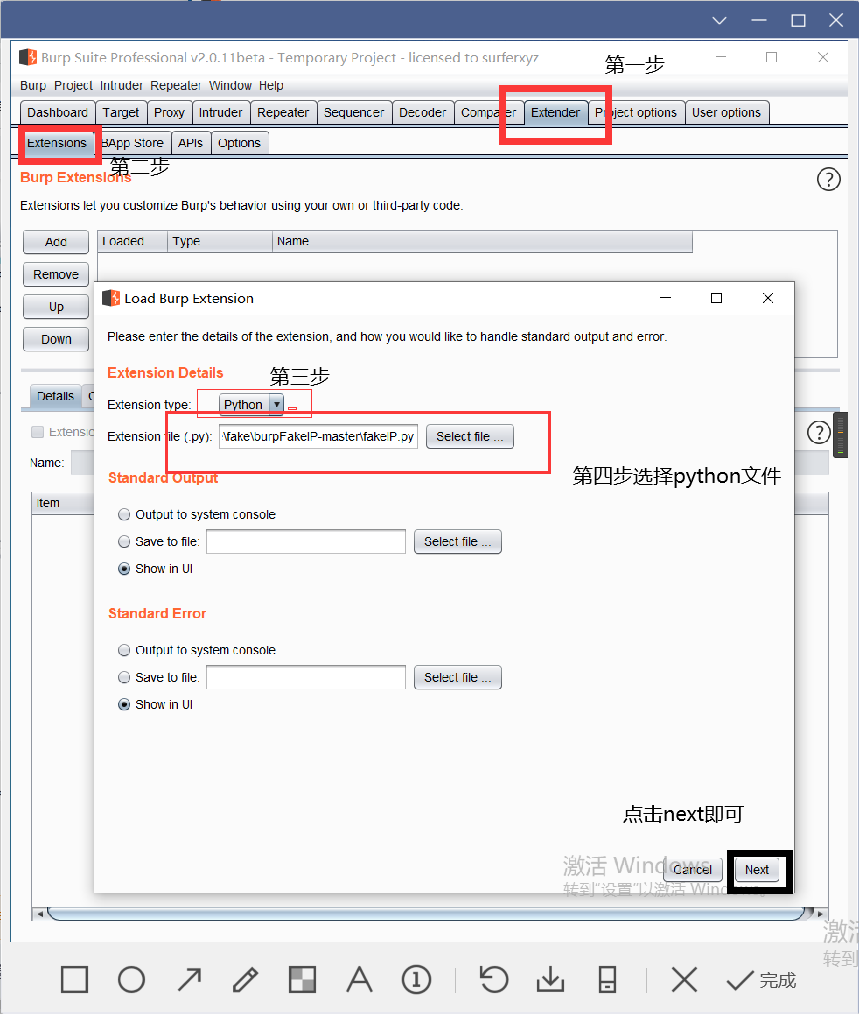

2.安装fakeip.py

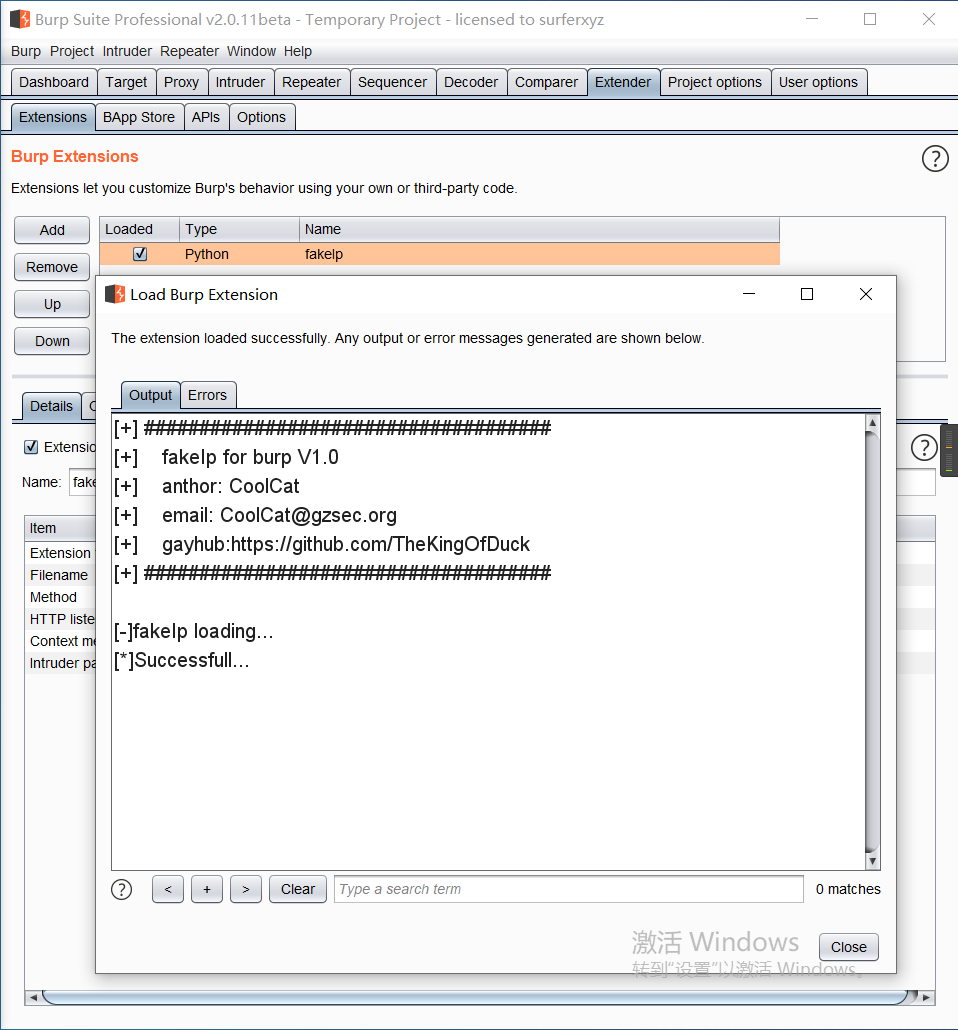

安装地址:https://github.com/TheKingOfDuck/burpFakeIP

Successfull!

3.使用方法

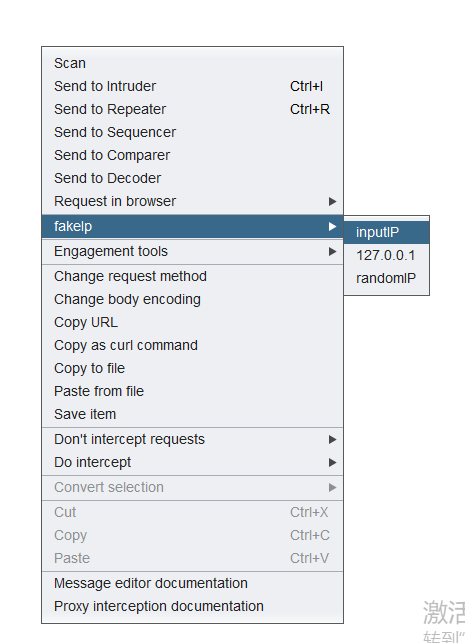

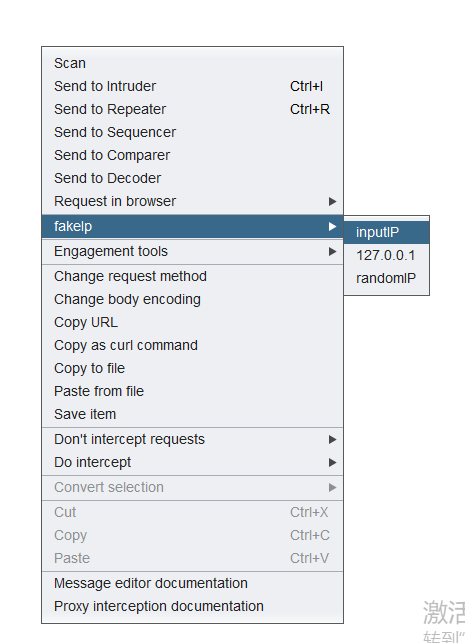

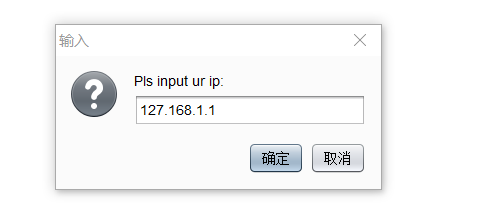

指定一个伪造的ip 鼠标右键选择

输入后发送的请求就是你伪造的这个ip发出的请求

伪造本地的ip

伪造随机的ip

核心功能 也是这次测试最需要的

伪造随机ip发送请求!

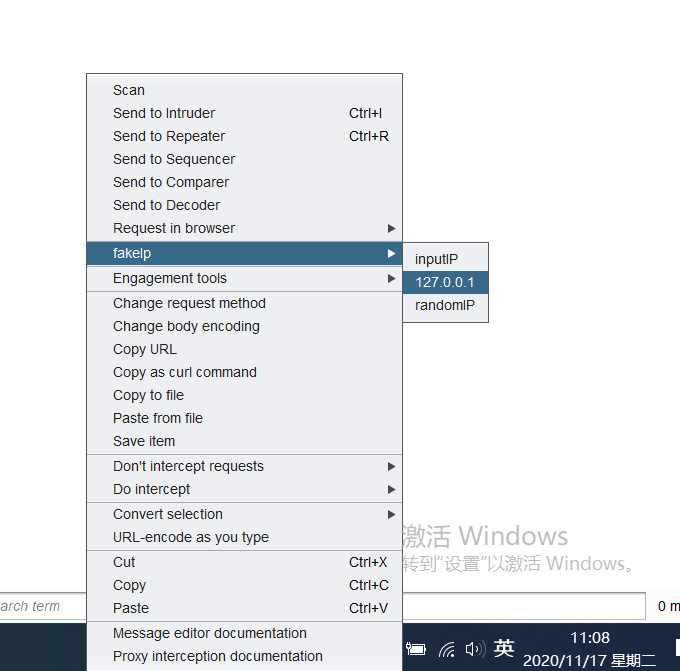

点击radomip这个模块

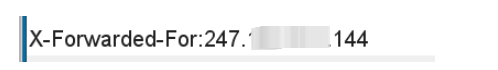

只保留xff请求

转到intruder模块

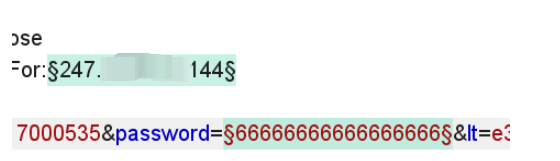

选择xff和密码两个参数

这里我的xff是payload1

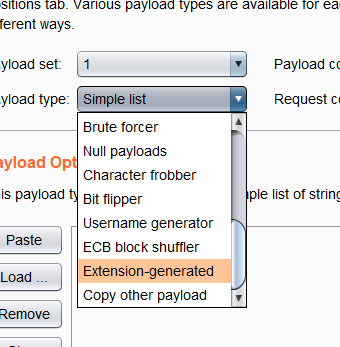

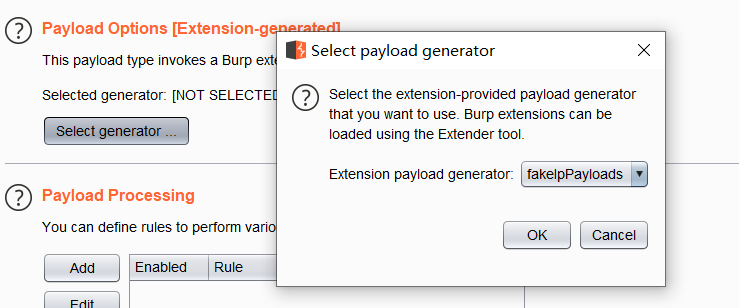

在设置里选择 Extension-generate

选择安装好的fakeip

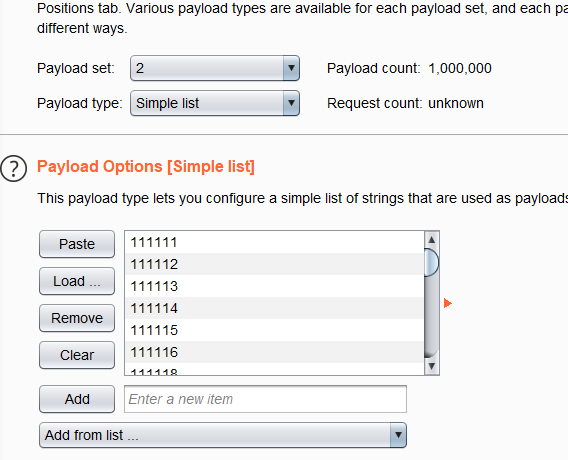

payload选择身份证后六位的字典

跑起来

好的 就到这里吧

多看文章 多学习前辈经验 加油

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线