AAA 提供 Authentication(认证)、Authorization(授权)和 Accounting(计费)三种安全功能。

• 认证:验证用户是否可以获得网络访问权。

• 授权:授权用户可以使用哪些服务。

• 计费:记录用户使用网络资源的情况。

例如,公司仅仅想让员工在访问某些特定资源的时候进行身份认证,那么网络管理员只要配置认证服务器即可。如果需要对员工使用网络情况进行记录,那么还需要配置计费服务器。

AAA 可以通过多种协议来实现,在实际应用中,最常使用 RADIUS 协议。

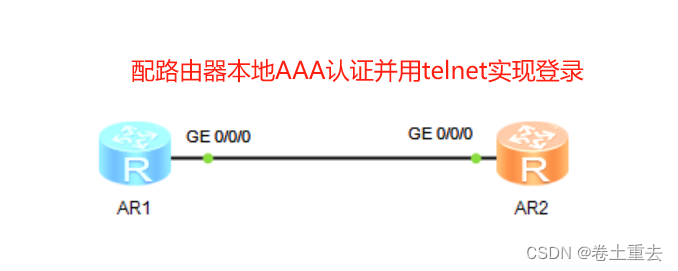

1.实验介绍及拓扑

R1 模拟一台客户端设备,R2 为一台网络设备。现在需要在 R2 上对管理 R2 的用户进行资源控制,只有通过认证的用户才能访问特定的资源,因此您需要在 R1 和 R2 两台路由器上配置本地 AAA 认证,并基于域来对用户进行管理,并配置已认证用户的权限级别。

2.掌握内容及配置思路

#配置 AAA 方案

#创建域并在域下应用 AAA 方案

#配置本地用户

#理基于域的用户管理的原理解

3.配置步骤

步骤 1 设备基础配置

# 配置 R1 和 R2 互联的 IP 地址

R1

sys

sysname R1

un info-center enable

int g0/0/0

ip address 10.0.12.1 24

R2

sys

sysname R2

un info-center enable

int g0/0/0

ip address 10.0.12.2 24

步骤 2网络设备 配置 AAA 方案

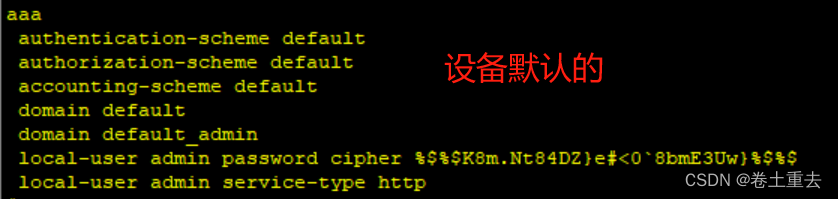

网络设备(比如交换机本身)作为AAA服务器时被称为本地AAA服务器,本地AAA服务器支持对用户进行认证和授权,不支持对用户进行计费。

与远端AAA服务器(比如radius)相似,本地AAA服务器需要配置本地用户的用户名、密码、授权信息等。使用本地AAA服务器进行认证和授权比远端AAA服务器的速度快,可以降低运营成本,但是存储信息量受设备硬件条件限制。

# 路由器配置认证(认证方案命名、认证方式本地)

# 路由器配置授权方案(授权方案命名、认证方式为本地)

R2

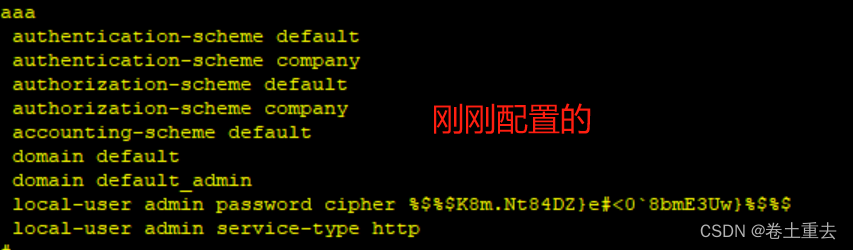

aaa

authentication-scheme company //创建名为company 的认证方案。

authentication-mode local //设置认证方案的认证方式为本地认证。

quit

authorization-scheme company //授权方案

authorization-mode local //本地授权

步骤 3 创建域并在域下应用 AAA 方案

设备对用户的管理是基于域的,每个用户都属于一个域,一个域是由属于同一个域的用户构成的群体。简单地说,用户属于哪个域就使用哪个域下的AAA配置信息。创建名为datacom的域。

#创建域

#域内应用认证方案

#域内应用授权方案

R2

aaa

domain company

authentication-scheme company

authorization-scheme company

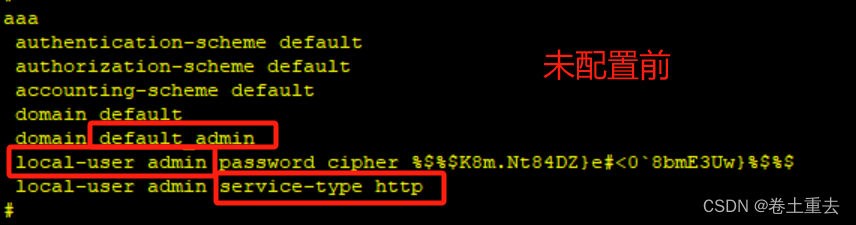

步骤 4 配置本地用户

如果用户名中带域名分隔符“@”,则认为@前面的部分是纯用户名,后面部分是域名。如果没有@,则整个字符串为用户名,域为默认域。

local-user service-type命令用来配置本地用户的接入类型。系统提供对用户的接入类型管理,即对所有用户配置一定的接入类型,只有用户的接入方式与系统为该用户配置的接入类型匹配,用户才能登录。如此处设置的接入类型为telnet,则此用户无法通过web方式接入设备.

注意:一个用户可以有多种接入类型。

# 创建本地用户及其密码

# 配置本地用户的接入类型、级别等参数

R2

aaa

local-user aaa@test password cipher bbb@test

local-user aaa@test service-type telnet

步骤 5 开启 R2 上的 telnet 功能

#开启telnet服务

#vty接口开启aaa认证方式

authentication-mode命令用来设置登录用户界面的验证方式。缺省情况下,用户界面没有使用该命令配置认证方式。登录用户界面必须配置验证方式,否则用户无法成功登录设备。

R2

telnet server enable

user-interface vty 0 4

authentication-mode aaa

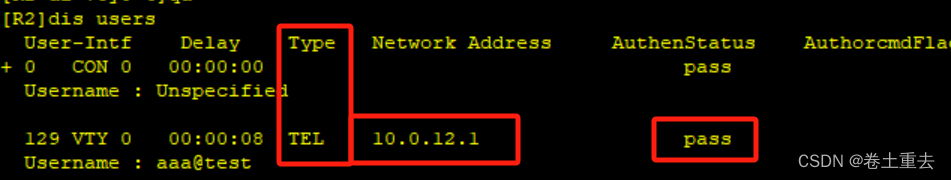

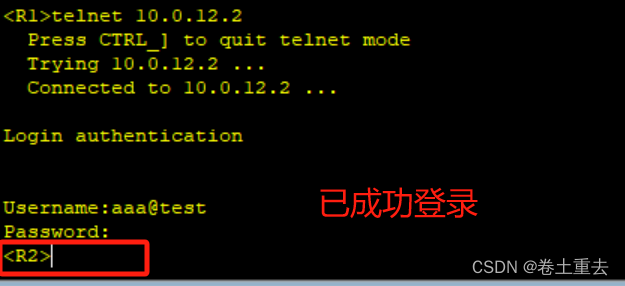

步骤 6 检验配置效果

# 从 R1 远程 Telnet 访问 R2

# R2 上查看哪些用户(这里显示aaa@test刚刚创建的)

4.验证

略

![[Qt的学习日常]--常用控件1](https://img-blog.csdnimg.cn/direct/11b2841c8d1c469d948e20f2d9089cfc.png)