JBoss未授权访问漏洞

JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用;JBoss也是一个管理EJB的容器和服务器,支持EJB1.1、EJB 2.0和EJB3规范。,默认情况下访问 http://ip:8080/jmx-console 就可以浏览 JBoss 的部署管理的信息不需要输入用户名和密码可以直接部署上传木马有安全隐患。

------------

漏洞复现

步骤一:使用以下语法搜索Jboss产品并打开其页面…

title="Welcome to JBoss"步骤二:拼接以下路径且无需认证直接进入控制页面.

#拼接路径

http://ip:port/jmx-console/

步骤三:后续可以利用 jboss.deployment 部署shell

漏洞修复

1.jboss.deployment部署shell

2.进行JMX Console 安全配置。

--------------------------------------------

Ldap未授权访问漏洞

LDAP中文全称为:轻型目录访问协议(Lightweight DirectoryAccess Protocol),默认使用389,LDAP 底层一般使用 TCP 或 UDP 作为传输协议。目录服务是一个特殊的数据库,是一种以树状结构的目录数据库为基础。未对LDAP的访问进行密码验证,导致未授权访问。

----------------------------

漏洞复现

步骤一:使用以下Fofa语法搜索使用Idap服务的产品.…并通过Ldapadmin可视化工具做连接验证...

步骤三:连接目标LDAP服务并查看其内容..

漏洞修复

1.修改ldap的acl,不允许匿名访问。

2.根据业务设置ldap访问白名单或黑名单。

---------------------------------------

Rsync未授权访问漏洞

Rsync 是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口。由于配置不当,导致任何人可未授权访问rsync,上传本地文件,下载服务器文件。Rsync 默认允许匿名访问,如果在配置文件中没有相关的用户认证以及文件授权,就会触发隐患。Rsync 的默认端口为837且默认配置文件路径在/etc/rsync.conf

------------

漏洞描述

Rsync未授权访问带来的危害主要有两个:

1.造成了严重的信息泄露;

2.上传脚本后门文件,远程命令执行;

-----------------

漏洞复现

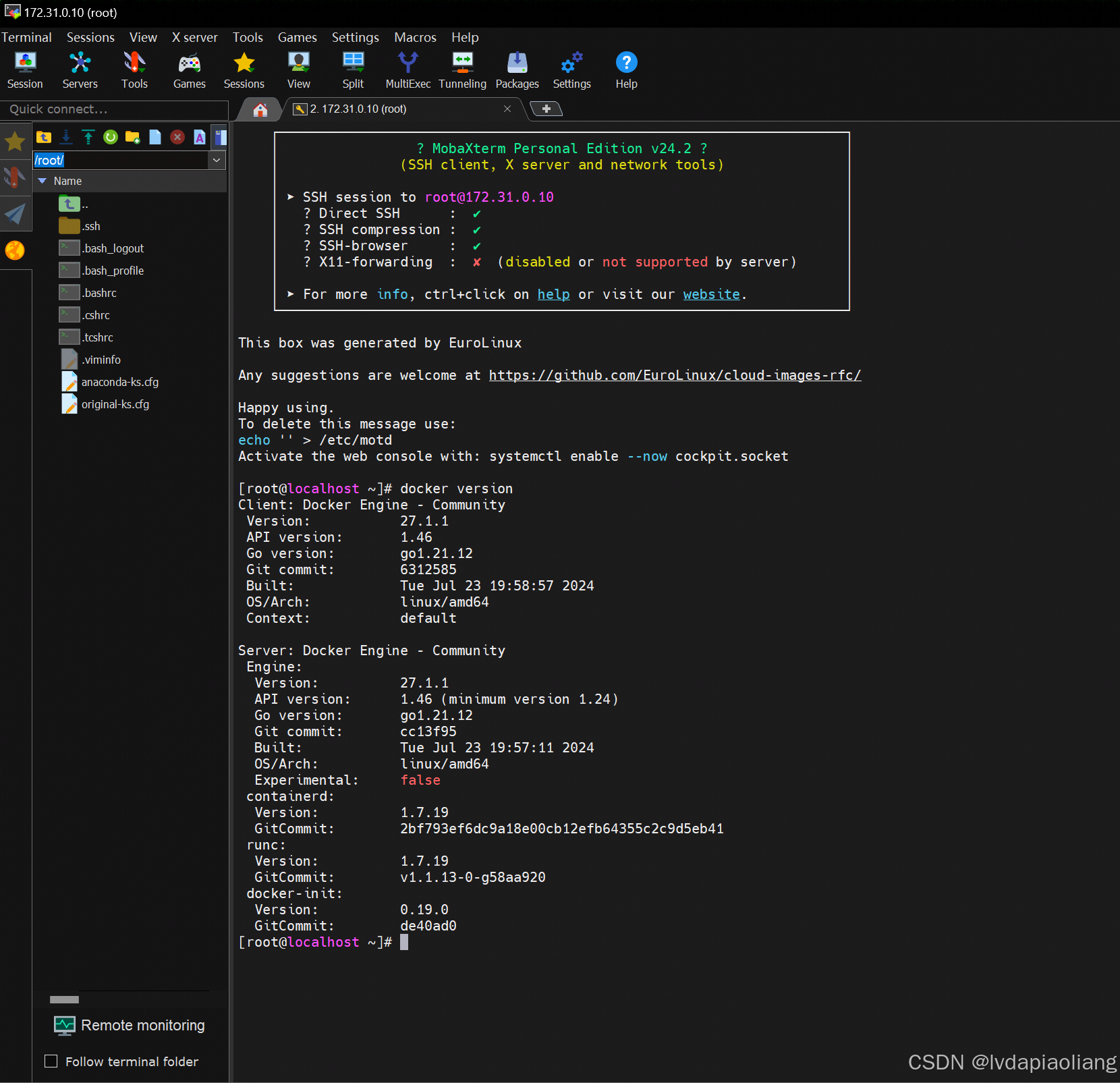

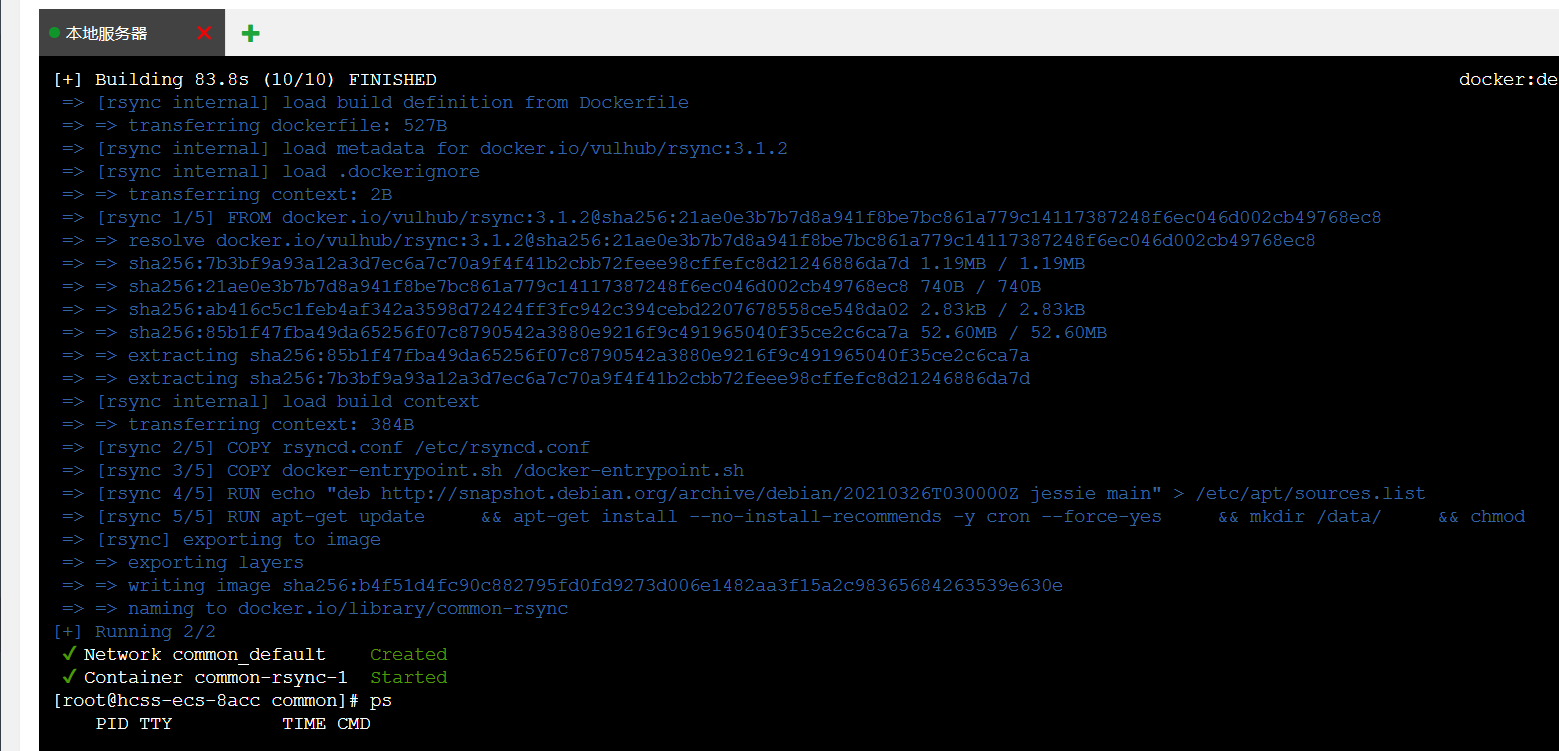

步骤一:在 fofa 中搜索该资产语法如下并在Vulhub中开启靶场!!!

# Fofa语法

(port="873") && (is_honeypot=false && is_fraud=false)# 启动靶场

cd vulhub/rsync/commondocker-compose up-d

步骤二:可使用Nmap扫描该端口是否开启服务,还可以使用Metasploit中关于允许匿名访问的rsync扫描模块进行探测...

nmap命令

nmap -p 873--script rsync-list-modules ipaddress

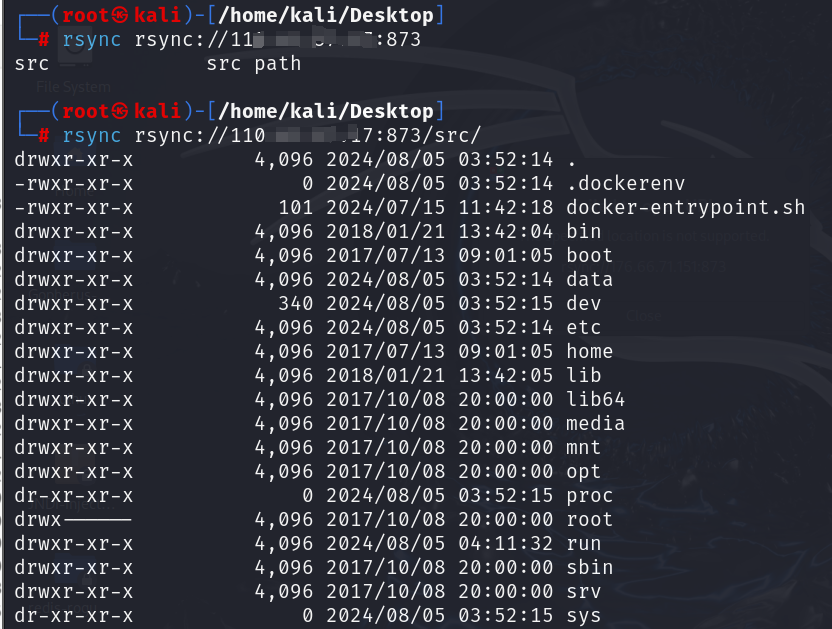

步骤三:使用命令进行链接并读取文件,

执行命令rsync rsync://192.168.124.153:873/rsync rsync://192.168.124.153:873/src/

-----------------

漏洞修复

通用解决

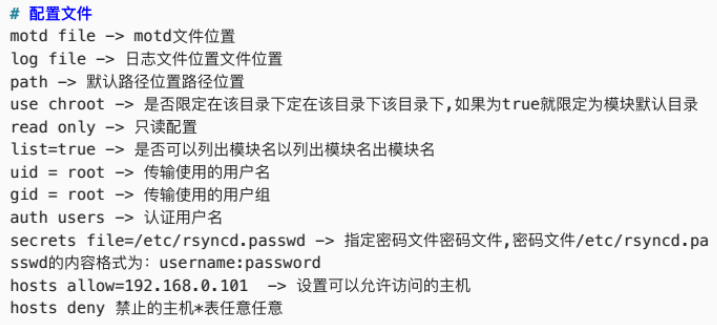

配置认证用户名或者密码host allow/deny 来控制接入源IPuid和gid,使用足够但最小权限的账号进行必要时候可以配置只读非必要应该仅限制配置路径下可访问