1、实验目的

- 使用P2P终结者/Ettercap/Cain攻击

- 用wireshark抓包分析ARP扫描和ARP扫描和ARP欺骗

- 用Wireshark抓取上网账号密码

2、实验环境

- 网络:winserver 2003 <–>Win XP ,两台主机同处一个局域网,能互相ping通

- 角色:Win Server 2003 安装P2P终结者模拟黑客,Win XP模拟肉鸡/靶机

3、实验流程

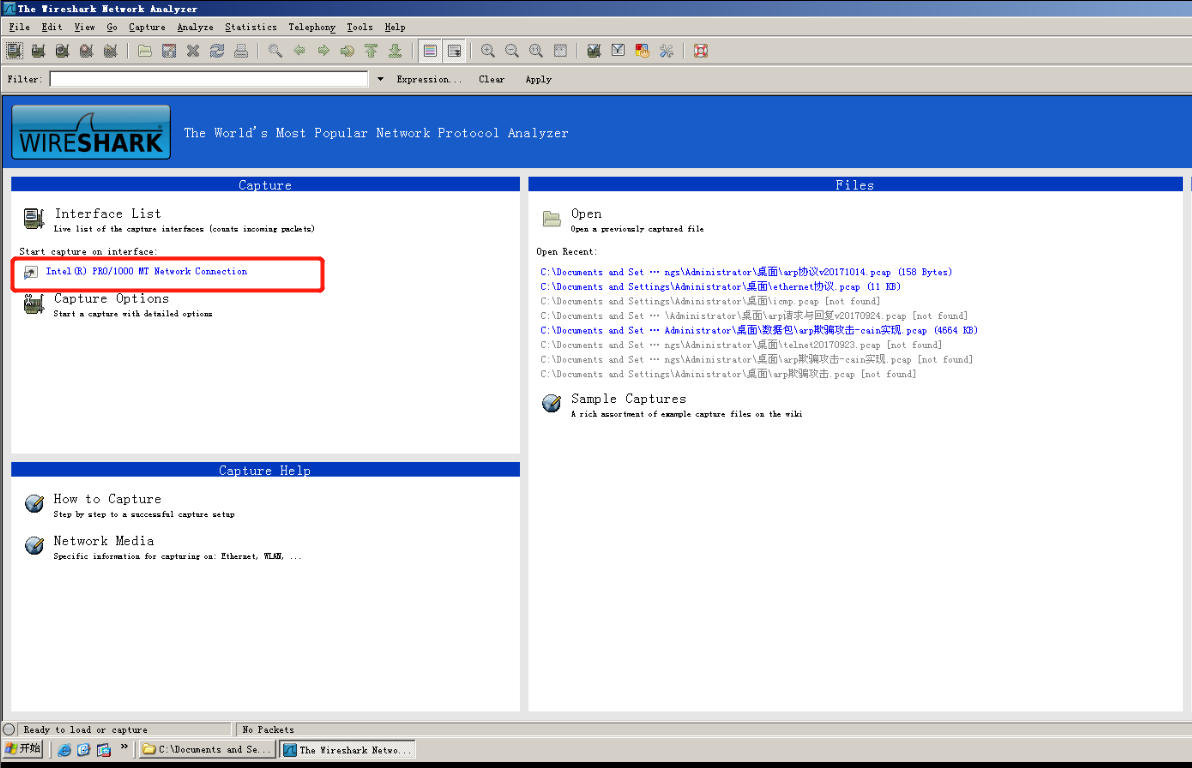

-

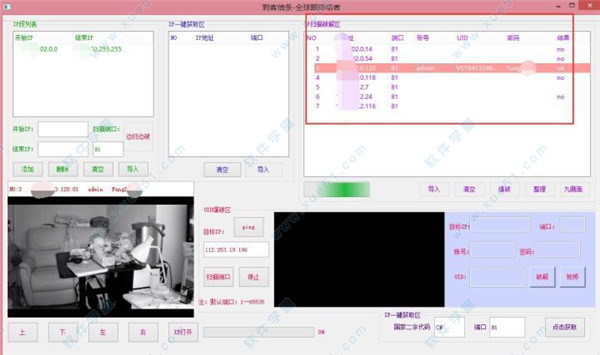

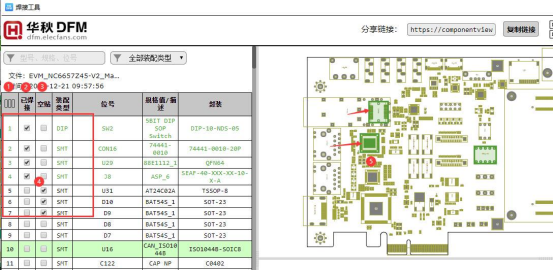

启动P2P终结者,选择”智能选择网卡“

-

P2P终结者自动识别网络中其他主机

-

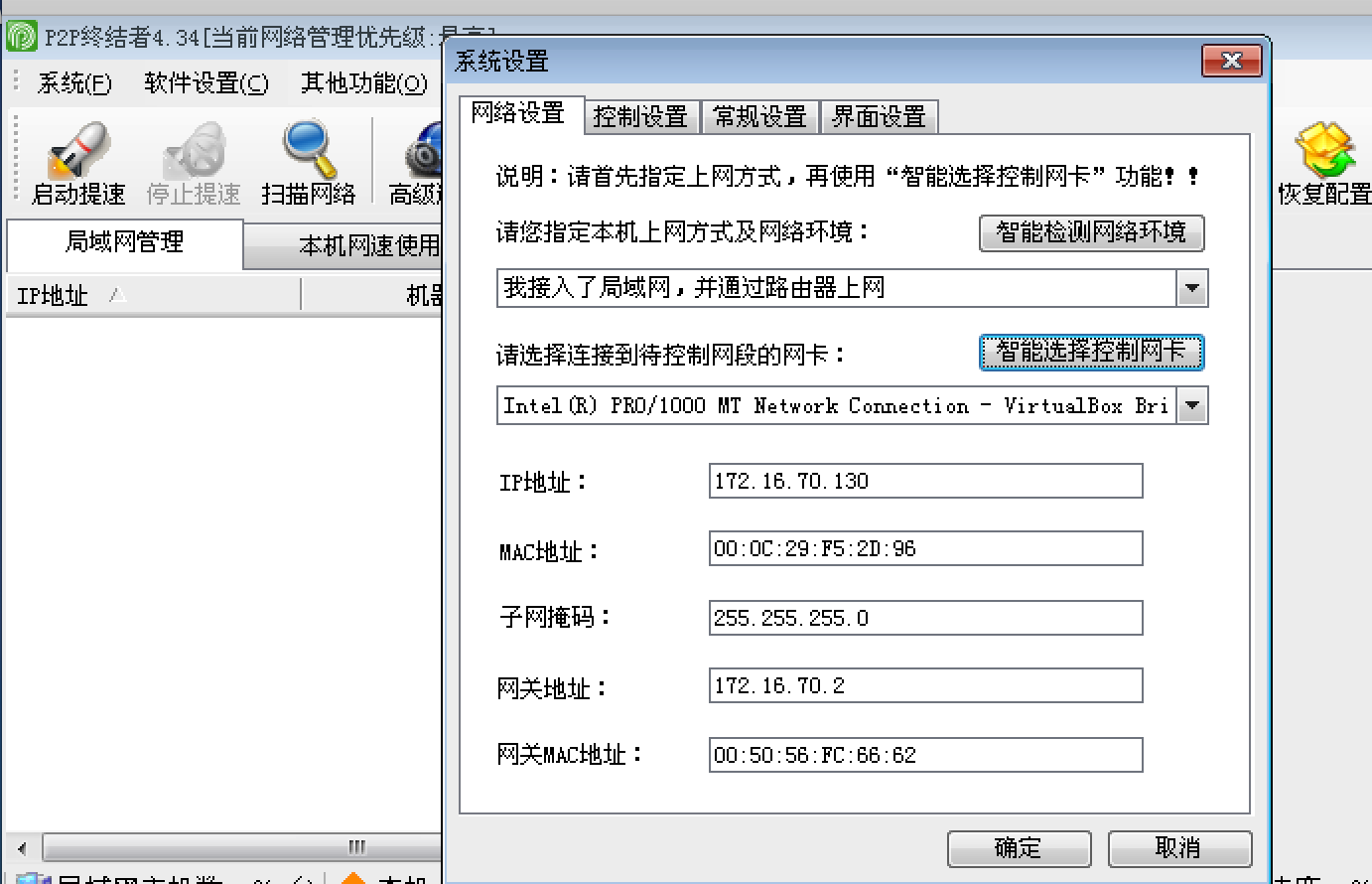

启动Win 2003上的Wireshark,监听网卡流量

-

在P2P终结者中点击“扫描网络”(ARP扫描)

此时在wireshark中可以抓到大量ARP请求询问包

-

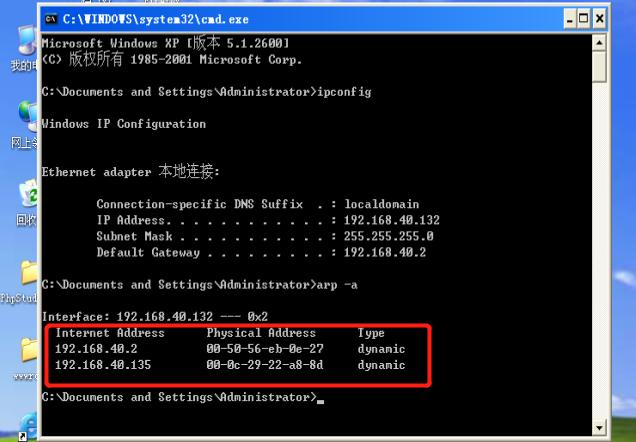

在Win XP中用命令

arp -a查看arp映射表。此时,可以观察到映射表是正常的。

-

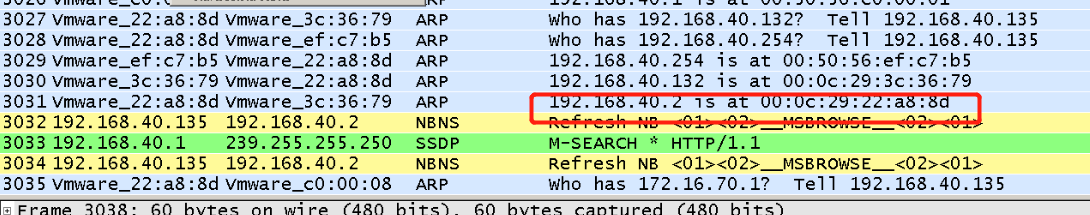

在P2P中选择目标主机

192.168.40.132,点击“启动提速”(ARP欺骗)

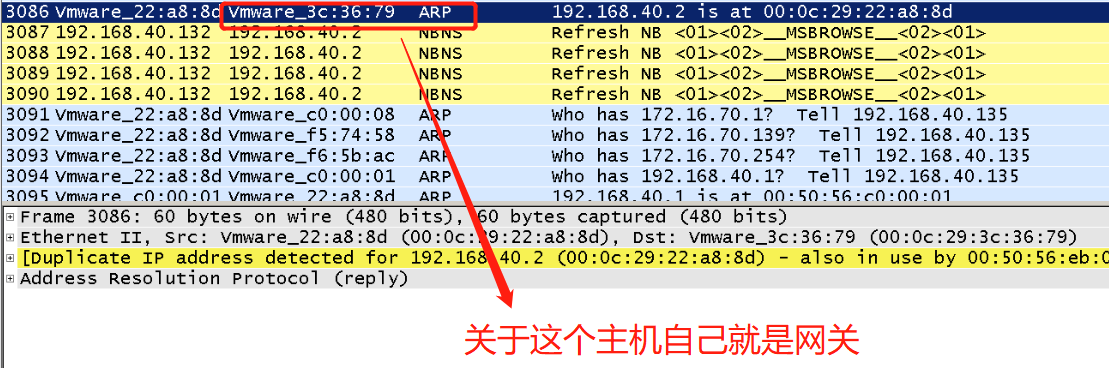

此时,通过wireshark可以抓取到WIN 2003发出的欺骗包(欺骗他人说自己是网关)

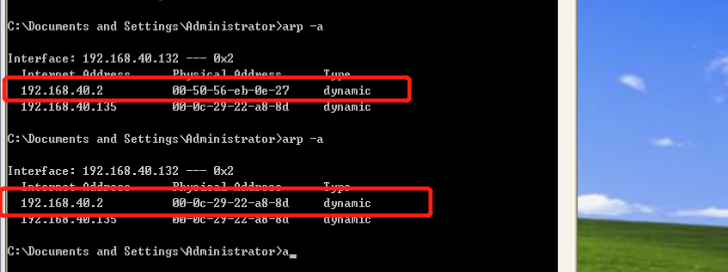

然后,在WIN XP上查看arp 映射表,此时会发现网关的MAC地址发生了变化,不再是原先的MAC地址,而是变成了Win 2003的MAC地址

-

测试Win XP上访问互联网的流量是否会被Win 2003拦截

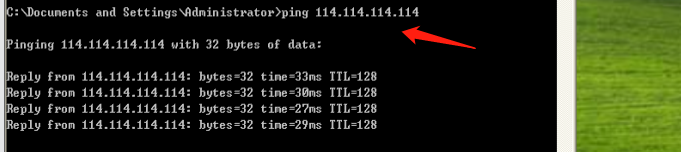

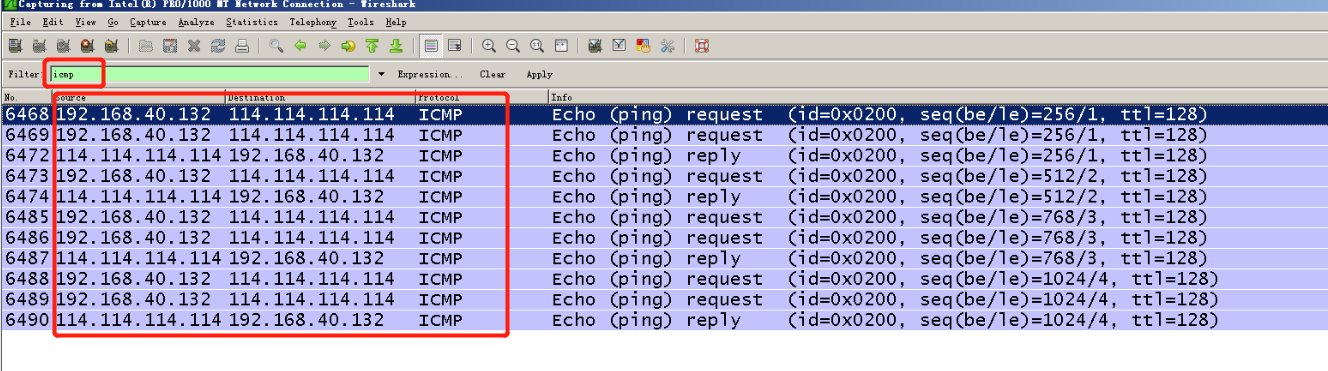

1)在Win XP上访问互联网上地址114.114.114.114

2)在Win 2003中的wireshark中采用icmp 协议过滤数据流,看是否能抓取到WIN XP访问互联网的数据流量

从这里可以看出,Win 2003已经完全截取了WIN XP访问互联网的流量

-

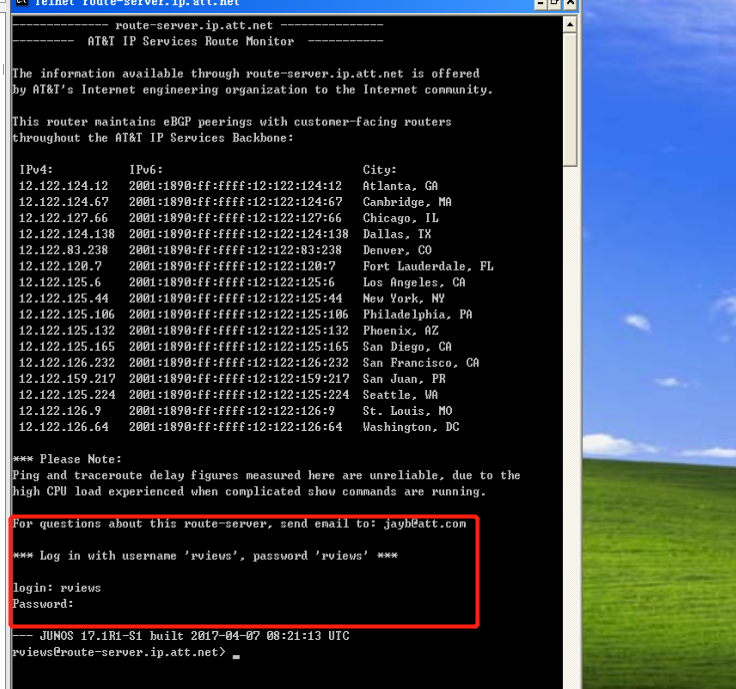

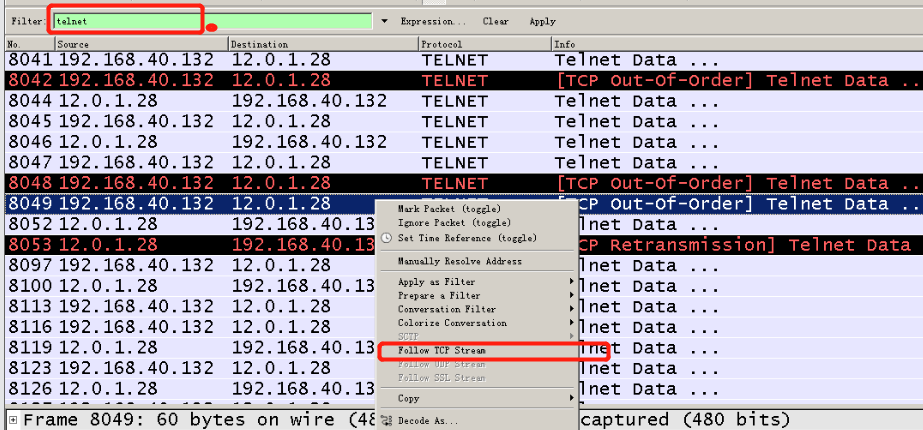

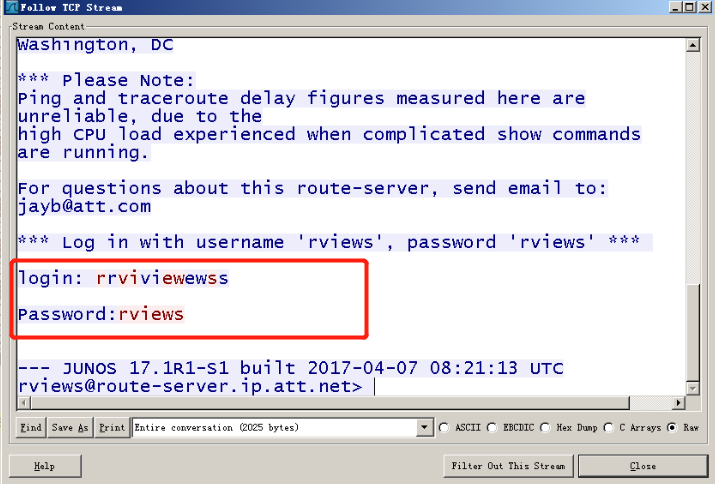

在Win 2003上窃取Win XP的上网账号密码

1)这里以Win XP访问互联网路由器为例telnet route-server.ip.att.net

2)在wireshark中过滤telnet 协议数据,并采用“

follow TCP stream”功能

此时,能够发现,在WIN 2003上已经能够看到WIN XP上访问互联网的账号和密码信息。

4、实验总结

- ARP映射表基于“后到优先”原则,IP与MAC地址的映射信息能被覆盖

- ARP攻击基于伪造的ARP回应包,黑客通过构造”错位“的IP和MAC映射,覆盖主机的ARP表(称ARP毒化),以此实现截取用户数据流的目的。

- 如果通信协议不是加密的,上网的账号密码都有可能被窃取。