一、委托事项

1.给出检材手机的MEID。

2.给出检材手机在2024年7月3日上午连接过的设备名称。

3.给出检材手机中kimi应用最近一次被中断回答的问题内容。

4.给出检材手机中安装过的即时通讯应用的包名(不包含虚拟机中的应用)。

5.检材手机中安装有几个安卓虚拟机?分别给出其最近一次启动时间。(时间格式 例:2024年1月1日 18:18:18)

6.安卓虚拟机中导入过哪些应用,给出具体的应用包名。

7.安卓虚拟机中有一张二维码图片,给出其中隐藏的密码。

8.检材手机中安装了一个具备伪装自身及隐藏文件功能的应用,给出其伪装后在手机中显示的应用名称。

9.给出上述应用的启动密码。

10.上述应用中隐藏有含个人信息的文件,给出其中包含的手机号的数量。

二、工具

鉴定专用工作站:FL-2000 取证航母

专业分析软件:取证大师(版本V6.2.044355RTM)

文件哈希校验工具:HashMyFiles(v2.42)

杀毒工具:火绒安全软件(版本:5.0.75.5)

数据库连接工具:DBeaverEE(版本:22.0.0)

apk分析工具:APK Messenger 4.1

专业手机分析软件:手机大师-并行版V3.2.06823

三、过程

检材信息:“2024 AFS-46.zip”文件大小:16,649,399,684字节,修改时间:2024/7/10 15:34:06,MD5:8398B01419DA8CF0F129F0963757F5B7,SHA1:89F5914F2AD8F2586145C0BB1F9E847B72F4A647,SHA256:7003CDDF6AB4CC8C648829450C4DCB9E166E21D98F2698902311B5AD259A8211。

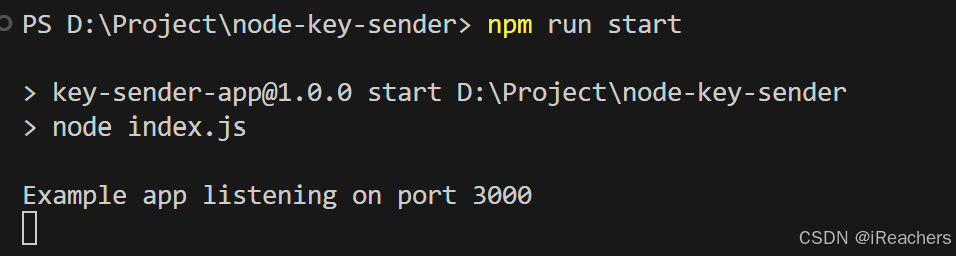

1.委托事项1过程

使用“鉴定专用工作站”对解压后的检材文件进行分析,在路径“\Basic”下发现存在“Adlockdown.json”文件,经分析,检材手机的MEID为99001301024164。

2.委托事项2过程

使用“专业手机分析软件”对解压后的送检检材进行分析,在文件信息-位置信息中发现存在蓝牙信息,经分析,检材手机在2024年7月3日上午(2024-07-03 08:45:47)连接过的设备名称iQOO 12。

3.委托事项3过程

使用“鉴定专用工作站”对解压后的送检检材进行分析,在路径“\data\data\com.moonshot.kimichat\databases”下发现存在kimi数据库文件“kimi_cq2b259p2k122r26qmk0_chat.db”。

使用“数据库连接工具”打开“kimi_cq2b259p2k122r26qmk0_chat.db”文件,发现存在表“DBMessageItem”,字段“content”以及字段“extra”。经分析,content内容有2条,extra字段中的信息包含“"canceled":true”,表示该条信息属于取消了的,即被中断的回答。“您想下载哪方面的信息呢?如果是”的对应的问题是“哪里能下载到信息”,extra字段中"stream_id":"1719979384377"即时间戳为1719984162417,转换为北京时间为2024-7-3 13:22:42;“您提到的“类似于空间”这个表述可能指的是多个不同的概念,”的对应的问题是“类似于空间”,extra字段中"stream_id":"1719979384377"即时间戳为1719979384377,转换为北京时间为2024-7-3 12:03:04。综上,最近kimi应用最近一次被中断回答的问题内容为“哪里能下载到信息”。

4.委托事项4过程

使用“专业手机分析软件”对解压后的送检检材进行分析,在取证结果-手机助手-小米应用商店中,发现存在卸载记录,卸载软件名称分别为微信(包名com.tencent.mm)、QQ(包名com.tencent.mobileqq)、MOMO陌陌(包名com.immomo.momo)和连信(包名com.zenmen.palmchat)。

5.委托事项5过程

使用“专业手机分析软件”对解压后的送检检材进行分析,在取证结果-其他应用-VMOSPro-本地虚拟机中发现2台虚拟机:“安卓7.1 精简版 (64位)_01”,最近启动时间: 2024-07-03 08:47:50;“安卓9.0尝鲜版_01”,最近启动时间: 2024-07-09 08:27:25。

6.委托事项6过程

使用“鉴定专用工作站”对解压后的检材文件进行分析,发现存在路径“\data\data\com.vmos.pro\osimg\r\ot02\storage\emulated\0\VMOSfiletransferstation”,经分析,该路径下文件为vmos安卓虚拟机中导入过的应用程序apk。使用“apk分析工具”分别查询“Kimi 智能助手.apk”、“QQ.apk”、“UC浏览器.apk”和“连信.apk”的包名,包名分别为“com.moonshot.kimichat”、“com.tencent.mobileqq”、“com.UCMobile”和“com.zenmen.palmchat”。

7.委托事项7过程

使用“鉴定专用工作站”对解压后的检材文件进行分析,发现存在路径“\data\data\com.vmos.pro\osimg\r\ot02\data\data\com.zenmen.palmchat\databases”,经分析,该路径是vmos安装的连信数据库存放目录。使用“数据库连接工具”打开该路径下“7073584442429440social.db”文件,发现存在表tb_messages,字段src,字段dest,字段message;表tb_contacts,字段uid,字段nick_name。经分析,表tb_messages的字段dest和表tb_contacts的表uid存在关联,uid 7073584442429440为登录的连信。使用SQL语句SELECT src,c.nick_name as '发送人', dest,a.nick_name as '接收人', message FROM tb_messages as b left join tb_contacts as a on a.uid =b.dest left join tb_contacts as c on b.src =c.uid,查询出连信聊天记录中存在二维码相关消息记录,经分析了解到二维码未变动,加密用的文件名。

在路径“\data\data\com.vmos.pro\osimg\r\ot02\storage\emulated\0\VMOSfiletransferstation”下发现存在名为“test.png”的二维码图片。使用“专业手机分析软件”的二维码工具进行识别,识别结果为U2FsdGVkX19ZkwQM4iLIBtN/zIhNedoqVEmL。

使用“专业手机分析软件”对送检材进行分析,在浏览器-via发现存在历史记录,URL地址为“https://www.matools.com/encrypt”,网页标题: 在线文字加密解密 - 码工具。

使用“鉴定专用工作站”访问“https://www.matools.com/encrypt”。将二维码识别结果U2FsdGVkX19ZkwQM4iLIBtN/zIhNedoqVEmL复制到网站中,密钥为test,加密方式为RC4,进行解密,密码为“QAZPLM@123!”。

8.委托事项8过程

使用“专业手机分析软件”对解压后的送检检材进行分析,发现存在章鱼隐藏应用记录,在章鱼隐藏-默认账号-基本信息中发现其伪装后的应用名为“翻译”。

9.委托事项9过程

使用“专业手机分析软件”对解压后的送检检材进行分析,发现存在章鱼隐藏应用记录,在章鱼隐藏-默认账号-基本信息中发现其启动密码为9898。

10.委托事项10过程

使用“专业手机分析软件”对解压后的送检检材进行分析,在其他应用-章鱼隐藏中发现存在隐藏文件记录,隐藏文件名为DATA.xlsx。

在路径“\data\media\0\Android\data\com.oct.octopus\cachefile”下找到对应的“DATA.xlsx”文件,根据第7题获得的密码“QAZPLM@123!”对“DATA.xlsx”进行解密,发现存在电话列,经分析,“DATA.xlsx”个人信息的文件中手机号的数量为188个。

四、结论

1.检材手机的MEID为99001301024164。

2.检材手机在2024年7月3日上午连接过的设备名称为iQOO 12。

3.检材手机中kimi应用最近一次被中断回答的问题内容为“哪里能下载到信息”。

4.检材手机中安装过的即时通讯应用的包名分别为com.tencent.mm、com.tencent.mobileqq、com.immomo.momo和com.zenmen.palmchat。

5.检材手机中安装有2个安卓虚拟机。

“安卓7.1 精简版 (64位)_01”,最近启动时间: 2024-07-03 08:47:50;

“安卓9.0尝鲜版_01”,最近启动时间: 2024-07-09 08:27:25。

6.安卓虚拟机中导入过“Kimi 智能助手.apk”、“QQ.apk”、“UC浏览器.apk”和“连信.apk”应用,包名分别为“com.moonshot.kimichat”、“com.tencent.mobileqq”、“com.UCMobile”和“com.zenmen.palmchat”。

7.安卓虚拟机中有一张二维码图片“test.png”,其中隐藏的密码为“QAZPLM@123!”。

8.检材手机中安装了一个具备伪装自身及隐藏文件功能的应用章鱼隐藏,其伪装后在手机中显示的应用名称为“翻译”。

9.上述应用的启动密码为9898。

10.上述应用中隐藏有含个人信息的文件“DATA.xlsx”,其中包含的手机号的数量为188个。

![[论文阅读]Constrained Decision Transformer for Offline Safe Reinforcement Learning](https://i-blog.csdnimg.cn/direct/1b7ad7adbd934538a998e2ce254608e0.png)