[简介]

常用网名: 猪头三

出生日期: 1981.XX.XX

个人网站: http://www.x86asm.com

QQ交流: 643439947

编程生涯: 2001年~至今[共14年]

职业生涯: 12年

开发语言: C/C++、80x86ASM、PHP、Perl、Objective-C、Object Pascal、C#、Python

开发工具: Visual Studio、Delphi、XCode、Eclipse

技能种类: 逆向 驱动 磁盘 文件

研发领域: Windows应用软件安全/Windows系统内核安全/Windows系统磁盘数据安全

项目经历: 磁盘性能优化/文件系统数据恢复/文件信息采集/敏感文件监测跟踪/网络安全检测

[序言]

2015年07月05日, 是黑客圈极其混乱的日子. 意大利的黑客组织HackingTeam的服务器遭入侵, 将近400GB的敏感资料以及带有军火交易性质的木马病毒远控源码被盗窃并被泄露到民间. 这个事件严重程度程度跟"棱镜门"事件相当. 这次源码泄露将会让更多的黑客技术提前几年普及化从而导致黑产的技术变更速度加快.

[废话少说, 分享下载链接]

1> 400G资料库以及带有军火交易性质的木马病毒远控源码在线浏览

http://ht.transparencytoolkit.org/

2> 400G资料库以及带有军火交易性质的木马病毒远控源码(BT下载)

[推荐]http://pan.baidu.com/s/1mgN5yVe

http://infotomb.com/eyyxo.torrent

https://mega.nz/#!Xx1lhChT!rbB-LQQyRypxd5bcQnqu-IMZN20ygW_lWfdHdqpKH3E

3> 带有军火交易性质的木马病毒远控源码下载

https://github.com/hackedteam?tab=repositories

[推荐]http://pan.baidu.com/s/1i3lHQRF

[我们需要冷静]

这2天, 我的编程学习组都在讨论这些源码, 我可以理解广大喜欢系统安全编程的朋友那种兴奋的心情, 我自己当然也很兴奋并花费2天下载这些源码, 现已下载完, 也走马观花看了一下, 代码技术难度相当的高, C/C++占了大比例. 当然不同系统的漏洞激活需要对应的语言, 比如: 安卓使用JAVA, MAC OS X/iOS使用OBJ-C/C/C++, Linux和Windows使用C/C++ , 当然肯定还少不了汇编语言. 另外还有相当部分是Ruby Python. 这套带有军火交易性质的木马病毒远控源码, 狠狠的打了那些伪黑客、脚本小子以及易语言骗子的耳光. 什么是黑客, Hacking Team里面的成员开发这些东西, 才能算是真正的黑客. 当然, 这里我先说明一下, Hacking Team里面的大部分属于“操作系统黑客”, 源码的技术含量已经体现出来了. 什么是“操作系统黑客”, 可以参考我写"棱镜门事件"的思考:黑客是什么,如何成为黑客?

[附上Hacking Team的攻击设计手稿]

[国内安全人士加班加点地撰写的分析文章]

1> Hacking Team攻击代码分析Part 1: Flash 0day

http://blogs.360.cn/blog/hacking-team-flash-0day/

2> Hacking Team攻击代码分析Part 2: 一个Pwn2Own漏洞的奇幻漂流

http://blogs.360.cn/blog/hacking-team-part2/

3> Hacking Team攻击代码分析Part 3 : Adobe Font Driver内核驱动权限提升漏洞

http://blogs.360.cn/360safe/2015/07/07/hacking-team-part3-atmfd/

4> 人手一份核武器 - Hacking Team 泄露(开源)资料导览手册

http://drops.wooyun.org/news/6977

5> Hacking Team攻击代码分析

http://drops.wooyun.org/papers/6968

6> 简要分析Hacking Team远程控制系统

http://www.freebuf.com/articles/system/72138.html

7> Hacking Team监视代码分析

http://www.freebuf.com/articles/system/72089.html

8> 窃听电话的Hacking Team RCSAndroid木马

http://www.freebuf.com/news/73149.html

9> Hacking Team持续追踪之Flash Exploit

http://www.freebuf.com/vuls/73074.html

10> Hacking Team:攻击向量之Bios Rootkit

http://www.freebuf.com/articles/system/72713.html

11> Hacking Team攻击代码分析Part5:字体0day第二弹+Win32k KALSR绕过漏洞

http://www.freebuf.com/articles/system/72332.html

12> 楚门的世界:Hacking Team Win32监控代码分析

http://www.freebuf.com/articles/system/72596.html

13> 格盘也没用:Hacking Team使用UEFI BIOS Rootkit将远控长驻操作系统

http://www.freebuf.com/news/72482.html

14> HackingTeam安卓监控软件RCS病毒样本分析

http://www.freebuf.com/articles/terminal/72450.html

15> Hacking Team攻击代码分析Part 4: Flash 0day漏洞第二弹 – CVE-2015-5122

http://blogs.360.cn/360safe/2015/07/11/hacking-team-part4-flash-2/

常用网名: 猪头三

出生日期: 1981.XX.XX

个人网站: http://www.x86asm.com

QQ交流: 643439947

编程生涯: 2001年~至今[共14年]

职业生涯: 12年

开发语言: C/C++、80x86ASM、PHP、Perl、Objective-C、Object Pascal、C#、Python

开发工具: Visual Studio、Delphi、XCode、Eclipse

技能种类: 逆向 驱动 磁盘 文件

研发领域: Windows应用软件安全/Windows系统内核安全/Windows系统磁盘数据安全

项目经历: 磁盘性能优化/文件系统数据恢复/文件信息采集/敏感文件监测跟踪/网络安全检测

[序言]

2015年07月05日, 是黑客圈极其混乱的日子. 意大利的黑客组织HackingTeam的服务器遭入侵, 将近400GB的敏感资料以及带有军火交易性质的木马病毒远控源码被盗窃并被泄露到民间. 这个事件严重程度程度跟"棱镜门"事件相当. 这次源码泄露将会让更多的黑客技术提前几年普及化从而导致黑产的技术变更速度加快.

[废话少说, 分享下载链接]

1> 400G资料库以及带有军火交易性质的木马病毒远控源码在线浏览

http://ht.transparencytoolkit.org/

2> 400G资料库以及带有军火交易性质的木马病毒远控源码(BT下载)

[推荐]http://pan.baidu.com/s/1mgN5yVe

http://infotomb.com/eyyxo.torrent

https://mega.nz/#!Xx1lhChT!rbB-LQQyRypxd5bcQnqu-IMZN20ygW_lWfdHdqpKH3E

3> 带有军火交易性质的木马病毒远控源码下载

https://github.com/hackedteam?tab=repositories

[推荐]http://pan.baidu.com/s/1i3lHQRF

[我们需要冷静]

这2天, 我的编程学习组都在讨论这些源码, 我可以理解广大喜欢系统安全编程的朋友那种兴奋的心情, 我自己当然也很兴奋并花费2天下载这些源码, 现已下载完, 也走马观花看了一下, 代码技术难度相当的高, C/C++占了大比例. 当然不同系统的漏洞激活需要对应的语言, 比如: 安卓使用JAVA, MAC OS X/iOS使用OBJ-C/C/C++, Linux和Windows使用C/C++ , 当然肯定还少不了汇编语言. 另外还有相当部分是Ruby Python. 这套带有军火交易性质的木马病毒远控源码, 狠狠的打了那些伪黑客、脚本小子以及易语言骗子的耳光. 什么是黑客, Hacking Team里面的成员开发这些东西, 才能算是真正的黑客. 当然, 这里我先说明一下, Hacking Team里面的大部分属于“操作系统黑客”, 源码的技术含量已经体现出来了. 什么是“操作系统黑客”, 可以参考我写"棱镜门事件"的思考:黑客是什么,如何成为黑客?

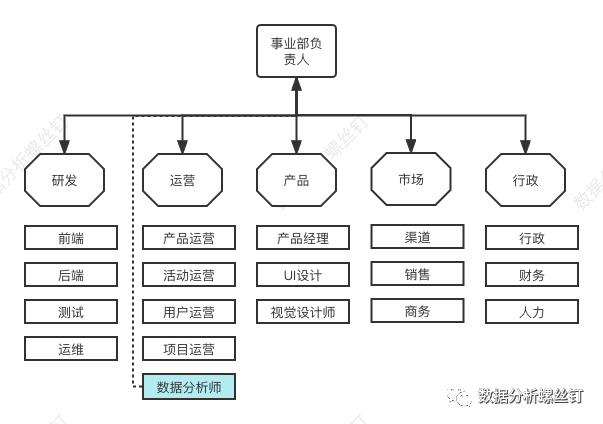

[附上Hacking Team的攻击设计手稿]

[国内安全人士加班加点地撰写的分析文章]

1> Hacking Team攻击代码分析Part 1: Flash 0day

http://blogs.360.cn/blog/hacking-team-flash-0day/

2> Hacking Team攻击代码分析Part 2: 一个Pwn2Own漏洞的奇幻漂流

http://blogs.360.cn/blog/hacking-team-part2/

3> Hacking Team攻击代码分析Part 3 : Adobe Font Driver内核驱动权限提升漏洞

http://blogs.360.cn/360safe/2015/07/07/hacking-team-part3-atmfd/

4> 人手一份核武器 - Hacking Team 泄露(开源)资料导览手册

http://drops.wooyun.org/news/6977

5> Hacking Team攻击代码分析

http://drops.wooyun.org/papers/6968

6> 简要分析Hacking Team远程控制系统

http://www.freebuf.com/articles/system/72138.html

7> Hacking Team监视代码分析

http://www.freebuf.com/articles/system/72089.html

8> 窃听电话的Hacking Team RCSAndroid木马

http://www.freebuf.com/news/73149.html

9> Hacking Team持续追踪之Flash Exploit

http://www.freebuf.com/vuls/73074.html

10> Hacking Team:攻击向量之Bios Rootkit

http://www.freebuf.com/articles/system/72713.html

11> Hacking Team攻击代码分析Part5:字体0day第二弹+Win32k KALSR绕过漏洞

http://www.freebuf.com/articles/system/72332.html

12> 楚门的世界:Hacking Team Win32监控代码分析

http://www.freebuf.com/articles/system/72596.html

13> 格盘也没用:Hacking Team使用UEFI BIOS Rootkit将远控长驻操作系统

http://www.freebuf.com/news/72482.html

14> HackingTeam安卓监控软件RCS病毒样本分析

http://www.freebuf.com/articles/terminal/72450.html

15> Hacking Team攻击代码分析Part 4: Flash 0day漏洞第二弹 – CVE-2015-5122

http://blogs.360.cn/360safe/2015/07/11/hacking-team-part4-flash-2/