文章目录

- 挖掘cms网站XSS漏洞

- 利用XSS平台盲打CMS,获取后台管理cookie

- cookie欺骗登录管理员账户

挖掘cms网站XSS漏洞

来到cms网站主页,发现有一个搜索框,输入任意内容后搜索,发现内容会回显,这里可能存在反射型XSS漏洞,输入:

<script>alert(/帅哥你好/)</script>

如果存在漏洞,这段代码会被页面的JS解释器编译并执行,点击搜索

出现弹窗,存在反射型XSS漏洞:

在CMS的留言板查看,发现它也有输入框,在其中输入JS代码并留言,点击提交:

提交后如果留言被管理员审核通过,它就会成为一个存储型XSS攻击,每个访问该页面的人都会被攻击看到弹窗:

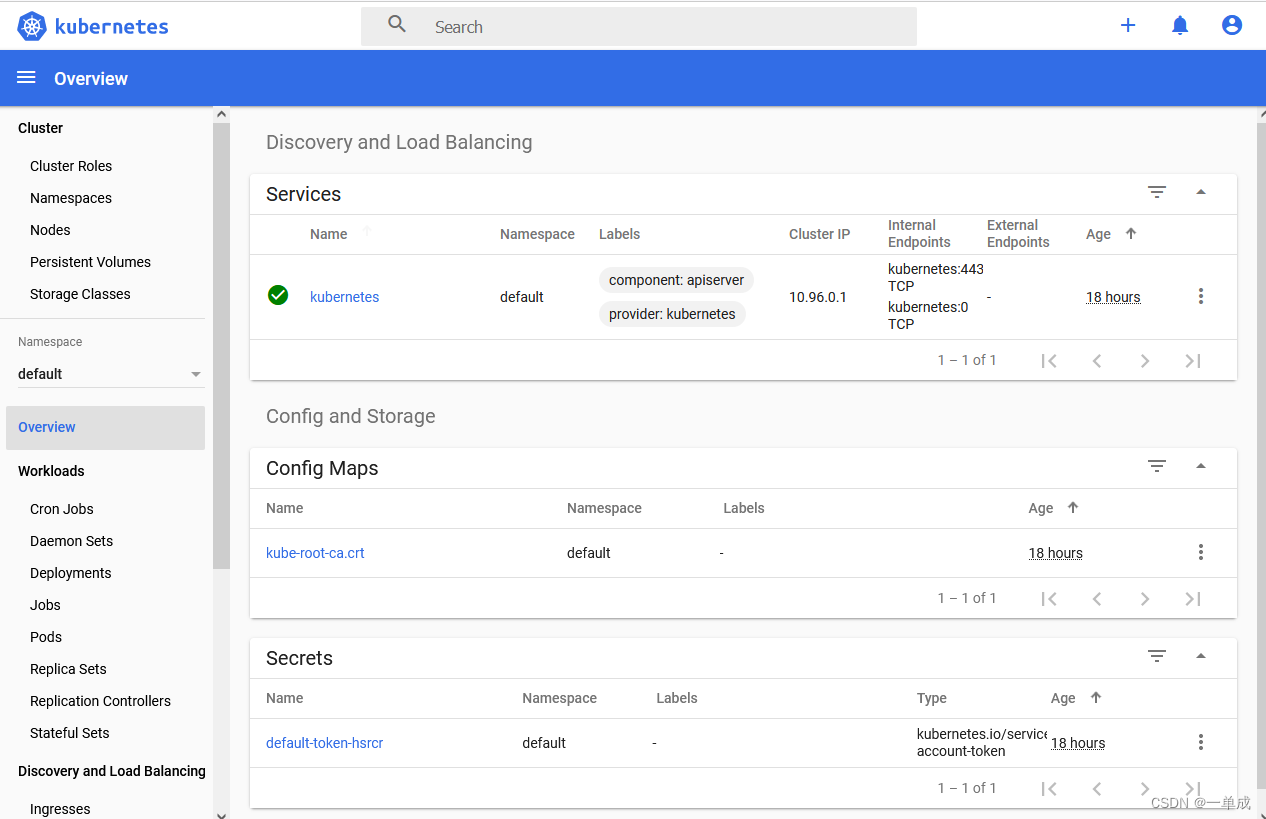

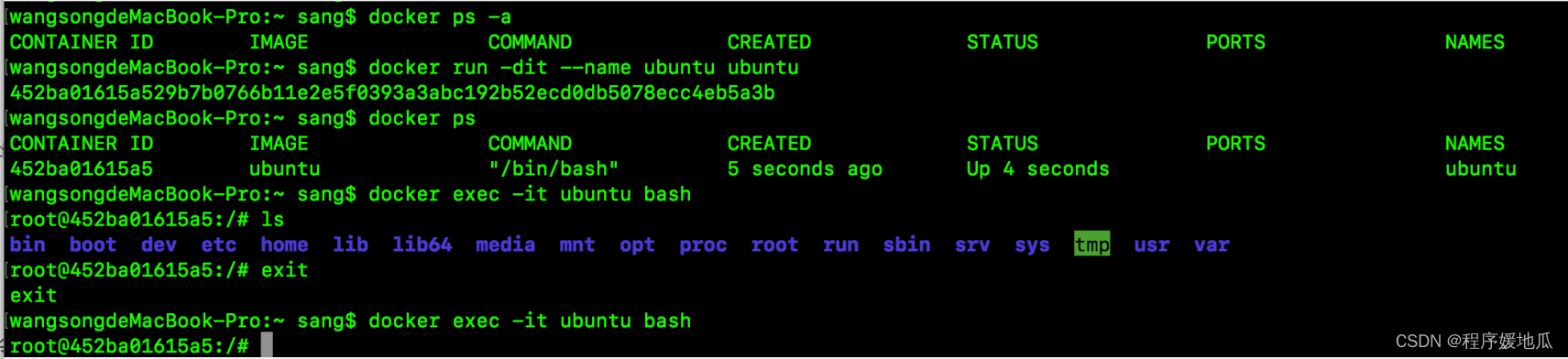

利用XSS平台盲打CMS,获取后台管理cookie

访问XSS Platform网站,注册后登录,来到网站主页,点击新建超短项目,并点击下一步:

配置选择默认模板获取cookie,勾选keepsession,点击下一步:

利用生成的域名二做XSS攻击:

访问域名后发现里面是一段JS代码,可以获取cookie:

复制域名二,到CMS网页的留言板输入留言,点击提交后后台管理员如果审核留言板,就会被XSS攻击:

后台模拟管理员登录,审核留言,看到该留言审核通过时管理员已经被攻击:

到创建的项目中查看,已经获取到该管理员的cookie:

cookie欺骗登录管理员账户

获取到管理员cookie后,来到后台登录的网页,F12将得到的cookie逐个输入:

在URL中删除login.php,刷新网页,成功登录到管理员后台,cookie欺骗成功:

![[Go版]算法通关村第十三关白银——数字数学问题之数组实现加法、幂运算](https://img-blog.csdnimg.cn/54ef1f996f2444d5a68f1b01a9dd3144.png)