本环境为黑盒测试,在不提供虚拟机帐号密码的情况下进行黑盒测试拿到域控里面的flag。

环境搭建

内网网段:192.168.93.0/24

外网网段:192.168.1.0/24

攻击机:

kali:192.168.1.10

靶场:

CentOS(内):192.168.93.100

CentOS(外):192.168.1.110

Ubuntu:192.168.93.120

域内主机:

Winserver2012:192.168.93.10

Winserver2008:192.168.93.20

Windows7:192.168.93.30

其中CentOS可以外网、内网通信,域内主机只能内网之间进行通信

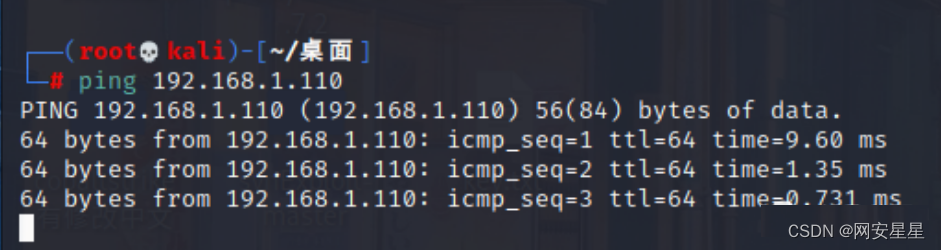

kali跟CentOS能够ping通

内网信息搜集

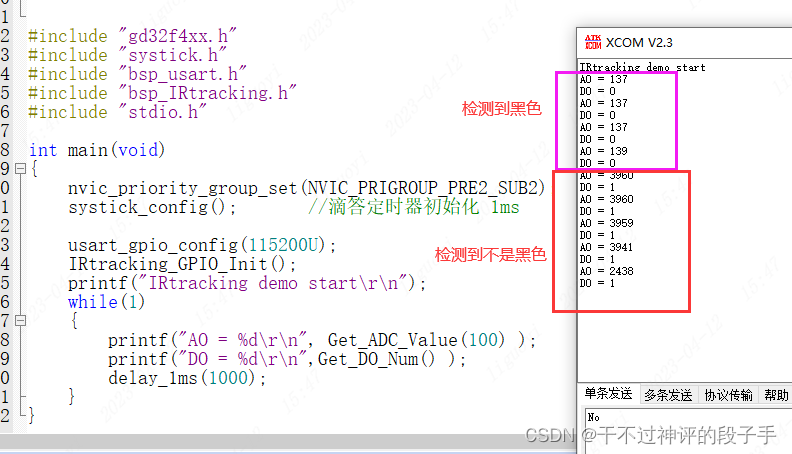

nmap探测端口

nmap先探测一下出网机即CentOS的端口情况。可以看到开了22、80、3306端口,初步判断开了web,ssh,数据库应该为MySQL

nmap -T4 -sC -sV 192.168.1.110

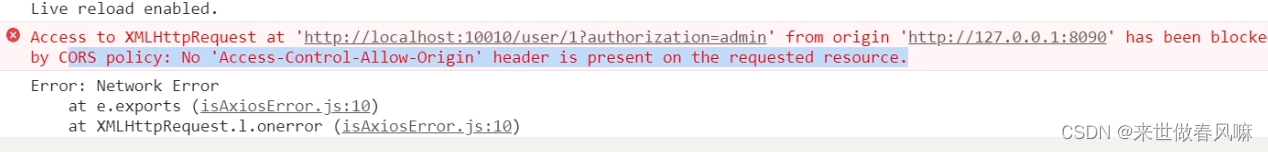

这里首先访问下80端口,发现为joomla框架,joomla框架在3.4.6及以下版本是有一个远程rce漏洞的,这里先使用exp直接去打一下

这里看到exp打过去不能够利用那么应该是joomla的版本比较高

这里使用端口扫描软件扫一下后台的文件发现一个管理员的界面

是joomla的后台登录界面,这里尝试使用bp弱口令爆破了一下,无果,只好放弃

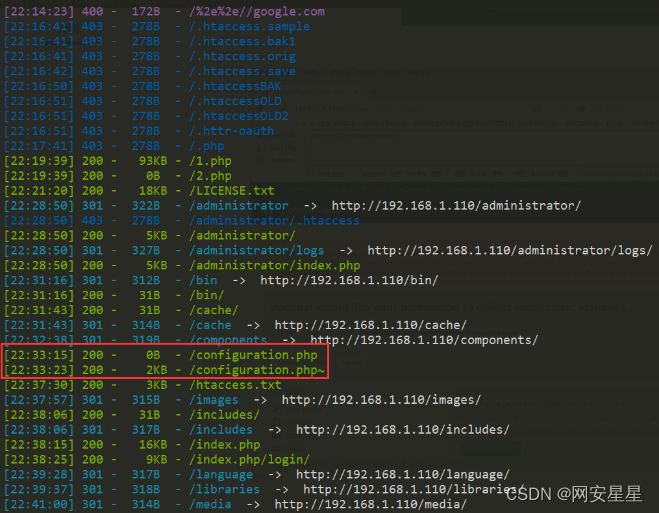

这里使用dirsearch进一步进行扫描,发现了一个configuration.php

看一下这个php的内容发现有一个user跟password,联想到开了3306这个端口,猜测这可能是管理员备份的数据库密码忘记删除了

连接mysql

这里使用navicat尝试连接一下靶机的数据库

可以看到连接成功了

然后就是翻数据找管理员的帐号了,找管理员帐号肯定是找带有user字段跟password字段的,这里我找了一段时间,最后发现umnbt_users这个表跟管理员帐号最相似,但是这里出现了一个问题,我发现password这个地方的密码不是明文

这里试着把密文拿去解密发现解密失败

在搜索的时候发现joomla官网虽然没有直接公布密码的加密方式,但是它为了防止用户忘记密码增加了一个添加超级管理员用户的方式,就是通过登录数据库执行sql语句达到新建超级管理员的效果

这里我们可以发现sql语句中的VALUES中的第三项为密文,这里我们为了方便就是用他给我们的这一串密文,这里对应的密码为secret,当然也可以用其他对应的密文如下所示

在navicat中执行sql语句,注意这里要分开执行两个INSERT INTO否则回报错,这里相当于我们添加了一个admin2 secret这个新的超级管理员用户

登录joomla后台

使用admin2 secret登录joomla后台

登录成功,进入后台后的操作一般都是找可以上传文件的地方上传图片马或者找一个能够写入sql语句的地方

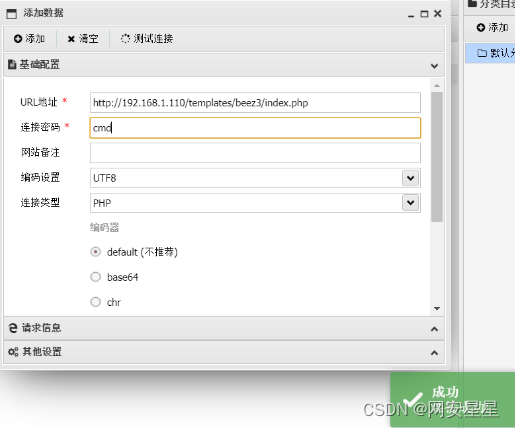

这里经过谷歌后发现,joomla的后台有一个模板的编辑处可以写入文件,这里找到Extensions->Template->Templates

这里选择Beez3这个模板进入编辑

这里因为模板前面有<?php前缀,所以这里我们需要将一句话木马稍微变形一下,然后保存即可

这里使用蚁剑连接成功

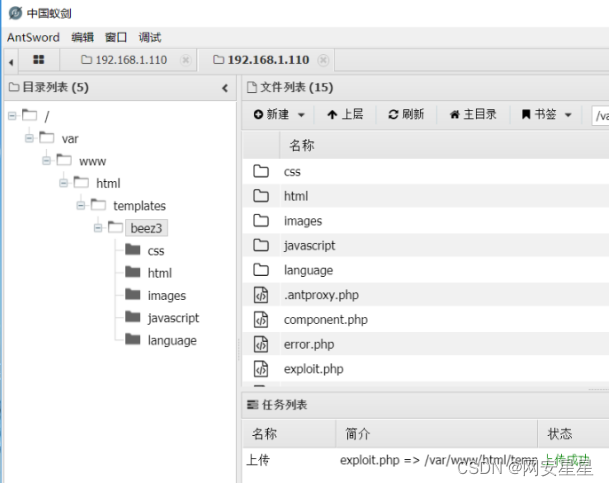

绕过disable_functions

但是这里命令执行返回的是127,应该是disable_functions禁用了命令执行的函数,在windows下绕过disable_functions的方法虽然很少,但是在linux里面绕过disable_functions的方法却有很多,这里就不展开说了

这里为了方便我直接使用的是蚁剑里自带的插件绕过disable_functions,可以看到已经上传脚本操作成功了

这里我直接去连接上传的这个.antproxy.php,这里理论上是应该用原来的密码连接过去就可以执行命令了,但是这和地方不知道为什么返回数据为空?

这里只好用最原始的方法,上传一个绕过disable_functions的py,通过传参的方式执行系统命令

测试一下传参为whoami,可以看到这里是一个低权限www-data

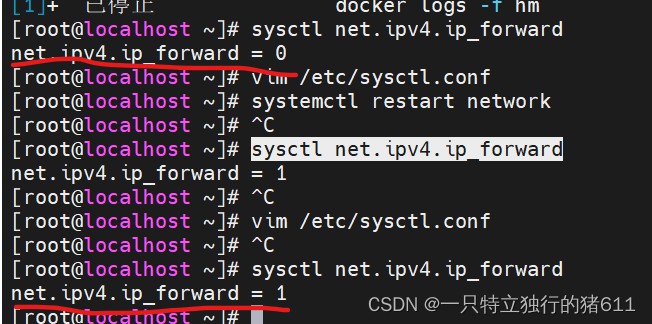

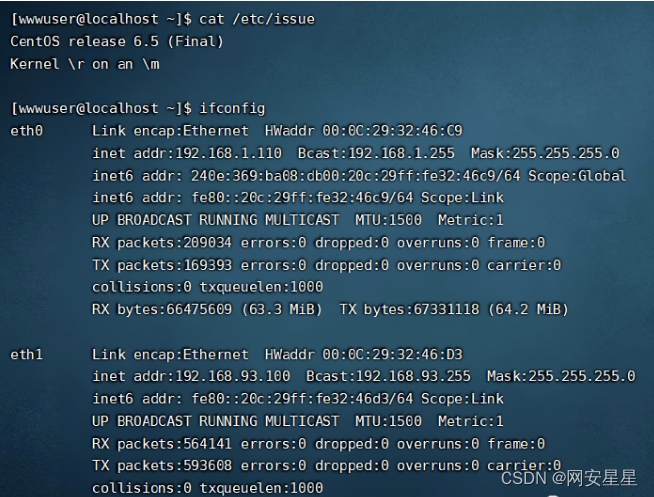

ifconfig看一下网卡情况,这里很奇怪,因为之前我们在扫描的时候这台CentOS的ip应该是192.168.1.0/24这个网段的,但是这里ifconfig出来却是192.168.53.0/24这个网段,当时说实话有点懵

arp -a查看下路由表,可以看到都是192.168.93.0/24这个网段

再看一下端口的进出,发现都是93这个网段

interfaces中配置的静态网卡也是93这个网段

Nginx反向代理

那么到这里已经很明显了,也就是说我们之前拿到的那台linux的192.168.1.0/24这个网段相当于一个公网IP,但是真正的主机应该是192.168.93.0/24,但这个是一个内网网段,所以说最符合这种情况的就是nginx反向代理

因为之前nginx反代的情况基本没遇到过,所以这里顺带补充一下自己的盲区

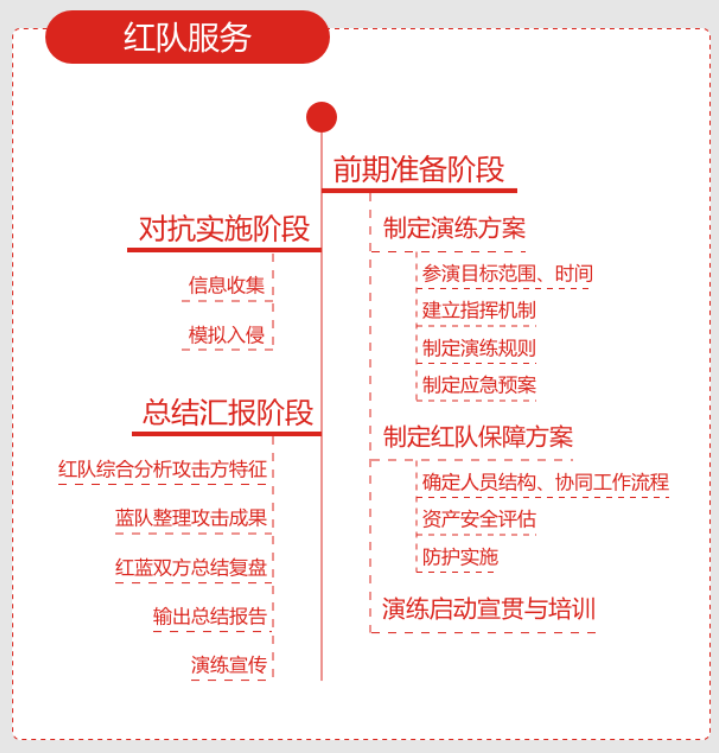

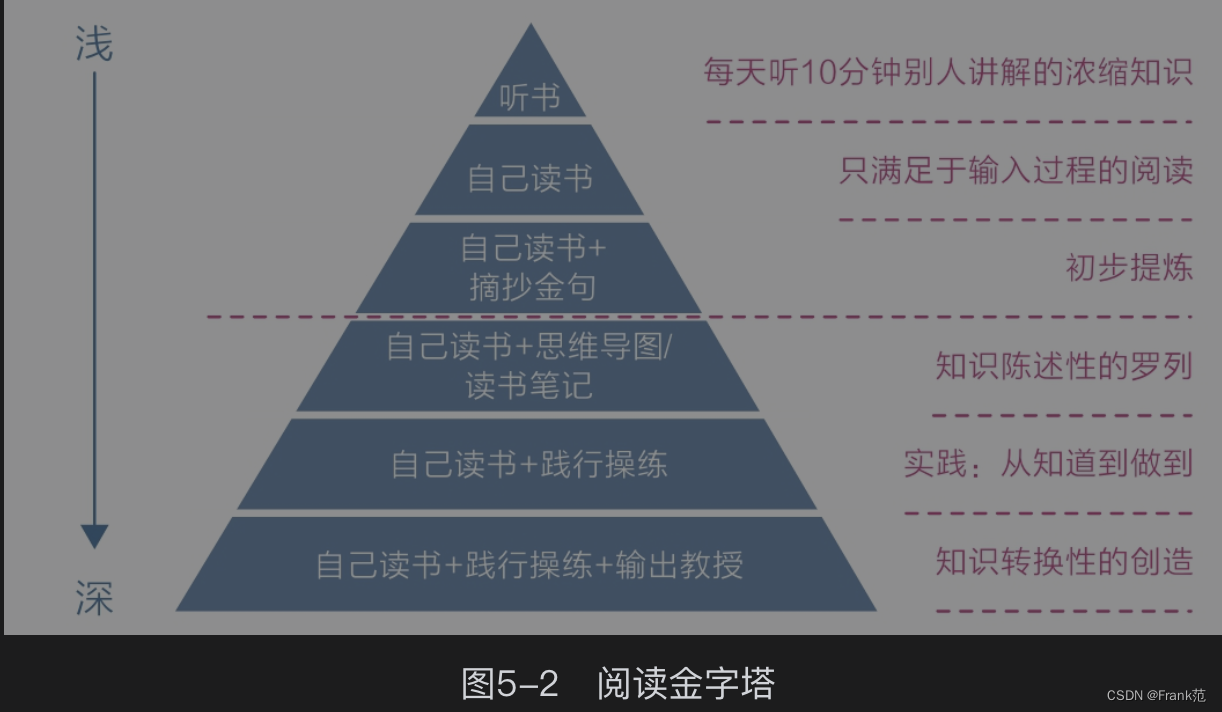

何为代理

在Java设计模式中,代理模式是这样定义的:给某个对象提供一个代理对象,并由代理对象控制原对象的引用。

可能大家不太明白这句话,在举一个现实生活中的例子:比如我们要买一间二手房,虽然我们可以自己去找房源,但是这太花费时间精力了,而且房屋质量检测以及房屋过户等一系列手续也都得我们去办,再说现在这个社会,等我们找到房源,说不定房子都已经涨价了,那么怎么办呢?最简单快捷的方法就是找二手房中介公司(为什么?别人那里房源多啊),于是我们就委托中介公司来给我找合适的房子,以及后续的质量检测过户等操作,我们只需要选好自己想要的房子,然后交钱就行了。

代理简单来说,就是如果我们想做什么,但又不想直接去做,那么这时候就找另外一个人帮我们去做。那么这个例子里面的中介公司就是给我们做代理服务的,我们委托中介公司帮我们找房子。

何为反向代理

反向代理和正向代理的区别就是:正向代理代理客户端,反向代理代理服务器。

反向代理,其实客户端对代理是无感知的,因为客户端不需要任何配置就可以访问,我们只需要将请求发送到反向代理服务器,由反向代理服务器去选择目标服务器获取数据后,在返回给客户端,此时反向代理服务器和目标服务器对外就是一个服务器,暴露的是代理服务器地址,隐藏了真实服务器IP地址。

反向代理的好处

那么为什么要用到反向代理呢,原因有以下几点:

1、保护了真实的web服务器,web服务器对外不可见,外网只能看到反向代理服务器,而反向代理服务器上并没有真实数据,因此,保证了web服务器的资源安全

2、反向代理为基础产生了动静资源分离以及负载均衡的方式,减轻web服务器的负担,加速了对网站访问速度(动静资源分离和负载均衡会以后说)

3、节约了有限的IP地址资源,企业内所有的网站共享一个在internet中注册的IP地址,这些服务器分配私有地址,采用虚拟主机的方式对外提供服务

了解了反向代理之后,我们再具体的去探究一下Nginx反向代理的实现

1、模拟n个http服务器作为目标主机用作测试,简单的使用2个tomcat实例模拟两台http服务器,分别将tomcat的端口改为8081和8082

2、配置IP域名

192.168.72.49 8081.max.com

192.168.72.49 8082.max.com3、配置nginx.conf

upstream tomcatserver1 {server 192.168.72.49:8081;}

upstream tomcatserver2 {server 192.168.72.49:8082;}

server {listen 80;server_name 8081.max.com;#charset koi8-r;#access_log logs/host.access.log main;location / {proxy_pass http://tomcatserver1;index index.html index.htm;} }

server {listen 80;server_name 8082.max.com;#charset koi8-r;#access_log logs/host.access.log main;location / {proxy_pass http://tomcatserver2;index index.html index.htm;} }流程:1)浏览器访问8081.max.com,通过本地host文件域名解析,找到192.168.72.49服务器(安装nginx) 2)nginx反向代理接受客户机请求,找到server_name为8081.max.com的server节点,根据proxy_pass对应的http路径,将请求转发到upstream tomcatserver1上,即端口号为8081的tomcat服务器。

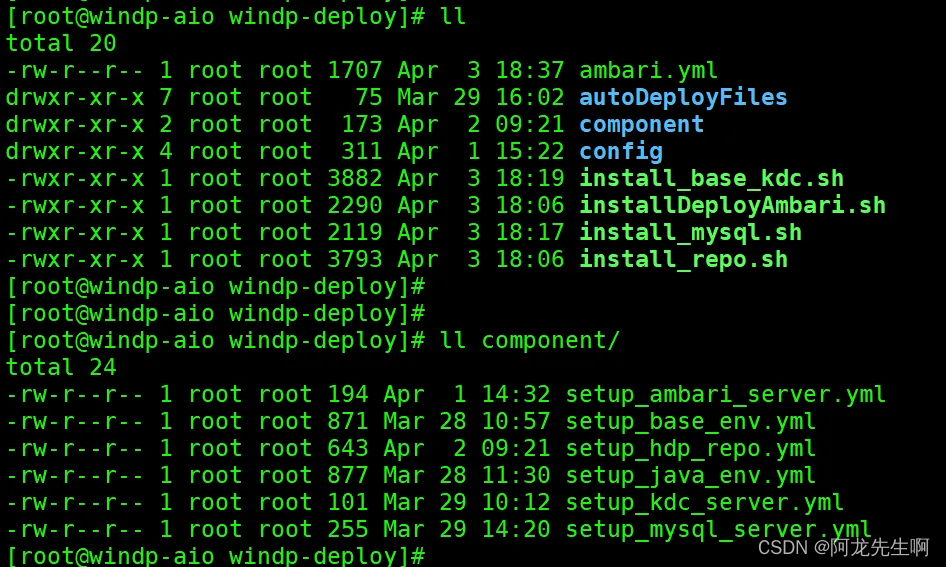

那么这里很明显还有一台linux主机在整个拓扑内做为内网Ubuntu的反向代理主机,这时候我翻缓存文件夹的时候发现了一个mysql文件夹,跟进去看看

发现了一个test.txt,不会又是管理员忘记删了的账号密码吧(手动狗头)

因为之前我们扫端口的时候发现开了22端口,那么这个账号密码很可能就是ssh的帐号密码

使用ssh连接尝试

连接成功到了另外一台linux主机

看一下主机和ip情况,可以发现这台主机已经不是我们之前的那台Ubuntu了,而是CentOS,而且双网卡,一张网卡是我们之前扫描时候得出的1.0/24这个网段的ip,还有一个ip就是93.0/24这个内网网段的ip,那么这台linux主机就是Ubuntu的反向代理主机无疑了

脏牛提权

这里直接选择linux提权首选的脏牛进行提权

gcc -pthread dirty.c -o dirty -lcrypt //编译dirty.c

./dirty 123456 //创建一个高权限用户,密码为123456可以看到这里已经执行成功,脏牛执行成功过后会自动生成一个名为firefart的高权限用户,密码就是我们刚才设置的123456

这里我们切换到firefart用户进行查看

![15 个最佳 Word 文档恢复工具 [免费下载]](https://img-blog.csdnimg.cn/img_convert/0c275243404fcb2b59ebf556a224e84f.png)