随着信息技术的飞速发展,我们正处于一个高度互联、数据驱动的网络时代。在这个时代,日志审计系统作为网络安全和信息管理的重要工具,发挥着至关重要的作用。下面德迅云安全就详细介绍下关于日志审计系统在当今网络时代的重要性。

一、什么是日志审计

日志审计系统,英文名称为Log Audit System,是一种关键的信息安全和网络管理工具,它通过收集、分析和存储计算机系统、网络和应用程序产生的日志信息来帮助组织监控其信息系统的安全状态,检测异常行为,以及遵守各种合规要求。

日志审计可以对网络日志、安全日志、主机日志和应用系统日志进行全面的标准化处理,及时发现各种安全威胁、异常行为事件;为运维提供全局的视角,一站式提供数据收集、清洗、分析、可视化和告警功能。

二、使用日志审计的优点

1、全面性

日志审计系统能够全面收集企业IT系统中各种设备的日志信息,确保信息的完整性和准确性。

2、实时性

系统能够实时监测和分析日志事件,及时发现潜在的安全威胁和异常活动。

3、可视化

日志审计系统通常提供丰富的可视化工具,帮助用户更直观地了解系统的安全状况和性能状况。

4、自动化

系统能够自动进行日志的收集、存储、监控和分析等操作,减少人工干预和错误率。

5、灵活性

日志审计系统支持多种日志格式和协议,可以根据企业的实际需求进行灵活配置。

三、日志审计有哪些重要性

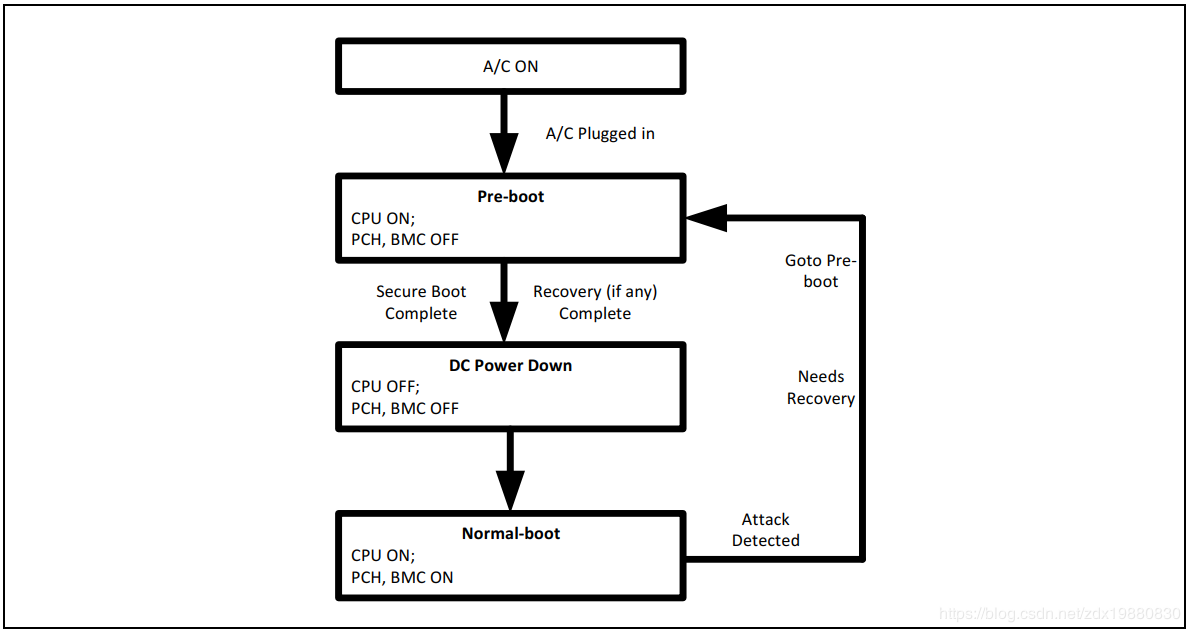

1、实时监测与预警

日志审计系统能够实时收集、监控和分析来自各种网络设备和系统的日志信息。通过对这些日志的深入解析,系统能够及时发现潜在的安全威胁、异常行为或系统故障。一旦检测到可疑活动,日志审计系统能够立即发出预警,通知管理员或安全团队采取相应的措施,从而避免潜在的安全风险或损失。

2、合规性保障

随着数据保护法规的日益严格,许多行业和组织都需要遵守相关的合规性要求,如GDPR、PCI DSS、HIPAA等。这些法规要求组织必须保留、保护并审计敏感数据的访问和使用情况。日志审计系统能够全面记录和审计网络设备和系统的操作日志、访问日志以及敏感数据的访问和使用情况,确保组织能够满足相关法规的合规性要求。

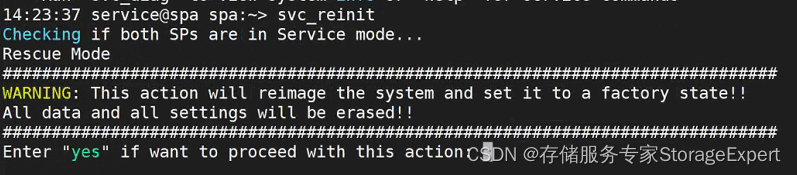

3、事件追溯与取证

在网络安全事件发生时,日志审计系统能够提供宝贵的证据支持。通过对事件相关日志的追溯和分析,安全团队能够迅速定位攻击来源、攻击方式和攻击路径,从而采取针对性的防御措施。此外,日志审计系统还能够提供事件的详细记录和时间线,帮助组织在事后进行事件回顾和取证工作,为法律诉讼或内部调查提供有力支持。

4、性能分析与优化

除了安全方面的作用外,日志审计系统还能够对网络设备和系统的性能进行分析和优化。通过对系统日志的深入分析,日志审计系统能够发现潜在的性能瓶颈、资源瓶颈或配置问题,并提出相应的优化建议。这有助于组织提高系统的稳定性和可靠性,确保业务的顺畅运行。

5、风险管理与决策支持

日志审计系统能够为企业提供全面的风险管理支持。通过对日志信息的深入分析,系统能够发现潜在的安全风险、业务风险或技术风险,并为企业制定相应的风险管理策略提供支持。此外,日志审计系统还能够提供丰富的数据分析和报告功能,帮助企业管理层了解网络安全的整体状况、评估安全投入的效果以及制定未来的安全策略。

6、安全分析和取证

在遭受安全攻击或数据泄露等事件时,日志是进行事后分析和取证的重要资源。

四、德迅云安全日志审计具有哪些核心功能

1、日志采集

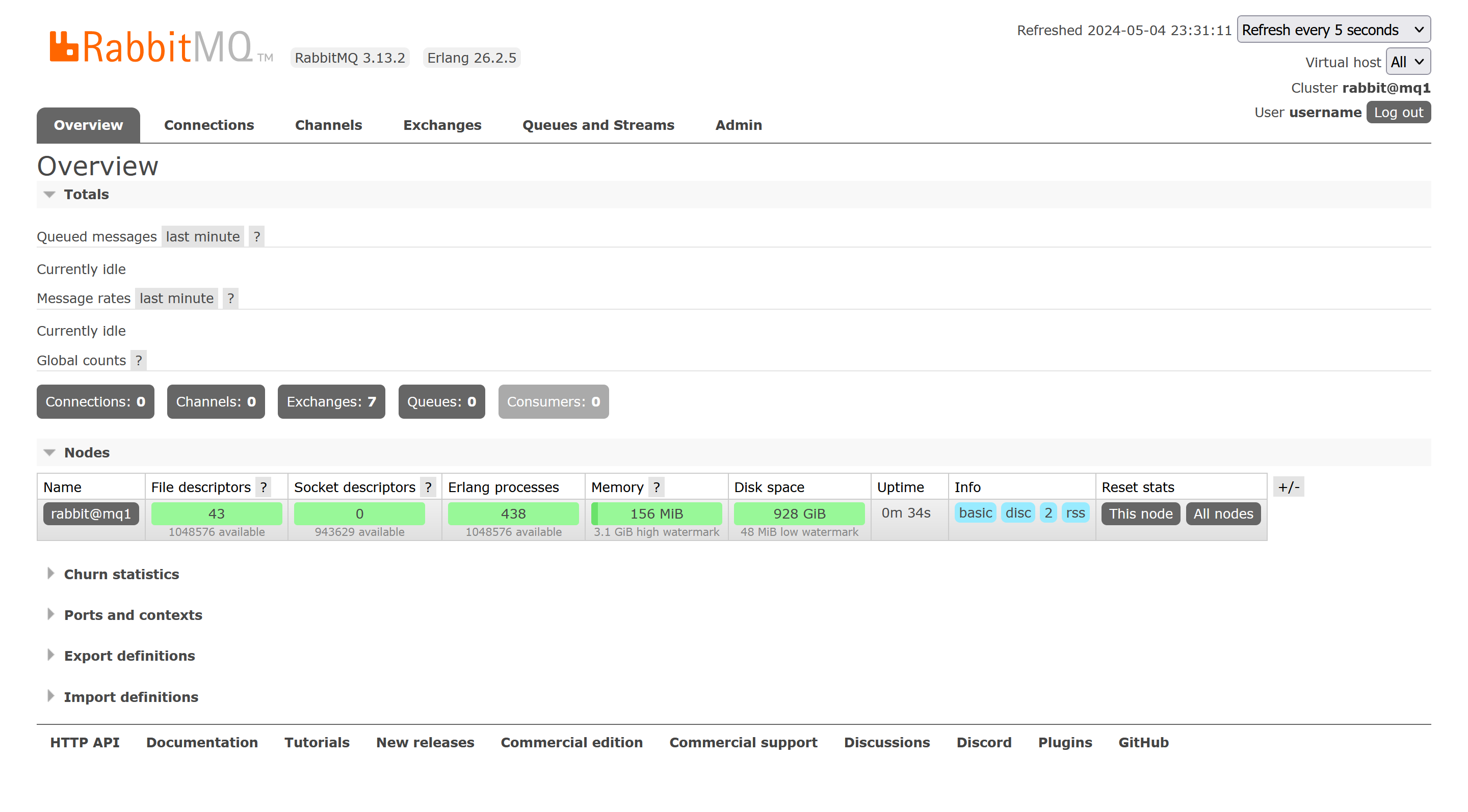

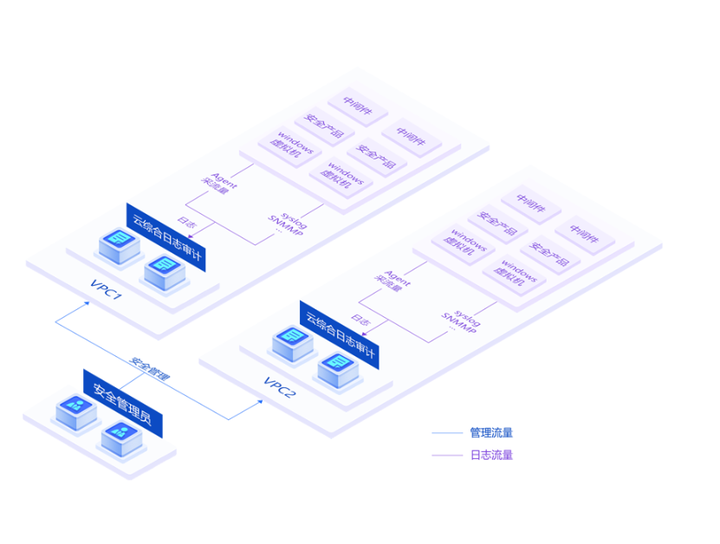

全面支持Syslog、SNMP等日志协议,可以覆盖主流安全设备、主机及应用,保障日志信息的全面收集。

2、日志解析

可接收主机、安全设备、应用及数据库的日志,并通过预置的解析规则实现日志的解析、过滤及聚合。

3、关联分析

支持全维度、跨设备、细粒度的关联分析,内置众多的关联规则,支持网络安全攻防检测、合规性检测,客户可轻松实现各资产间的关联分析。

4、数据检索

通过各种事件的归一化处理,实现高性能的海量事件存储和检索优化功能,提供高速的事件检索能力、事后的合规性统计分析处理。

五、德迅云安全日志审计具有哪些价值优势

1、日志取证分析

深入分析原始日志事件,快速定位问题的根本原因;

生成取证报表,例如攻击威胁报表、Windows/Linux系统审计报表以及合规性审计报表等

2、创新的日志解析能力

解析规则激活,仅当接收到对应的日志后,规则才会被激活,同时支持未识别日志水印处理,采用多级解析功能和动态规划算法,实现灵活的未解析日志事件处理,同时支持多种解析方法(如正则表达式、分隔符、MIB信息映射配置等);

3、监管合规

提供Windows审计、Linux审计、PCI、SOX、ISO27001等合规性报表;

支持创建自定义合规性报表。

4、先进的数据挖掘能力

采取无训练集合的自动购物篮分析算法,从T级别历史日志数据中有效发现行为规律。

六、总结

综上所述,在网络安全方面,德迅云安全日志审计系统发挥着至关重要的作用。通过数据采集和分析网络中的安全事件和异常活动,及时发现潜在的安全威胁,确保企业的网络活动符合相关法规和政策的要求,为企业的信息安全保驾护航。