使用macof发起MAC地址泛洪攻击

MAC地址泛洪攻击原理:

MAC地址泛洪攻击是一种针对交换机的攻击方式,目的是监听同一局域网中用户的通信数据。交换机的工作核心:端口- MAC地址映射表。这张表记录了交换机每个端口和与之相连的主机MAC地址之间的对应关系。通常情况下,交换机的每个端口只会连接一台主机,因而在CAM表中每个端口只对应一个MAC地址。由于交换机的缓存有限,因此它的CAM表中能保存的内容也是有限的。现在交换机都使用级联技术,也就是A交换机可以连接到B交换机的级联端口。这样B交换机的级联端口上就对应多台主机的MAC地址,从而在CAM表中产生大量的记录。MAC泛洪攻击就是由攻击者通过工具产生大量的数据帧,这些数据帧中的源MAC地址都是伪造的,而且不断变化。因而交换机将在攻击主机所连接端口上产生大量的MAC地址表条目,从而在短时间内将交换机的CAM表填满,无法再接收新的条目。

那么此时对于网络中的那些事先没有在交换机的MAC地址表中留下记录的主机,它们之间的数据通信就会全部采用广播的方式进行。

网络管理员可以采取措施来缓解MAC地址泛洪攻击,例如配置安全策略、使用入侵检测系统或更新交换机固件以应对此类威胁。

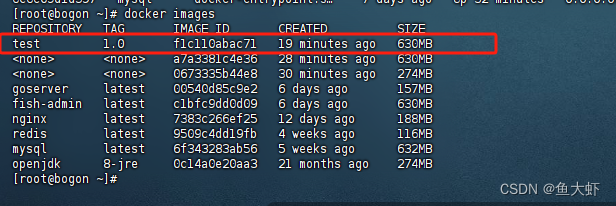

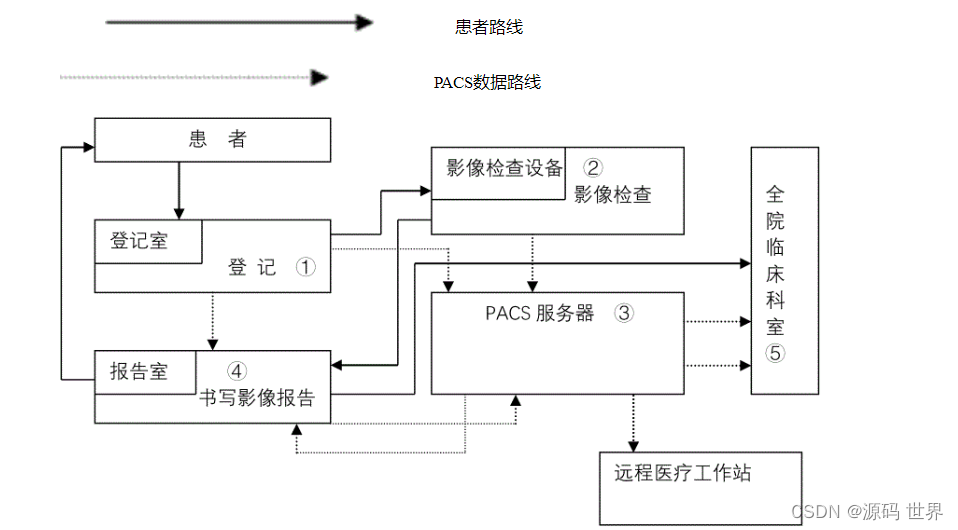

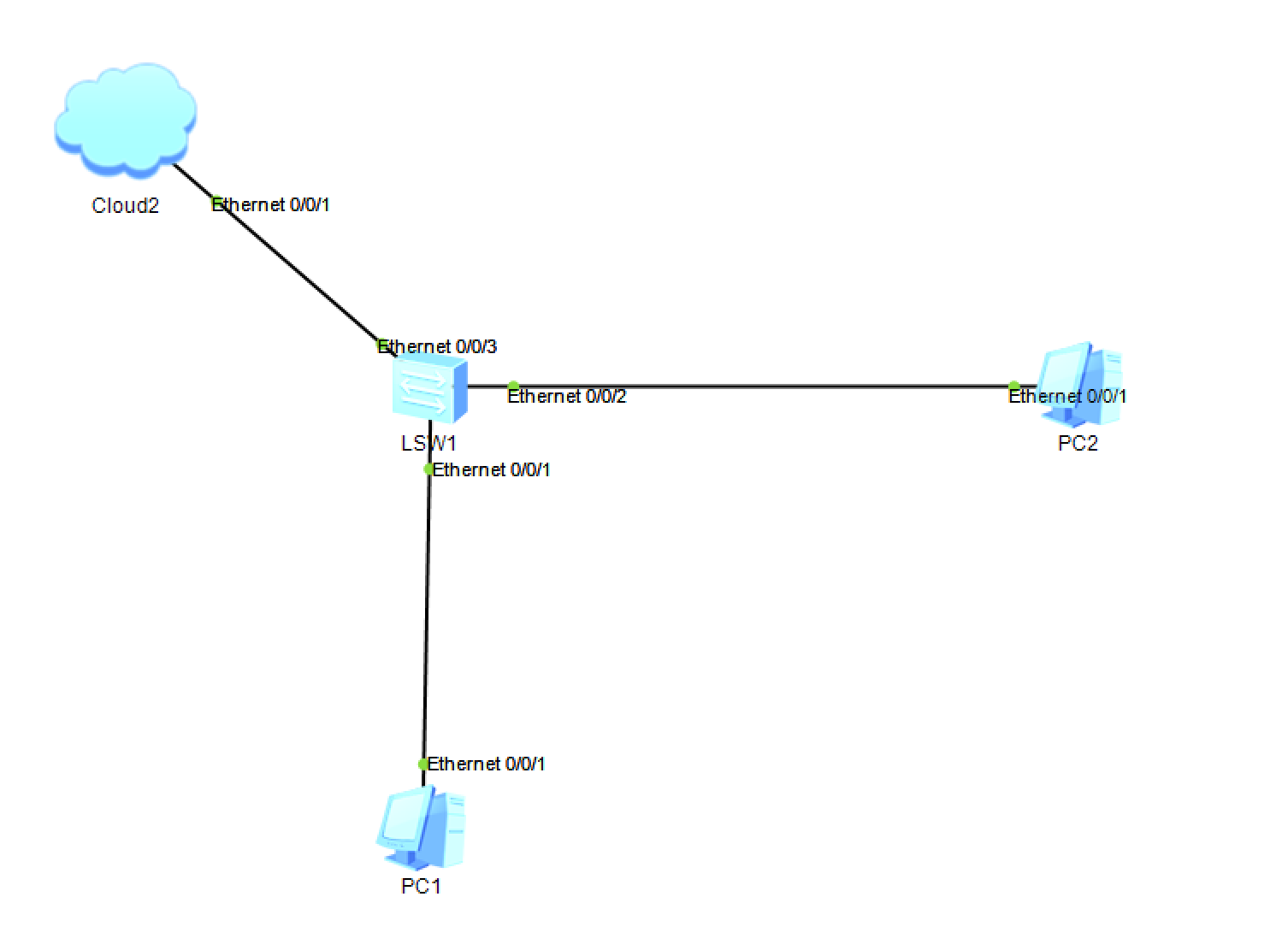

MAC地址泛洪攻击网络结构图

通过eNSP中云与VMware相连,利用它可以将虚拟设备和外部真实网络连接到一起。这里简述一下将VMware中的Kali Linux2虚拟机连接到eNSP中。

将Kali Linux 2 虚拟机的连接方式设置为VMnet8(NAT),然后将云连接到VMnet8上。具体步骤如下:

(1)首先在VMware中Kali Linux2虚拟机的网络连接方式设置为NAT,然后启动。

(2)启动eNSP,新建一个网络拓扑如上图所示,并在其中添加一个交换机和两个PC机。

(3)向网络拓扑中添加一个云设备。

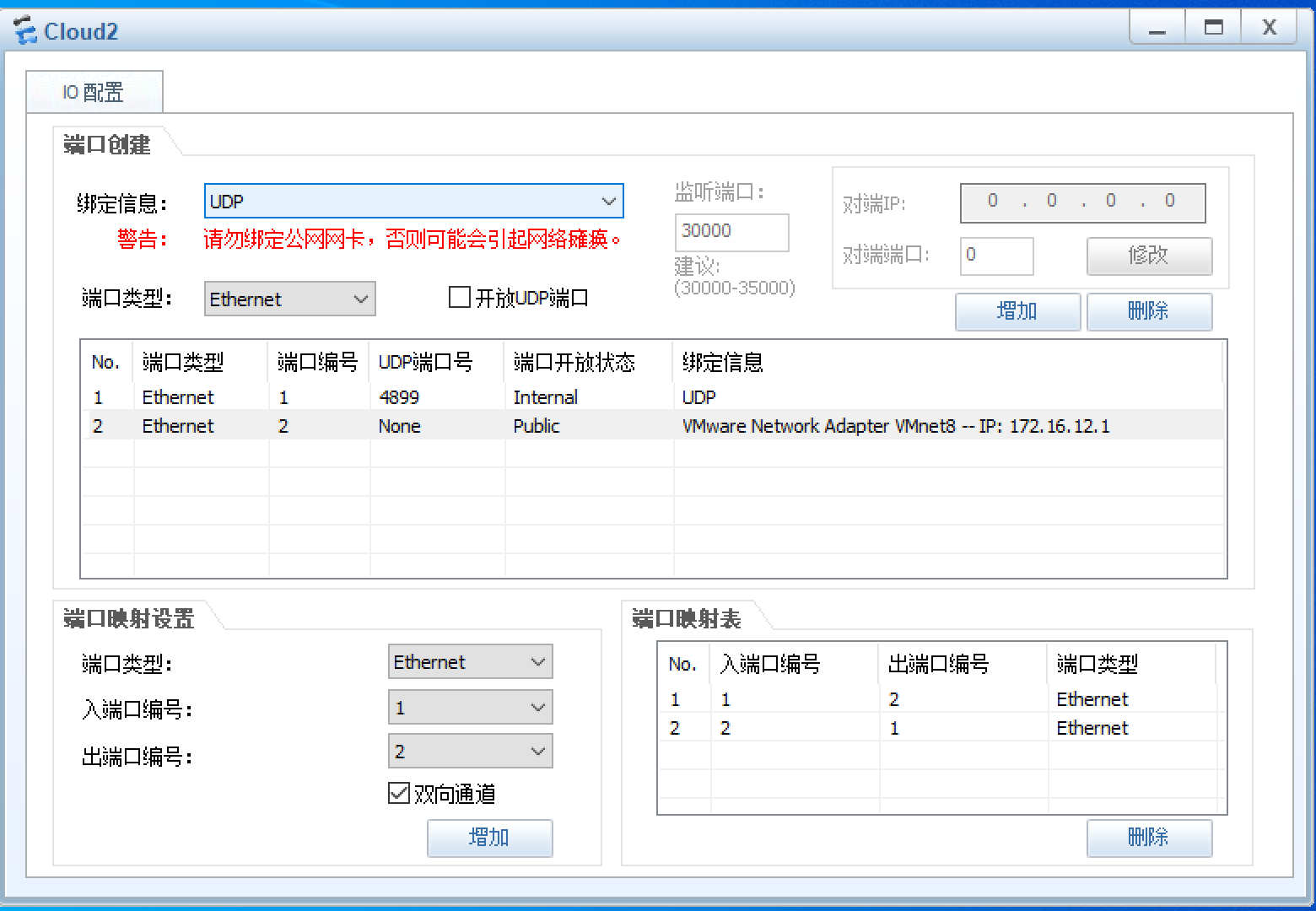

(4)云设备的配置如下图

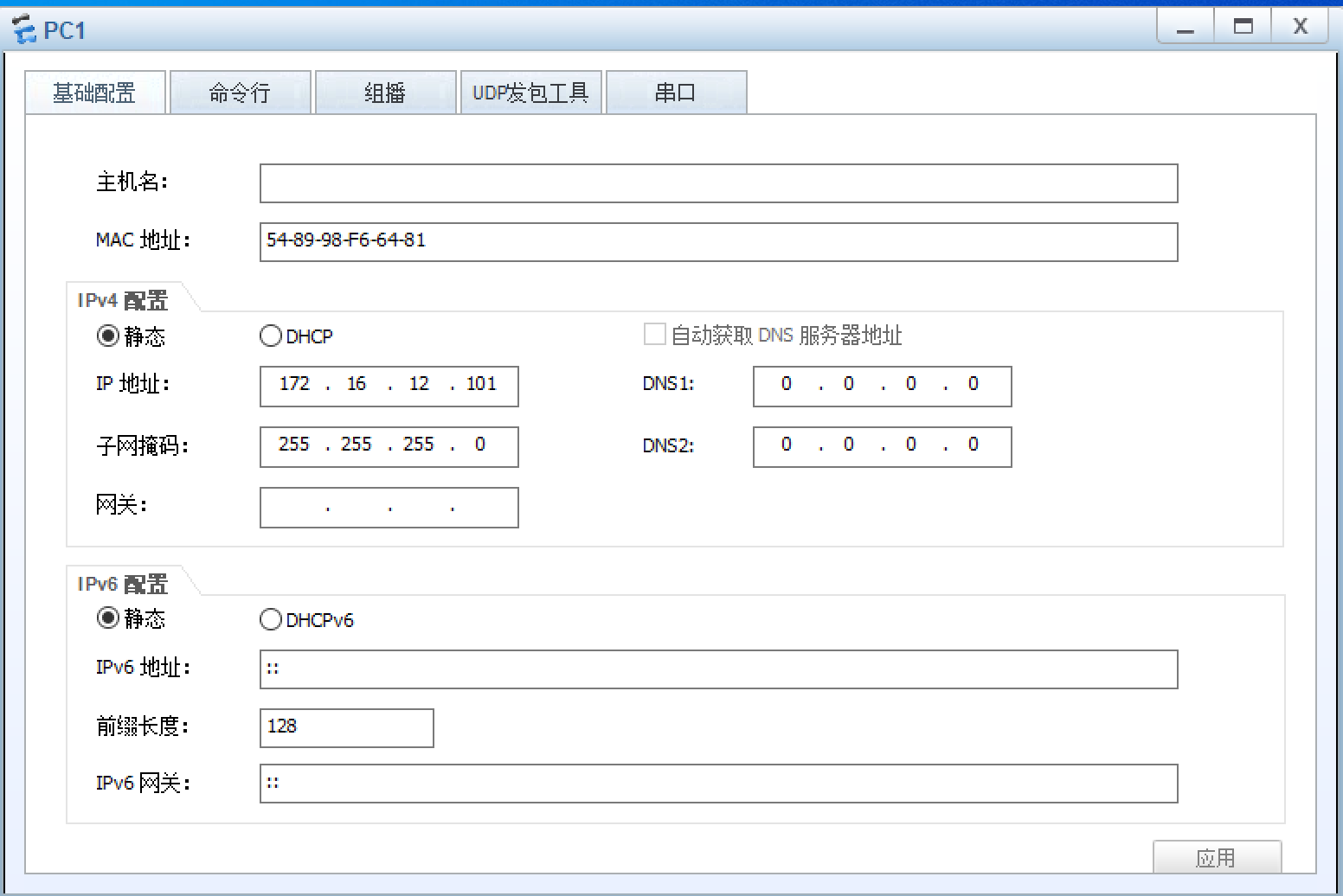

(5)PC1设置如下图

PC2配置参照PC1,172.16.12.102 / 24。

MAC地址泛洪攻击步骤

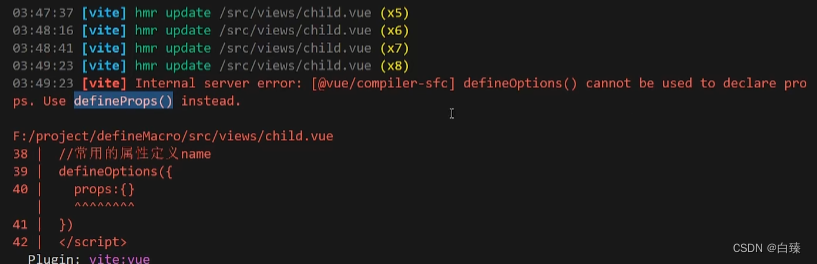

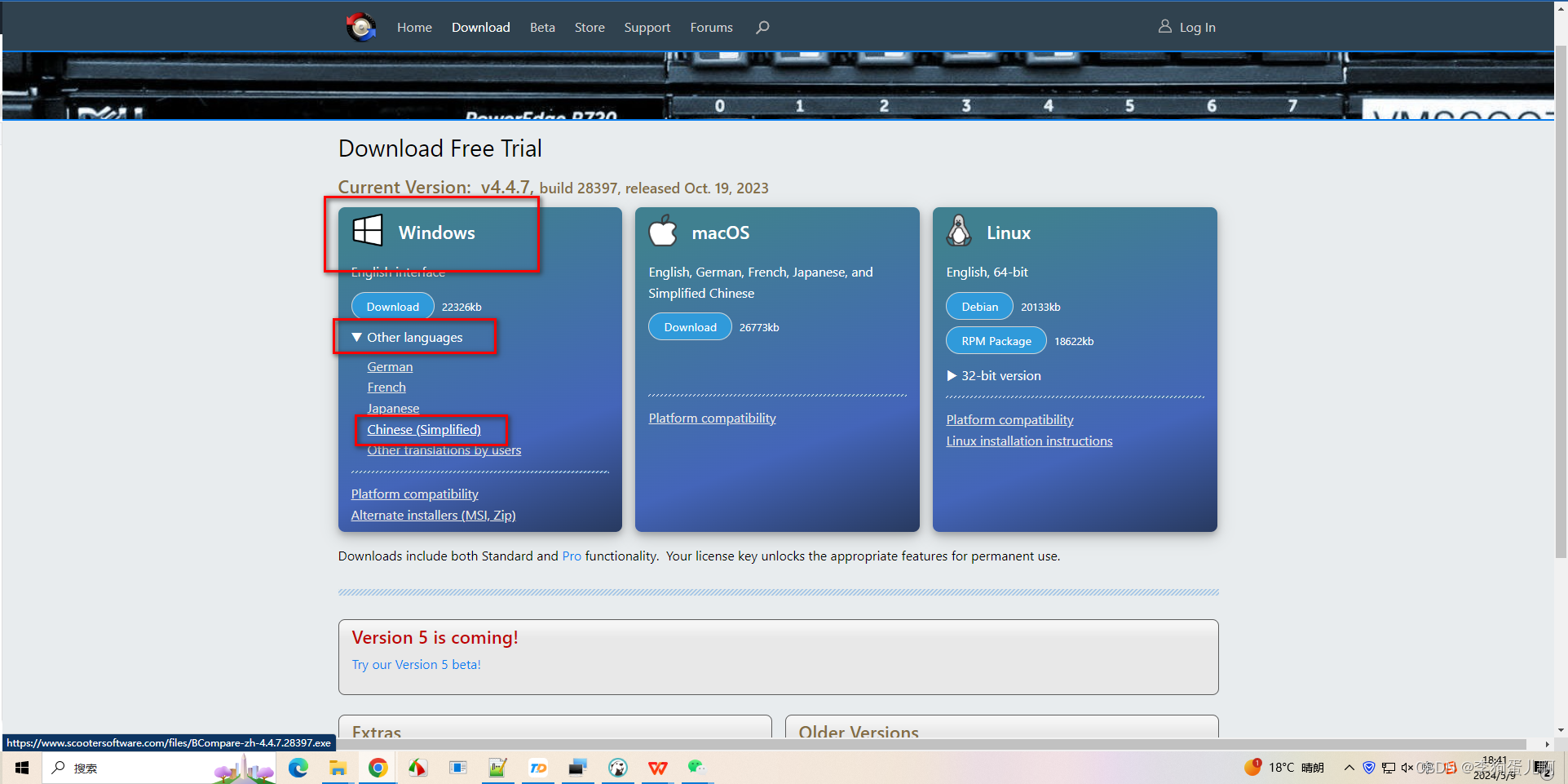

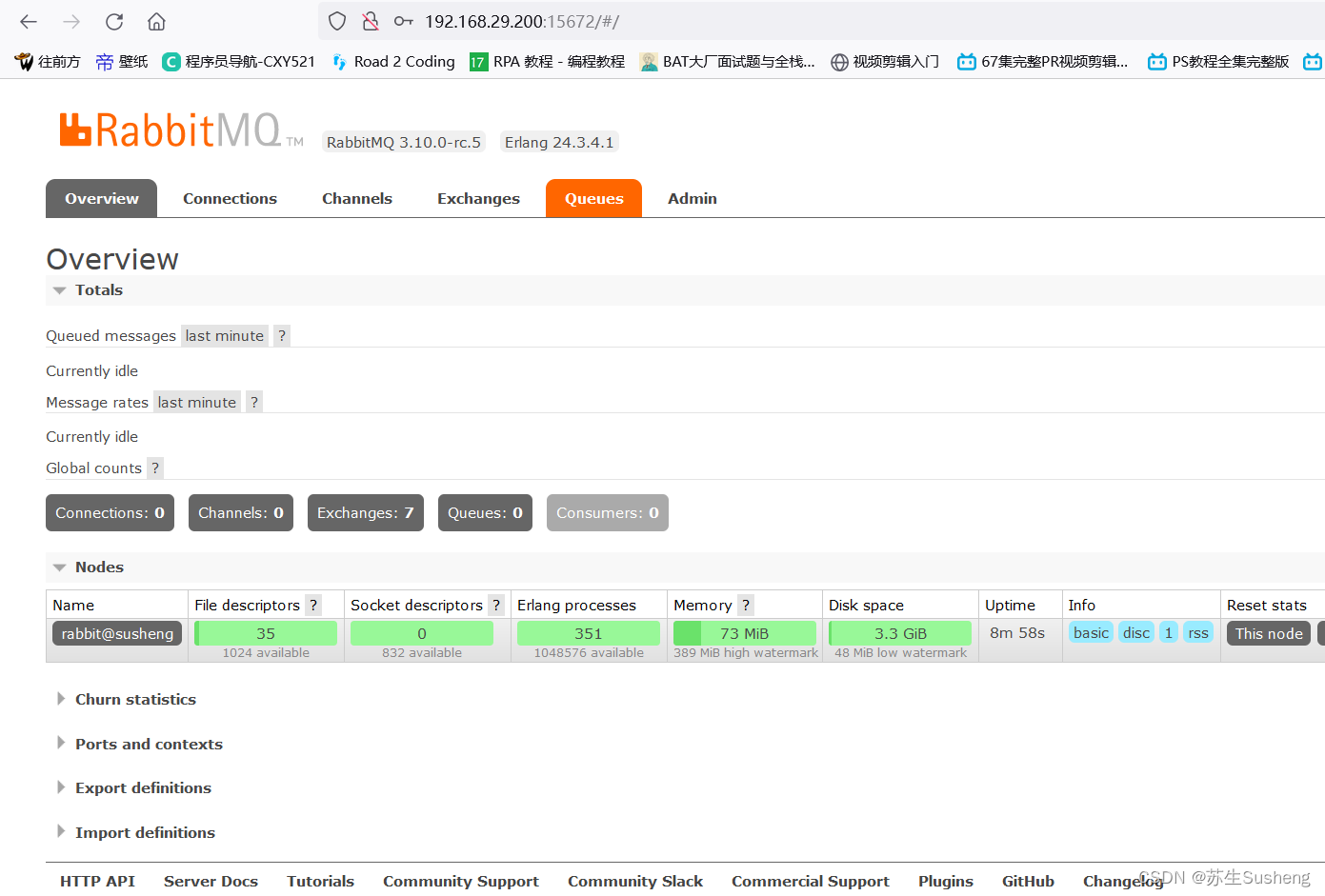

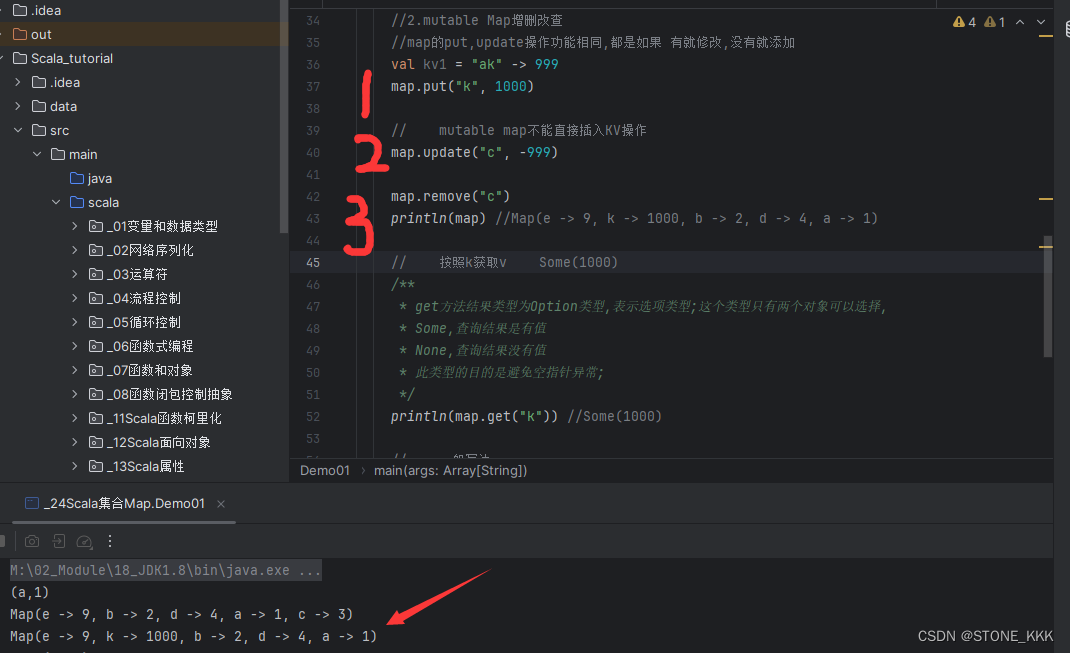

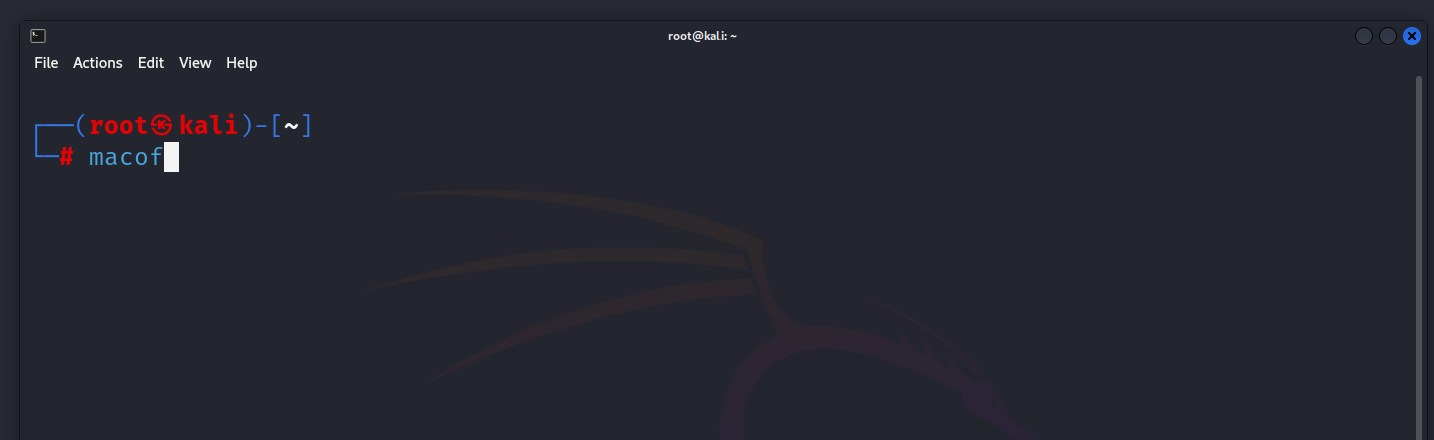

在VMware中打开Kali Linux 2,以root身份运行macof,如下图所示:

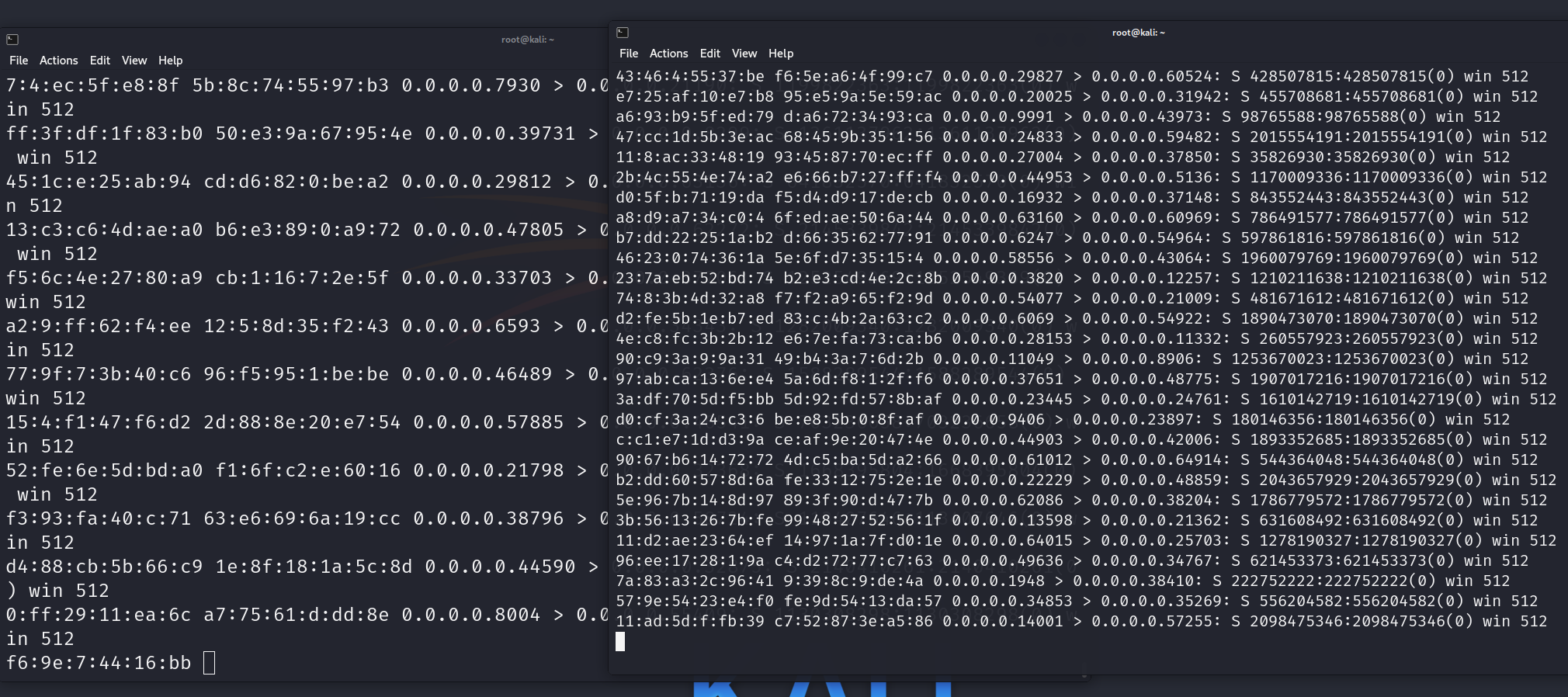

由于华为S3700的CAM表很大,需要同时开启多个macof,这样才能快速将CAM表填满。如下图

交换机在遭到了攻击后,内部的CAM表很快就被填满。交换机退化成集线器,会将收到的数据包全部广播出去,从而无法正常向局域网提供转发功能。

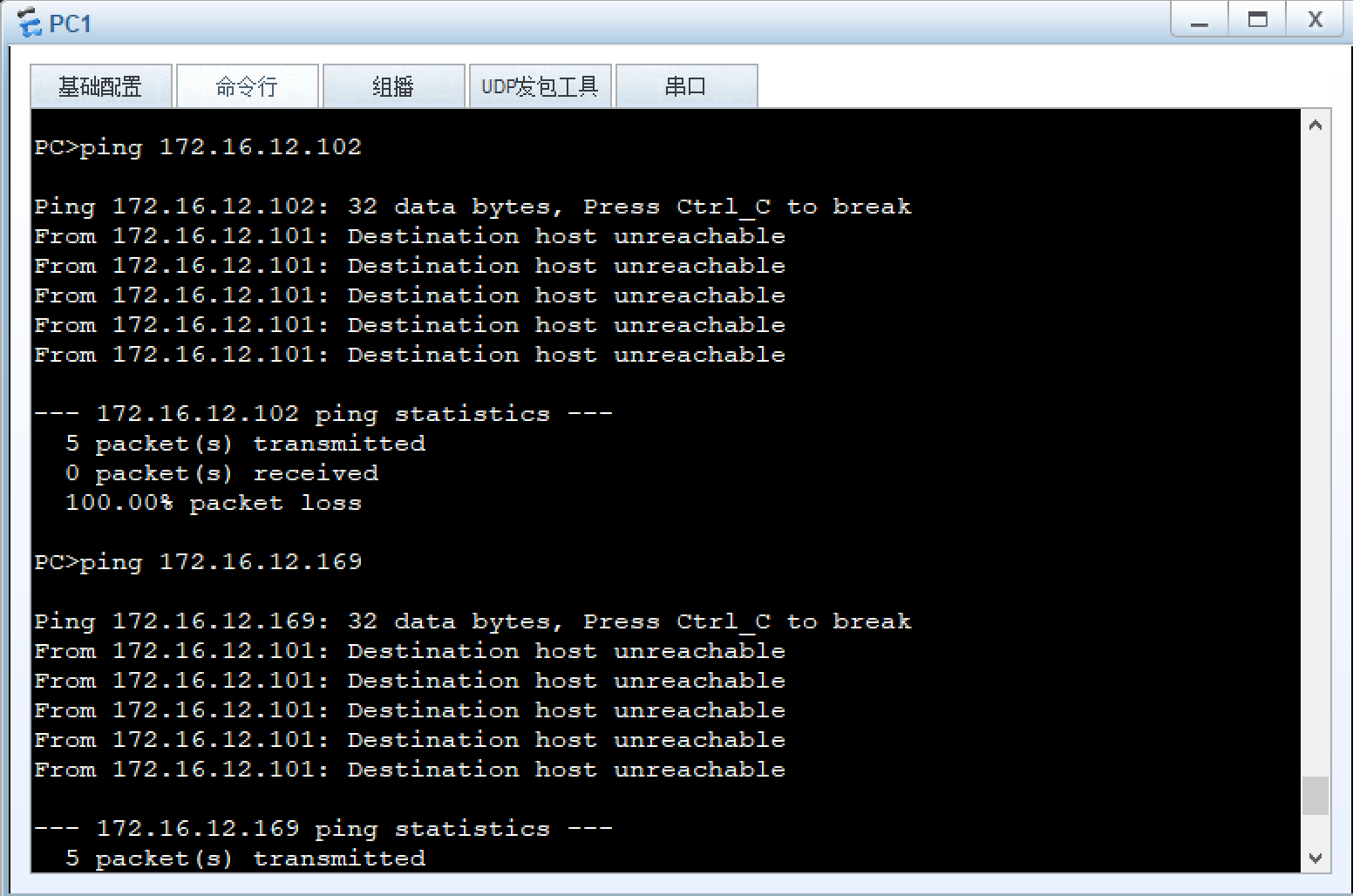

此时在PC1端ping测试Kali端和PC2端是不通的,如下图:

如何防御MAC地址泛洪攻击

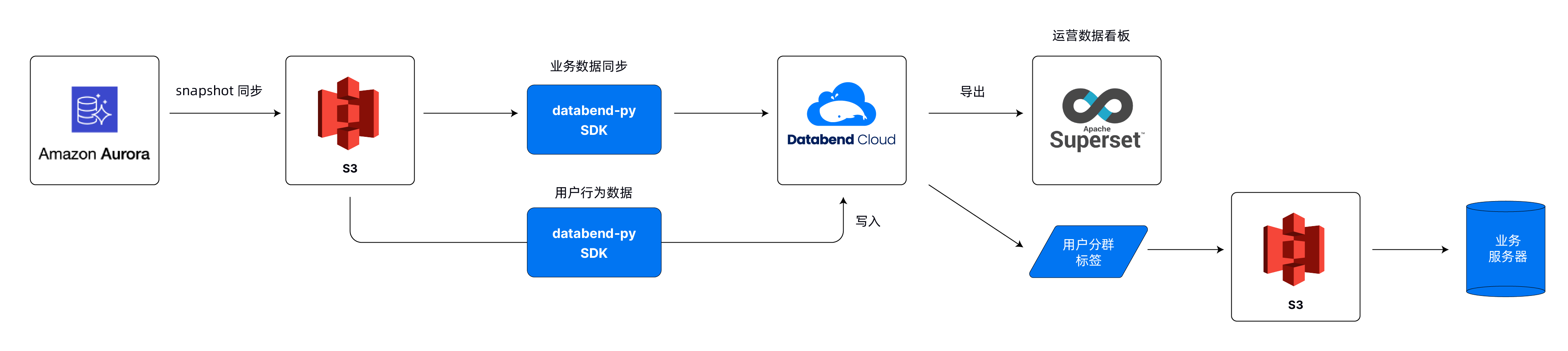

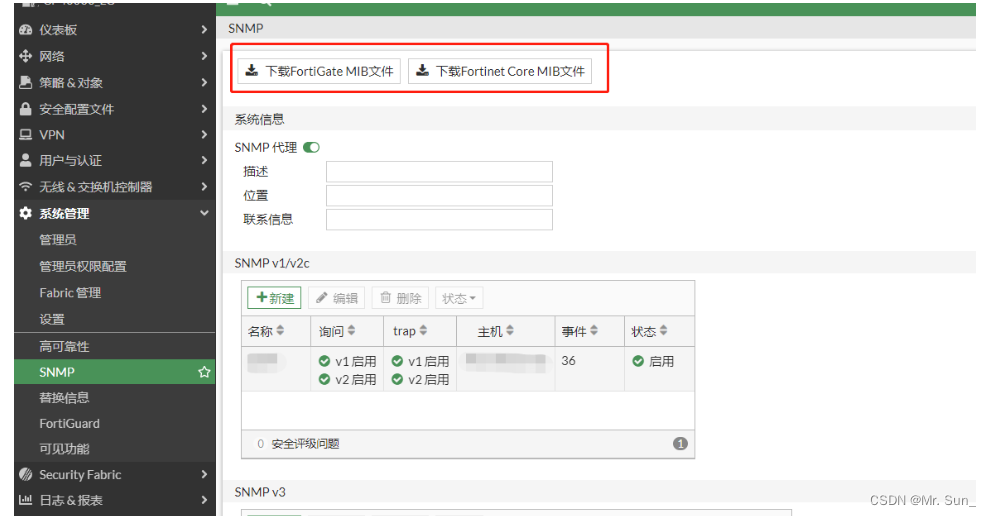

根据上面的实验分析,我们知道,如果限制每个端口对应的MAC地址数量就可以了。仍以ENSP中的S3700交换机为例,我们发现所有流量都来自于交换机的Ethernet 0/0/3端口,那么就可以在这个端口设置,保证端口最多学习8个mac地址,在交换机中配置如下:

[Huawei-Ethernet0/0/3] port-security enable

[Huawei-Ethernet0/0/3] port-security mac-address sticky

[Huawei-Ethernet0/0/3] port-security protect-action protect

[Huawei-Ethernet0/0/3] port-security max-mac-num 8

完成这个配置之后,再次启动macof进行攻击,发现虽然攻击者依然产生大量数据包,但是CAM表中只占8项,因而永远无法达到填满CAM表的目的。如下图