#环境

本次环境是利用VMware15搭建

靶机DC-1(

https://download.vulnhub.com/dc/DC-1.zip) --192.168.200.131

Kali2021.1--192.168.200

将以上两个操作系统启动,并设置网卡为NAT模式

#信息收集

使用arp-scan对网段进行扫描,探测存活主机

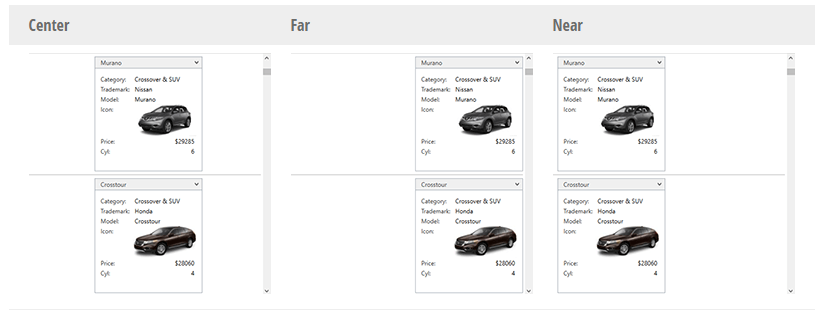

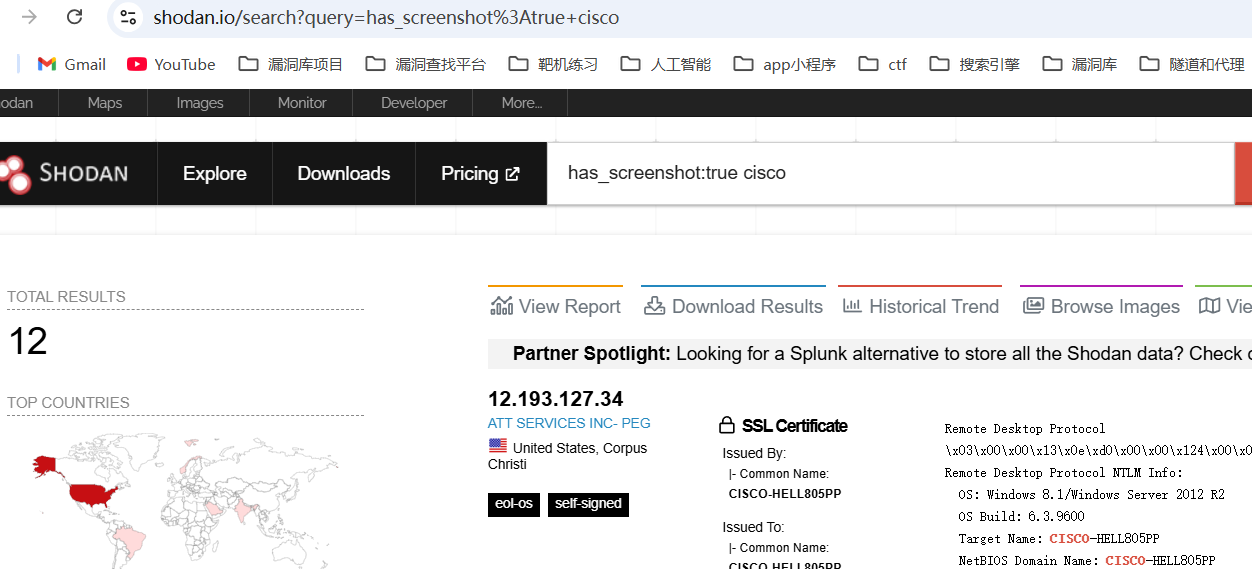

使用nmap对存货主机进行端口探测,扫描出80端口存在Drupal-cms

打开网站,确认是Drupal的哪个版本,利用namp扫描出的几个目录,访问/MAINTAINERS.txt获得版本信息

#漏洞利用

使用msf的漏洞模块功能,搜索drupal

这里直接使用第四个模块,设置目标地址然后运行,直接getshell

查看当前目录发现有一个flag1.txt,打开文本,文本提示我们下一个线索在配置文件里面

因为是cms的缘故,我们直接查找关键性配置文件,在sites/default目录下的settings文件。发现flag2

这里登录上数据库查看用户名和密码,不过密码是被加密存放,可以选着爆破,也可以用cms的密码重置脚本进行重置

生成新的密码

登录mysql数据库,把数据库的pass字段更新为新的hash值

利用新的密码,登录网站,打开dashboard,发现第三个flag,这个flag提示我们去看一下passwd文件

查看passwd文件存在flag4用户,进入倒flag4用户目录下果然有flag4文件。提示找到root下的flag文件,这里很明显权限不够,考虑提权

查找拥有suid权限的文件,利用suid相应程序进行提取,进入到root用户目录下,打开thefinalflag.txt,这里面就是最终的flag