目录

前言

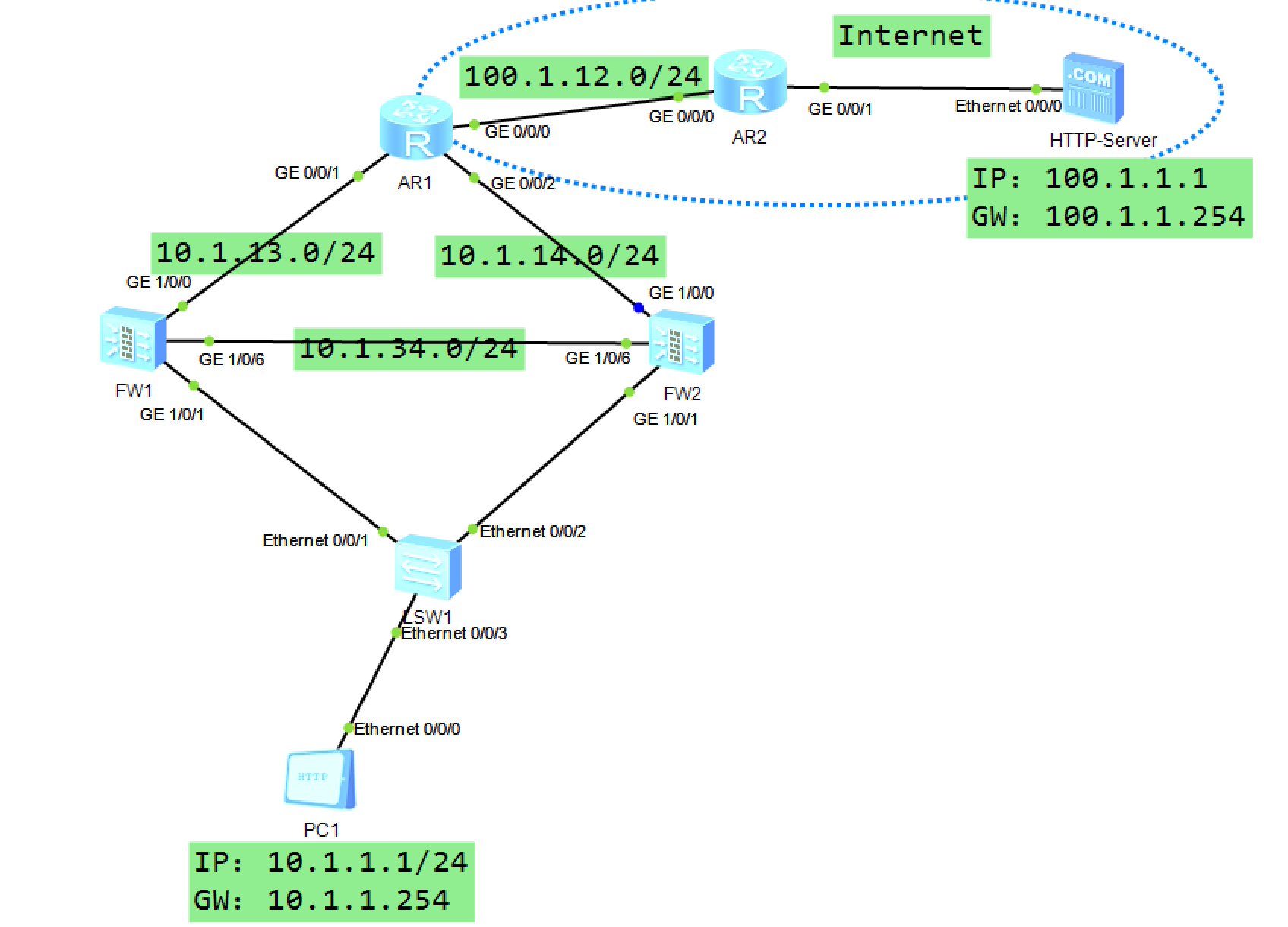

实验拓扑

配置过程

一、导入设备包

二、登陆USG6000v

三、配置接口IP地址

四、配置防火墙安全区域

五、配置内网路由器协议OSPF

五、配置VRRP

六、配置IP-Link联动双机热备

八、配置安全策略

九、配置NAT

十、配置外网路由

配置验证

前言

本实验使用华为模拟器eNSP中USG6000v完成实验。USG6000v是虚拟防火墙。

实验拓扑

配置过程

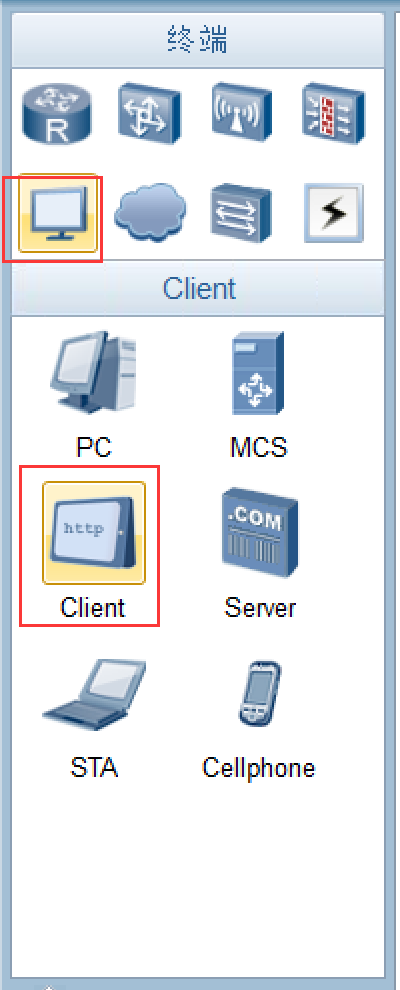

一、导入设备包

由于USG6000v模拟器需要导入设备包才能使用,所以需要在华为企业专网下载USG6000v的设备包才能使用,根据自己eNSP的版本下载对应版本的设备包,推荐使用eNSP500或eNSP510。比如我的eNSP版本是510,那么需要进入该链接:eNSP各版本下载链接 进行设备包的下载。

下载设备包需要一个华为账户,注册一个华为账户即可完成下载。

下载完成后是以压缩包的形式存在,需要解压缩,解压缩之后的vfw_usg.vdi文件如下图所示。

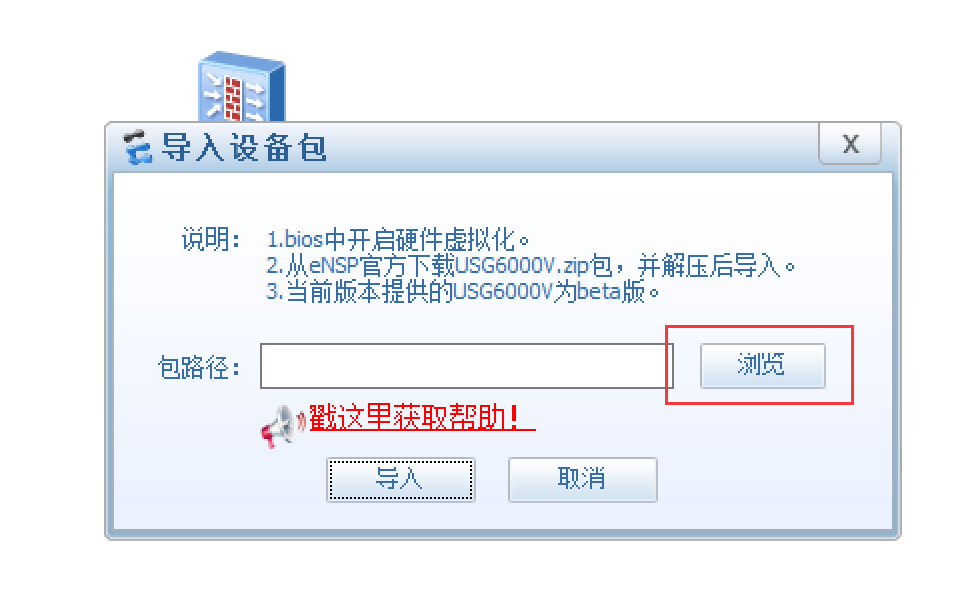

进入eNSP,将USG6000v拖出来右键启动,会提示导入设备包,点击浏览选择刚才下好的vfw_usg.vdi文件即可成功导入,导入之后再次右键启动设备。

如果无法正常启动可以查看eNSP中帮助文档中FAQ部分进行错误排查。

说明:如何查看eNSP版本。进入eNSP菜单-->帮助-->关于eNSP,如图所示即可查看到eNSP的版本信息,我使用的就是510。

二、登陆USG6000v

当防火墙可以正常开启后需要输入登陆密码并确认密码,该密码用于你以后登陆该设备的登陆密码。

<USG6000V1>system-view //进入系统视图

Enter system view, return user view with Ctrl+Z.

[USG6000V1]sysname FW2 //将设备名修改为FW2

[FW2]

三、配置接口IP地址

根据IP地址规划表配置路由器,防火墙以及PC等的IP地址和网关。配置过程略。

| 设备 | IP地址 | 网关地址 |

| FW1-G1/0/0 | 10.1.13.3/24 | - |

| FW1-G1/0/1 | 10.1.1.253/24 | - |

| FW1-G1/0/6 | 10.1.34.3/34 | - |

| FW2-G1/0/0 | 10.1.14.4/24 | - |

| FW2-G1/0/1 | 10.1.1.252/24 | - |

| FW2-G1/0/6 | 10.1.34.4/24 | - |

| AR1-G0/0/0 | 100.1.12.1/24 | - |

| AR1-G0/0/1 | 10.1.13.1/24 | - |

| AR1-G0/0/2 | 10.1.14.1/24 | - |

| AR2-G0/0/0 | 100.1.12.2/24 | - |

| AR2-G0/0/1 | 100.1.1.254/24 | - |

| PC1 | 10.1.1.1/24 | 10.1.1.254 |

| HTTP-Server | 100.1.1.1/24 | 100.1.1.254 |

给出FW1的G1/0/1端口的IP地址配置,其他端口配置类似,配置如下:

[FW1]interface GigabitEthernet 1/0/1 //进入G1/0/1端口

[FW1-GigabitEthernet1/0/1]ip address 10.1.1.253 24 //配置IP地址四、配置防火墙安全区域

根据规划表划分防火墙安全区域。

| 防火墙端口 | 安全区域 |

| FW1-G1/0/0 | Untrust |

| FW1-G1/0/1 | Trust |

| FW1-G1/0/6 | DMZ |

| FW2-G1/0/0 | Untrust |

| FW2-G1/0/1 | Trust |

| FW3-G1/0/6 | DM |

配置过程以FW1为例,FW2类似配置,配置如下:

[FW1]firewall zone trust //进入trust区域

[FW1-zone-trust]add interface GigabitEthernet 1/0/1 //将G1/0/1加入trust区域

[FW1-zone-trust]quit

[FW1]firewall zone trust

[FW1-zone-trust]add interface GigabitEthernet 1/0/1

[FW1-zone-trust]quit

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface GigabitEthernet 1/0/6

[FW1-zone-dmz]quit五、配置内网路由器协议OSPF

在FW1、FW2和AR1上开启OSPFv2进程1。

[FW1]ospf 1 router-id 10.1.3.3

[FW1-ospf-1]area 0

[FW1-ospf-1-area-0.0.0.0]network 10.1.13.3 0.0.0.0

[FW1-ospf-1-area-0.0.0.0]network 10.1.1.253 0.0.0.0

[FW1-ospf-1-area-0.0.0.0]quit

[FW1-ospf-1]quit

#

[FW2]ospf 1 router-id 10.1.4.4

[FW2-ospf-1-area-0.0.0.0]network 10.1.14.4 0.0.0.0

[FW2-ospf-1-area-0.0.0.0]network 10.1.1.252 0.0.0.0

[FW2-ospf-1-area-0.0.0.0]quit

[FW2-ospf-1]quit

#

[AR1]ospf 1 router-id 10.1.1.1

[AR1-ospf-1]area 0

[AR1-ospf-1-area-0.0.0.0]network 10.1.13.1 0.0.0.0

[AR1-ospf-1-area-0.0.0.0]network 10.1.14.1 0.0.0.0

[AR1-ospf-1-area-0.0.0.0]quit

[AR1-ospf-1]quit五、配置VRRP

在FW1和FW2链接PC的网段部署主备模式VRRP,实现网关冗余备份,其中FW1为主设备。

[FW1]interface GigabitEthernet 1/0/1 //进入FW1链接PC网段的端口

[FW1-GigabitEthernet1/0/1]vrrp vrid 1 virtual-ip 10.1.1.254 active //将FW1配置为VRRP主设备

[FW1-GigabitEthernet1/0/1]quit

#

[FW2]interface GigabitEthernet 1/0/1 //进入FW2链接PC网段的端口

[FW2-GigabitEthernet1/0/1]vrrp vrid 1 virtual-ip 10.1.1.254 standby //将FW1配置为VRRP备设备

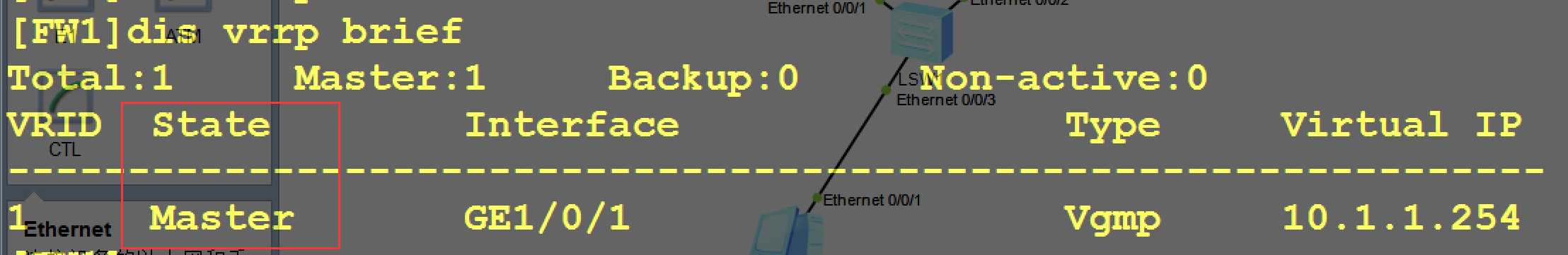

[FW2-GigabitEthernet1/0/1]quit 分别在FW1和FW2上使用display vrrp brief查看VRRP状态,FW1为Master,FW2为Backup。

在FW1和FW2上配置根据VGMP状态调整OSPF Cost值功能。

[FW1]hrp adjust ospf-cost enable

#

[FW2]hrp adjust ospf-cost enable六、配置IP-Link联动双机热备

在FW1和FW2上配置GigabitEthernet 1/0/0和GigabitEthernet 1/0/1加入同一Link-group管理组。

[FW1]interface GigabitEthernet 1/0/0

[FW1-GigabitEthernet1/0/0]link-group 1

[FW1-GigabitEthernet1/0/0]quit

[FW1]interface GigabitEthernet 1/0/1

[FW1-GigabitEthernet1/0/1]link-group 1

[FW1-GigabitEthernet1/0/1]quit

#

[FW2]interface GigabitEthernet 1/0/0

[FW2-GigabitEthernet1/0/0]link-group 1

[FW2-GigabitEthernet1/0/0]quit

[FW2]interface GigabitEthernet 1/0/1

[FW2-GigabitEthernet1/0/1]link-group 1

[FW2-GigabitEthernet1/0/1]quit在FW1和FW2上配置VGMP组监控业务接口G1/0/0和G1/0/1。

[FW1]hrp track interface GigabitEthernet 1/0/0

[FW1]hrp track interface GigabitEthernet 1/0/1

#

[FW2]hrp track interface GigabitEthernet 1/0/0

[FW2]hrp track interface GigabitEthernet 1/0/1在FW1和FW2上配置IP-Link,监控网络出接口。

[FW1]ip-link check enable //开启IP-Link检测功能

[FW1]ip-link name link1

[FW1-iplink-link1]destination 100.1.1.254 interface GigabitEthernet 1/0/0

[FW1-iplink-link1]quit

#

[FW2]ip-link check enable

[FW2]ip-link name link1

[FW2-iplink-link1]destination 100.1.1.254 interface GigabitEthernet 1/0/0

[FW2-iplink-link1]quit在FW1和FW2上配置双机热备与IP-Link联动,由VGMP管理组监控IP-Link。

[FW1]hrp track ip-link link1 //HRP联动IP-Link

#

[FW2]hrp track ip-link link1在FW1和FW2上配置HRP备份通道。

[FW1]hrp interface GigabitEthernet 1/0/6 remote 10.1.34.4

#

[FW2]hrp interface GigabitEthernet 1/0/6 remote 10.1.34.3将FW2上配置为HRP备设备。

[FW2]hrp standby-device在FW1和FW2上启动HRP。

[FW1]hrp enable

#

[FW2]hrp enable说明:可能存在FW1和FW2开启HRP后,FW2为主设备Master,FW1为备设备Stanby,需要后续配置放行IP-Link流量的策略就可以恢复正常,以下的配置均在Master设备完成,可能是HRP_M[FW1]或HRP_M[FW2]。其中名字中M代表设备为Master,S代表设备为Stanby。本例中FW2在配置放行IP-Link流量之前被选举为了Master,所以配置均在FW2上完成。

在Master上启动配置命令的自动备份

HRP_M[FW2]hrp auto-sync config八、配置安全策略

在Master(本例中为FW2)上配置安全策略,使得内网主机可以访问外网服务器的HTTP服务。策略会自动同步到备份设备所以无需再备份设备配置。在配置策略后如果在Master上配置完一条命令后出现(+B)则表示配置被同步到备份设备了。

HRP_M[FW2]security-policy

HRP_M[FW2-policy-security]rule name http

HRP_M[FW2-policy-security-rule-http]source-zone trust

HRP_M[FW2-policy-security-rule-http]destination-zone untrust

HRP_M[FW2-policy-security-rule-http]source-address 10.1.1.0 24

HRP_M[FW2-policy-security-rule-http]destination-address 100.1.1.0 24

HRP_M[FW2-policy-security-rule-http]service http

HRP_M[FW2-policy-security-rule-http]action permit

HRP_M[FW2-policy-security-rule-http]quit

HRP_M[FW2-policy-security]quit在Master上配置安全策略,放行与上行Untrust区域的路由器之间的OSPF报文。

HRP_M[FW2]security-policy

HRP_M[FW2-policy-security]rule name ospf

HRP_M[FW2-policy-security-rule-ospf]source-zone local untrust

HRP_M[FW2-policy-security-rule-ospf]destination-zone local untrust

HRP_M[FW2-policy-security-rule-ospf]action permit

HRP_M[FW2-policy-security-rule-ospf]quit

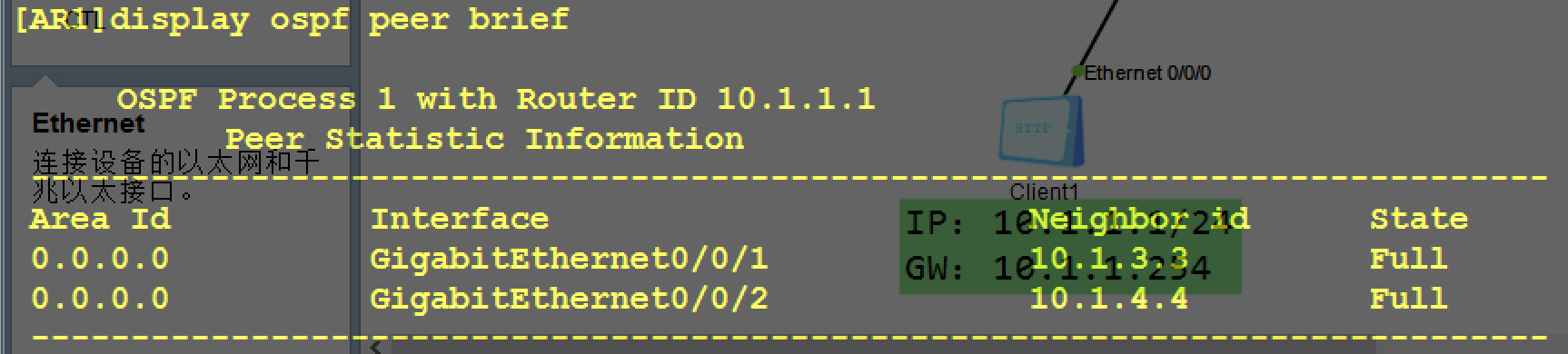

HRP_M[FW2-policy-security]quit 在AR1上通过display ospf peer brief命令查看OSPF邻居是否进入FULL状态。

在Master上配置安全策略,放行IP-Link的流量。

HRP_M[FW2]security-policy

HRP_M[FW2-policy-security]rule name link

HRP_M[FW2-policy-security-rule-link]source-zone local

HRP_M[FW2-policy-security-rule-link]destination-zone untrust

HRP_M[FW2-policy-security-rule-link]service icmp

HRP_M[FW2-policy-security-rule-link]action permit

HRP_M[FW2-policy-security-rule-link]quit

HRP_M[FW2-policy-security]quit说明:当配置完成放行IP-Link的流量后,FW1会在抢占延时60s后成为Master,会成为HRP_M[FW1],但抢占延时默认为60s,所以可以通过在FW2上执行undo hrp enable和hrp enable重启HRP进程,即可快速完成选举。

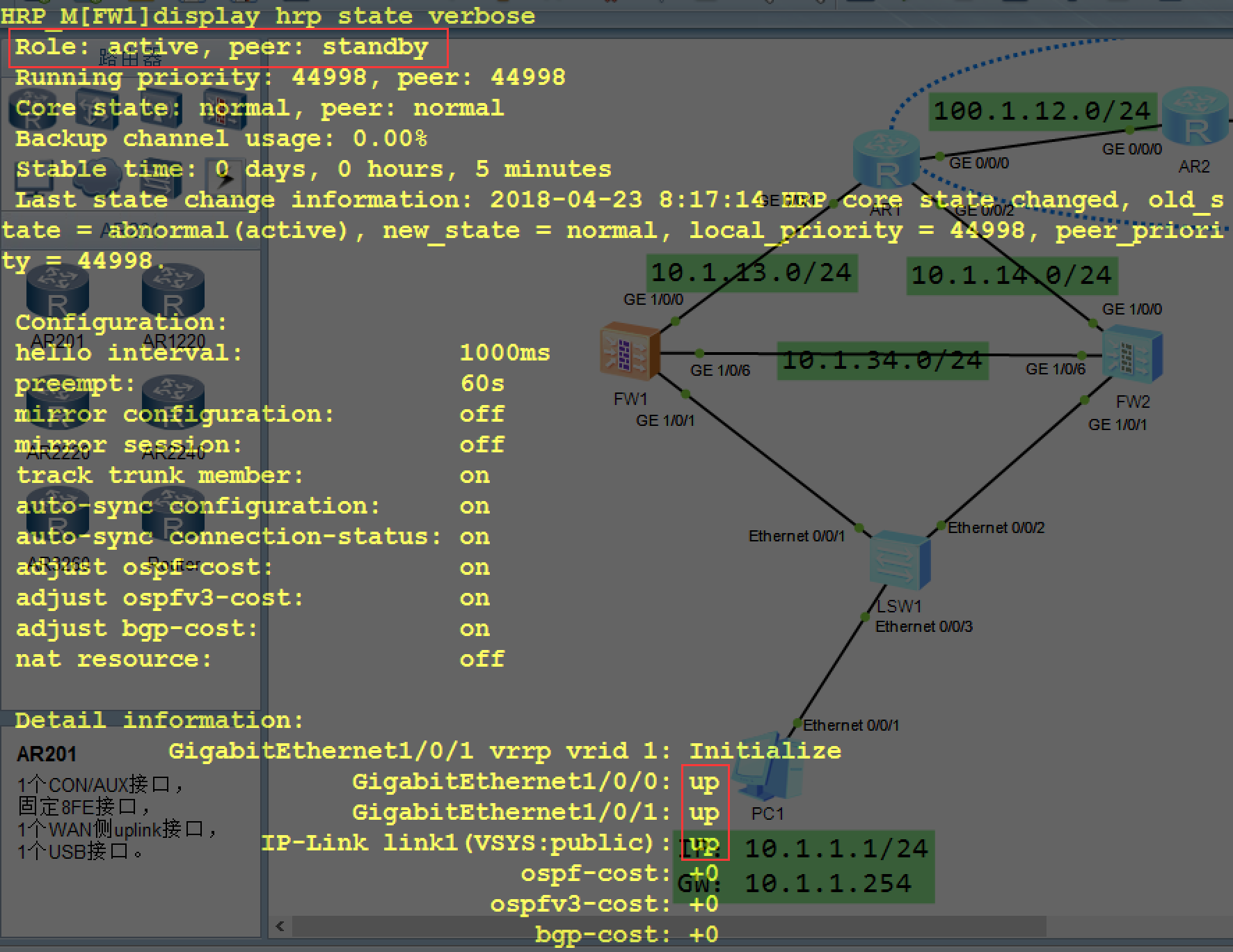

在FW1上执行display hrp state verbose命令查看HRP的角色和联动端口的状态。

九、配置NAT

在Master-FW1上配置NAT地址池,开启端口地址转换,实现公网IP地址复用。

HRP_M[FW1]nat address-group group1

HRP_M[FW1-address-group-group1]mode pat

HRP_M[FW1-address-group-group1]section 100.1.2.1 100.1.2.3 //地址池的地址范围

HRP_M[FW1-address-group-group1]route enable

HRP_M[FW1-address-group-group1]quit配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

HRP_M[FW1]nat-policy

HRP_M[FW1-policy-nat]rule name nat1

HRP_M[FW1-policy-nat-rule-nat1]source-zone trust

HRP_M[FW1-policy-nat-rule-nat1]destination-zone untrust

HRP_M[FW1-policy-nat-rule-nat1]source-address 10.1.1.0 24

HRP_M[FW1-policy-nat-rule-nat1]action nat address-group group1

HRP_M[FW1-policy-nat-rule-nat1]quit

HRP_M[FW1-policy-nat]quit在FW1和FW2上配置缺省路由,使私网流量可以正常转发至公网。

HRP_M[FW1]ip route-static 0.0.0.0 0 10.1.13.1

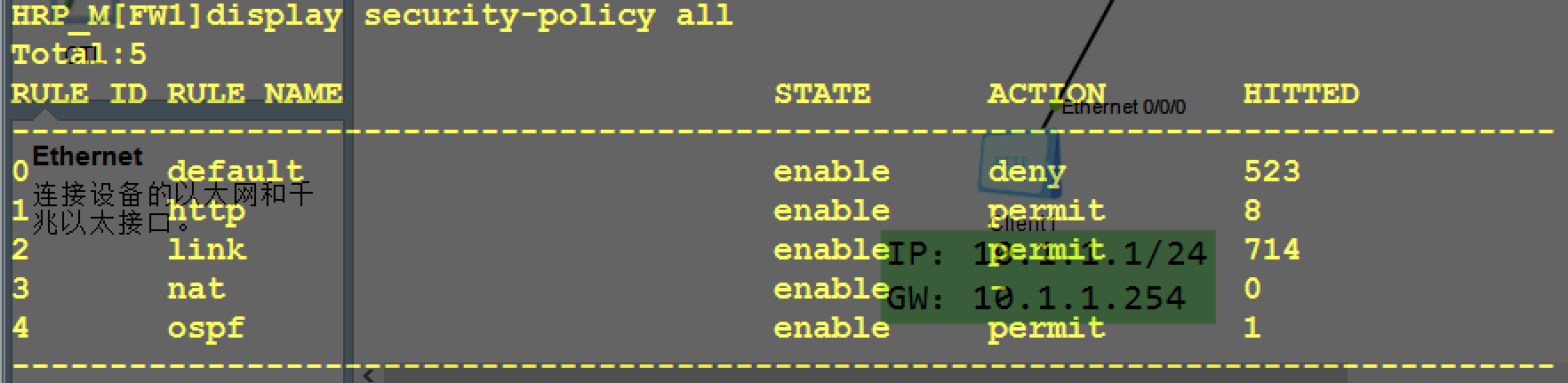

HRP_S[FW2]ip route-static 0.0.0.0 0 10.1.14.1 在FW1和FW2上执行display security-policy all命令查看策略是否配置完成。

十、配置外网路由

在AR1和AR2之间配置静态路由实现外网互通。

[AR1]ip route-static 0.0.0.0 0 100.1.12.2 //在R1上配置缺省静态路由下一跳为R2用于访问公网

#

[AR2]ip route-static 100.1.2.1 32 100.1.12.1 //在R2上配置指向公网地址池的静态路由用于数据返回

[AR2]ip route-static 100.1.2.2 32 100.1.12.1

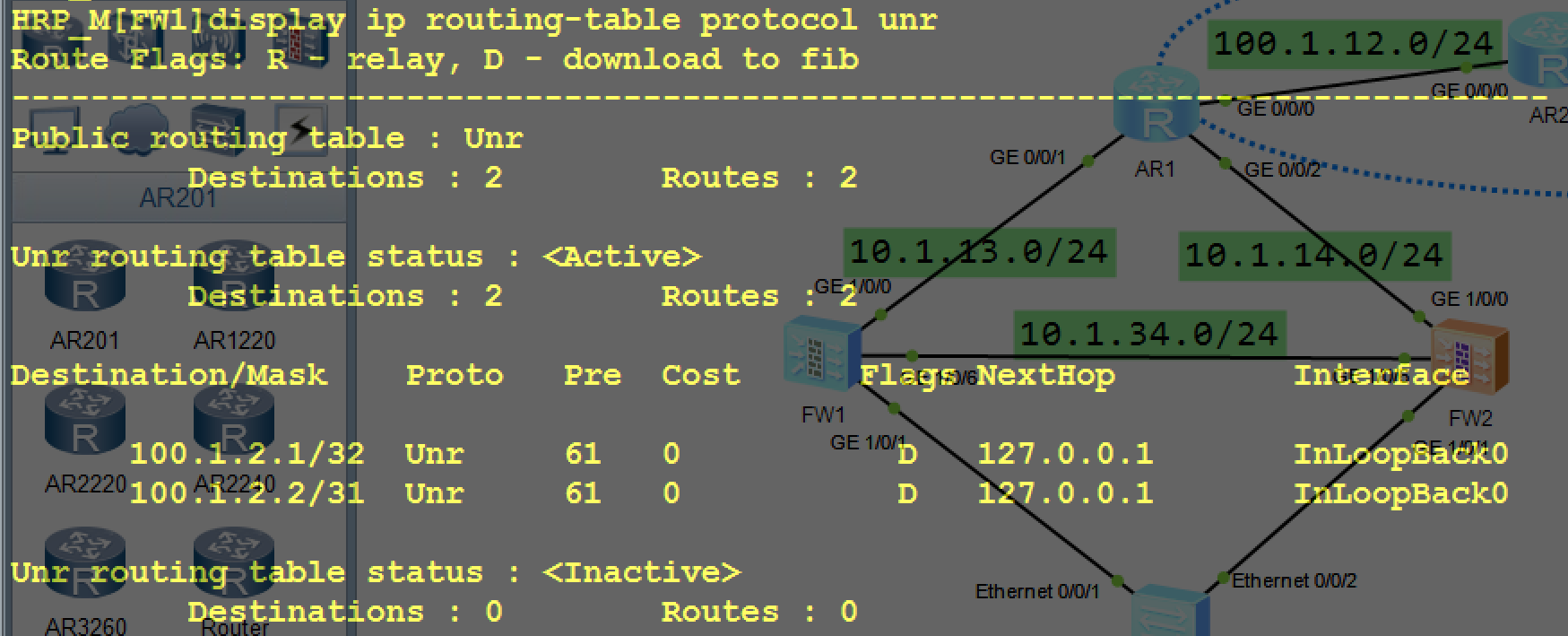

[AR2]ip route-static 100.1.2.3 32 100.1.12.1在FW1和FW2上将公网地址池的路由引入OSPF。当配置了公网地址池之后,地址池的地址会以UNR路由的形式出现在路由表中,所以需要在防火墙上将其引入OSPF,使得AR1可以学到公网地址池的路由,进而可以将数据转发回内网。在Master上配置ACL之后可以在Stanby设备同步。

HRP_M[FW1]acl 2000 //配置ACL2000匹配公网地址池的地址

HRP_M[FW1-acl-basic-2000]rule permit source 100.1.2.1 0

HRP_M[FW1-acl-basic-2000]rule permit source 100.1.2.2 0

HRP_M[FW1-acl-basic-2000]rule permit source 100.1.2.3 0

HRP_M[FW1-acl-basic-2000]quit

HRP_M[FW1]route-policy nat permit node 10 //配置路由策略匹配ACL 2000

HRP_M[FW1-route-policy]if-match acl 2000

HRP_M[FW1-route-policy]quit

HRP_M[FW1]ospf 1

HRP_M[FW1-ospf-1]import-route unr route-policy nat //将UNR路由引入OSPF

#

HRP_S[FW2]route-policy nat permit node 10

HRP_S[FW2-route-policy]if-match acl 2000

HRP_S[FW2-route-policy]quit

HRP_S[FW2]ospf 1

HRP_S[FW2-ospf-1]import-route unr route-policy nat配置验证

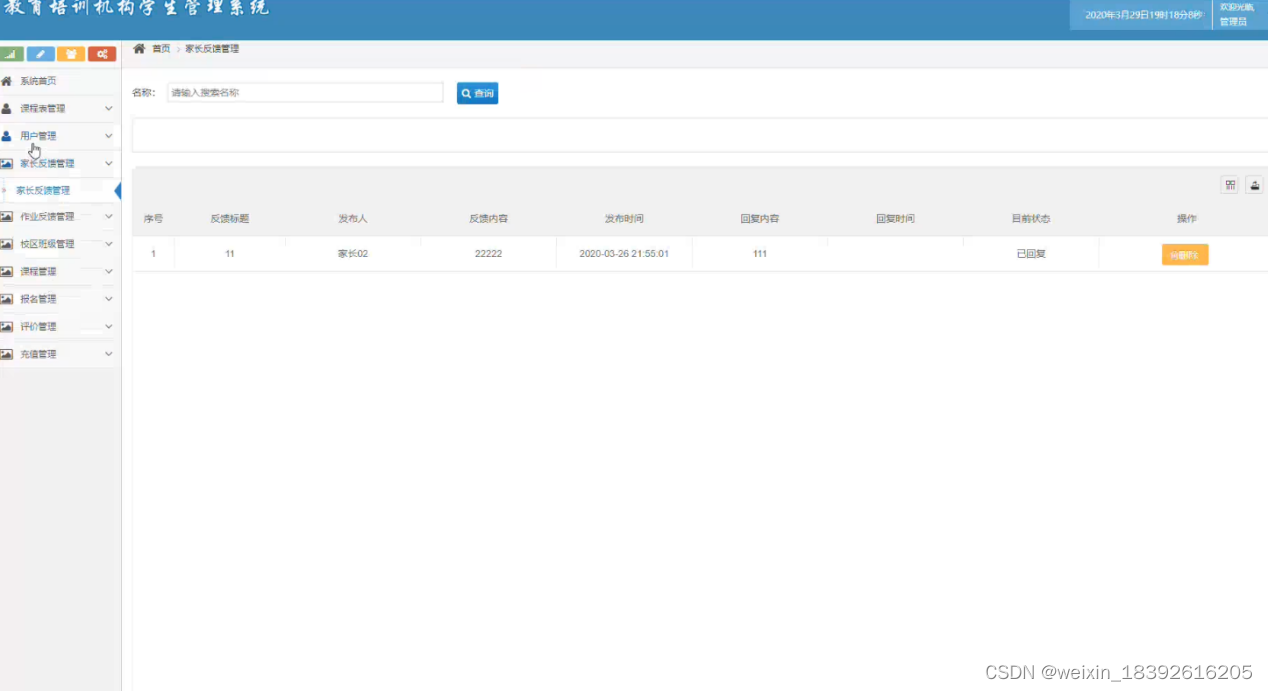

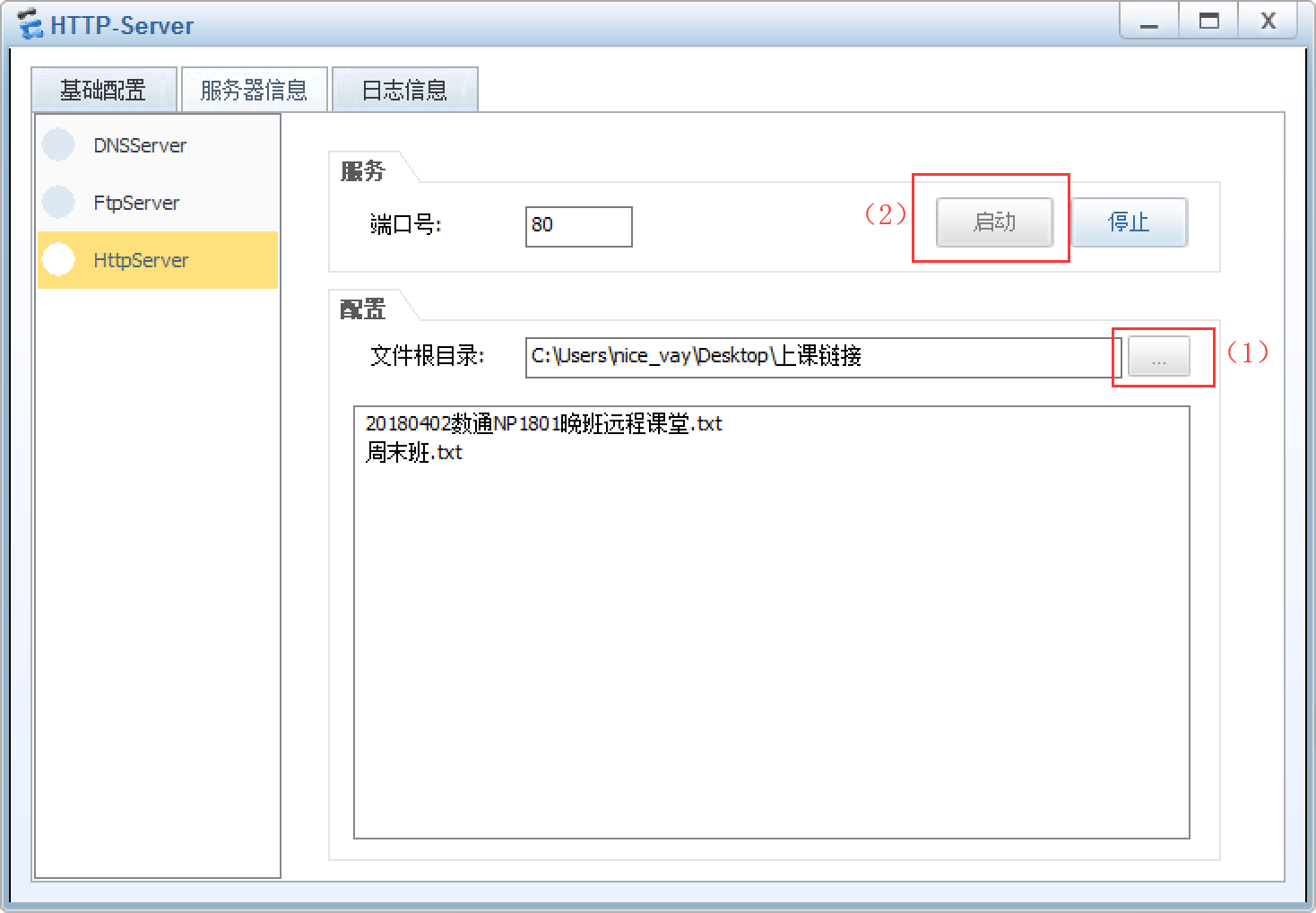

配置服务器,指定文件根目录为一个测试文件夹(该文件夹需要自己创建,并在文件夹中添加一个任意的文件),指定完成后即可在下面的框中看到文件夹中文件的名字。并启动HTTP服务器。

用于验证HTTP报文能否经过防火墙。

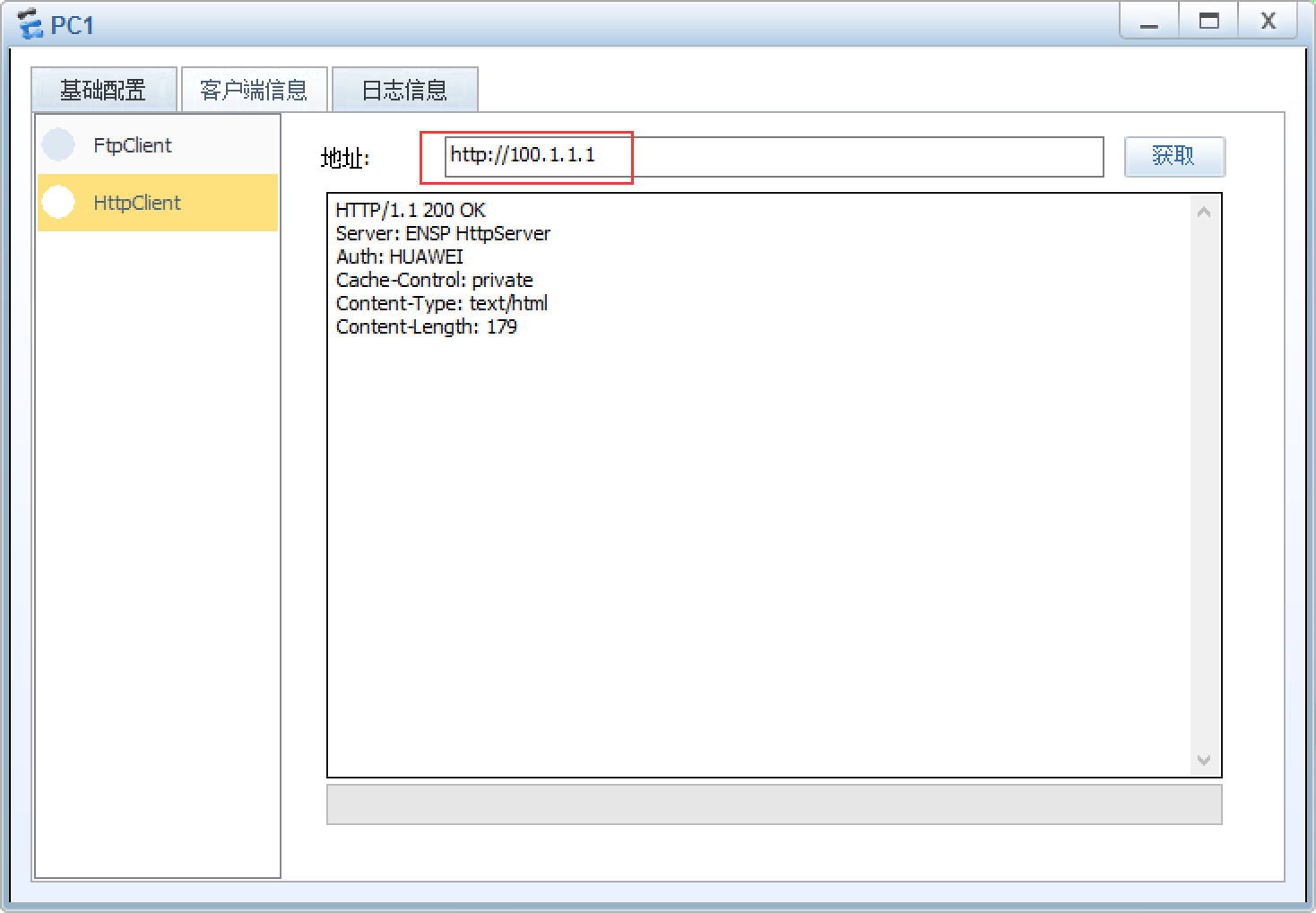

二、在PC1上进行HTTP测试

在PC1地址栏中输入http://100.1.1.1测试HTTP服务。

如果看到下图所示则试验成功。

说明:本实验中使用的PC为模拟器中的Client,具备HTTP客户端的功能,请注意。