漏洞描述

Roxy-WI是开源的一款用于管理 Haproxy、Nginx 和 Keepalived 服务器的 Web 界面

Roxy-WI 6.1.1.0 之前的版本存在安全漏洞,该漏洞源于系统命令可以通过 subprocess_execute 函数远程运行,远程攻击者利用该漏洞可以执行远程代码。

免责声明

技术文章仅供参考,任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得利用网络从事危害国家安全、荣誉和利益,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!

资产确定

fofa:app="HAProxy-WI"

漏洞复现

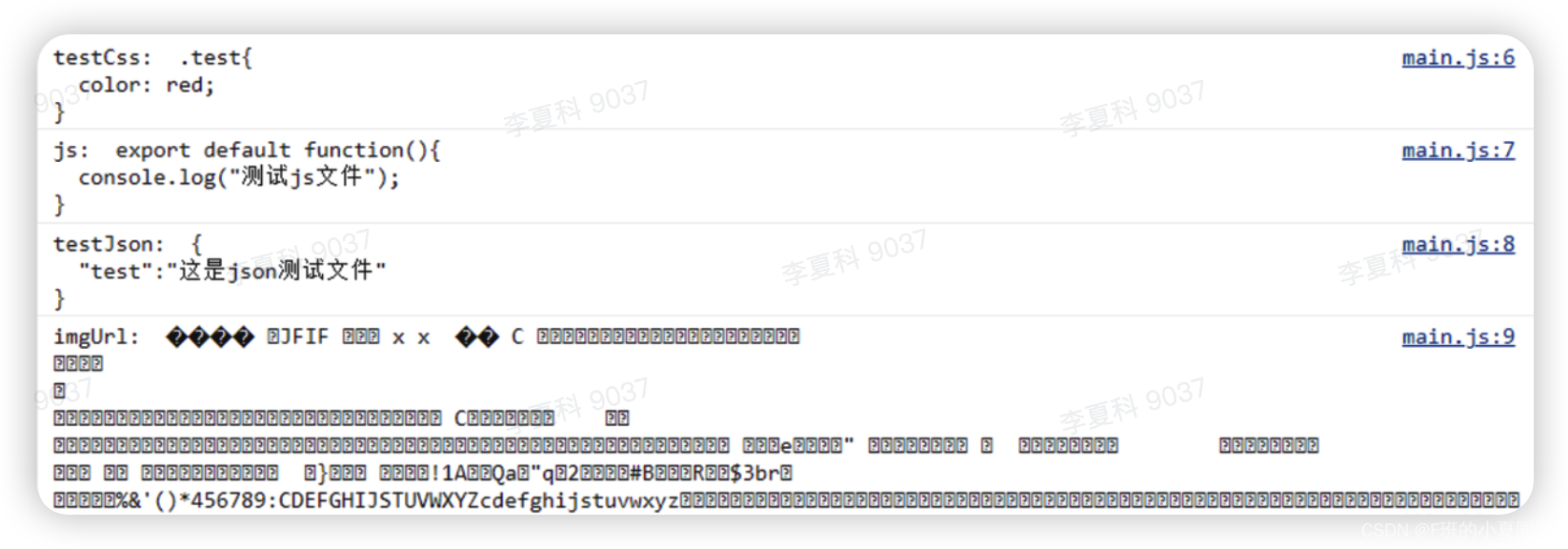

poc 如下:

# Exploit Title: Roxy WI v6.1.0.0 - Unauthenticated Remote Code Execution (RCE) via subprocess_execute

# Exploit Author: Iyaad Luqman K

# Application: Roxy WI <= v6.1.0.0

# Vendor Homepage: https://roxy-wi.org

# Software Link: https://github.com/hap-wi/roxy-wi.git

# Tested on: Ub

![【蓝桥杯】[递归]母牛的故事](https://img-blog.csdnimg.cn/fa4c8fcf50264a94bd73deade0d6a7fb.png)