文章目录

- 1. 云计算安全威胁

- 1.1 数据泄露

- 1.2 身份认证问题

- 1.3 无法预测的网络攻击

- 1.4 集中攻击

- 2. 云计算安全最佳实践

- 2.1 身份和访问管理(IAM)

- 2.2 数据加密

- 2.3 安全审计和监控

- 2.4 多重身份验证(MFA)

- 3. 安全自动化

- 3.1 基础设施即代码(IaC)

- 3.2 漏洞扫描和修复

- 4. 新兴技术和趋势

- 4.1 云原生安全性

- 4.2 人工智能和机器学习

- 4.3 边缘计算

- 5. 结论

🎉欢迎来到云计算技术应用专栏~云计算安全:保护数字资产的前沿策略

- ☆* o(≧▽≦)o *☆嗨~我是IT·陈寒🍹

- ✨博客主页:IT·陈寒的博客

- 🎈该系列文章专栏:云计算技术应用

- 📜其他专栏:Java学习路线 Java面试技巧 Java实战项目 AIGC人工智能 数据结构学习 云计算技术应用

- 🍹文章作者技术和水平有限,如果文中出现错误,希望大家能指正🙏

- 📜 欢迎大家关注! ❤️

随着云计算的广泛应用,数字化资产存储和管理已经变得更加便捷,但也引发了新的安全威胁和挑战。本文将深入探讨云计算安全的前沿策略,包括关键威胁、安全最佳实践以及如何保护您的数字资产。我们还将提供示例代码以帮助理解这些策略的实际应用。

1. 云计算安全威胁

在谈论云计算安全策略之前,让我们首先了解一些常见的云计算安全威胁:

1.1 数据泄露

数据泄露是指敏感信息被未经授权的访问或披露。在云计算环境中,数据存储在云服务器上,因此必须确保数据在传输和存储过程中得到妥善保护。

1.2 身份认证问题

身份认证问题可能导致未经授权的用户访问云资源。强化身份验证和访问控制对于防止此类问题至关重要。

1.3 无法预测的网络攻击

云环境中的网络攻击可以是难以预测的。恶意用户可能会尝试入侵云实例或云基础架构,因此必须实施网络安全策略。

1.4 集中攻击

云提供商的基础架构和服务通常是高度集中的,这使它们成为攻击者的潜在目标。DDoS(分布式拒绝服务)攻击是一种常见的威胁,它可以瘫痪云服务。

2. 云计算安全最佳实践

为了有效地应对云计算安全威胁,以下是一些最佳实践:

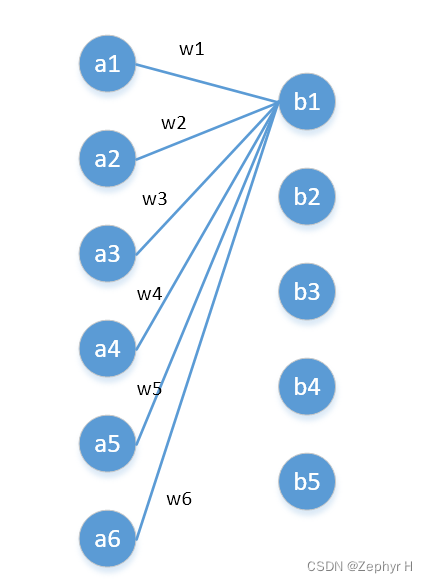

2.1 身份和访问管理(IAM)

使用身份和访问管理来限制用户对资源的访问权限。为每个用户分配适当的权限,实施最小特权原则。

# 示例代码:使用AWS IAM授权用户访问S3存储桶

{"Version": "2012-10-17","Statement": [{"Effect": "Allow","Action": "s3:GetObject","Resource": "arn:aws:s3:::my-bucket/*","Condition": {"IpAddress": {"aws:SourceIp": "192.168.1.0/24"}}}]

}

2.2 数据加密

加密云中的数据,包括数据在传输过程中和数据在存储中。使用TLS/SSL等协议来加密数据传输,使用加密算法来加密存储的数据。

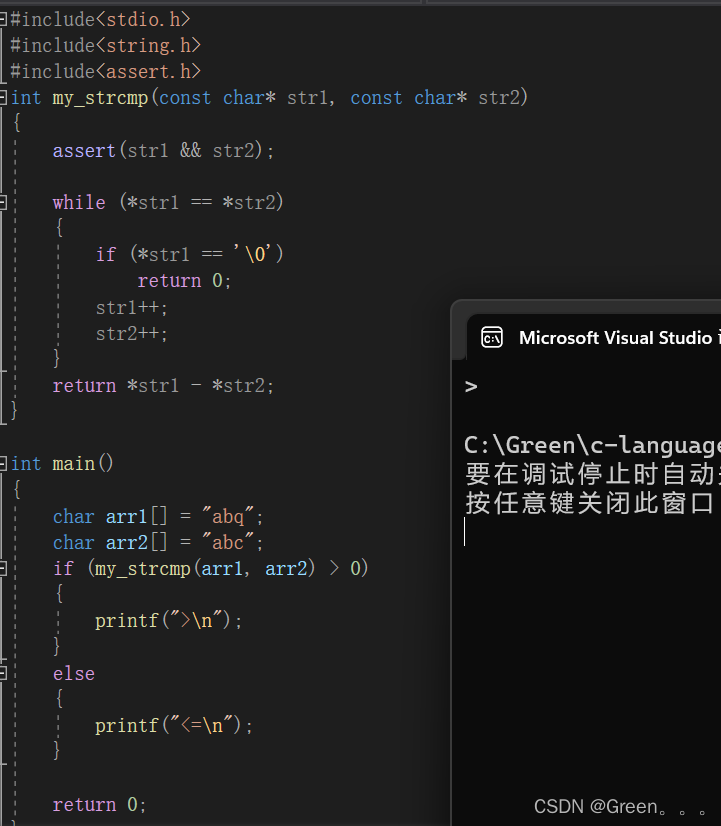

// 示例代码:Java中使用Bouncy Castle库进行数据加密

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import javax.crypto.Cipher;

import java.security.Security;public class DataEncryption {public static void main(String[] args) throws Exception {Security.addProvider(new BouncyCastleProvider());Cipher cipher = Cipher.getInstance("AES/GCM/NoPadding", "BC");// 其他加密操作}

}

2.3 安全审计和监控

实施安全审计和监控,以监视云环境中的活动并检测潜在的威胁。使用日志和监控工具来收集和分析安全事件。

// 示例代码:使用Amazon CloudWatch监控AWS资源

const AWS = require('aws-sdk');

const cloudwatch = new AWS.CloudWatch();const params = {MetricData: [{MetricName: 'RequestCount',Dimensions: [{Name: 'ApiName',Value: 'MyApi'}],Timestamp: new Date(),Unit: 'Count',Value: 1},],Namespace: 'MyNamespace'

};cloudwatch.putMetricData(params, function(err, data) {if (err) console.log(err, err.stack); // an error occurredelse console.log(data); // successful response

});

2.4 多重身份验证(MFA)

对于关键操作和敏感资源,启用多重身份验证(MFA)以确保只有经过验证的用户才能访问。

# 示例代码:使用AWS MFA进行身份验证

aws configure set mfa_serial_number arn:aws:iam::123456789012:mfa/user

aws configure set mfa_code 123456

3. 安全自动化

为了更好地应对云计算安全挑战,安全自动化变得至关重要。以下是一些安全自动化策略:

3.1 基础设施即代码(IaC)

使用基础设施即代码(IaC)工具来定义和管理云基础架构。这允许您以一致和可重复的方式部署和配置基础设施,并减少了人为错误的风险。

# 示例代码:使用Terraform定义AWS EC2实例

resource "aws_instance" "example" {ami = "ami-0c55b159cbfafe1f0"instance_type = "t2.micro"

}

3.2 漏洞扫描和修复

自动化漏洞扫描和修复,以快速识别和纠正潜在的漏洞。使用工具来扫描云资源以寻找已知的漏洞,并自动应用修复。

# 示例代码:使用OWASP ZAP进行漏洞扫描

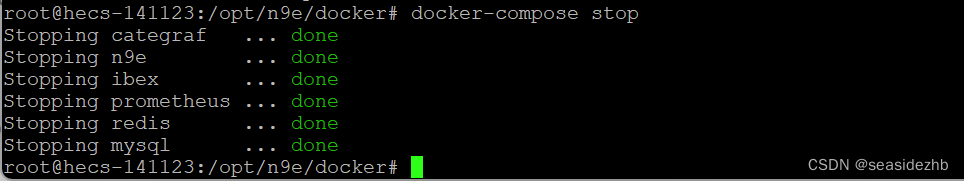

docker run -v $(pwd):/zap/wrk/:rw -t owasp/zap2docker-stable zap-baseline.py \-t https://example.com \-g gen.conf -r testreport.html

4. 新兴技术和趋势

随着云计算的不断发展,一些新兴技术和趋势也影响着云计算安全:

4.1 云原生安全性

云原生安全性强调在构建和部署应用程序时考虑安全性。它包括容器安全、无服务器安全和持续集成/持续交付(CI/CD)安全。

4.2 人工智能和机器学习

人工智能(AI)和机器学习(ML)在云计算安全中的应用越来越广泛,用于检测威胁和自动化响应。

4.3 边缘计算

边缘计算将计算资源推向网络边缘,这增加了新的安全挑战。边缘计算的安全性是一个不断发展的领域。

5. 结论

云计算安全是数字化时代的重要议题,有效的安全策略和自动化对于保护数字资产至关重要。随着新技术的涌现和安全威胁的演变,云计算安全策略需要不断更新和改进。通过合理的安全实践、自动化和关注新兴技术和趋势,您可以更好地保护您的云计算环境和数字资产。云计算的未来在于安全,投入安全的云计算将为您带来更多的机会和成功。

希望本文帮助您更好地了解云计算安全,并提供了一些实际示例代码来帮助您实施安全策略。安全是一个不断发展的领域,继续学习和改进是保持数字资产安全的关键。

# 示例代码:安全是云计算的未来

if secure:cloud_computing = safe

无论您是刚刚开始使用云计算还是已经在生产环境中使用,安全都应该是首要任务。愿您的数字资产永远安全可靠!

🧸结尾 ❤️ 感谢您的支持和鼓励! 😊🙏

📜您可能感兴趣的内容:

- 【Java面试技巧】Java面试八股文 - 掌握面试必备知识(目录篇)

- 【Java学习路线】2023年完整版Java学习路线图

- 【AIGC人工智能】Chat GPT是什么,初学者怎么使用Chat GPT,需要注意些什么

- 【Java实战项目】SpringBoot+SSM实战:打造高效便捷的企业级Java外卖订购系统

- 【数据结构学习】从零起步:学习数据结构的完整路径