开放隐私计算

编者按

数据要素的流通共享与协同应用是数字时代中数据要素市场培育的核心内容,数据安全共享技术能够有效实现数据的安全共享,避免“数据孤岛”现象、隐私泄露事件等.本文对国内外数据安全共享技术研究成果及进展进行了全面综述.首先,概述了数据安全共享技术的发展与演进历程,然后从技术特点、解决问题、优缺点等方面对比分析了现有数据安全共享解决方案,并总结了其依赖的关键技术及面临的风险挑战;其次,讨论了数据安全共享技术在电力能源交易、电力物联网、电动汽车等能源电力领域典型场景的应用,为能源电力领域数据合规与治理提供新的思路与启示;最后,展望了数据安全共享技术在能源电力领域应用的未来研究方向及发展前景.(本文较长,请读者朋友们耐心阅读,谢谢!)

目录

1.数据安全共享技术发展与演进

1.1大数据与数据安全共享技术

1.2数据安全共享技术的发展演进历程

1.2.1基于云服务的数据安全共享技术

1.2.2基于分布式技术的数据安全共享技术

1.2.3基于区块链的数据安全共享技术

1.2.4基于联邦学习的数据安全共享技术

2.数据安全共享关键技术

2.1基于隐私计算的数据安全共享技术

2.1.1基于联邦学习的数据安全共享技术

2.1.2基于安全多方计算的数据安全共享技术

2.1.3基于可信执行环境的数据安全共享技术

2.1.4基于差分隐私的数据安全共享技术

2.2基于区块链的数据安全共享技术

2.3基于云环境的数据安全共享技术

2.3.1基于数据审计技术的数据安全共享技术

2.3.2基于属性加密的数据安全共享技术

3.数据安全共享技术风险与挑战

3.1基于隐私计算的数据安全共享面临的风险与挑战

3.2基于区块链的数据安全共享面临的风险与挑战

3.3基于云环境的数据安全共享面临的风险与挑战

4.数据安全共享技术在能源电力领域的应用

4.1数据安全共享技术在能源电力交易中的应用

4.2数据安全共享技术在电力物联网中的应用

4.3数据安全共享技术在电动汽车中的应用

4.4数据安全共享技术在电费结算中的应用

5.总结与展望

余晗、宋继勐(国家电网有限公司大数据中心)

梁音、李何筱、奚溪、原洁璇(华北电力大学控制与计算机工程学院)

2020年,中共中央、国务院印发《关于构建更加完善的要素市场化配置体制机制的意见》,数据作为一种新型生产要素正式写入中央文件.数据要素的高效配置,是保证数据安全流通、推动数字经济发展的关键一环.2022年12月,中共中央、国务院发布《关于构建数据基础制度更好发挥数据要素作用的意见》,提出构建数据基础制度体系,建立保障权益、合规使用的数据产权制度.从国家顶层设计角度,党中央国务院发布多项政策措施逐步对数据要素各环节提出细致的目标和要求,为推动数据流通共享、进一步发展数字经济指明了方向.

现阶段,数据要素的安全流通共享面临着严峻的数据安全挑战:一方面缺乏能够兼顾数据安全合规和数据共享的合作机制与技术路径,无法消除数据主体之间对秘密泄露风险、利益分配等方面的信任鸿沟;另一方面由于黑灰产的存在加大了数据共享保护成本,也提高了数据共享技术难度,隐私保护等问题为不同主体的数据安全共享带来新威胁.随着数据要素流通共享的快速发展和数据安全共享风险不断扩大,数据安全共享技术相关研究也不断涌现,如区块链、隐私计算等新技术.本文重点整理了新兴的数据安全共享关键技术,介绍了数据安全共享技术的发展与演进,并从不同维度阐述当前数据安全共享的热门解决方案,总结分析当前数据安全共享技术存在的风险与挑战,从用例设计角度阐述数据安全共享技术在能源电力领域典型场景的应用情况,并提出了方向性的总结与展望.

01

数据安全共享技术发展与演进

1.1大数据与数据安全共享技术

2019年,中国信通院发布的《数据资产管理实践白皮书4.0》给出定义:数据共享管理主要是指开展数据共享和交换,实现数据内外部价值的一系列活动;贵阳市第十三届人民代表大会常务委员会第四十八次会议通过的《贵阳市政府数据共享开放条例》中的相关定义为:政府数据共享是指行政机关因履行职责需要使用其他行政机关的政府数据或者为其他行政机关提供政府数据的行为.综上所述,数据共享是组织内部因履行职责、开展相关业务需要使用内部数据的行为.其主要目的是打破组织内部壁垒,消除数据孤岛,提高运营效率.目前已有的研究工作尚未对数据的安全共享进行明确的定义和描述,在借鉴上述数据共享相关定义[1]的基础上,本文认为数据的安全共享是在数据共享的基础上增加了安全要求,主要是针对固有网络框架下数据所呈现出的各类属性进行采集、存储、处理等相关联的操作,保证数据在整个过程中不会产生数据泄露与丢失的风险.

1.2数据安全共享技术的发展演进历程

最早期的数据共享是通过电子邮件等信息软件进行传递,需要共享数据通常以文档的形式保存,缺乏保护数据安全的机制.其次文档在双方之间来回发送,每次文件的上传和下载都必须等待很长时间,导致共享效率低[2].2006年,云服务技术的出现引起了数据共享的革命性转变,基于云服务技术和分布式技术的数据共享开始占据主流.2008年,随着区块链技术的出现,一些研究团队开始将区块链技术与密码学技术结合,实现数据的安全共享.2016年,谷歌提出了一种名叫联邦学习(federated learning, FL)的框架[3]用于保护数据隐私.由于区块链技术在多个方面与联邦学习技术有着很强的共性、互补性和契合度,目前已有许多学术研究将区块链集成于联邦学习中进行数据安全共享.现阶段,区块链与联邦学习技术逐渐成熟,基于区块链和联邦学习的数据安全共享技术已成为当下的研究热点之一.

1.2.1基于云服务的数据安全共享技术

基于云服务的数据共享主要指通过云中心来辅助物联网设备进行数据共享.2012年,Xu等人[4]在原有的加密基础上提出了一种无证书的代理重加密方案,确保公共云上的数据安全共享.2018年,Elhoseny等人[5]为物联网的医疗保健应用提出一种混合云物联网(cloud IoT)模型来处理和分析不同来源的传感器数据,无需人工干预.2020年,王岽[6]设计了一个基于云服务的医疗共享平台.该平台主要使用加密方法来保证共享数据安全,但数据共享传输的是明文数据并且由第三方保管密钥.

1.2.2基于分布式技术的数据安全共享技术

针对中心式系统存在的问题,开始出现利用分布式技术来进行数据共享的系统.数据分别备份在多个服务器中,处于分布式网络中的每个节点都具有独立的计算资源,因此可以进行局部应用和整个网络的全局应用计算[7].早在2003年,Ng等人[8]就提出基于P2P(peer to peer)的分布式数据共享系统,可随时进行数据共享.2017年,Jonathan等人[9]提出了一种分布式数据存储技术dataClay,以安全、简单的方式与外部参与者进行数据共享.

在上述关于云服务技术和分布式技术的数据共享研究中,数据与持有者分离以委托第三方进行数据管理.然而,第三方管理机构并不是完全值得信任,仍存在共享数据被泄露的风险.

1.2.3基于区块链的数据安全共享技术

2008年,一种分布式账本技术(distributed ledger technology, DLT)区块链随着比特币一同问世[10].区块链被认为是计算范式的第5次颠覆式创新[11],受到了各界的广泛关注与研究.2016年,Sun等人[12]提出了一种利用区块链技术实现共享服务的模型.McConaghy 等人[13]提出一个去中心化的数据仓库BigchainDB,然而该解决方案缺少对系统的安全性分析与讨论.2017年,Zikratov等人[14]系统地研究了在去中心化环境下使用区块链来存储和共享文件的方案,首次利用区块链实现了数据的完整性.同年,Shafagh等人[15]提出了一种基于区块链的细粒度数据访问控制和共享的方案,该方案中用户拥有数据的完全持有权.2019年,Muzammal等人[16]首次提出了一种基于区块链的、去中心化的、防篡改的数据库系统.该方案将数据库与区块链技术相结合,高效检索分布式数据.张超等人[17]提出了一种基于联盟链的医疗系统,该系统使用实用拜占庭容错算法,能够有效防止数据泄露和篡改.2020年,Al Zahrani等人[18]基于区块链与数据即服务的概念DAAS(data as a service)提出一种基于订阅的数据共享模型.

综上所述,现有基于区块链的数据共享方案大多把工作重点瞄准解决云存储的安全问题或者区块交易数据本身的完整性问题,却忽视了数据共享过程中数据的主权定义问题.基于区块链系统的数据共享不仅需要在技术层面上有所创新和突破,更要考虑法律、行业实践等多方面的约束问题.

1.2.4基于联邦学习的数据安全共享技术

联邦学习技术是一种新兴的分布式机器学习范式,由于其利用分布式的模型推断代替传统的源数据共享,可降低数据隐私泄露风险,受到学术界和产业界的重点关注.2021年,Elayan等人[19]提出了一种基于深度学习网络的联邦学习框架以实现分布式医疗保健系统,该框架维护用户隐私并提出一种自动采集训练数据的算法.Yang等人[20]提出一种基于联邦学习的电网数据安全共享模型,确保网格数据共享的安全性和可行性.

当前,一些研究团队开始将区块链集成于联邦学习中进行物联网的数据共享.Qu等人[21]提出一种基于区块链的联邦学习(FL Block)方案,区块链的PoW(proof of work)共识机制使各方共同维护和协调全局模型的聚合过程.Chai等人[22]提出一种分层区块链架构来记录联邦学习模型以减少存储消耗,在分层区块链架构上提出一种分层联邦学习算法以提高训练精度.

联邦学习中“bring the code to the data”的基本思路给了业界对于数据共享交换的另一种思路[23].数据存储在各持有机构的安全边界中,而不再作为共享交换的调度单位,通过调度计算的代码和应用到数据持有机构的安全边界中来达成“数据不出库”情况下的数据共享交换过程.由于数据始终处于持有机构可控的范围之内,能够有效避免在第三方存储中心和网络链路传输过程中的数据隐私泄露风险.

02

数据安全共享关键技术

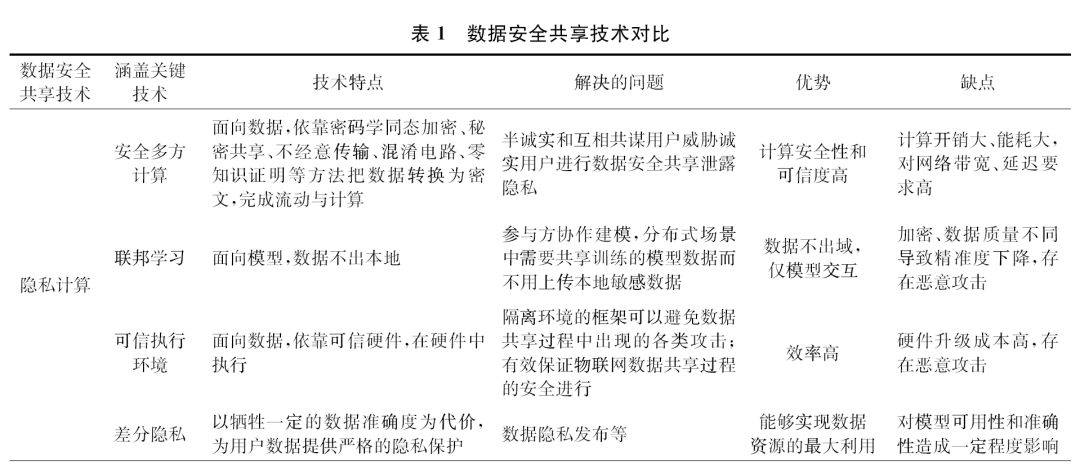

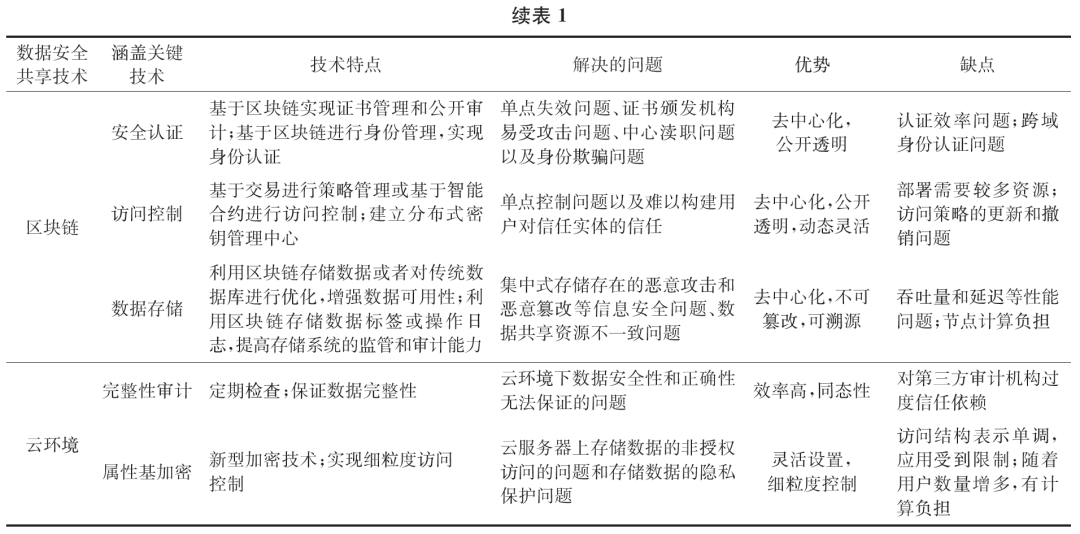

随着公众隐私保护意识的崛起和数据安全法规的逐步建立,数据安全共享问题进一步得到重视.目前数据安全共享技术主要用于隐私计算、区块链技术、云环境等,以下进行总结和分析.

2.1基于隐私计算的数据安全共享技术

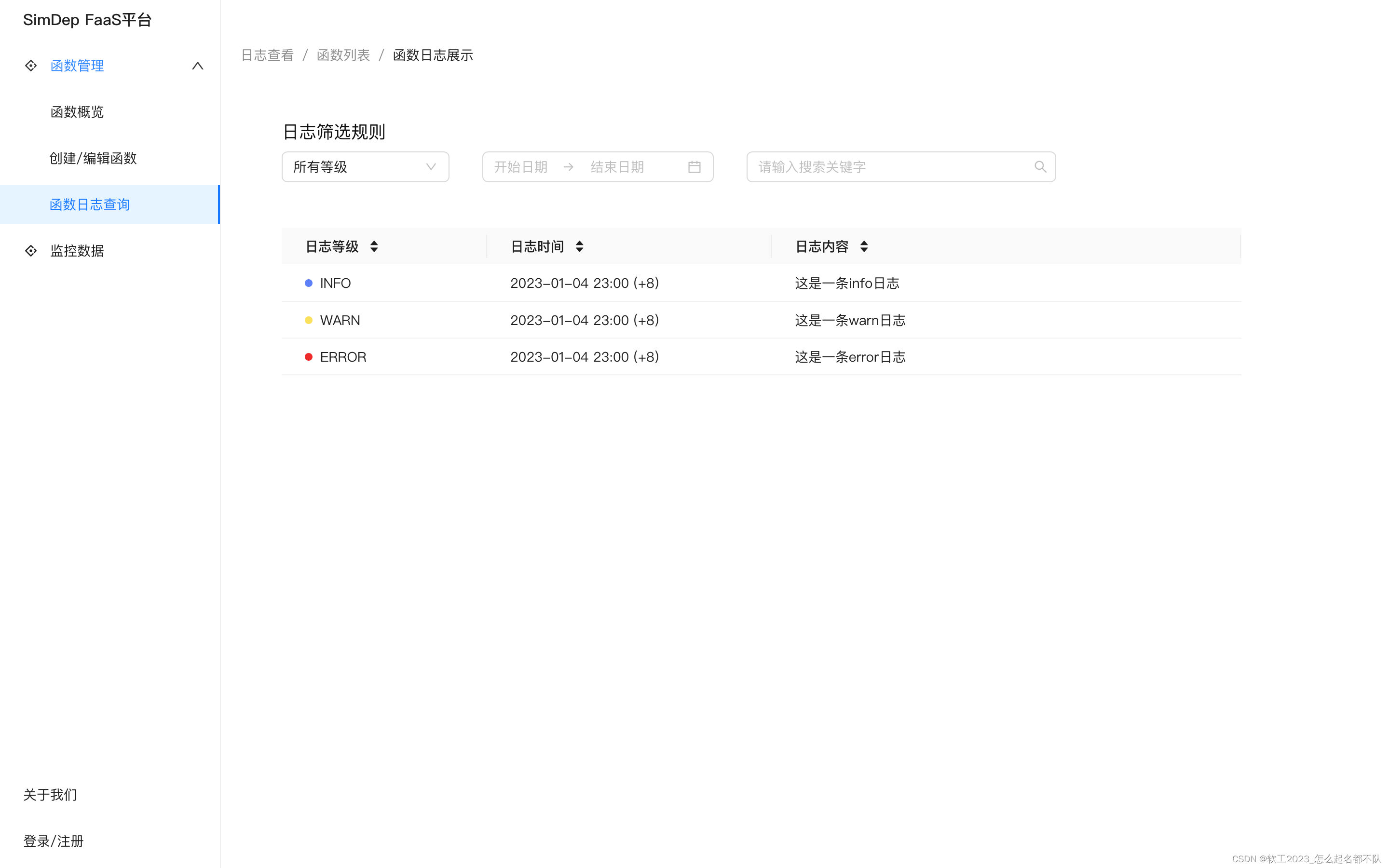

以下介绍联邦学习、安全多方计算、可信执行环境和差分隐私这4种隐私计算的核心技术.图1展示了基于隐私计算的数据安全共享技术:

2.1.1基于联邦学习的数据安全共享技术

基于分布式场景,在多个节点上的数据集构建训练机器学习模型,可用于防止数据泄露,保护用户隐私[24].不平衡数据分布和设备诚实可靠性是联邦学习在数据安全共享过程中考虑的主要因素[25].联邦学习利用差分隐私向数据添加噪声,或使用泛化技术来模糊某些敏感属性等方法,可以实现数据安全共享传输.这些方法仍然需要将数据传输到各个分布式节点中,这种情况下需要在信息的准确性和隐私之间进行权衡.

联邦学习使得各个分布式参与方无需传输本地敏感数据,将模型参数数据进行信息共享,减少由于大量数据而增加的计算复杂性,可以将集中计算分配给参与共享数据的分散实体,实现了不同数据拥有方在不交换数据的情况下进行协作建模,高效处理了分布式场景中需要共享训练的模型数据而不用上传本地敏感数据的问题[26].

2.1.2基于安全多方计算的数据安全共享技术

安全多方计算过程中涉及多个参与方,并且可以在定义好的仿真框架中提供安全证明,以此确保零知识,即各参与方除了其输入和输出之外,没有任何其他信息[27].

秘密共享技术作为安全多方计算领域经常使用的技术之一,可以对信息在共享过程中的安全性进行有效保护,传统的通过加解密算法保护信息共享的方式仍然存在被攻击的可能性,可以通过秘密共享的方式将信息拆分成多份,通过多个安全信道传输,进一步保证即使被恶意攻击也无法从局部的信息中恢复出完整的信息.对于实际应用场景中存在半诚实模型、半恶意模型和恶意模型可以进行区分,解决半诚实和互相共谋用户威胁诚实用户进行数据安全共享泄露隐私的问题,高效率地为多方数据协作提供有效的隐私保护[28].

2.1.3基于可信执行环境的数据安全共享技术

随着计算设备和计算需求在各领域广泛应用,计算设备中存储着越来越多的个人信息和敏感数据.但是这些敏感信息缺乏专用的保护机制,容易被攻击者窃取,个人隐私泄露会给数据所有者造成一定程度的安全隐患,为了给用户应用和程序提供一个安全的执行环境,可信执行环境技术应运而生,通过隔离硬件和软件来保证应用程序执行环境的安全,进一步确保用户在数据安全共享过程中有着可信的执行环境.可信隔离环境的框架可以避免数据共享过程中出现的软件攻击、电路板级物理攻击.

2.1.4基于差分隐私的数据安全共享技术

差分隐私技术通过使用随机噪声来确保查询请求公开可见信息的结果,提供一种从统计数据库查询时,使数据查询的准确性最大化,同时最大限度减少识别其记录的机会.文献[29]提出了加入假数据的随机采样机制,通过对采样外的其余属性添加随机的假数据项,使服务器无法直接确定用户所采样的特定属性.对于多个属性情况,从m个属性中随机选择n个属性进行扰动.通过以最小化噪音误差为标准选择最优的n值,可以在保证隐私的情况下有效提高数据效用[30].

基于以上隐私计算理论相关技术分析,隐私计算理论在数据安全共享相关研究中考虑用户隐私问题.基于安全多方计算的数据安全共享技术计算安全性高,可信度高,但存在计算开销大、能耗大,对网络带宽、延迟要求高等问题;基于联邦学习的数据安全共享技术各个参与方协作建模,分布式场景中需要共享训练的模型数据而不用上传本地敏感数据,不足之处在于各类加密、数据质量不同导致精准度下降,存在恶意攻击;基于可信执行环境的数据安全共享技术效率高,但硬件升级成本高,存在恶意攻击;基于差分隐私的数据安全共享技术解决数据隐私发布等问题,但对模型可用性和准确性造成一定程度影响.

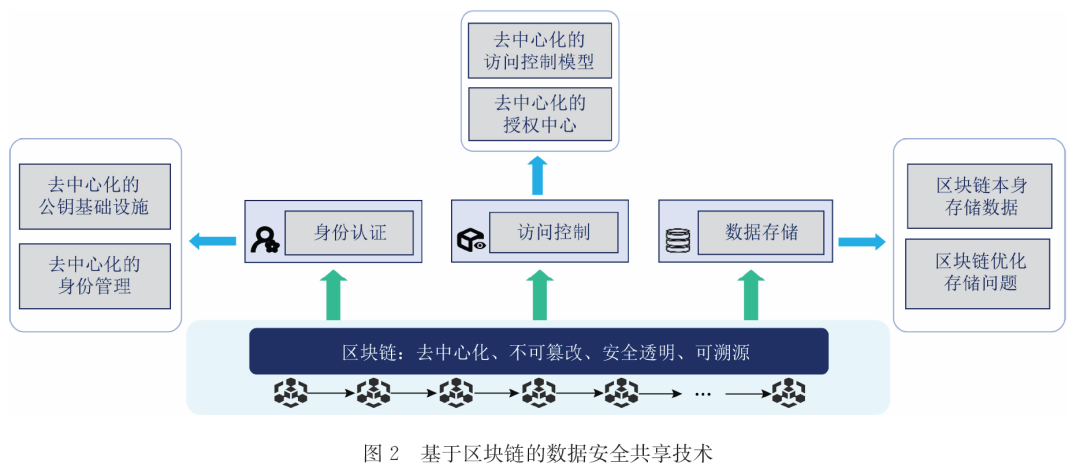

2.2基于区块链的数据安全共享技术

区块链应用于数据安全领域时,能够实现不可篡改、不可删除的数据存储[31-32],在进行数据共享时确保用户数据不丢失、不篡改,隐私不泄露.基于区块链的数据安全共享系统主要是利用区块链的安全特性搭建安全有效的数据共享平台,实现安全身份认证、访问控制以及数据存储.

传统的认证理论和技术大多基于可信的第三方信任机制,在这种情况下,第三方的可信度受到了质疑,此外,在复杂环境下的多异构网络、多类型节点和不同用户节点之间实现数据安全共享也较为困难[33].基于区块链的认证机制可以解决集中式认证的问题,提供了去中心化的平台,消除了对单一可信第三方(中央权威机构)的需求,从而摆脱了单点故障的困境.区块链通过设置相应的认证规则规定了每个节点加入区块链的方式,并实现有效的身份认证.不安全的认证规则会直接导致认证信息的泄露,威胁数据共享的安全和隐私.现有的基于区块链实现身份认证的数据安全共享方案主要从2个角度解决传统集中式身份认证的安全问题:去中心化的公钥基础设施(public key infrastructure, PKI)和身份管理.

访问控制是指不同用户对不同数据的访问控制权限.为了安全地存储和传输数据,确保其完整性、有效性和真实性,访问控制也成为确保数据安全共享的重要研究内容[34].区块链通过设置相应的访问控制规定了访问控制的技术方法和每个用户的访问权限.目前的数据安全共享方案实现基于区块链的访问控制,主要从访问控制模型和授权中心2个方面开展研究,解决传统集中式访问控制单点化以及难以构建用户对信任实体的信任的问题.

传统集中式的数据存储方法会导致如集中式恶意攻击和对中间数据的恶意篡改等信息安全问题,从而可能发生大量数据泄露,造成无法控制的安全事件.此外,不安全的数据存储系统可能会导致数据共享资源不一致,使得数据共享不可靠.基于区块链技术的数据库可以对网络数据进行去中心化和无信任处理[35].现有的基于区块链保证数据存储安全的数据安全共享方案主要包括2个方面:利用区块链本身进行分布式存储以增强数据可用性,对抗DDoS等攻击以及利用区块链对目前的分布式存储进行优化;通过存储数据标签或操作日志等方式提高存储系统的监管和审计能力.

如图2所示,区块链具有的去中心化、不可篡改、公开透明和可溯源等安全特性,十分契合数据共享的安全需求,能够解决数据安全共享中普遍存在的单点化控制和信任问题,实现可信可靠的数据安全共享平台.但是在性能表现上不具有优势,效率不高,加重节点的计算负担,需要对区块链的性能作进一步优化提升.

2.3基于云环境的数据安全共享技术

目前,云数据完整性审计技术和基于属性的加密技术已成为数据安全共享的研究热点.

2.3.1基于数据审计技术的数据安全共享技术

云数据完整性审计是指数据用户验证存储于云端服务器数据的完整性过程[36-37].保证用户的数据完整性是数据审计的主要目标,为此需对云数据定期检查.对云数据的审计工作可以由数据拥有者自己进行,这样的审计技术称作私有审计.但当数据拥有者由于计算能力或某些其他资源限制而无法完成审计工作时,审计可以由第三方审计员在用户授权的情况下进行,这样的审计技术称作公共审计[38-39].当前大多数云数据完整性审计都选用公共审计.在公共审计中,第三方审计员由一个可信第三方审计机构(The third Party Auditor, TPA)充当,TPA需要执行云数据审计工作并确保数据安全和完整性,而不需要知道存储在云中的实际数据.数据拥有者无需下载全部数据到本地,就可以对存放在云端服务器的数据进行灵活可信的完整性验证.TPA在接收到数据拥有者的审计请求后生成挑战消息,再以此向云端服务器发起挑战获得验证证据.TPA通过证据验证数据完整性并将审计结果发送给数据拥有者.数据拥有者得到的数据审计结果是1份审计报告,这份报告可以让用户合理分析存放在云端服务器上数据的风险性,还可以帮助云服务提供商改善所提供的云存储服务.

2.3.2基于属性加密的数据安全共享技术

基于属性的加密(attribute based encryption, ABE)是一种新型的加密技术,具有灵活和可扩展的细粒度访问控制特性,被广泛应用于云环境下的数据安全共享.ABE根据用户属性进行数据解密,可以有效解决数据共享的安全问题.目前,ABE可分为2种类型:基于密钥策略属性的加密(key policy attribute based encryption, KP ABE)和基于密文策略属性的密码(ciphertext policy attribute based encryption, CP ABE).在KP ABE中,密文与1组属性相关联,而密钥与访问结构相关联.相反,在CP ABE中,密文与访问结构相关联,而密钥与1组属性相关联.在这2种情况下,只有当用户的属性满足与密文相关的访问策略时,才能成功地解密密文[40].因此,CP ABE更适合于以数据为中心自我保护的云环境.

基于属性的加密技术具有高效性、动态性、灵活性和隐私性等特点,符合云环境下对数据安全共享的要求,但也存在方案的表达性不够丰富的问题,此外随着用户属性数量的增多,会带来巨大的存储和计算的负担[41].

对于基于隐私计算、区块链和云环境的数据安全共享技术,表1从关键技术、技术特点、解决的问题、技术优势以及不足进行了总结:

03

数据安全共享技术风险与挑战

3.1基于隐私计算的数据安全共享面临的风险与挑战

隐私计算为数据安全共享的发展提供了技术支撑,但依然面临以下风险:

1) 当攻击者或半诚实服务器获取到设备上传的模型参数后,可利用最新的隐私攻击手段[42-43]推测出设备数据的隐私信息.且在开放的边缘网络中,各个设备间可能会相互共谋,以窃取某一目标设备的机密数据.

2) 最新出现的一系列隐私攻击手段[44-45]证明联邦学习框架不能完全保护用户数据的隐私,例如,Bonawitz等人[46]利用生成对抗网络从用户传递的模型梯度中推测出用户的数据信息.

当前,基于隐私计算的数据安全共享技术面临的挑战可以概述为以下2个方面:

1) 效率问题.通常假设联邦学习中每个客户端参与者的本地数据是服从独立同分布(independent and identically distributed, IID)的.因为机器学习算法大都使用梯度下降法来更新模型参数,这样假设可以保证本地更新的梯度是真实梯度的无偏估计,不会严重影响FL的模型效果.而在现实世界的物联网中,数据分布通常是不平衡的,表现出非独立同分布(Non IID)特性,每个客户端设备通过自身传感器模块以及不同的使用频率来生成自己的数据集.Non IID分布特性会使局部模型权重发散,尤其是在横向联邦学习的训练过程中.最终,共享的全局模型与理想模型之间的差异不断增大,从而减缓收敛速度,恶化学习性能,影响模型训练效率.

2) 潜在安全问题.传统联邦学习系统为中心式架构,其数据信息流是不对称的,容易触发某些设备的好奇心导致单点故障和隐私泄露问题.其次,联邦学习分布式模型训练过程是完全自治化的也极易引发设备节点的恶意行为[47].

3.2基于区块链的数据安全共享面临的风险与挑战

由于在共识阶段会将交易信息广播到整个区块链网络,所有节点都公开可见,使得基于区块链的数据安全共享面临以下风险:

1) 区块链是一个公共账本,恶意节点能够获得所有的账本数据,进而进行更加深入的数据分析得到用户的身份信息或一些敏感的数据;即便数据能够以密文形态传播,仍然存在着被分析破解的风险.

2) 使用区块链技术进行数据安全共享,能够一定程度上解决控制中心单点化问题、授权机构不信任问题和多用户之间的串谋攻击问题.但是由于多授权机构各自拥有属性私钥,容易产生密钥泄露风险.

当前,基于区块链的数据安全共享面临的挑战可以概述为以下4个方面:

1) 区块链的效率问题.效率是基于区块链的数据安全共享方案是否实用的关键因素.区块链的效率问题需要从理论和实践2个方面进行考虑.理论上,根据CAP理论[48],需要对技术的一致性和可用性进行平衡;而根据PACEL权衡[49]的理论,需要在一致性和延迟之间找到平衡.从实践角度看,基于区块链的数据安全共享涉及共识协议、网络优化、算法优化等多方面的问题.

2) 数据管控的安全闭环问题.数据管控是当前区块链在数据安全共享中重要的应用方向.区块链本身是一个被动式的账本,无法证明源头数据的可信性.例如,区块链只能够保证这些上传的数据不会被篡改,但是无法判断其真实性.

3) 隐私泄露问题.区块链是一个公开的账本,存在着隐私泄露问题.在基于区块链的数据安全共享中,区块链通常作为分布式的可信第三方或者激励层,参与者有可能通过分析数据账本挖掘其中的隐私数据.

4) 区块链基础设施安全.区块链基础设施本身的安全至关重要,如果区块链平台自身带来更大的安全隐患和威胁,那么将其应用于数据安全共享的研究便失去意义.

3.3基于云环境的数据安全共享面临的风险与挑战

以下从数据安全风险与应用安全风险2方面阐述基于云环境的数据安全共享面临的风险:

1) 云用户将各种需要保存的隐私数据上传存储到云服务器中,由于管理权和所有权的分离,数据所有者失去了对自身数据的监管,而云服务提供商可能存在内部人员威胁会窥探存储的数据信息,甚至丢失用户的数据,或者云服务提供商自身安全防御机制不强,导致存储的数据容易受到越权访问或遭到恶意攻击,从而泄露用户的隐私信息.

2) 当前浏览器已经成为普遍使用的云服务应用的客户端,但是软件漏洞普遍存在于用户的浏览器中,使得终端用户被攻击的风险增加,进而影响云环境下的应用安全.

当前,基于云环境的数据安全共享技术挑战可以概括为以下3个方面:

1) 隐私保护问题.一方面,在用户加入到数据共享群组后,其身份信息很容易暴露于云服务器和恶意攻击者.另一方面,无条件的身份隐私可能招致隐私信息的滥用,如一个恶意用户可以利用发布虚假信息让系统暴露其他用户的身份信息.

2) 用户管理问题.一个数据共享群组内有很多用户,需要避免非法用户对系统的破坏,即需要控制用户对云服务器的访问.

3) 数据使用问题.云服务器中存储的数据量庞大,而且数据是以加密形式存储的.一个合法的用户需要利用自己有限的存储空间和计算能力来定位所需要数据,这是一个极具挑战性的问题.

04

数据安全共享技术在能源电力领域的应用

在现代电力系统向绿色能源和碳中和排放目标的发展背景下,许多现有数据共享问题甚至挑战需要新的技术解决方案.分布式发电技术的发展赋予了消费者生产能源并将其转化为“生产者”的能力,这一转变将提高能源效率,为实现低碳的未来铺平道路.然而,它也对系统操作带来重大挑战,比如对不稳定的可再生能源发电的备份的浪费,以及难以预测的存在利益冲突和隐私问题的生产企业的行为.近年来,去中心化区块链技术被应用于解决电力系统中的这些问题,区块链作为目前主流的数据安全共享技术,由于其加密、防篡改、分散性和不可变性的特点,结合隐私计算与云存储等其他技术手段,将其应用于电力系统领域,可以保证电力信息的安全性和电力市场的透明度,提高电力系统的管理效率.

4.1数据安全共享技术在能源电力交易中的应用

P2P能源共享[50]是能源交易的一个分支,这个场景中考虑了生产者的观点,同时确保系统安全有效地运行.P2P共享在降低峰值需求、运营成本、提高可靠性等方面也有利于电网运行.

区块链系统为消费者提供了一个高效的点对点交易过程.点对点拓扑会自动处理这些数据,并将其存储在公共分类账上,其中所有副本都在区块链网络上反映.文献[51]为基于私有区块链的本地能源市场的消费者提出了一个去中心化的市场平台,中心平台不需要管理本地能源交易,交易参与情况将被评估并广播给其他用户.文献[52]讨论了基于区块链的去中心化能源灵活性市场,在城市配电系统运营商的帮助下,对该方案进行了验证,结果表明,该方案可以使小规模生产商能够以P2P的方式进行交易,提高了负荷调制的灵活性.文献[53]建立了一个有效的点对点能源区块合约市场,为用户提供任意时间间隔交换能源的方案,目标是最大化合同量,同时确保所有用户的经济盈利能力,此外还结合了安全多方计算技术基于乱码电路的价格比较机制,以实现价格比较而不向其他用户泄露任何个人用户的数据,以保护隐私.

4.2数据安全共享技术在电力物联网中的应用

随着智能电网及组件的发展,物联网有望以高效、可靠和更智能的方式使这些组件进行交互.但由于电力和通信基础设施之间的相互依赖,包括假冒、数据篡改、过度行为、授权、隐私问题和网络攻击等问题开始出现.

研究人员[54]通过区块链管理物联网设备,提出了一种能够远程控制和配置物联网设备的系统.该系统在以太坊中将公钥、私钥保存在每个物联网设备上.作者认为,使用以太坊是必要的,因为它允许编写自己的代码,以便在网络之上运行.文献[55]建议使用以太坊智能合约来存储由智能电表和手机等物联网设备产生的数据,利用以太坊的智能合约控制电力的使用.文献[56]制定了一个云边缘协作资源分配框架,通过联合优化卸载决策、块间隔和传输功率,其目的是最小化系统能量和延迟的消耗开销.文献[57]创新性地将安全多方计算引入到电力物联网系统的分布式优化中,制定了具有线性化网络模型的多个互连能源中心的标准化模型,提出了一种隐私保护的分布式最优能量流算法.

4.3数据安全共享技术在电动汽车中的应用

电动汽车数量的激增带来了一系列问题,如充电基础设施的建设、充电模式的选择以及充电交易过程中的安全问题.研究人员建议将电动汽车充电系统与区块链技术相结合,以找出低成本和最佳位置的电动汽车充电站,同时确保隐私和系统安全.

Hua等人[58]提出了一种基于分布式区块链系统的电池交换机制,在该机制中,电池信息存储在区块链中,智能合约将自动完成支付过程,包括差价补偿.Kim等人[59]提出了一种基于区块链技术的轻量级移动充电系统,该系统使用SPV技术,节点只需下载区块链报头来验证事务是否存在,从而减少了终端的存储空间和负担.文献[60]提出了一种基于区块链的电动汽车充电预约方案,以实现最优定价,其主要目的是保护电动汽车和充电站之间的数据交易,使用5G通信信道以确保超低延迟和极高的可靠性,使用双重拍卖机制优化电动汽车和充电站的收益.文献[61]使用联邦学习预测电动汽车网络能源需求,他们从客户端服务器(CS)方面考虑,其中一个中央CS提供商收集所有CS信息并执行学习过程.为了提高其模型性能,学习模型建立在 CSs 分组算法的基础上,可以提高预测的准确性,并最小化通信开销.

4.4数据安全共享技术在电费结算中的应用

区块链技术在电费结算中的应用可以有效实现信息流、能量流和控制流相结合,简化结算流程,提高电费结算效率.

文献[62]提出了一种轻量级双区块链隐私保护和共享解决方案,并为智能电网定价系统设计了一种轻量级分布式云存储架构,该方案具有延迟时间低、响应时间短、安全性高等特点.文献[63]提出了一种基于区块链分布式共识的混合计费和收费框架,验证结果表明该方案可以保护用户隐私,为用户提供信用共享功能.

数据安全共享技术尤其是区块链技术,在能源电力领域的应用还处于起步阶段,存在一系列问题亟待解决,如区块链技术的安全性和存储容量与电力系统的适应性等.但区块链技术在能源电力领域的应用前景十分广阔,除了上述应用,区块链在微电网建设、电网管理、虚拟电厂、绿色证书交易等方面也具有很好的应用价值,需要结合电力系统与区块链的特点进行进一步的探索.

05

总结与展望

本文对数据安全共享技术的发展与其在能源电力领域应用的研究进展进行了相关综述.分析了基于区块链、联邦学习、云计算等数据安全共享技术的重要发展路径,介绍了数据安全共享领域内关键技术的组成部分,总结了数据安全共享技术目前存在的风险与挑战,展示了能源电力领域中数据安全共享技术的典型应用场景.

随着新型电力系统建设的推进,未来能源电力数据流通与协同应用将面临更多样化、复杂化的场景.因此,针对数据安全共享在能源电力领域的发展,还有以下方向值得进一步研究:1)基于零信任构建无边界新型电力系统安全防护体系,探索数据安全共享的实现路径.随着安全事件层出不穷,网络结构模式的发展,零信任无边界化的安全架构将会被广泛应用,在这种新的动态防护体系与电力传统边界防护架构相结合模式下,目前的数据共享技术方案如何适应动态访问的控制安全机制.2)基于可信计算技术的体系中探索自主可控的数据安全共享技术.推动国密算法应用实施是国家安全的长远战略措施,有助于摆脱对国外技术的过度依赖.现阶段国产密码在电力数据的安全共享方面应用不足,缺乏有效的数据安全共享技术.因此,如何在保护隐私的前提下进行电力数据的安全可靠共享,最大化实现电力数据价值,是未来电力系统亟需解决的重要问题.3)基于不同云化场景,探索多云场景智能数据安全共享方案.针对电力系统中实时的海量数据和不同业务需求,未来电力领域内各系统将会出现采用云网协同、云边协同、云端协同和多云混合等不同复杂场景,考虑不同数据安全共享技术的特点以及能源电力场景的特定需求,研究如何智能自动适配不同的数据安全共享方案,构建云化的新型电力系统信息安全自适应体系.

项目基金:国家电网有限公司大数据中心科技项目(SGSJ0000NYJS2200041)

作者简介:

余晗,硕士,工程师.主要研究方向为区块链、能源互联网、大数据.

梁音,硕士研究生.主要研究方向为区块链、数据安全

宋继勐,硕士,高级工程师.主要研究方向为大数据、区块链、电碳核算方法学体系.

李何筱,硕士研究生.主要研究方向为深度强化学习、网络安全

奚溪,硕士研究生.主要研究方向为网络安全

原洁璇,硕士研究生.主要研究方向为区块链、电力

(本文刊载在《信息安全研究》2023年 第9卷 第3期)

【参考文献】

[1]孟丹. 区块链背景下的数据安全共享机制研究[J]. 企业科技与发展, 2021 (10): 52-54

[2]潘兰芬.大数据时代统计数据共享的分析[J]. 财经界,2019(14):157-158

[3]McMahan B, Moore E, Ramage D, et al. Communicationefficient learning of deep networks from decentralized data[C]//Proc of Artificial Intelligence and Statistics. Brazil: Federal University of Pernambuco, 2017: 1273-1282

[4]Xu L, Wu X, Zhang X. CL PRE: A certificateless proxy reencryption scheme for secure data sharing with public cloud[C]//Proc of the 7th ACM Symp on Information, Computer and Communications Security. New York: ACM, 2012: 87-88

[5]Elhoseny M, Abdelaziz A, Salama A S, et al. A hybrid model of Internet of things and cloud computing to manage big data in health services applications[J]. Future Generation Computer Systems, 2018, 86: 1383-1394

[6]王岽. 基于云服务的远程医疗数据共享系统设计与实现[D]. 石家庄: 河北科技大学, 2020

[7]王战红, 姚瑶, 张文, 等. Oracle Database 11g实用教程: 计算机基础与实训教材系列[M]. 北京: 清华大学出版社, 2014

[8]Ng W S, Ooi B C, Tan K L, et al. Peerdb: A P2Pbased system for distributed data sharing[C]//Proc of the 19th Int Conf on Data Engineering. Piscataway, NJ: IEEE, 2003: 633-644

[9]Jonathan M, Anna Q, Daniel G, et al. Dataclay: A distributed data store for effective interplayer data sharing[J]. Journal of Systems and Software, 2017, 131: 129-145

[10]Nakamoto S. Bitcoin: A peertopeer electronic cash system[J/OL]. 2008[2023-02-05]. http://www.bitcoin.org/bitcoin.pdf

[11]Swan M. Blockchain: Blueprint for a New Economy[M]. Sebastopol: O’Reilly Media, Inc, 2015

[12]Sun J, Yan J, Zhang K Z K. Blockchainbased sharing services: What blockchain technology can contribute to smart cities[J]. Financial Innovation, 2016, 2(1): 19

[13]McConaghy T, Marques R, Muller A, et al. Bigchaindb: A scalable blockchain database[J/OL].2016 [2023-02-05]. https://www.bigchaindb.com/whitepaper/bigchaindb whitepaper.pdf

[14]Zikratov I, Kuzmin A, Akimenko V, et al. Ensuring data integrity using blockchain technology[C]//Poc of the 20th Conf of Open Innovations Association(FRUCT). StPetersburg, Russia: TRIK Studio, 2017: 534-539

[15]Shafagh H, Burkhalter L, Hithnawi A, et al. Towards blockchainbased auditable storage and sharing of IoT data[C]//Proc of the 2017 Conf on Cloud Computing Security Workshop. New York: ACM, 2017: 45-50

[16]Muzammal M, Qu Q, Nasrulin B. A blockchain database application platform[J]. ArXiv preprint, arXiv:1808.05199, 2018

[17]张超, 李强, 陈子豪, 等. Medical chain: 联盟式医疗区块链系统[J]. 自动化学报, 2019, 45(8): 1495-1510

[18]AlZahrani F A. Subscriptionbased datasharing model using blockchain and data as a service[J]. IEEE Access, 2020, 8: 115966-115981

[19]Elayan H, Aloqaily M, Guizani M. Deep federated learning for IoTbased decentralized healthcare systems[C]//Proc of 2021 Int Wireless Communications and Mobile Computing (IWCMC). Piscataway, NJ: IEEE, 2021: 105109

[20]Yang H, Bai Y, Zou Z, et al. Research on the security sharing model of power grid data based on federated learning[C]//Proc of the 5th IEEE Information Technology, Networking, Electronic and Automation Control Conf(ITNEC). Piscataway, NJ: IEEE, 2021: 1566-1569

[21]Qu Y, Gao L, Luan T H, et al. Decentralized privacy using blockchainenabled federated learning in fog computing[J]. IEEE Internet of Things Journal, 2020, 7(6): 5171-5183

[22]Chai H, Leng S, Chen Y, et al. A hierarchical blockchainenabled federated learning algorithm for knowledge sharing in Internet of vehicles[J]. IEEE Trans on Intelligent Transportation Systems, 2020, 22(7): 39753986

[23]Bonawitz K, Eichner H, Grieskamp W, et al. Towards federated learning at scale: System design[J]. arXiv preprint, arXiv:1902.01046, 2019

[24]Yuan Xiaoming, Chen Jiahui, Zhang Ning, et al. A federated bidirectional connection broad learning scheme for secure data sharing in Internet of vehicles[J]. China Communications, 2021, 18(7): 117-133

[25]Yang Q, Liu Y, Chen T, et al. Federated machine learning: Concept and applications[J/OL]. 2019 [2023-02-05]. https://arxiv.org/pdf/1902.04885v1

[26]Ghimire B, Rawat D B. Recent advances on federated learning for cybersecurity and cybersecurity for federated learning for Internet of things[J]. IEEE Internet of Things Journal, 2022, 9(11): 82298249

[27]Murshed M G S, Murphy C, Hou D, et al. Machine learning at the network edge: A survey[J]. ACM Computer Survey, 2022, 54(8): 137

[28]周传鑫. 面向联邦学习的数据安全共享关键技术研究[D]. 郑州: 战略支援部队信息工程大学, 2022

[29]Arcolezi H H, Couchot J F, Al Bouna B, et al. Random sampling plus fake data: Multidimensional frequency estimates with local differential privacy[C]//Proc of the 30th ACM Int Conf on Information & Knowledge Management. New York: ACM, 2021: 4757[30]Wang N, Xiao X K, Yang Y, et al. Collecting and analyzing multidimensional data with local differential privacy[C]//Proc of the 35th IEEE Int Conf on Data Engineering (ICDE). Piscataway, NJ: IEEE, 2019: 638-649

[31]Xi P, Zhang X, Wang L, et al. A review of blockchainbased secure sharing of healthcare data[J]. Applied Sciences, 2022, 12(15): 7912

[32]刘明达, 陈左宁, 拾以娟, 等. 区块链在数据安全领域的研究进展[J]. 计算机学报, 2021, 44(1): 1-27

[33]Cheng X, Chen F, Xie, D, et al. Design of a secure medical data sharing scheme based on blockchain[J/OL].Journal of Med System, 2020[2023-02-05]. https://doi.org/10.1007/s10916-019-1468-1

[34]Xu Hongbiao, Qian He, Xuecong Li, et al. BDSSFA: A blockchainbased data security sharing platform with finegrained access control[J]. IEEE Access, 2020, 8: 87552-87561

[35]Zhong C, Liu K, Liang Z, et al. Research on data security sharing in blockchain: Challenges and prospects[C]//Proc of 2022 IEEE Int Conf on Electrical Engineering, Big Data and Algorithms (EEBDA). Piscataway, NJ: IEEE, 2022: 1322-1327

[36]Kamara S, Lauter K. Cryptographic cloud storage[C]//Proc of the 14th Int Conf on Financial Cryptograpy and Data Security (FC’10). Berlin: Springer, 2010: 136-149

[37]Oualha N, Roudier Y. Reputation and audits for selforganizing storage[C]//Proc of the Workshop on Security in Opportunistic and Social Networks. New York: ACM, 2008: 110

[38]Emil S, Marten V D, Ari J, Alina O. Iris: A scalable cloud file system with efficient integrity checks[C]//Proc of ACSAC. New York: ACM, 2012: 229-238

[39]Wang Q, Wang C, Ren K, et al. Enabling public auditability and data dynamics for storage security in cloud computing[J]. IEEE Trans on Parallel and Distributed Systems, 2011, 22(5): 847-859

[40]张戈, 华蓓. 云存储环境下基于时释性加密的CP ABE方案[J]. 计算机系统应用, 2021, 30(1): 45-53

[41]Bonatti P,Samarati P. A uniform framework for regulating service access and information release on the web [J]. Journal of Computer Security, 2002, 10 (3): 241-271

[42]Fredrikson M, Jha S, Ristenpart T. Model inversion attacks that exploit confidence information and basic countermeasures[C]//Proc of the 22nd ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2015: 1322-1333

[43]Tramèr F, Zhang F, Juels A, et al. Stealing machine learning models via prediction apis[C]//Proc of the 25th USENIX Security Symp. Berkeley, CA: USENIX Association, 2016: 601-618

[44]Shokri R,Stronati M, Song C, et al. Membership inference attacks against machine learning models[C]//Proc of 2017 IEEE Symp on Security and Privacy (SP). Piscataway, NJ: IEEE, 2017: 3-18

[45] Liu X, Li H, Xu G, et al. Adaptive privacypreserving federated learning[J]. PeertoPeer Networking and Applications, 2020, 13(6): 2356-2366

[46]Bonawitz K, Ivanov V, Kreuter B, et al. Practical secure aggregation for privacypreserving machine learning[C]//Proc of the 2017 ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2017: 1175-1191

[47] Horvath S, Ho C Y, Horvath L, et al. Natural compression for distributed deep learning[J]. arXiv preprint, arXiv:1905.10988, 2019

[48]Gilbert S, Lynch N. Perspectives on the CAP Theorem[J]. Computer, 2012, 45(2): 30-36

[49]Abadi D. Consistency tradeoffs in modern distributed database system design: CAP is only part of the story[J]. Computer, 2012, 45(2): 37-42

[50]Zheng S, Jin X, Huang G, et al. Coordination of commercial prosumers with distributed demandside flexibility in energy sharing and management system[J/OL]. Energy, 2022 [2023-02-05]. https://doi.org/10.1016/j.energy.2022.123634

[51]Mengelkamp E, Notheisen B, Beer C, et al. A blockchainbased smart grid: Towards sustainable local energy markets[J]. Computer ScienceResearch and Development, 2018, 33(1/2): 207-214

[52]Antal C, Cioara T, Antal M, et al. Blockchain based decentralized local energy flexibility market[J]. Energy Report, 2021, 7: 5269-5288

[53]Mu C, Ding T, Sun Y, et al. Energy blockbased peertopeer contract trading with secure multiparty computation innanogrid[J]. IEEE Trans on Smart Grid, 2022, 13(6): 4759-4772

[54]Huh S, Cho S, Kim S. Managing IoT devices using blockchain platform[C]//Proc of the 19th Int Conf on Advanced Communication Technology (ICACT). Piscataway, NJ: IEEE, 2017: 464-467

[55]Lao L, Li Z, Hou S, et al. A survey of IoT applications in blockchain systems[J]. ACM Computer Survey, 2020, 53(1): 1-32

[56]Li M, Pei P, Yu F R, et al. Cloudedge collaborative resource allocation for blockchainenabled Internet of things: A collective reinforcement learning approach[J]. IEEE Internet of Things Journal, 2022, 9(22): 23115-23129

[57]Si F, Zhang N, Wang Y, et al. Distributed optimization for integrated energy systems with secure multiparty computation[J/OL]. IEEE Internet of Things Journal, 2022 [2023-02-05]. https://doi.org/10.1109/JIOT.2022.3209017

[58]Song H, Zhou E, Pi B, et al. Apply blockchain technology to electric vehicle battery refueling[C]//Proc of Hawaii Int Conf on System Sciences. 2018: 4494-4502

[59]Kim N, Kang S M, Hong C S. Mobile charger billing system using lightweight Blockchain[C] //Proc of the 19th AsiaPacific Network Operations and Management Symposium (APNOMS). 2017: 374-377

[60]Tanwar S, Kakkar R, Gupta R, et al. Blockchainbased electric vehicle charging reservation scheme for optimum pricing[J]. International Journal of Energy Research, 2022, 46(11): 14994-15007

[61]Saputra Y M, Hoang D T, Nguyen D N, et al. Energy demand prediction with federated learning for electric vehicle networks[J]. arXiv preprint, arXiv:1909.00907, 2019[62]Li K, Yang Y, Wang S, et al. A lightweight privacypreserving and sharing scheme with dualblockchain for intelligent pricing system of smart grid[J]. Computer Security, 2021, 103(5): 102189-102201

[63]Daghmehchi M, Ghorbani A. HyBridge: A hybrid blockchain for privacypreserving and trustful energy transactions in InternetofThings platforms[J/OL]. Sensors, 2020 [2023-02-05]. https://doi.org/10.3390/s20030928

[6] He C , Balasubramanian K , Ceyani E , et al. FedGraphNN: A Federated Learning System and Benchmark for Graph Neural Networks[J]. 2021.

[7] Chaochao C , Jun Z , Longfei Z , et al. Vertically Federated Graph Neural Network for Privacy-Preserving Node[C]. JCAI. 2022.

[8] Fu, X., Zhang, B., Dong, Y., Chen, C., & Li, J. Federated Graph Machine Learning: A Survey of Concepts, Techniques, and Applications. 2022. ArXiv, abs/2207.11812.

[9] https://github.com/DGraphXinye/DGraphFin_baseline

END

热门文章:

隐私计算头条周刊(3.13-3.19)

数据最高管理部门——国家数据局成立!

和文心一言聊一聊隐私计算,对比ChatGPT!

隐私计算领域大咖推荐,这些国内外导师值得关注

招标 | 近期隐私计算项目招标中标32(江阴智慧港口、广西壮族自治区公安厅、湛江市政务服务数据管理局、深圳信息职业技术学院等)