pass-01

1.写一个一句话木马

2.上传php文件

当我们上传php文件时 提示文件类型不正确

3.修改php后缀

通过修改php后缀为jpg

抓包再次修改成php文件

4.查看是否上传成功

页面显示图片 表示上传成功

pass-02

1.上传一个php文件

页面显示文件类型不正确

2.抓包修改

可以看到我们上传的文件类型是二进制数据类型

尝试修改文件数据类型

将数据类型改为image/jpeg

发现可以上传成功

pass-03

1.上传php文件

可以发现过滤了后缀

2.尝试黑名单绕过

在apache的配置文件中,我们可以看到php,php3这几个后缀文件可以被解析

那我们上传.php3文件 可以绕过黑黑名单 并且文件可以被解析

发现文件可以上传成功

pass-04

1.上传php文件

发现此文件不允许上传

2.查看源码

发现黑名单过滤太多

这时候就要用到.htaccess文件

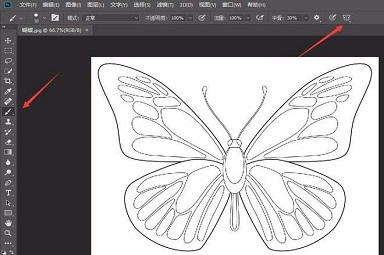

3.先创建一个.htaccess文件

文件内容为 AddType application/x-httpd-php .png

意思就是如果文件里有.png后缀的文件 他就会被接解析成php文件

先上传一个.png文件 再上传这个.htaccess文件 再访问.png文件

发现文件上传成功

pass-05

1.上传php文件

发现文件不能被上传

pass-06

1.上传php文件

2.查看源码

发现没有过滤大小写

将文件名后缀改为.phP

发现可以上传成功

pass-07

1.上传php文件

页面不允许上传

2.查看网页源码

发现过滤了大小写

尝试使用window's特性 Windows中空格和点会默认删除 不影响正常文件

3.抓包

在文件名字的地方加一个空格

发现可以上传成功

pass-08

1.上传php文件

2.查看源码

可以发现没有过滤Windows特性中的去除点的特性

3.抓包

在文件名的地方添加一个点来绕过

发现可以上传成功

pass-09

1.上传php文件

2.查看源码

发现数据流格式没有被过滤 可以尝试使用数据流绕过

3.抓包

在文件名的位置修改为数据流格式

发现可以上传成功

pass-10

1.上传php文件

2.查看源码

发现双写后缀没有被过滤 可以尝试使用Windows特性里的空格和点一起绕过

3.抓包

在文件名处修改. . 当他被过滤后 文件名刚好是5.php

发现上传成功

pass-11

1.上传php文件

发现可以上传成功 但是当我们打开图片发现php被过滤了

2.尝试双写绕过

双写后缀名绕过 将文件后缀修改为.pphphp

可以发现上传成功

pass-12

1.上传php文件

2.抓包

发现在get请求后 有一个保存路径

我们可以将上传文件保存为78.php %00 进行截断

发现可以上传成功

pass-13

1.上传php文件

2.抓包

这是post型的保存路径绕过

post里的截断符会被进行编码 所有我们需要在hex里进行截断

发现可以上传成功

pass-14

1.查看题目

发现题目让我们把一句话木马和图片绑在一起

使用copy 1.jpg/b+5.php/a shell.jpg 生成一个shell.jpg文件

2.上传生成的shell.jpg文件

可以上传成功

3.鼠标右击在新标签页打开图片

复制这个文件地址去题目给的文件包含漏洞地址进行访问即可

pass-15

这一关也是上传图片马进行绕过 具体操作同14关

pass-16

可能是环境问题 找的很多环境都无法打开这一关 所以无法做

pass-17

这一关是经过二次渲染

1.上传绑定好的图片马文件

2.右击在新标签页打开

复制文件地址 去题目给的文件包含漏洞去访问即可

3.使用工具连接

使用中国蚁剑连接

连接成功 说明上传成功

pass-18

1.上传php文件

使用抓包 无限发送数据包

2.去访问我们上传的php文件

使用抓包 无限发送这个数据包

3.可以看见上传的文件被执行

创建了一个新的php文件 他不会被过滤

pass-19

这一关和上一关一样 只是文件类型进行了限制 其他操作跟18关一样

pass-20

1.上传php文件

将保存名称改为.php. .形式进行绕过

2.可以发现上传成功