Kali Linux,全称为Kali Linux Distribution,是一个操作系统(2013-03-13诞生),是一款基于Debian的Linux发行版,基于包含了约600个安全工具,省去了繁琐的安装、编译、配置、更新步骤,为所有工具运行提供了一个稳定一致的操作系统基础,专注于网络安全、渗透测试和数字取证等领域。它的前身是BackTrack,是由Offensive Security团队维护和开发的,旨在为安全专业人士和爱好者提供强大的工具集,用于评估和提高系统的安全性。

以下是关于Kali Linux的一些重要特点和信息:

主要特点:

渗透测试工具: Kali Linux集成了众多渗透测试和安全评估工具,包括漏洞扫描、密码破解、网络侦查、恶意软件分析等工具。

更新频率: Kali Linux定期更新,以确保用户始终能够使用最新的安全工具和漏洞库。

自定义环境: 用户可以自定义Kali Linux的工作环境,添加或移除工具,以适应不同的安全测试需求。

虚拟机支持: Kali Linux提供了专门的虚拟机镜像,方便用户在虚拟环境中运行,从而实现隔离和安全性。

社区支持: Kali Linux拥有强大的社区支持,用户可以在官方社区中获取技术支持、交流经验和解决问题。

使用场景:

渗透测试: 安全专业人士可以使用Kali Linux来模拟真实的黑客攻击,评估系统的脆弱性,并提供修复建议。

网络侦查: Kali Linux提供了各种网络侦查工具,帮助用户分析网络流量、识别主机和服务等。

数字取证: 在数字取证领域,Kali Linux提供了用于恢复、分析和保护数字证据的工具。

安全研究: 安全研究人员可以使用Kali Linux来探索新的漏洞、开发新的安全工具,以及进行恶意软件分析等。

注意事项:

合法用途: Kali Linux的工具旨在用于合法和授权的用途,用户在使用时应遵循法律法规和道德准则。

学习目的: 对于初学者来说,Kali Linux提供了很多学习网络安全的机会,但需注意不要滥用工具。

更新维护: 由于Kali Linux的更新频繁,用户应保持系统和工具的最新状态,以获得最佳的安全性和功能。

Kali Linux通过vm安装流程:

准备工作:选择适合的版本

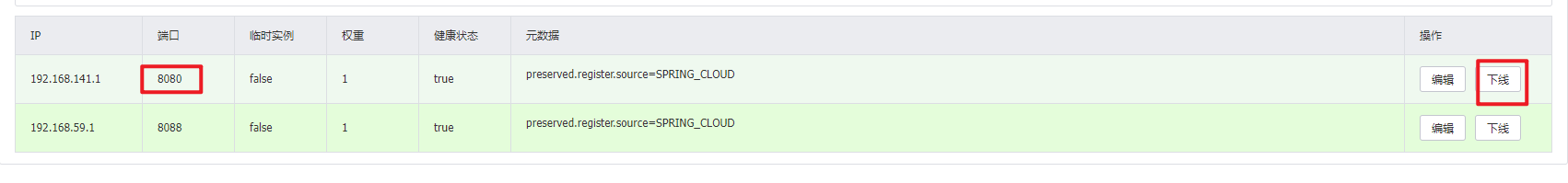

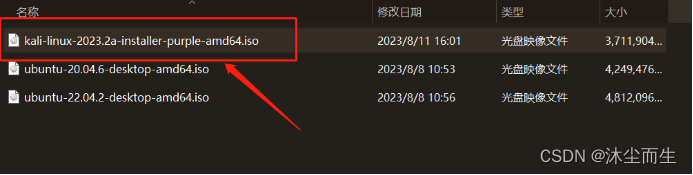

我们要选择适合自己的Kali Linux版本。官方提供了不同的版本,如Kali Linux、Kali Light、Kali ARM等,本文采用kali-linux-2023.2a-installer-purple-amd64,但是安装流程大同小异,您可以根据实际需求进行选择。

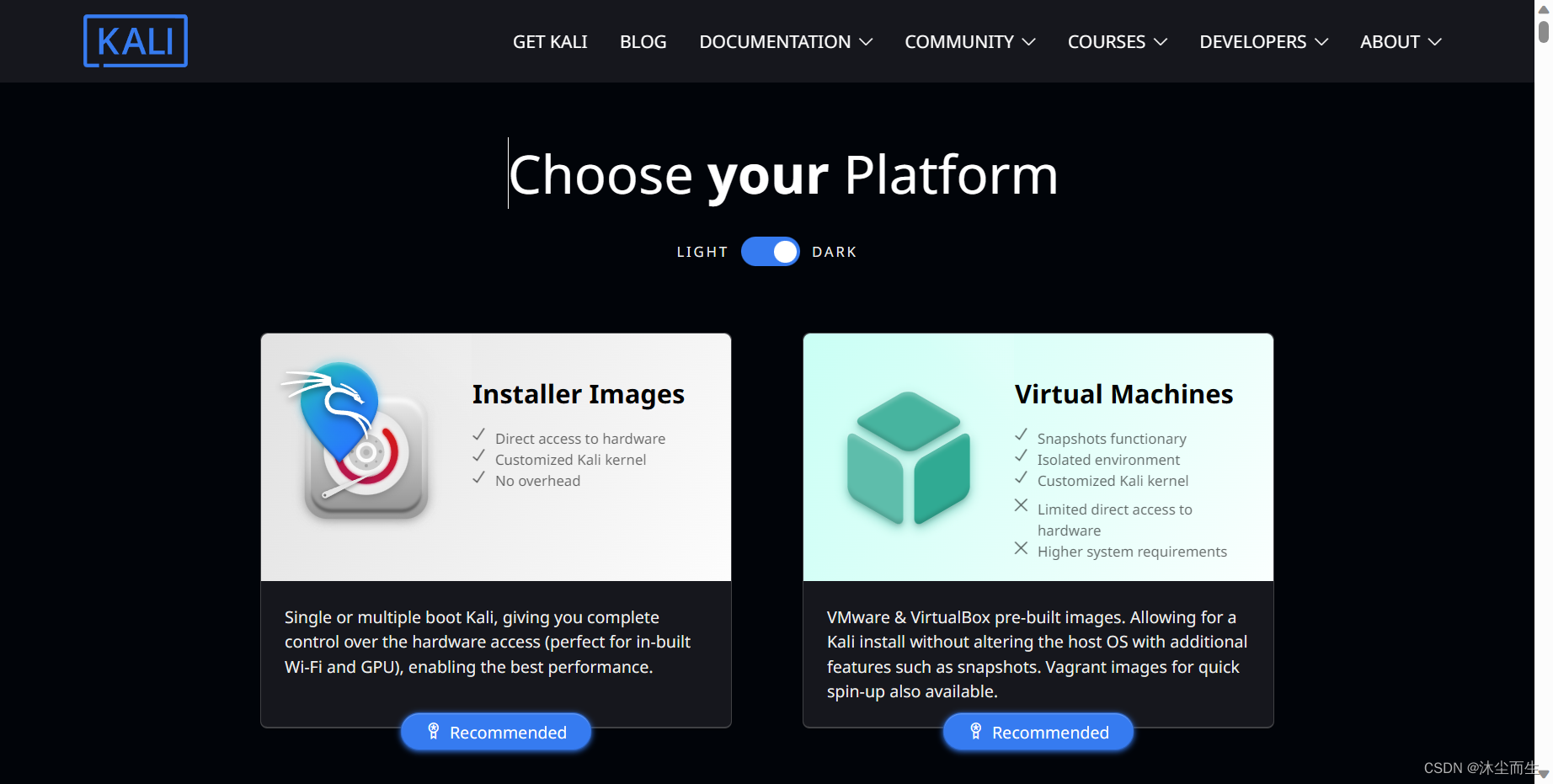

步骤一:下载Kali Linux镜像

前往Kali Linux官方网站(https://www.kali.org/downloads/)下载您选择的版本镜像文件。下载后,确保镜像文件完整且未被篡改。

步骤二:创建Kali Linux镜像

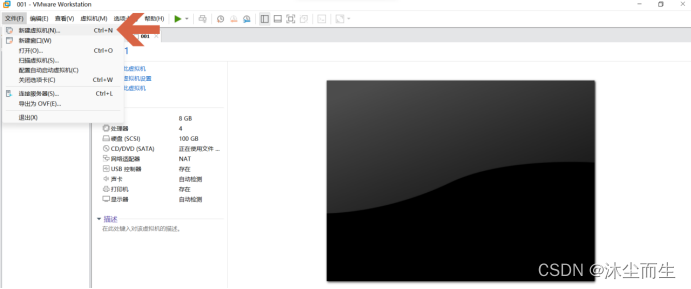

虚拟机安装教程:

点击创建新的虚拟机:

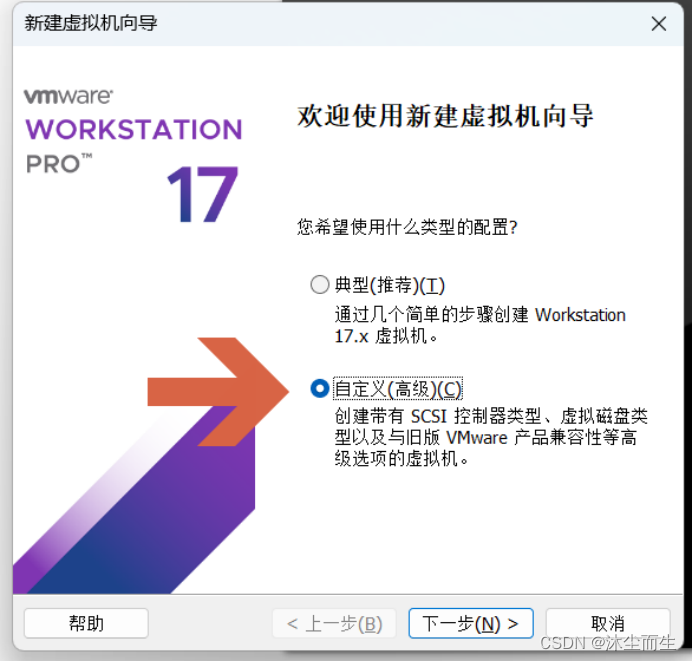

选择自定义,点击下一步:

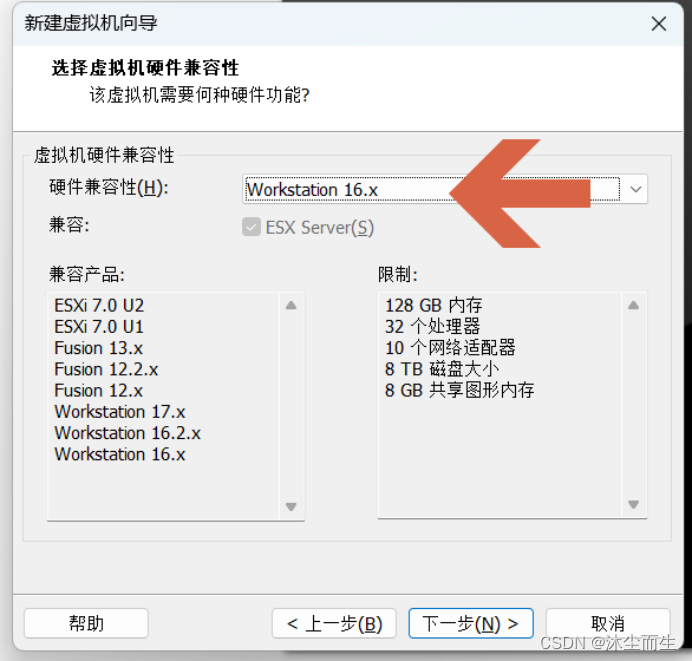

选择虚拟机硬件兼容,本文选择16.x,原则上此处限制不大,选择完成后,点击下一步:

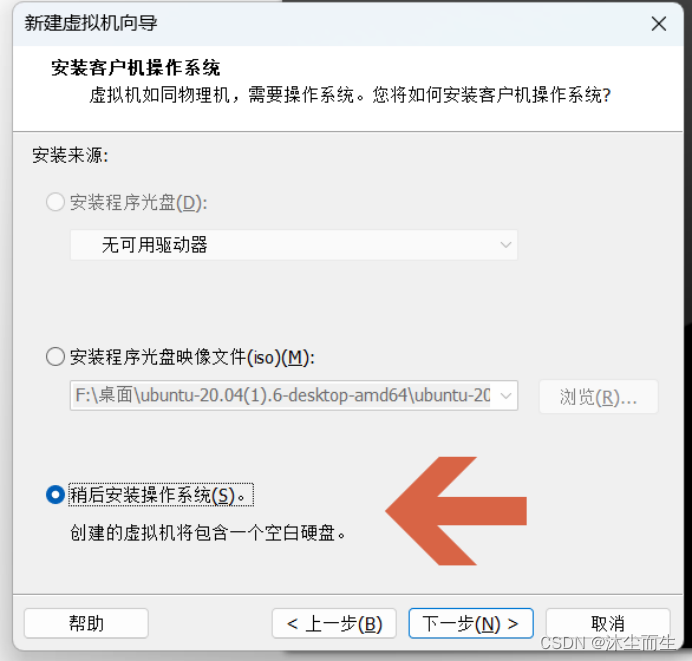

选择稍后安装操作系统,点击下一步:

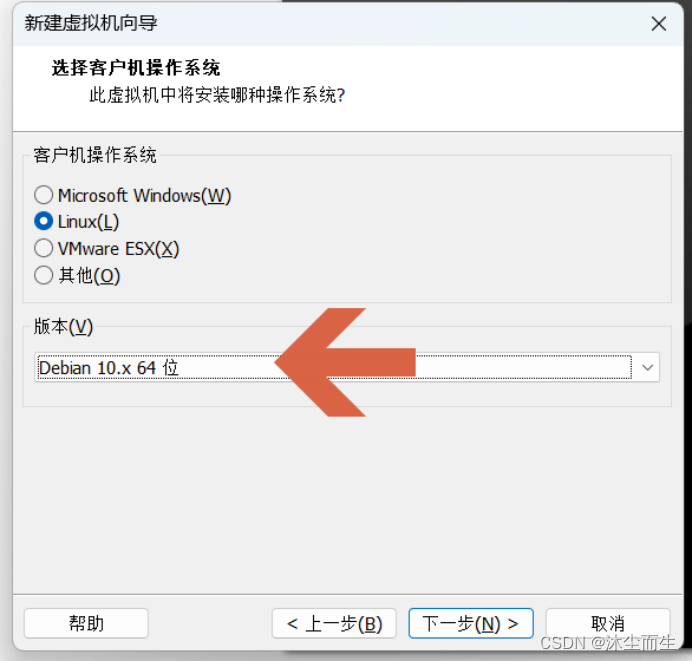

此处为客户机选择操作系统,选择Linux,版本为Debian相应版本,本文选择版本为Debian 10.x 64位,笔者实验其他版本浮动一两个也不影响,配置完成,点击下一步:

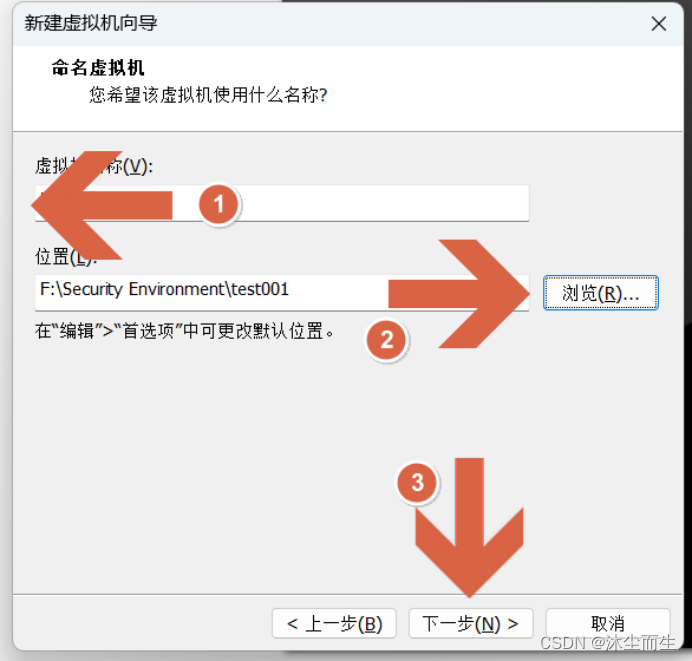

命名虚拟机名称,并选择合适位置,这里我创建的名称为kali01,配置完成,点击下一步:

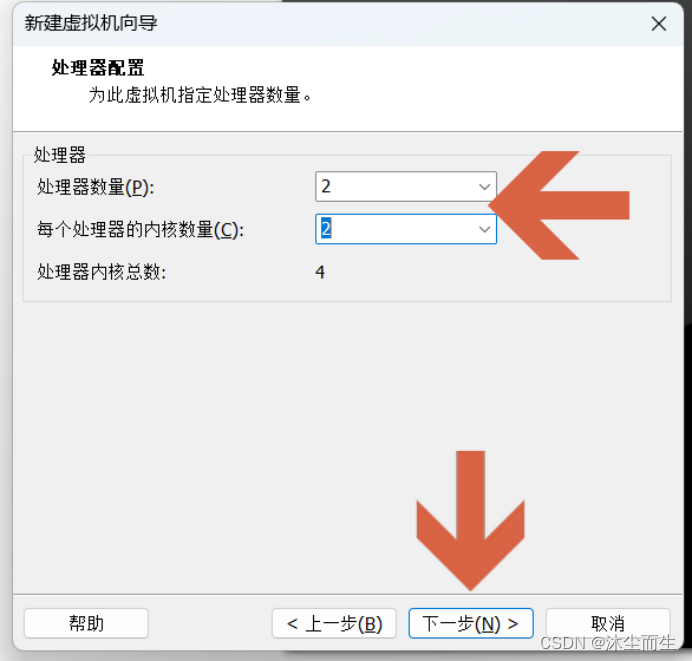

处理器配置,是具体情况而定,这里我们选择双处理器,双内核,配置完成,点击下一步:

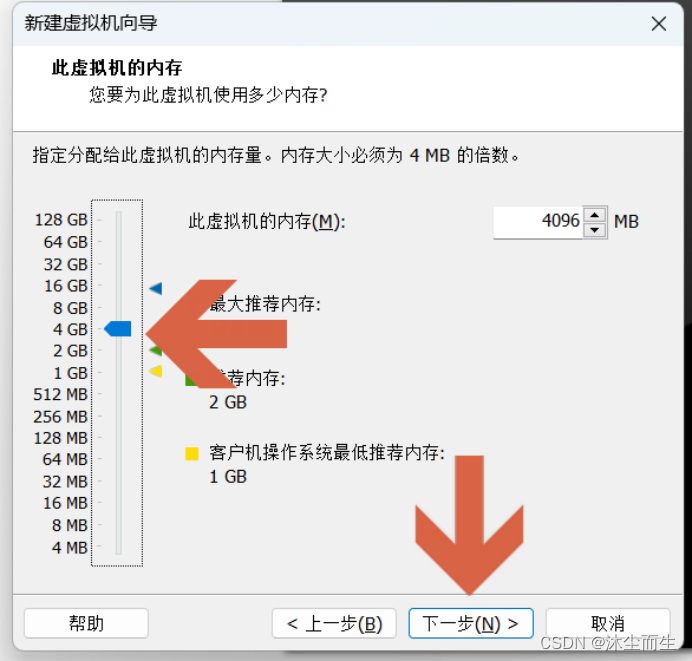

虚拟机内存,一般情况下默认即可(2G),这里我们选择4G,配置完成,点击下一步:

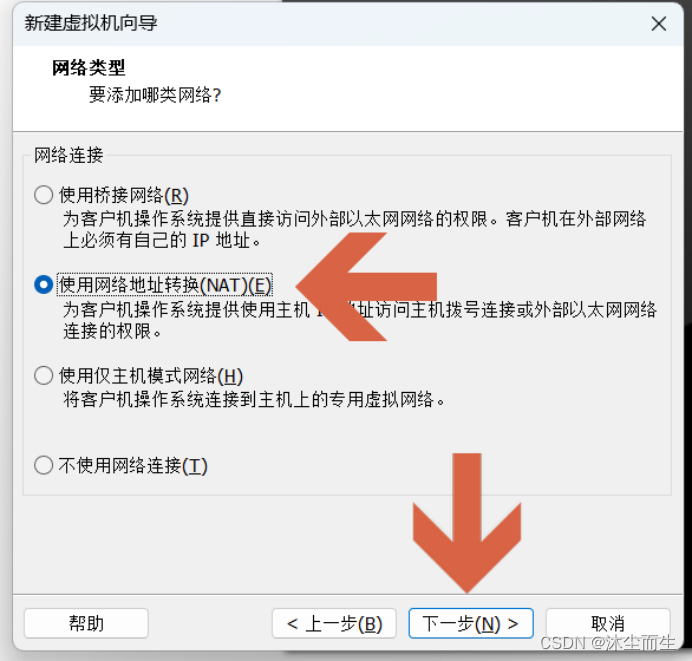

网络类型选择,使用网络地址转换(NAT),配置完成,点击下一步:

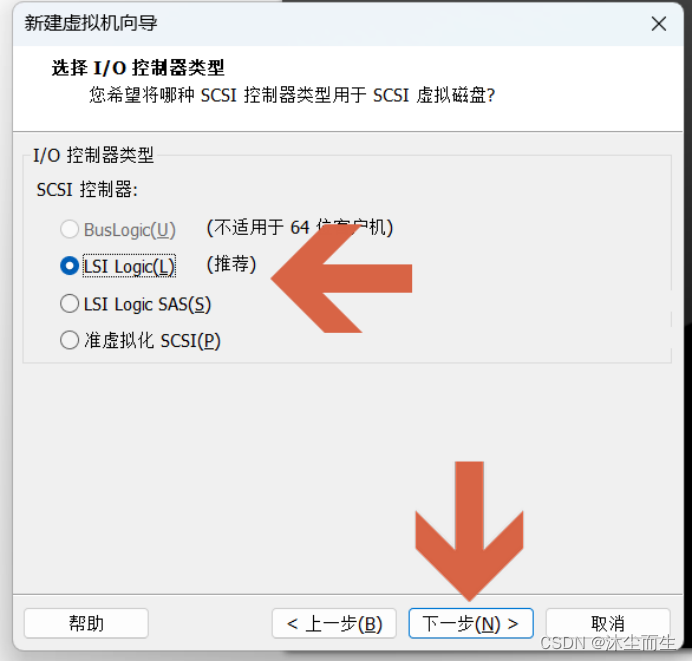

I/O控制类类型,按推荐,默认即可,配置完成,点击下一步:

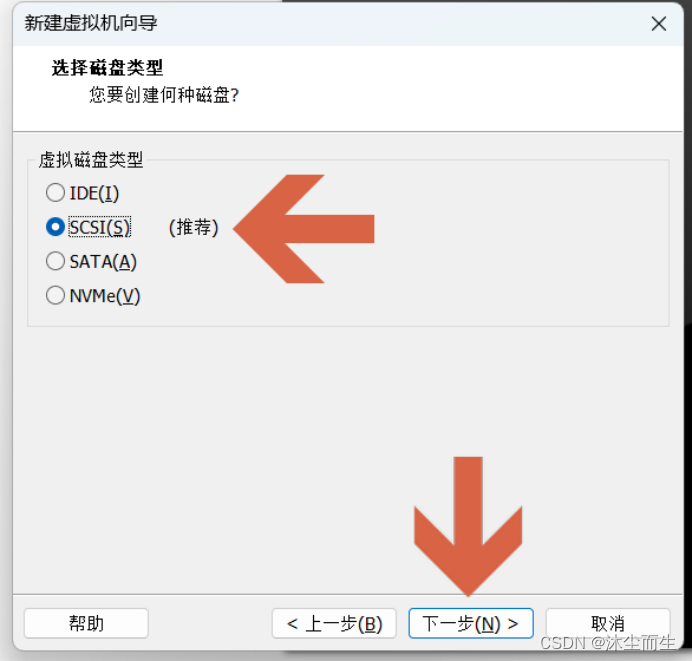

磁盘类型,按推荐,默认即可,配置完成,点击下一步:

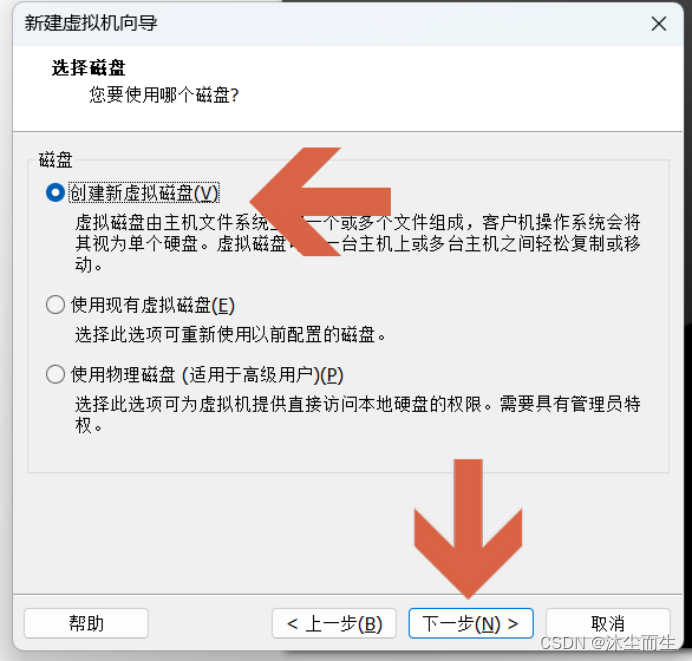

我们创建新的虚拟磁盘,配置完成,点击下一步:

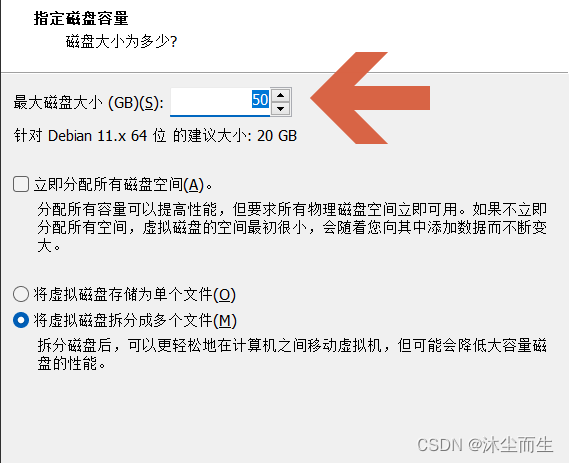

视情况而定,给予适当空间,这里我们的设置50G,配置完成,点击下一步:

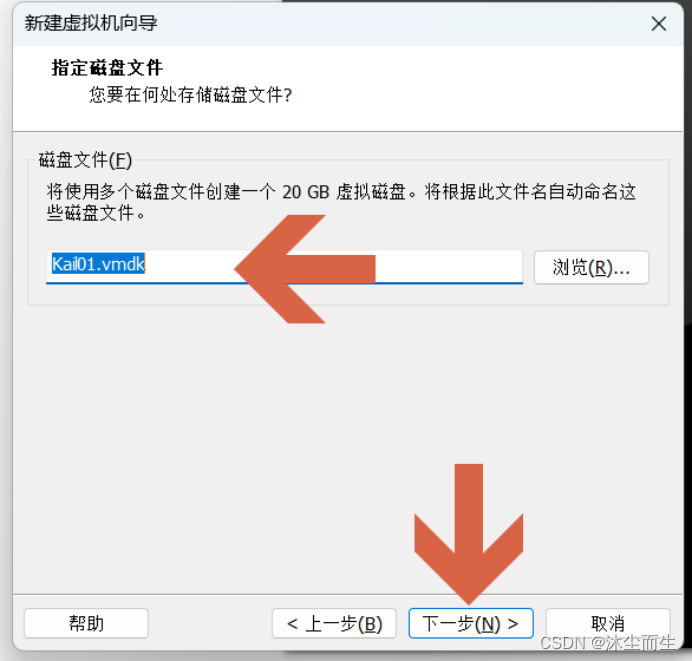

默认即可,点击下一步:

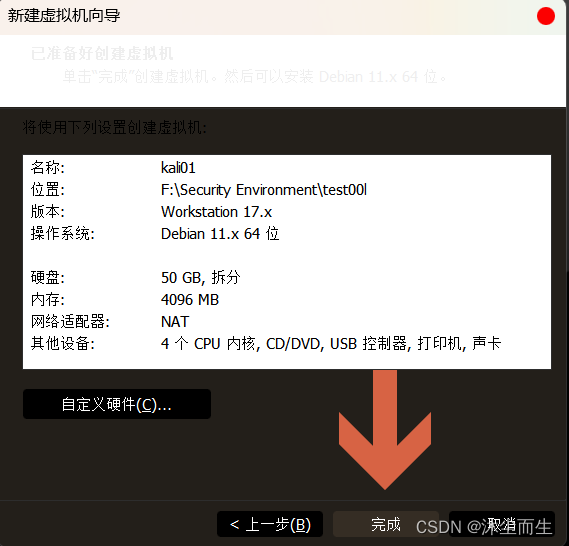

新建虚拟机向导结束,检查一下配置,没有问题,点击完成:

步骤三:引导安装

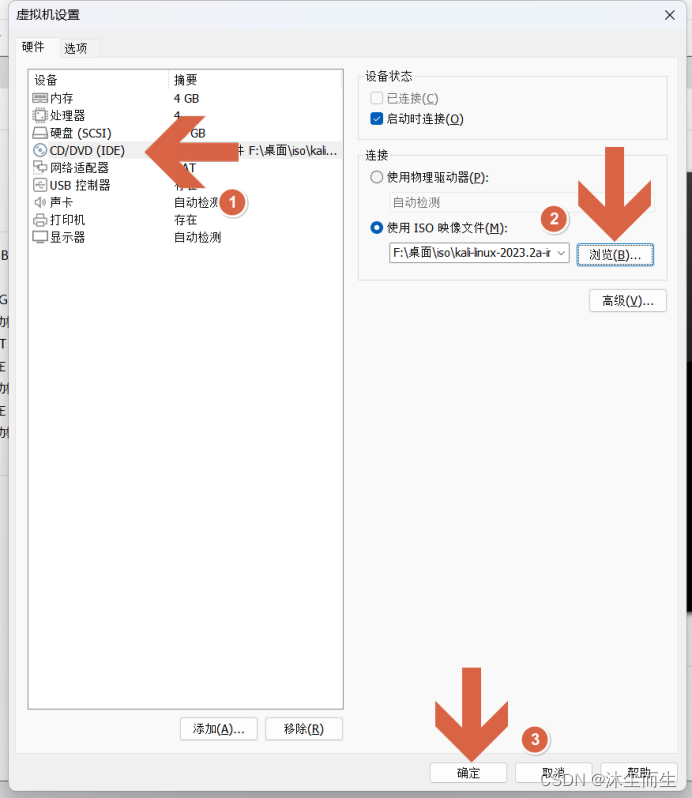

点击编辑虚拟机设置,配置完成,点击下一步:

进入内页面,我们点击CD/DVD,选择连接中的:使用ISO映像文件,定位到我们上面下载的文件,配置完成,点击确定:

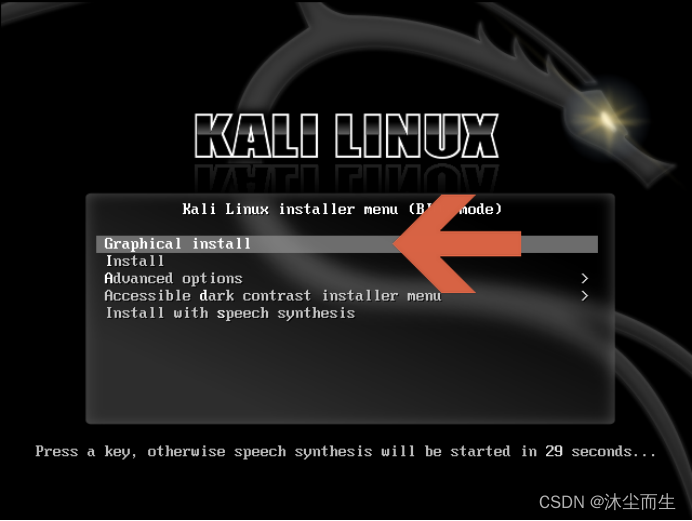

点击开启此虚拟机,等待即可:

鼠标点击内屏,选择第一个,回车即可;

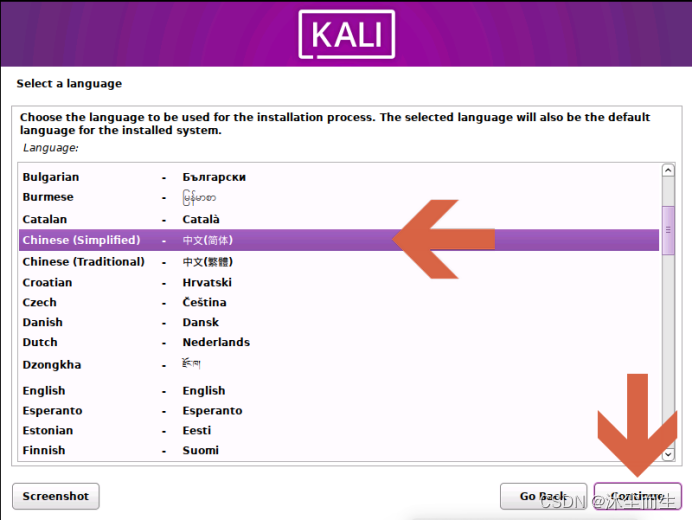

Language选择Chinese,中文简体,配置完成,点击continue:

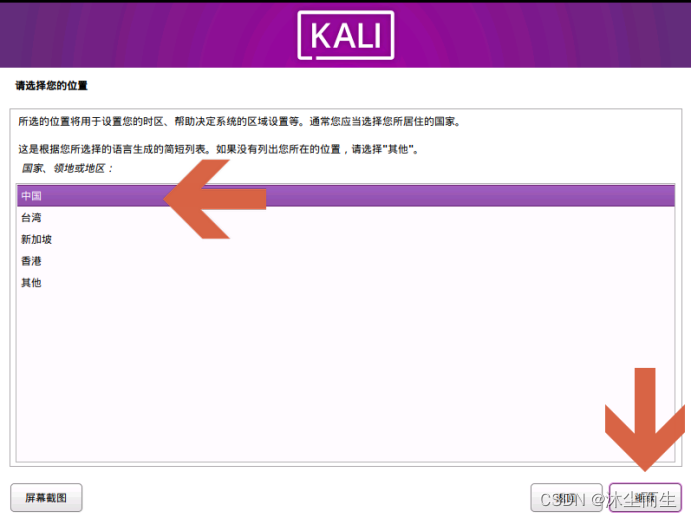

选择中国,配置完成,点击继续;

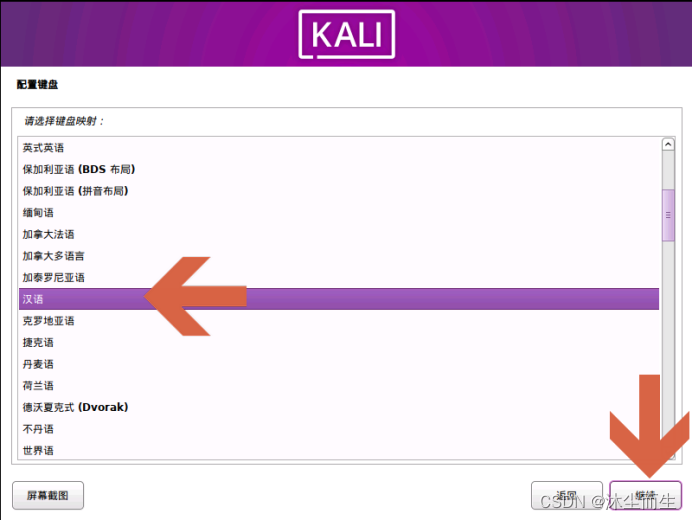

键盘选择汉语,点击继续;

设置主机名,这里我们依然填Kali01,配置完成,继续:

密码根据个人需求,我设置简单一点,123456,配置完成,继续:

填写域名:可空也可填,一般默认即可,配置完成,继续:

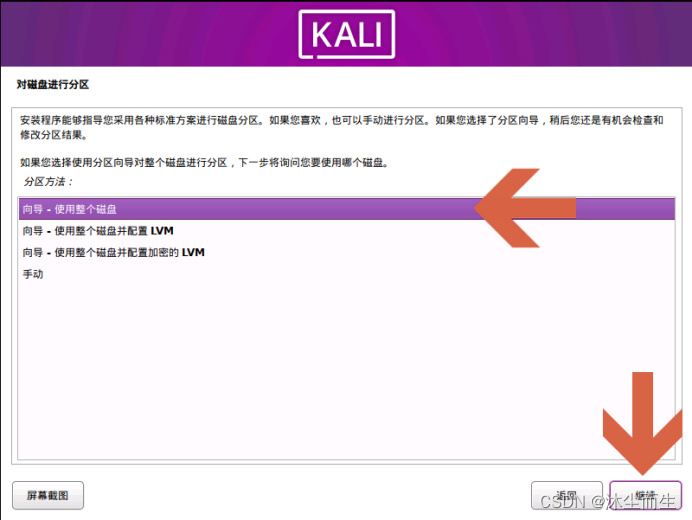

选择“使用整个磁盘”,配置完成,继续:

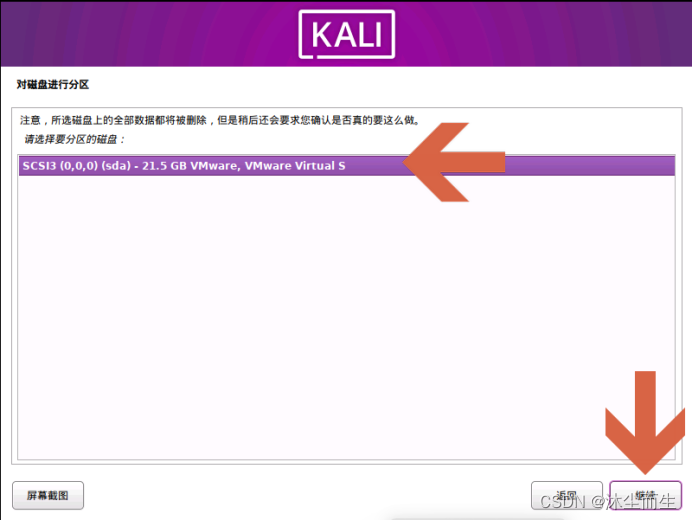

选择默认,配置完成,继续:

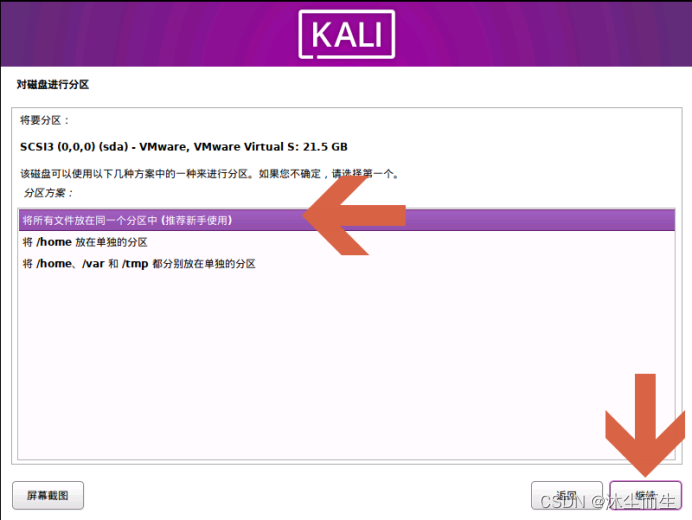

一般选择第一项即可,配置完成,继续:

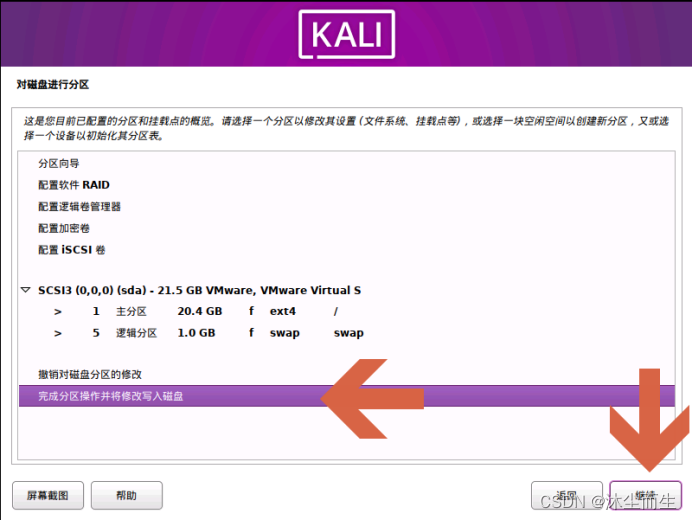

可根据自身需求修改,这里我们按默认进行,配置完成,继续:

选择“是”,配置完成,继续:

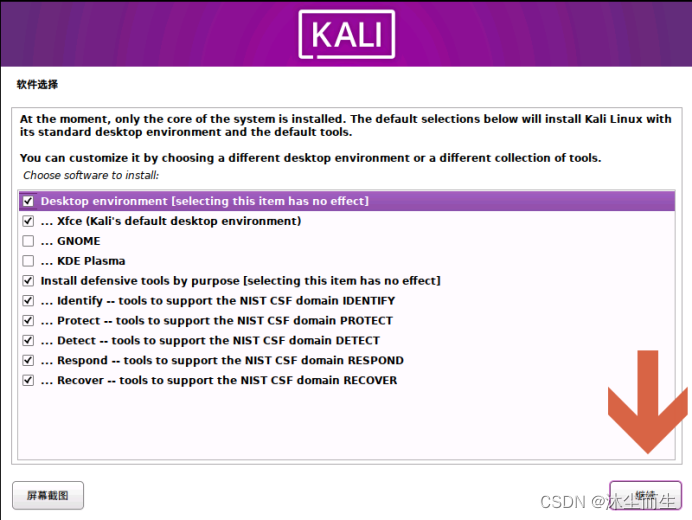

选择安装的软件,一般默认即可,配置完成,继续:

选择“是”,配置完成,继续:

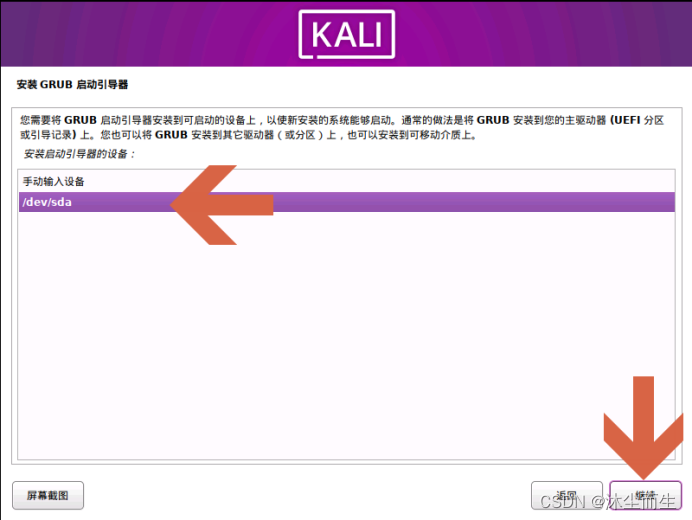

选择/dev/sda,配置完成,继续:(注意:此处容易忘记点)

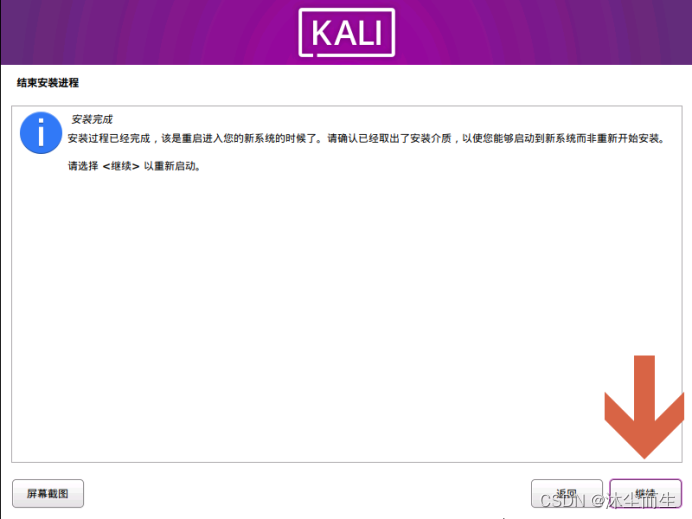

等待老鼻子长一会,会弹出下面这个页面,点击继续,进入重启:

输入之前设定的用户名和密码,即可登录:

成功登录:

笔者寄语:

通过Kali Linux的安装,您已经迈出了网络安全之旅的第一步。Kali Linux为您提供了丰富的渗透测试和网络攻防工具,帮助您深入了解网络安全的方方面面。

感谢您的阅读,期待在评论区与您分享更多关于Kali Linux安装和网络安全实践的见解和经验。