文章目录

- 什么是Java的字节码

- 利用URLClassLoader加载远程class文件

- 利用ClassLoader#defineClass直接加载字节码

- 利用TemplatesImpl加载字节码

- 利用BCEL ClassLoader加载字节码

最近在学习Phith0n师傅的知识星球的Java安全漫谈系列,随手记下笔记

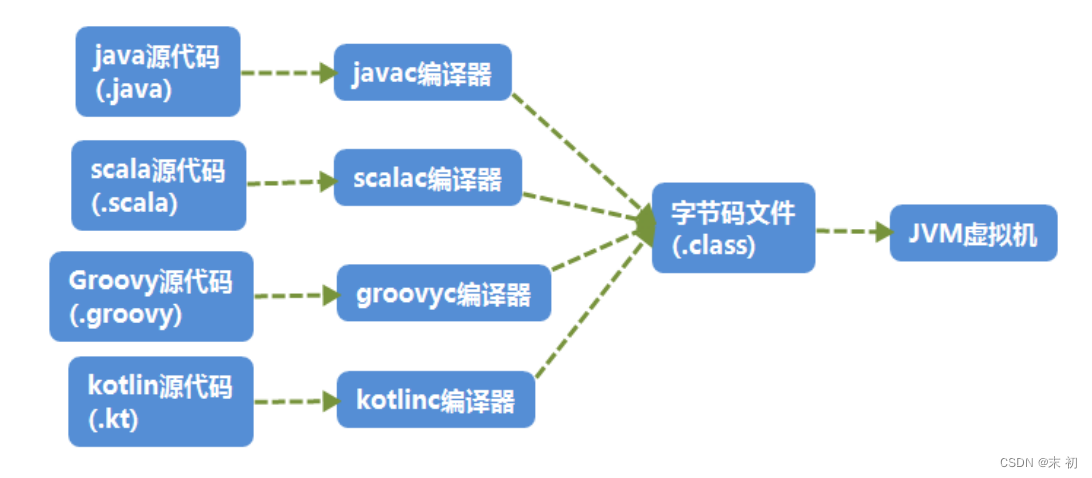

什么是Java的字节码

Java字节码(ByteCode)指的是Java虚拟机执行使用的一类指令,通常被存储在class文件中。

不同平台、不同CPU的计算机指令有差异,但因为Java是一门跨平台编译型语言,所以这些差异对于上层开发者来说是透明的,上层开发作者只需要将自己的代码编译一次,即可运行在不同平台的JVM虚拟机中。甚至开发者可以用类似Scala、Kotlin这样的语言编写代码,只要你的编译器能够将代码编译成class文件,都可以在JVM虚拟机中运行。

但是本文所说的“字节码”,可以理解的更广义的一些,指的是所有能够恢复成一个类并在JVM虚拟机里加载的字节序列

利用URLClassLoader加载远程class文件

Java的ClassLoader用来加载字节码文件最基础的方法,该系列前面的反射篇提到过:

ClassLoader是一个“加载器”,告诉Java虚拟机如何加载这个类。Java默认的ClassLoader就是根据类名加载类,这个类名是类完整路径,如java.lang.Runtime

本文要说的ClassLoader是URLClassLoader。

URLClassLoader实际上是我们默认使用的AppClassLoader的父类,所以URLClassLoader的工作流程实际上和Java默认的类加载器的工作流程一样。

正常情况下,Java会根据配置项sun.boot.class.path和java.class.path中列举到的基础路径(经过处理后的java.net.URL类)来寻找class文件加载,而这个基础路径分为三种情况:

- URL未以斜杠

/结尾,则认为是一个JAR文件,使用JarLoader来寻找类,即为在jar包中寻找class文件 - URL以斜杠

/结尾,且协议名是file,则使用FileLoader来寻找类,即为在本地文件系统中寻找class文件 - URL以斜杠

/结尾,且协议名不是file,则使用最基础的Loader来寻找类

正常开发的时候通常遇到的是前两者,当出现非file协议的情况下,则会使用Loader来寻找类,比如http协议。

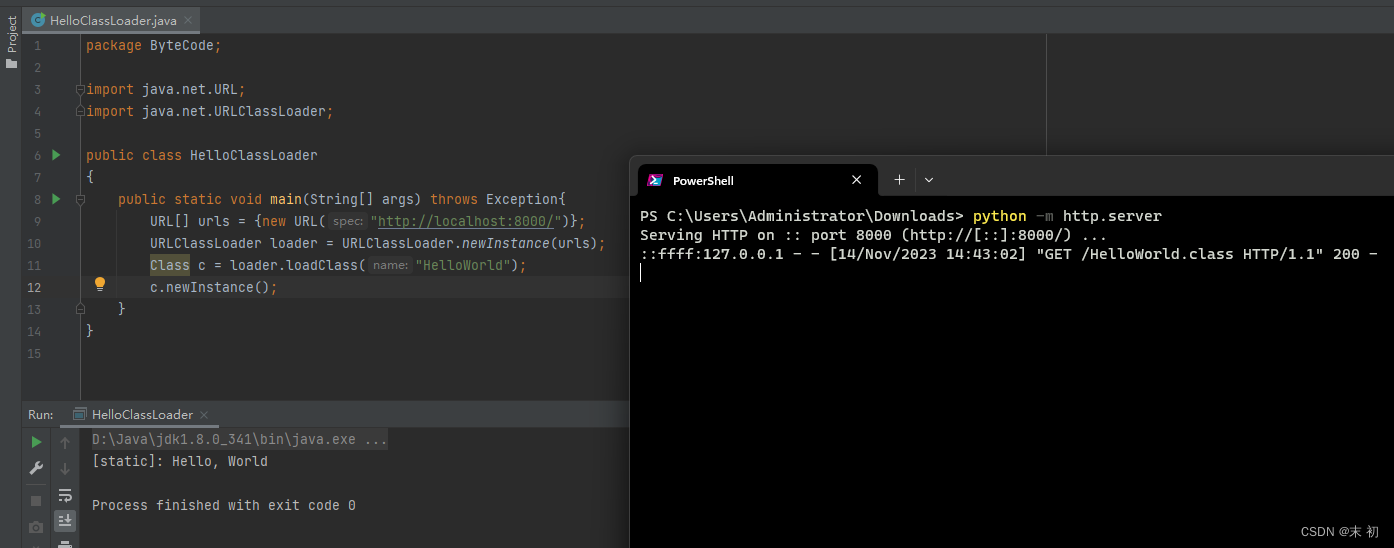

接下来简单做个小测试,看看Java能否从远程HTTP服务器上加载class文件,准备一个如下类,将需要输出的语句放在静态代码块中,如果加载了这个类即会触发输出Hello World,同样也可以main方法中放一个做对比。

public class HelloWorld

{static{System.out.println("[static]: Hello, World");}public static void main(String[] args) {System.out.println("[main]: Hello, World");}

}

import java.net.URL;

import java.net.URLClassLoader;public class HelloClassLoader

{public static void main(String[] args) throws Exception{URL[] urls = {new URL("http://localhost:8000/")};URLClassLoader loader = URLClassLoader.newInstance(urls);Class c = loader.loadClass("HelloWorld");c.newInstance();}

}

可以看到成功请求到了HelloWorld.class文件,并且执行了静态代码块中的字节码。也就是说,如果能控制目标的Java ClassLoader的基础路径作为一个HTTP服务器,则可以利用远程加载方式执行任意代码。

利用ClassLoader#defineClass直接加载字节码

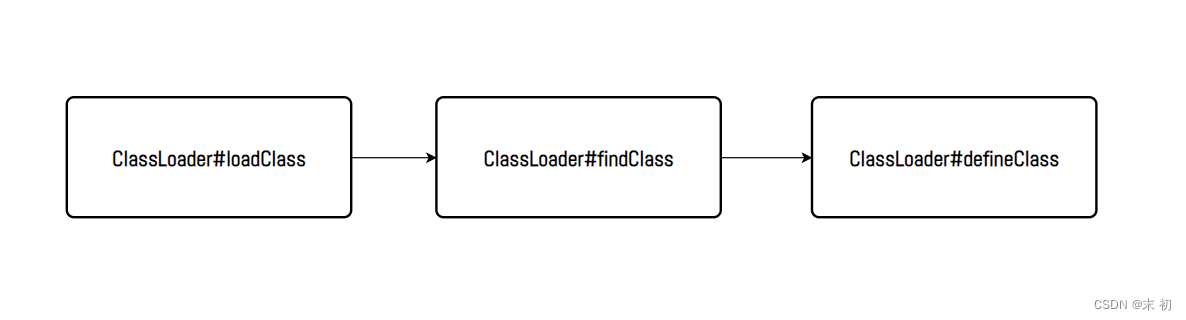

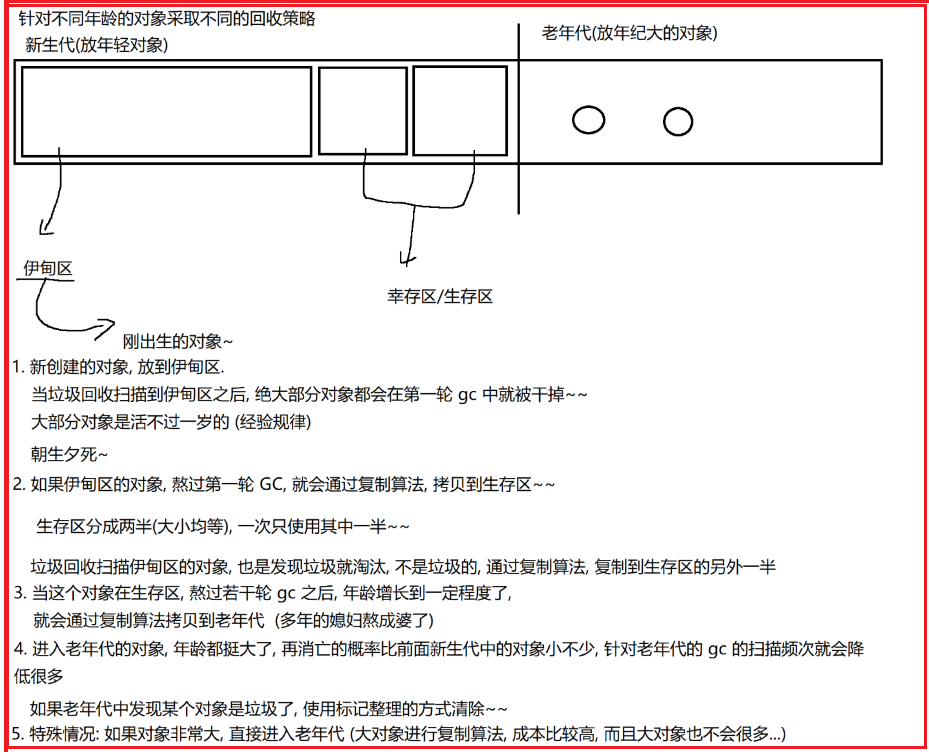

前面提到了如何利用URLClassLoader加载远程class文件,也就是字节码,其实,不管是加载远程class文件,还是本地的class或jar文件,java都经历的是下面这三个方法调用:

loadClass的作用是从已加载的类缓存、父加载器等位置寻找类(双亲委派机制),在前面没有找到的情况下,执行findClassfindClass的作用是根据基础URL指定的方式来加载类的字节码,可能会在本地文件系统,jar包或远程http服务器上读取字节码,然后交给defineClassdefineClass的作用是处理前面传入的字节码,将其处理成真正的Java类

所以可见,真正核心的部分其实是defineClass,它决定了如何将一段字节流转变成一个Java类,Java默认的ClassLoader#defineClass是一个native方法,逻辑在JVM的C语言代码中。

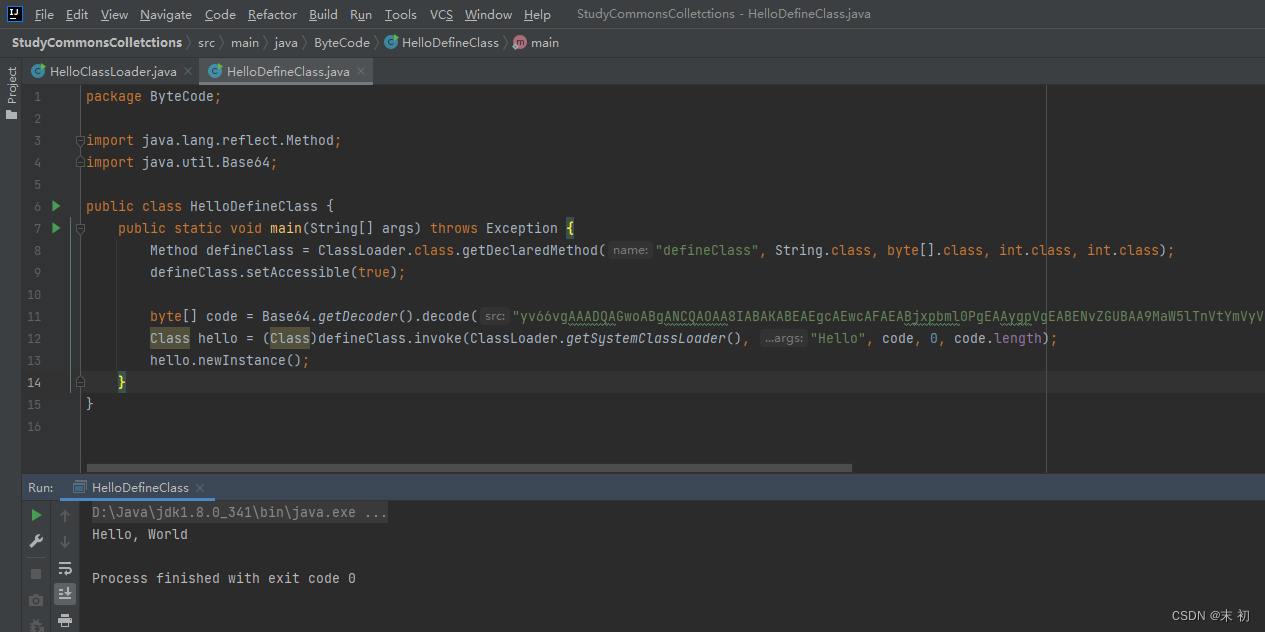

通过以下代码来演示defineClass加载字节码

import java.lang.reflect.Method;

import java.util.Base64;public class HelloDefineClass {public static void main(String[] args) throws Exception {Method defineClass = ClassLoader.class.getDeclaredMethod("defineClass", String.class, byte[].class, int.class, int.class);defineClass.setAccessible(true);byte[] code = Base64.getDecoder().decode("yv66vgAAADQAGwoABgANCQAOAA8IABAKABEAEgcAEwcAFAEABjxpbml0PgEAAygpVgEABENvZGUBAA9MaW5lTnVtYmVyVGFibGUBAApTb3VyY2VGaWxlAQAKSGVsbG8uamF2YQwABwAIBwAVDAAWABcBAAxIZWxsbywgV29ybGQHABgMABkAGgEABUhlbGxvAQAQamF2YS9sYW5nL09iamVjdAEAEGphdmEvbGFuZy9TeXN0ZW0BAANvdXQBABVMamF2YS9pby9QcmludFN0cmVhbTsBABNqYXZhL2lvL1ByaW50U3RyZWFtAQAHcHJpbnRsbgEAFShMamF2YS9sYW5nL1N0cmluZzspVgAhAAUABgAAAAAAAQABAAcACAABAAkAAAAtAAIAAQAAAA0qtwABsgACEgO2AASxAAAAAQAKAAAADgADAAAAAwAEAAQADAAFAAEACwAAAAIADA==");Class hello = (Class)defineClass.invoke(ClassLoader.getSystemClassLoader(), "Hello", code, 0, code.length);hello.newInstance();}

}

注意一点,在defineClass被调用的时候,类对象是不会被初始化的,只有这个对象显示地调用其构造函数,初始化代码才能被执行。而且,即使我们将初始化代码放在类的static块中,在defineClass时也无法被直接调用到。所以如果需要使用defineClass在目标机器上执行任意代码,需要想办法调用构造函数。

这里因为ClassLoader#defineClass是一个保护属性,所以无法直接在外部访问,不得不使用反射的形式来调用。

在实际场景中,因为defineClass方法作用域时不开放的,所以攻击者很少能直接利用到它,但它却是我们常用的一个攻击链TemlatesImpl的基石。

利用TemplatesImpl加载字节码

虽然大部分上层开发者不会直接使用到defineClass方法,但是Java底层还是有一些类用到了它,这就是TemplatesImpl。

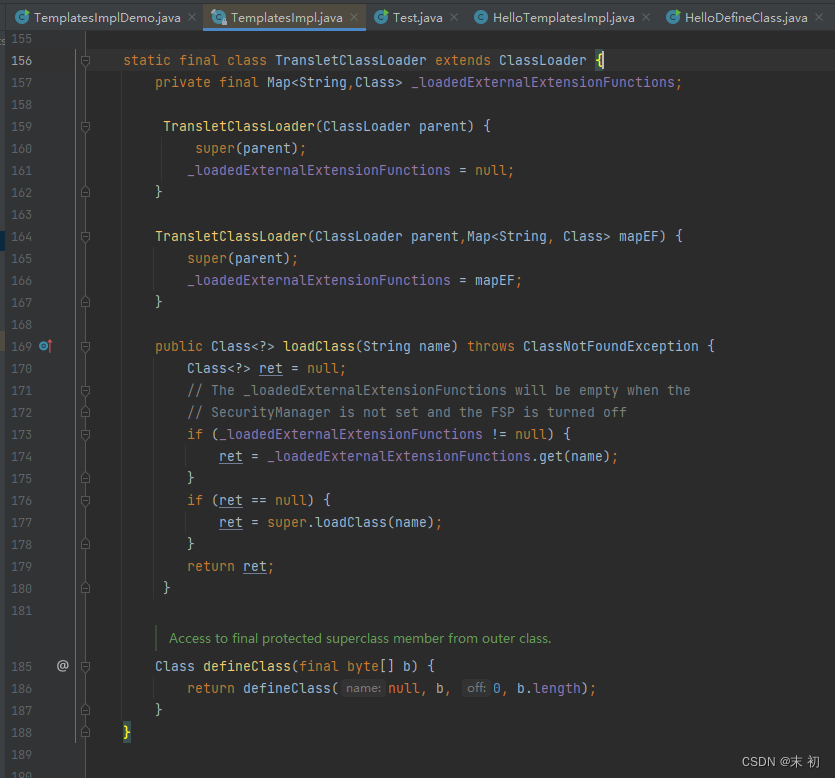

com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl这个类中定义了一个内部类TransletClassLoader

这个类中重写了defineClass方法,并且这里没有显式地声明定义域。Java中默认情况下,如果一个方法没有显式声明作用域,其作用域为default。所以也就是说这里地defineClass由其父类的protected类型变成了一个default类型的方法,可以被类外部调用。

从TransletClassLoader#defineClass追溯一下调用链

TemplatesImpl#getOutputProperties()TemplatesImpl#newTransformer()TemplatesImpl#getTransletInstance()TemplatesImpl#defineTransletClasses()TransletClassLoader#defineClass()

追溯到TemplatesImpl#getOutputProperties()、TemplatesImpl#newTransformer(),这两者的作用域是public,可以被外部调用。尝试用newTransformer()构造一个简单的POC:

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import java.lang.reflect.Field;

import java.util.Base64;public class TemplatesImplDemo {private static void setFieldValue(Object obj, String fieldName, Object fieldValue) throws Exception {Field field = obj.getClass().getDeclaredField(fieldName);field.setAccessible(true);field.set(obj, fieldValue);}public static void main(String[] args) throws Exception{byte[] codes = Base64.getDecoder().decode("yv66vgAAADQAIQoABgASCQATABQIABUKABYAFwcAGAcAGQEACXRyYW5zZm9ybQEAcihMY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTtbTGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvc2VyaWFsaXplci9TZXJpYWxpemF0aW9uSGFuZGxlcjspVgEABENvZGUBAA9MaW5lTnVtYmVyVGFibGUBAApFeGNlcHRpb25zBwAaAQCmKExjb20vc3VuL29yZy9hcGFjaGUveGFsYW4vaW50ZXJuYWwveHNsdGMvRE9NO0xjb20vc3VuL29yZy9hcGFjaGUveG1sL2ludGVybmFsL2R0bS9EVE1BeGlzSXRlcmF0b3I7TGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvc2VyaWFsaXplci9TZXJpYWxpemF0aW9uSGFuZGxlcjspVgEABjxpbml0PgEAAygpVgEAClNvdXJjZUZpbGUBABdIZWxsb1RlbXBsYXRlc0ltcGwuamF2YQwADgAPBwAbDAAcAB0BABNIZWxsbyBUZW1wbGF0ZXNJbXBsBwAeDAAfACABABJIZWxsb1RlbXBsYXRlc0ltcGwBAEBjb20vc3VuL29yZy9hcGFjaGUveGFsYW4vaW50ZXJuYWwveHNsdGMvcnVudGltZS9BYnN0cmFjdFRyYW5zbGV0AQA5Y29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL1RyYW5zbGV0RXhjZXB0aW9uAQAQamF2YS9sYW5nL1N5c3RlbQEAA291dAEAFUxqYXZhL2lvL1ByaW50U3RyZWFtOwEAE2phdmEvaW8vUHJpbnRTdHJlYW0BAAdwcmludGxuAQAVKExqYXZhL2xhbmcvU3RyaW5nOylWACEABQAGAAAAAAADAAEABwAIAAIACQAAABkAAAADAAAAAbEAAAABAAoAAAAGAAEAAAAJAAsAAAAEAAEADAABAAcADQACAAkAAAAZAAAABAAAAAGxAAAAAQAKAAAABgABAAAADAALAAAABAABAAwAAQAOAA8AAQAJAAAALQACAAEAAAANKrcAAbIAAhIDtgAEsQAAAAEACgAAAA4AAwAAAA8ABAAQAAwAEQABABAAAAACABE=");TemplatesImpl obj = new TemplatesImpl();setFieldValue(obj, "_bytecodes", new byte[][] {codes});setFieldValue(obj, "_name", "HelloTemplatesImpl");setFieldValue(obj, "_tfactory", new TransformerFactoryImpl());obj.newTransformer();}

}

其中,使用setFieldValue设置私有属性,设置了三个属性:_bytecodes、_name、_tfactory。_bytecodes是由字节码组成的数组;_name可以是由任意字符串,只要不为null即可;_tfactory需要是一个TransformerFactoryImpl对象,因为TemplatesImpl#defineTransletClasses()方法里有调用到_tfactory.getExternalExtensionsMap()如果是null就会报错。

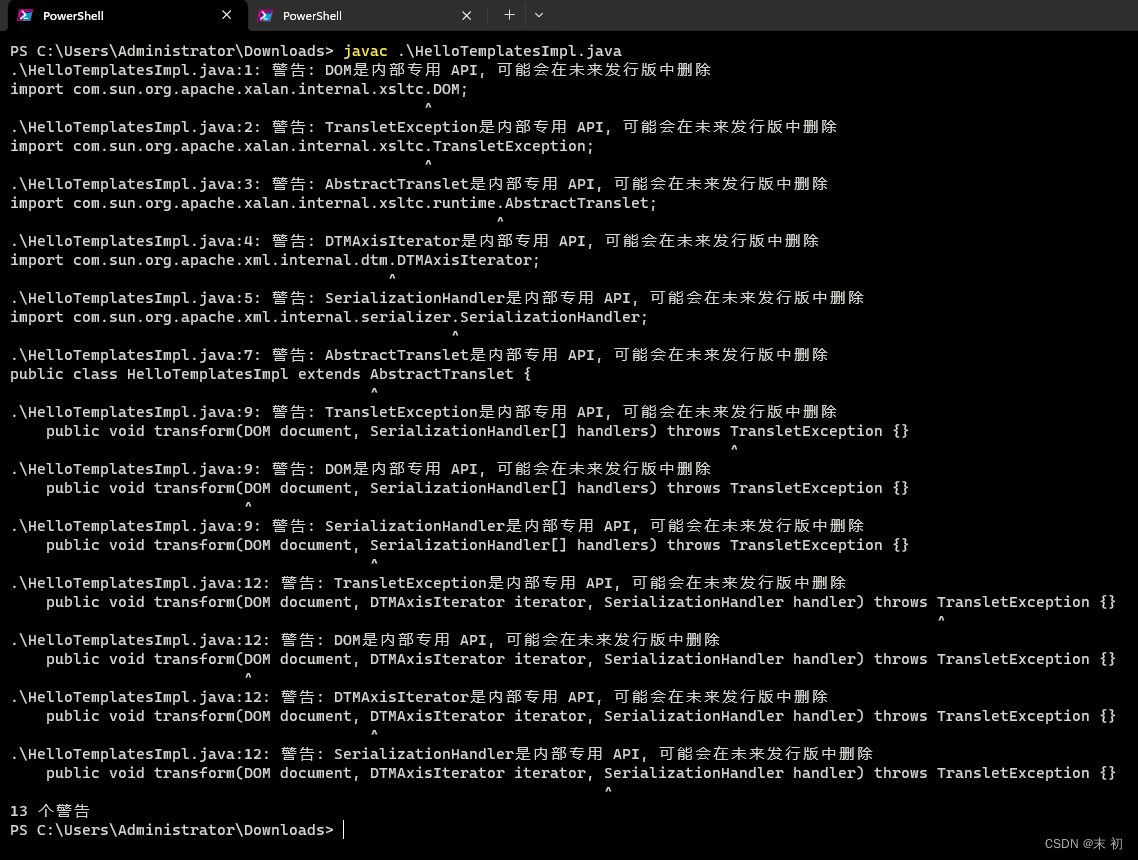

注意TemplatesImpl中对加载的字节码是有一定要求的:这个字节码对应的类必须是com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet的子类,所以需要构造一个特殊类

import com.sun.org.apache.xalan.internal.xsltc.DOM;

import com.sun.org.apache.xalan.internal.xsltc.TransletException;

import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;

import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator;

import com.sun.org.apache.xml.internal.serializer.SerializationHandler;public class HelloTemplatesImpl extends AbstractTranslet {@Overridepublic void transform(DOM document, SerializationHandler[] handlers) throws TransletException {}@Overridepublic void transform(DOM document, DTMAxisIterator iterator, SerializationHandler handler) throws TransletException {}public HelloTemplatesImpl() {super();System.out.println("Hello TemplatesImpl");}

}

它继承了AbstractTranslet类,并在构造函数里插入Hello的输出。将其编译成字节码,即可被TemplatesImpl执行

编译

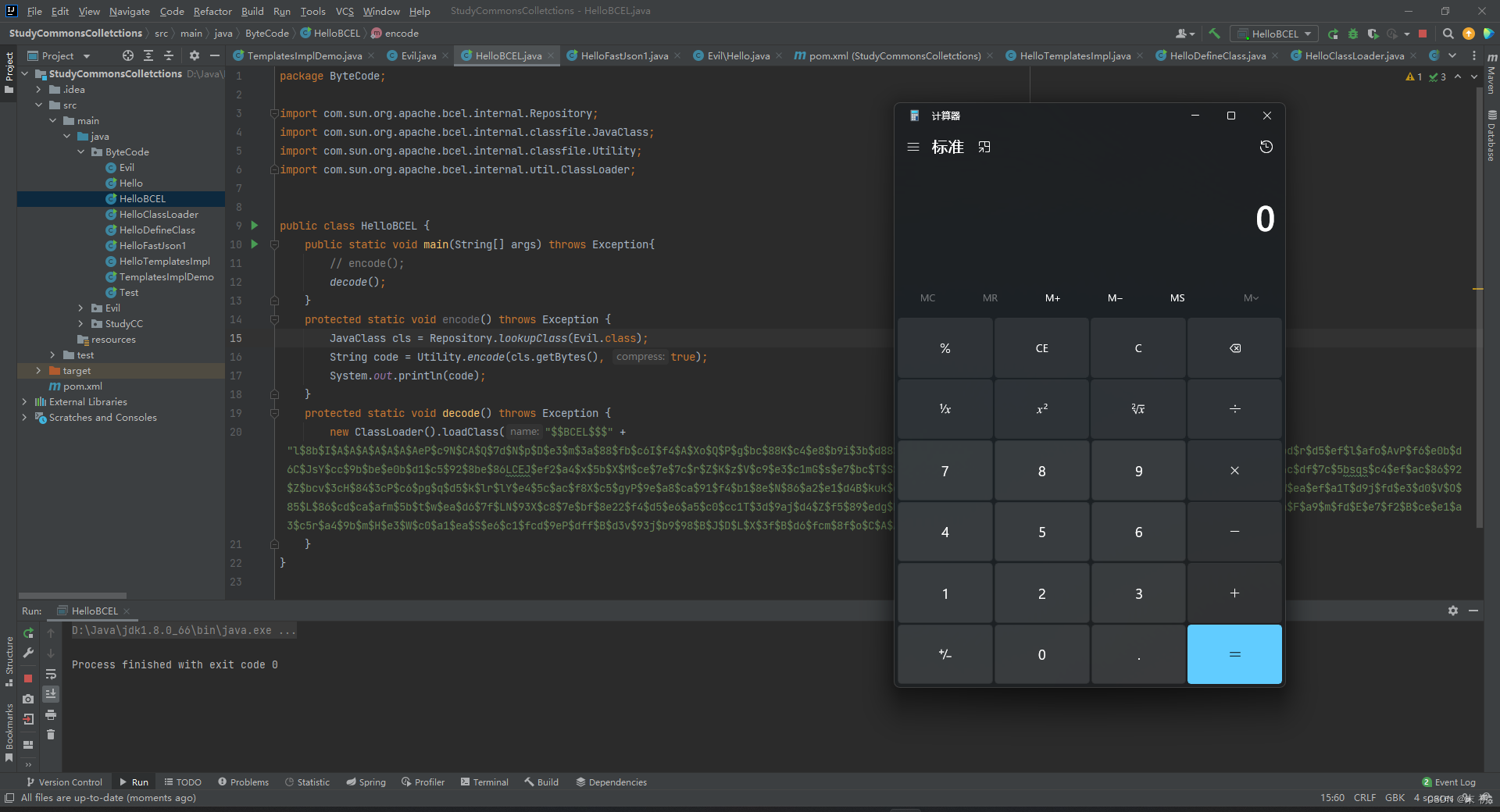

利用BCEL ClassLoader加载字节码

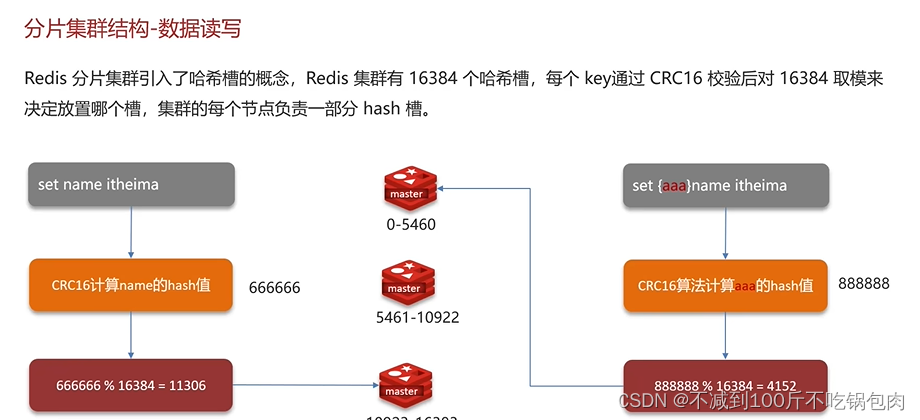

BCEL全名Apache Commons BCEL,属于Apache Commons项目下的一个子项目,但其因为被Apache Xalan所使用,而Apache Xalan又是Java内部对于JAXP的实现,所以BCEL也被包含在JDK的原生库中。

BCEL的详细介绍,参考P师傅的文章:BCEL ClassLoader去哪了

我们可以通过BCEL提供的两个类Repository和Utility来利用:Repository用于将一个Java Class先转换成原生字节码,这里也可以直接使用Javac命令来编译Java文件生成字节码;Utility用于将原生的字节码转换成BCEL格式的字节码:

import com.sun.org.apache.bcel.internal.Repository;

import com.sun.org.apache.bcel.internal.classfile.JavaClass;

import com.sun.org.apache.bcel.internal.classfile.Utility;

import com.sun.org.apache.bcel.internal.util.ClassLoader;public class HelloBCEL {public static void main(String[] args) throws Exception{// encode();decode();}protected static void encode() throws Exception {JavaClass cls = Repository.lookupClass(Evil.class);String code = Utility.encode(cls.getBytes(), true);System.out.println(code);}protected static void decode() throws Exception {new ClassLoader().loadClass("$$BCEL$$$" + "l$8b$I$A$A$A$A$A$A$AeP$c9N$CA$Q$7d$N$p$D$e3$m$3a$88$fb$c6I$f4$A$Xo$Q$P$g$bc$88K$c4$e8$b9i$3b$d88$ce$98$a1$n$f8E$9e$bd$a8$f1$e0$H$f8Q$c6$ea$96$b8$c4$3eT$a5$5e$bd$r$d5$ef$l$afo$AvP$f6$e0b$d6C$JsY$cc$9b$be$e0b$d1$c5$92$8be$86LCEJ$ef2$a4$x$5b$X$M$ce$7e$7c$r$Z$K$z$V$c9$e3$c1mG$s$e7$bc$T$S$S$b4b$c1$c3$L$9e$u3$8fAG_$ab$bea$ef$ddki$94$b5$e6P$85u$86lC$84c$df$7c$5bsqs$c4$ef$ac$86$92$Z$bcv$3cH$84$3cP$c6$pg$q$d5$k$lr$lY$e4$5c$ac$f8X$c5$gyP$9e$a8$ca$91$f4$b1$8e$N$86$a2$e1$d4B$kuk$cd$91$90wZ$c5$R$d9$ff$89f$98$fea$9dtzRh$86$99$l$e8l$QiuK$a9$5eW$ea$ef$a1T$d9j$fd$e3$d0$V$O$85$L$86$cd$ca$afm$5b$t$w$ea$d6$7f$LN$93X$c8$7e$bf$8e22$f4$d5$e6$a5$c0$cc1T$3d$9aj$d4$Z$f5$89$edg$b0G$bb$9e$a4$9a$b1$60$g$3eU$ff$8b$80$3c$a6$a8gQ$f8$W$9fX3$60$ea$F$a9$m$fd$E$e7$f2$B$ce$e1$a3$c5r$a4$9b$m$H$e3$W$c0$a1$ea$S$e6$c1$fcd$9eP$dff$B$d3v$93j$b9$98$B$J$D$L$X$3f$B$d6$fcm$8f$o$C$A$A").newInstance();}

}

BCEL ClasLoader在Fastjson等漏洞的利用链构造时都有被用到,其实这个类和前面的TemplatesImpl都出于同一个第三方库Apache Xalan。但是由于各种原因,在Java 8u251的更新中,这个ClassLoader被移除了。

![[acwing周赛复盘] 第 94 场周赛20230311](https://img-blog.csdnimg.cn/34aeb9753bad437bb4d2cbd58db5d2d8.png)

![[Docker]六.Docker自动部署nodejs以及golang项目](https://img-blog.csdnimg.cn/f3eb5b64e4c44d0c81a8554de39567eb.png)