沙龙概要

6月10日,在苏州希尔顿酒店T00ls论坛线下技术沙龙苏州站如期举办 。近年来,网络安全问题日益引起人们的关注,全球网络安全形势不断变化。为此,土司论坛联合百达智慧举办了一场以“低调求发展,潜心习安全”为主题的线下网络安全技术交流沙龙。

这是一场集合了网络安全领域的专家与技术爱好者的盛会,共计超过三百名会员、演讲嘉宾等齐聚一堂,共同探讨网络安全技术的现状和未来趋势。

前期准备

早上七点,所有会务人员按照活动流程时间到达会场,搬运所有物料,布置现场资料,设备调试和检查,每个环节流程确认,相互配合协调,需要所有工作人员把相关的布置到位,在负责的区域随时待命。

九点时,签到桌上可以正式接待参会人员,精心的准备了T00Ls论坛15周年纪念版T恤,SSK定制U盘,带上入场的胸牌,领去伴手礼资料等,按号码和区域就坐。在签到期间,很贴心的为没吃早饭的小伙伴准备了零食。

活动现场

陆续参会的小伙伴们有条不紊的进入会场,二十多位嘉宾也已出席就坐,待十点准时主持人宣布活动开始,近三百人乌泱泱的会场,不难看出大家对本次线下技术沙龙活动的热情和兴奋。

活动开始首先由主办方吐司论坛代表夏老师,以及百达智慧总经理邬鹏程分别发言表示这次活动的举办意义和肩负的责任,在促进网络安全技术的交流与合作,共同推动网络安全事业的发展。

议题正式开始,由网络安全领域的嘉宾分享了自己在不同领域的实践经验和技术探索成果。嘉宾们围绕这些议题,展开分析了当前网络安全面临的挑战和机遇,探讨了未来网络安全发展的趋势和方向。

01 徐俊—运营商光猫攻击面分析

本主题介绍光猫设备常见漏洞,以及如何实际去发现及挖掘潜在的威胁,演示部分国家运营商光猫设备被攻陷样例,最后探索缓解措施和应对方式。

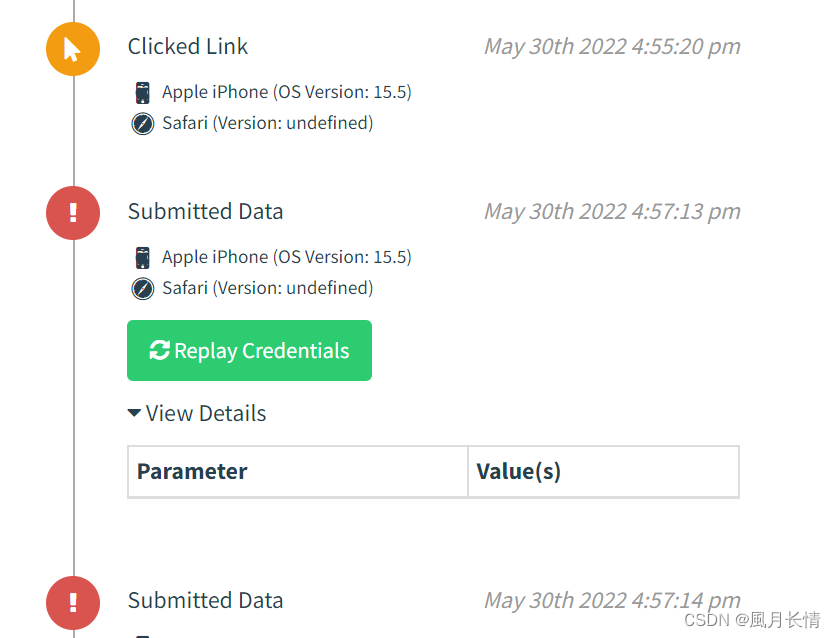

02 国士无双—跟你裸聊的是男人之打穿柬埔寨诈骗团伙看真相

电信网络诈骗犯罪高发,严重威胁人民群众的财产安全。2022年受害人张三加一名“美女”网友,并在对方的诱导下进行“裸聊”,进行一系列敲诈勒索行为。在获得办案单位的相关授权后,笔者带领团队进行了一系列的技术取证工作,配合办案单位成功摸清该跨境电诈团伙的全部真实成员信息。

03 李木—exchange核心攻防

exchange是国际上常用的邮件服务,也是AD域的重要组成部分,对于攻击者来说价值特别高,是重点的攻击目标。议题主要介绍了exchange服务组成,攻击利用手法并给出扩展。

中午12点结束议程,主办方在签到时为参会人员准备了自助餐券,即可享受到希尔顿的自助午餐。不但能学习交流技术,还可以品尝非常棒的美食。

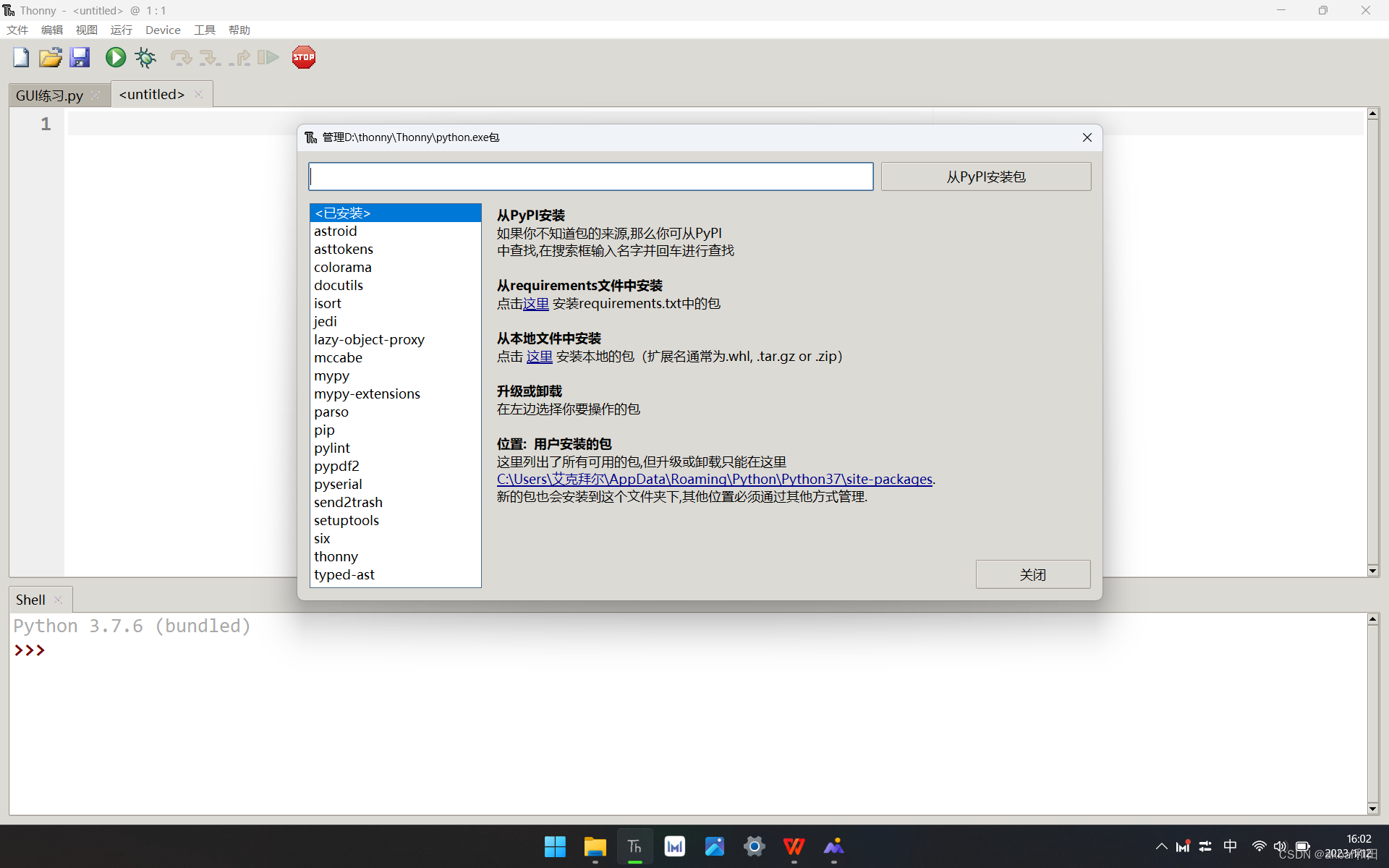

04 Roysue—弯道超车:几乎没有防护的iOS逆向体验

本主题是给Web的新手开一个副本,走进一片没有frida反调试的净土,iOS端app逆向,越狱、抓包、批量hook,参数调用栈返回值,一条命令hook几万个方法的时代,日志里搜索字符串定位关键函数的时代,在这里依然存在。

05 panda—Hacking Spring

Spring,作为当前 Java 生态中最火的名词之一,本议题从代码审计和渗透测试两个方面出发,讲解基于 Spring Framework 框架站点的一些打法和经验技巧,包括权限绕过技巧、常见漏洞利用技巧以及常见场景下的攻击手法等。

06 neicun—链上洗钱与反洗钱

本主题探讨洗钱与区块链技术之间的关系。我们将分析区块链技术的特点,讨论其对洗钱行为的限制,并探讨监管措施和未来展望。通过案例研究和深入分析,在揭示区块链技术对洗钱问题的可能影响,以及如何加强金融系统的合规和透明性。

下午三点时,小伙伴逐渐有了困意,中场短暂20分钟的休息,主办方还让酒店准备了精美可口的下午茶,茶歇时间让大家缓缓夏天午后疲惫的状态。

07 Rookie—微软AD域渗透:跨域攻击

在本议题中,我们将探讨 AD 域中跨域攻击和父子域攻击的原理和常见的攻击方式。我们将讨论跨域攻击的危害性以及如何识别和防止这些攻击。

08 许天翔—AI与网络空间安全

在网络安全领域,人工智能模型被广泛应用于威胁检测与预警、入侵检测与防御、恶意软件分析和用户身份认证等。本主题将重点探讨人工智能模型在网络安全领域的应用,以及基于人工智能的网络安全模型面临的新挑战。

在八个议题过后,邀请由五位嘉宾对当下热门话题ChatGPT展开圆桌讨论,和参会人员互动环节,与会嘉宾积极踊跃提问和交流,针对医疗等具体行业对人功智能的利弊,安全问题进行思考和讨论。聊到是否会被人工智能取代,这些话题让现场气氛更加热烈,这样的探讨也更多的探索如何更好利用人工智能,也增进了网络安全领域的交流和合作。

最后随着五轮抽奖环节,激动欢乐的气氛把一天的疲惫都随之消散,所有奖品都是以实用的角度获得技术人的最爱

下午六点是活动的尾声,在场的所有人集体拍照留念,一场完美的技术盛宴,满怀期待终将成为现实,这一刻,就此定格。

最后,主办方纷纷表示此次线下技术交流沙龙活动,是干货满满有益的经验分享,也是我们继续坚持推动网络安全技术发展和交流的承诺。就此,网络安全的道路,才刚刚开始。

本次网络安全技术交流沙龙的成功举办,对促进网络安全技术的发展和创新具有重要意义。未来,以此为基础,不遗余力,为网络安全事业的同道们进行有思考、有能力、有实战的发展前景贡献绵薄之力。我们相信,在网络安全领域的人才们,共同探索和努力下,为推动我国网络安全事业的发展贡献智慧和力量,共创美好未来!