©网络研究院

Zerobot DDoS僵尸网络已经获得了重大更新,扩展了其针对更多互联网连接设备和扩展网络的能力。

微软威胁情报中心 (MSTIC)正在以DEV-1061的名称跟踪持续的威胁,名称为未知、新兴或发展中的活动群集。

本月早些时候,Fortinet FortiGuard实验室首次记录了Zerobot,它是一种基于Go的恶意软件,通过网络应用程序和物联网设备(如防火墙、路由器和摄像头)中的漏洞进行传播。

Zerobot的最新发行版包括额外的功能,如利用Apache和Apache Spark:

CVE-2021-42013

CVE-2022-33891

中的漏洞,以及新的DDoS攻击能力。

该恶意软件也被其运营商称为ZeroStresser,作为DDoS出租服务提供给其他犯罪行为人,僵尸网络在各种社交媒体网络上做广告出售。

微软表示,一个与Zerobot连接的域名:zerostresser.com 是本月被美国联邦调查局(FBI)查封(事件回顾)的48个域名之一,原因是其向付费用户提供DDoS攻击功能。

联邦调查局和国际执法合作加强打击非法DDS攻击

微软发现的最新版本的Zerobot不仅针对未打补丁和未正确保护的设备,还试图通过端口23和2323上的SSH和Telnet进行暴力攻击,以传播到其他主机。

Zerobot 1.1利用的新增已知缺陷列表如下:

-

CVE-2017-17105 (CVSS评分:9.8):Zivif pr 115-204-P-RS中的一个命令注入漏洞;

-

CVE-2019-10655 (CVSS评分:9.8):Grandstream GAC 2500、GXP2200、GVC3202、GXV3275和GXV3240中存在一个未经验证的远程代码执行漏洞;

-

CVE-2020-25223 (CVSS得分:9.8):Sophos SG UTM的WebAdmin中存在一个远程代码执行漏洞;

-

CVE-2021-42013 (CVSS得分:9.8):Apache HTTP Server中存在一个远程代码执行漏洞;

-

CVE-2022-31137 (CVSS得分:9.8):Roxy-WI中存在一个远程代码执行漏洞;

-

CVE-2022-33891 (CVSS得分:8.8):Apache Spark中存在一个未经验证的命令注入漏洞;

-

ZSL-2022-5717 (CVSS分数:不适用):MiniDVBLinux中的远程根命令注入漏洞;

成功感染后,攻击链会继续为特定CPU架构下载名为“zero”的二进制文件,使其能够自我传播到在线暴露的更易受攻击的系统。

此外,据说Zerobot通过扫描和危害具有已知漏洞的设备而扩散,这些漏洞不包括在恶意软件可执行文件中。

例如CVE-2022-30023,这是腾达GPON AC1200路由器中的命令注入漏洞。

Zerobot 1.1通过利用UDP、ICMP和TCP等协议,进一步整合了七种新的DDoS攻击方法,表明了“新功能的持续发展和快速增加”。

这家科技巨头表示:网络经济中向恶意软件即服务的转变已经使攻击工业化,并使攻击者更容易购买和使用恶意软件;建立和维护对受感染网络的访问,并利用现成的工具来进行攻击。

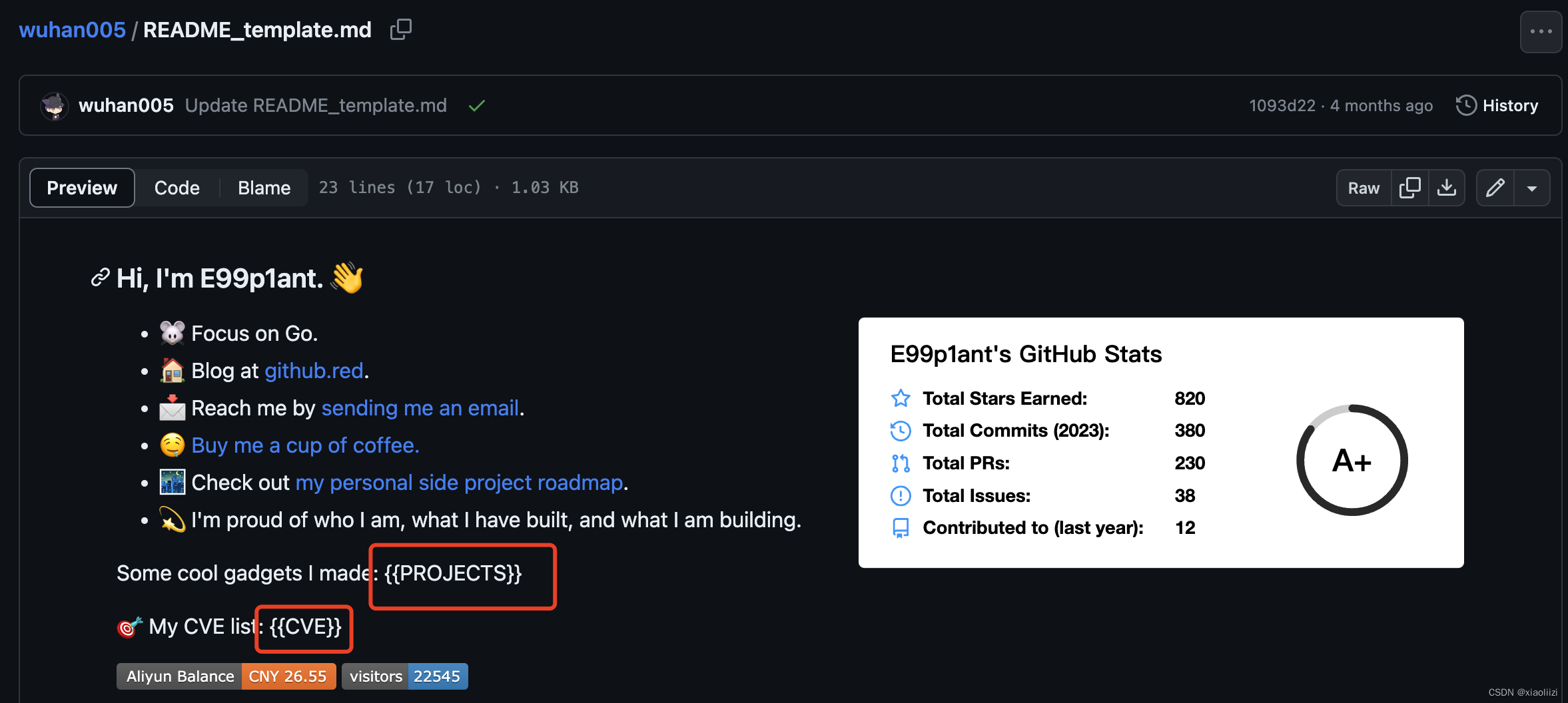

微软研究发现新的 Zerobot 功能

在这篇博文中,我们提供了有关最新版本的恶意软件 Zerobot 1.1 的信息,包括新发现的功能和 Fortinet 最近对威胁的分析的进一步背景。

Zerobot 1.1 通过包含新的攻击方法和受支持架构的新漏洞来增强其功能,从而将恶意软件的范围扩大到不同类型的设备。

除了这些发现之外,我们还分享了新的危害指标 (IOC) 和建议,以帮助防御者保护设备和网络免受这种威胁。

Zerobot 1.1 包含几个新漏洞

新的攻击能力

Zerobot 如何传播

妥协指标 (IOC):

金钱会扼杀ChatGPT的魔力像ChatGPT和DALL-E 2这样的热门产品最终将不得不盈利。https://mp.weixin.qq.com/s/rFSNrS40Hgboa8WsMO9APA

数据经纪人引发了隐私问题旧的隐私法和新的安全要求如何迫使华盛顿依赖于一个处于十字路口的行业。https://mp.weixin.qq.com/s/LpHO2R2ltsSq1-K6IY8keg

美国顶级在线教育平台泄露22TB数据由于两个错误配置的 Amazon Web Services S3 存储桶,总共暴露了 1.17 亿个文件。https://mp.weixin.qq.com/s/0o-ibRjIddkWXkKGCyb1TQ

![[QMT]05-获取基础行情信息](https://img-blog.csdnimg.cn/img_convert/70358ad12f64f7448d5c49797db12755.png)