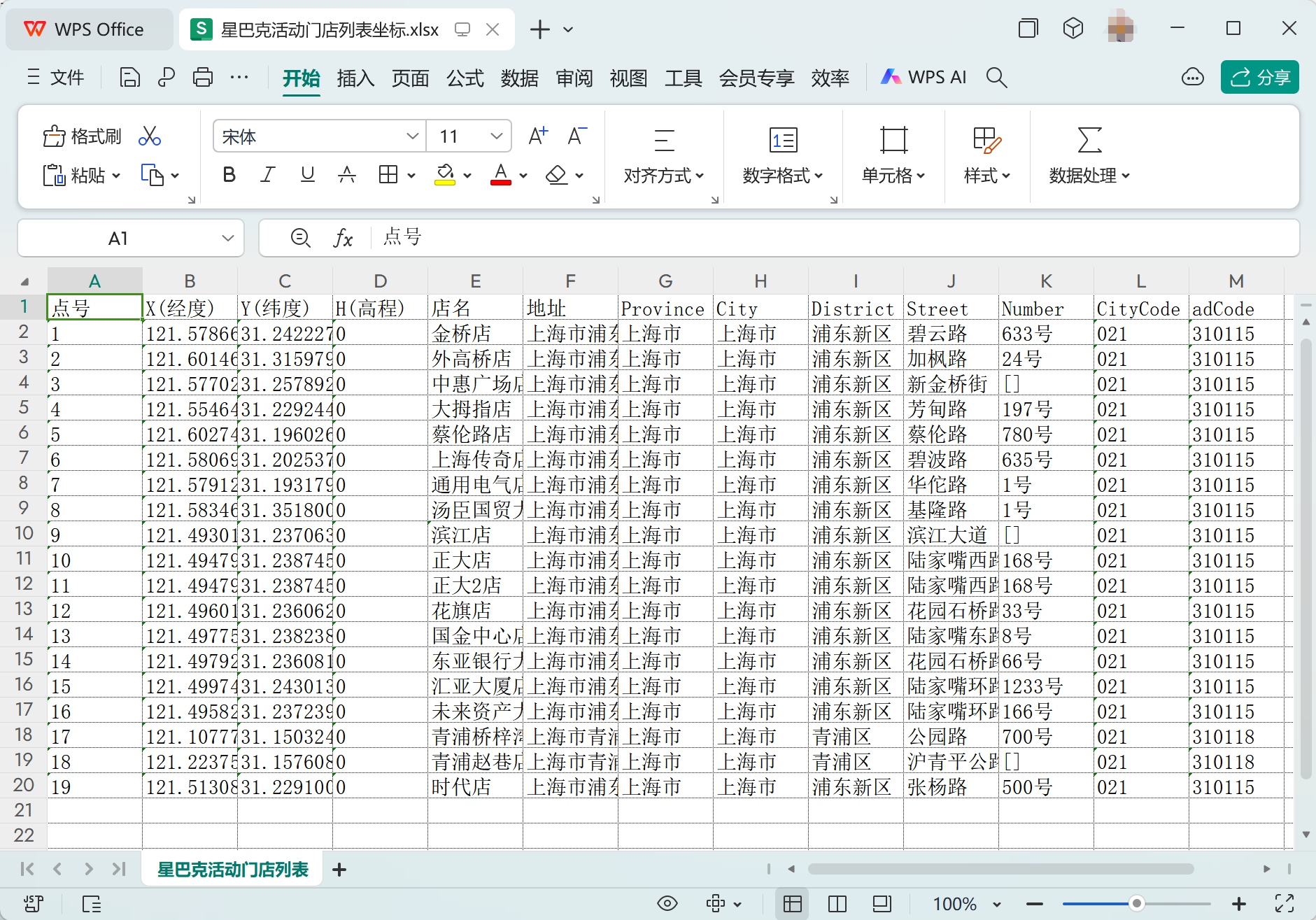

域控环境0day.org

通过网盘分享的文件:131-0day.org内网域环境镜像文件

链接: https://pan.baidu.com/s/1rf_gHVJSNG8PEsiSr7DFSw?pwd=r5jc 提取码: r5jc

给win7设置一张nat网卡,其他各个主机都设置为vm2

案例一: 域横向移动-内网服务-Exchange 探针

exchange是微软发布的带脑子邮件系统,exchange 会对外暴露接口如 OWA,ECP 等,会暴露在 80 端口,而且 25/587/2525 等,端口上会有 SMTP 服务,所以可以通过一些端口特征来定位 exchange。

这里先利用cs去上线win7,提权到system权限进行信息收集,信息收集的过程不再展示

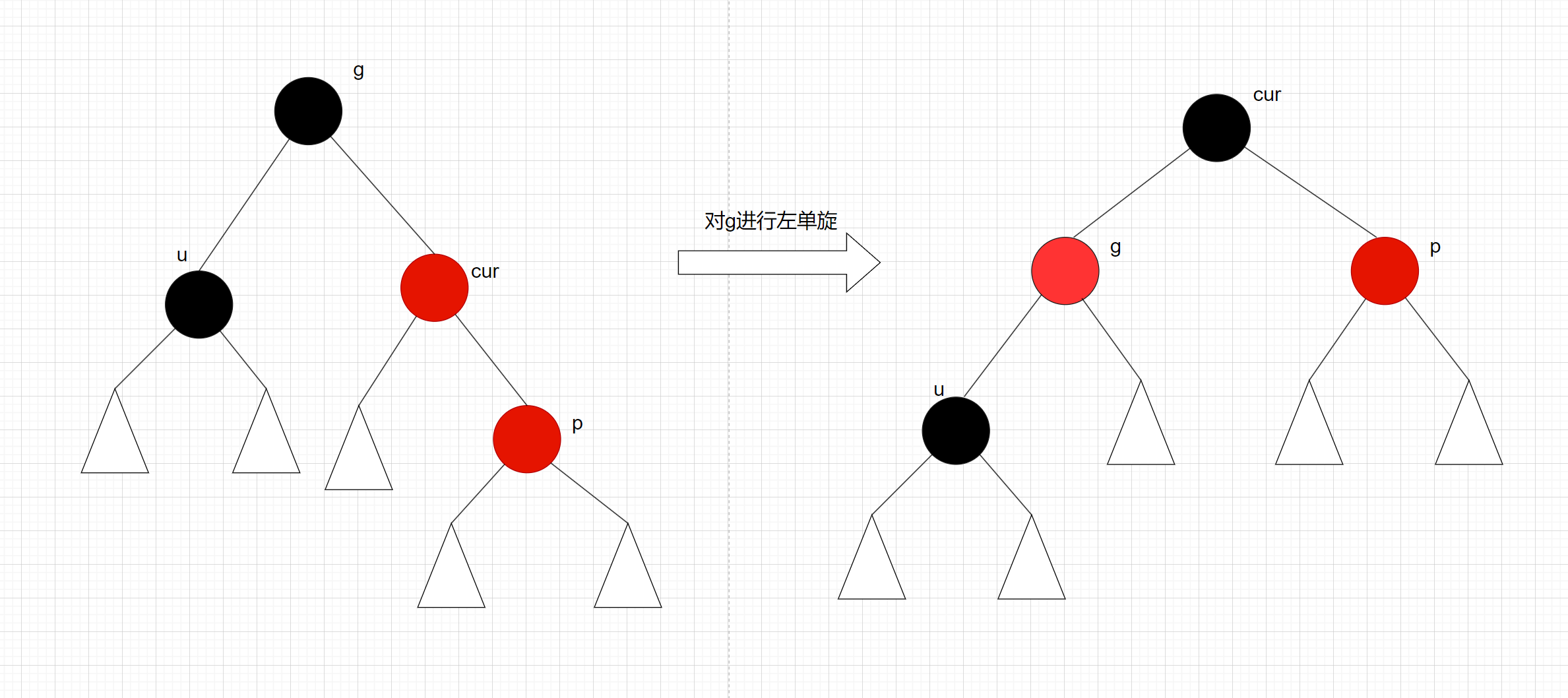

spn扫描

利用spn扫描域内的服务

setspn -T 0day.org -q */*

端口扫描

或者通过端口去扫描25/587/2525,smtp服务,注意扫描必须用域内用户

同样可以扫描到服务

脚本扫描

下载地址:https://github.com/3gstudent/Homework-of-Python/blob/master/Exchange_GetVersion_MatchVul.py

利用这种方式还可以扫描到漏洞

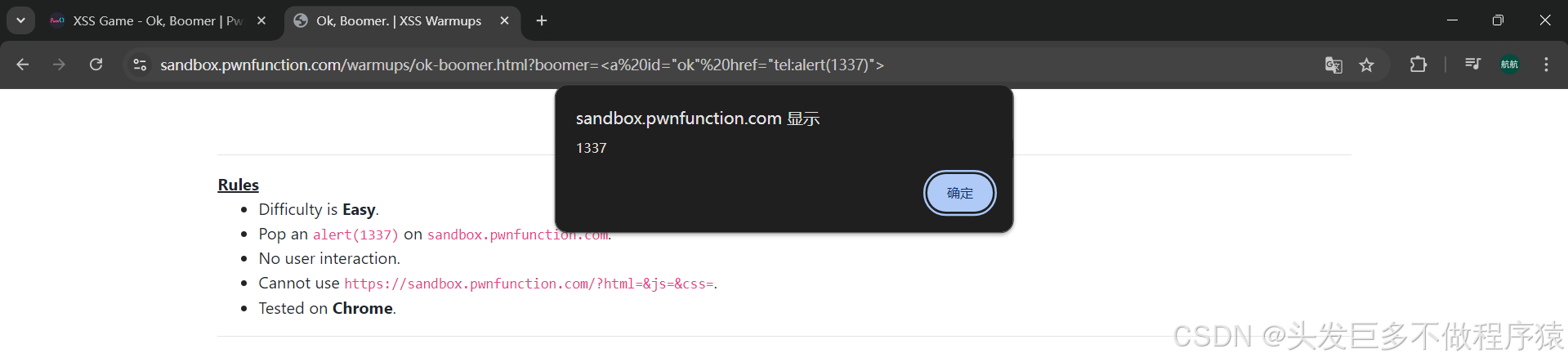

案例二:域横向移动-内网服务-Exchange 爆破

mimikatz抓取明文密码

该exchange邮箱可以使用域内账号密码进行登录,那么就可以直接利用bp抓包进行爆破

这里就当我只获得了jack的密码,admin!@#45,信息收集域内的用户

发送到intruder爆破

写上账号字典

用一个密码就爆破出来了三个可以登录的用户

用一个密码就爆破出来了三个可以登录的用户

尝试登录验证

拿下exchange作用是方便钓鱼!!!

案例三:域横向移动-内网服务-Exchange 漏洞】

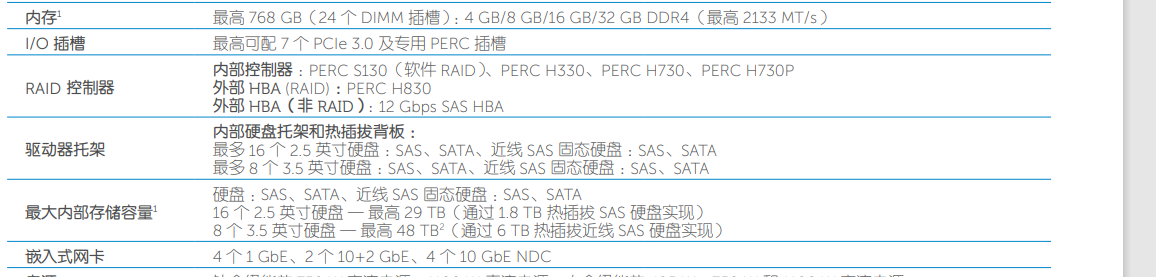

攻击流程思路

右键查看源代码,可以看到内核版本

根据下面这个找到具体对应exchange的版本

Exchange Server build numbers and release dates | Microsoft Learn

exchange爆出的漏洞对应的版本

https://www.cnblogs.com/xiaozi/p/14481595.html

从里面找包含对应版本的cve

去GitHub上去寻找对应的cve

GitHub - zcgonvh/CVE-2020-17144: weaponized tool for CVE-2020-17144

GitHub - Airboi/CVE-2020-17144-EXP: Exchange2010 authorized RCE

这里我是kali,就直接上传系统运行了把(主要学习思路)

owa是在下面这个目录下,会看到上传了services.aspx,这里是小迪直接给编译成了exe,正常木马程序需要自己写,自己编译